125 Кібербезпека / Магістр (вступні питання)

.pdf

якщо деякий елемент А можна вибрати m способами, а після кожного такого вибору інший елемент В можна вибрати (незалежно від вибору елемента А) — r способами, то пару об‘єктів А і В можна вибрати mr способами.

Приклад 2. У шкільній їдальні є вибір з 3 перших і 5 других блюд. Тоді обід з першого і другого блюда можна обрати 3 ∙ 5 = 15 способами.

Правило добутку розповсюджується на три і більше елементів. Для Вас скидкиДля мужчинПоменяйте чайник

Приклад 3. Скільки трицифрових чисел можна скласти з цифр 1; 2; 3; 4; 5, якщо в числі: 1) цифри не повторюються; 2) цифри повторюються.

Розв‘язання.

1)Маємо 5 способів для сотень числа (мал. 129). Після того, як місце сотень заповнене (наприклад, цифрою 1), для десятків залишається 4 способи. Міркуючи далі, для одиниць - 3 способи. Отже, маємо: «5 способів, і після кожного з них — 4, і після кожного з них — 3 способи». За правилом добутку маємо 5 ∙ 4 ∙ 3 = 60 чисел.

2)Якщо цифри у числі повторюються, то на кожне з трьох місць є по 5 варіантів заповнення (мал. 130), і тоді всіх чисел буде 5 ∙ 5 ∙ 5 = 125.

Приклад 4. Скільки парних чотирицифрових чисел можна скласти з цифр 6; 7; 8; 9, якщо в числі цифри не повторюються?

Розв‘язання. Парне чотирицифрове число можна отримати, якщо останньою цифрою буде 6 або 8. Чисел, у яких остання цифра 6 буде З ∙ 2 ∙ 1 = 6 (мал. 131), чисел, у яких остання цифра 8 буде також 6. За правилом суми всього парних чисел, що задовольняють умові, буде 6 + 6 = 12.

Комбінація з повторенями У тих випадках, коли нас не цікавить порядок елементів у розміщення, а

лише його склад, вводять поняття комбінації..

Означення 5.1.6. |

Нехай |

, |

тобто множина |

складається |

з |

елементів, |

. Комбінацією |

без повторень з |

елементів |

по |

|

називають довільну k- |

підмножину |

|

множини |

, |

всі |

елементи якої різні. |

|

|

|

|

|

Кількість різних комбінацій з  елементів по

елементів по  без повторень позначають:

без повторень позначають:

.

.

Отже, комбінація не є впорядкованою множиною, на відміну від розміщення, тобто дві різні комбінації відрізняються хоча б одним елементом.

Теорема 5.1.6. Для довільних натуральних чисел  і

і

має місце формула:

має місце формула:

.

.

Теорема 5.1.7. Для  виконується рівність:

виконується рівність:

.

.

Доведення Серед розміщень з  елементів по

елементів по  можна виділити класи

можна виділити класи

впорядкованих k-множин, які відрізняються лише порядком розміщення одних і тих самих елементів. У кожному класі таких множин буде  , а кількість різних класів –

, а кількість різних класів –  . Отже,

. Отже,  .<

.<

90. Булева алгебра. Булеві функції та їх перетворення

Алгебра логіки (булева алгебра) - це розділ математики, що вивчає висловлення, що розглядаються з боку їх логічних значень (істинність або хибність) і логічних операцій над ними. Алгебра логіки дозволяє закодувати будь-які твердження, істинність або хибність яких потрібно довести, а потім маніпулювати ними подібно до звичайних числах в математиці.

Булеві функції та перетворення

4.1 Мета заняття Ознайомлення на практичних прикладах з основними поняттями булевої

алгебри. Вивчення способів задання булевих функцій. Аналіз формул і тотожностей, які визначають властивості операцій булевої алгебри. Вивчення і використання методів доведення тотожностей булевої алгебри.

4.2 Методичні вказівки з організації самостійної роботи студентів Під час підготовки до практичного заняття необхідно повторити

лекційний матеріал, розділи літератури [1-8] з наступних питань: булеві змінні і булеві функції (основні поняття); область визначення та область значень булевої функції; способи задання булевих функцій; побудова таблиць істинності булевих функцій; реалізація булевих функцій формулами; принцип двоїстості в булевій алгебрі; булеві алгебри, закони і тотожності булевої алгебри.

Підготовка і виконання практичного заняття проводиться за два етапи. Перший етап пов‘язаний з вивченням на практичних прикладах

наступних основних понять і визначень булевої алгебри: булеві змінні; булеві функції; номери булевих функцій та інтерпретацій; інтерпретація булевої функції; n-мірний булевий куб; область визначення булевої функції; таблиця істинності (відповідності) булевої функції; заперечення, кон‘юнкція,

диз‘юнкція, еквіваленція, імплікація, стрілка Пірса, штрих Шеффера; булева формула; суперпозиція булевих функцій; пріоритет операцій булевої алгебри; інфіксний запис формул; еквівалентні формули та перетворення булевих функцій; двоїста функція; самодвоїста функція; принцип двоїстості; двохелементна булева алгебра; алгебра логіки; еквівалентні (рівносильні) формули булевих функцій.

Під час виконання першого етапу практичного заняття студент повинен запропонувати і записати індивідуальний приклад для кожного з розглянутих вище понять і визначень.

Другий етап виконання практичного заняття пов‘язаний з розв‘язанням практичних завдань, представлених у підрозділі 4.3, на основі запропонованих

типових прикладів |

|

|

|

|

|

|

Завдання |

1. Визначити |

потужність |

множини |

двійкових |

слів |

|

(інтерпретацій), на яких визначена булева функція |

|

|

|

. |

||

Розв’язок. |

|

|

|

|

|

|

Кількість аргументів заданої булевої функції дорівнює 6 |

( |

). |

||||

Потужність множини двійкових |

слів, на яких |

визначена булева |

функція |

|||

|

, обчислюється за формулою |

. |

|

|

||

Усього двійкових слів (інтерпретацій), на яких визначена булева |

||||||

функція |

, буде |

слова. |

|

|

|

|

Завдання 2. Визначити кількість булевих функцій, які залежать від 5-ти |

||||||

булевих змінних. |

|

|

|

|

|

|

Розв’язок. |

|

|

|

|

|

|

Число всіх |

булевих функцій, що залежать від |

булевих |

змінних, |

|||

дорівнює  , отже, число всіх булевих функцій, що залежать від 5-ти булевих змінних

, отже, число всіх булевих функцій, що залежать від 5-ти булевих змінних  , дорівнює

, дорівнює  .

.

96. Основні поняття інформаційної безпеки: конфіденційність, цілісність,

доступність інформації

Інформаційна безпека – це стан захищеності систем обробки і зберігання

даних, |

при |

якому |

забезпечено конфіденційність, доступність і цілісність інформації, |

або |

|

комплекс заходів, |

спрямованих на забезпечення захищеності інформації від |

|

несанкціонованого доступу, використання, оприлюднення, руйнування, внесення змін, ознайомлення, перевірки, запису чи знищення (у цьому значенні частіше використовують термін «захист інформації»).

Поняття інформаційної безпеки не обмежується безпекою технічних інформаційних систем чи безпекою інформації у чисельному чи електронному вигляді, а стосується усіх аспектів захисту даних чи інформації незалежно від форми, у якій вони перебувають.

Доступність – це властивість інформаційного об’єкта щодо одержання його користувачем за прийнятний час.

Інформаційні системи створюються для отримання певних інформаційних послуг. Якщо з тих чи інших причин надати ці послуги користувачам стає неможливо, це, очевидно, завдає збитку всім суб’єктам інформаційних відносин. Тому, не протиставляючи доступність решті аспектів, ми виділяємо її як найважливіший елемент інформаційної безпеки.

Особливо яскраво основна роль доступності виявляється в різного роду системах управління виробництвом, транспортом тощо. Зовні менш драматичні, але також вельми неприємні наслідки – і матеріальні, і моральні – може мати тривала недоступність інформаційних послуг, якими користується велика кількість людей (продаж залізничних та авіаквитків, банківські послуги тощо).

Цілісність – це властивість інформаційного об’єкта зберігати свою структуру і/або зміст у процесі передавання і зберігання.

Розрізняють цілісність статичну (тобто незмінність інформаційних об’єктів) і динамічну (стосується коректного виконання складних дій (транзакцій). Засоби контролю динамічної цілісності застосовуються, зокрема, при аналізі потоку фінансових повідомлень з метою виявлення крадіжки, переупорядковування або дублювання окремих повідомлень.

Цілісність є найважливішим аспектом ІБ в тих випадках, коли інформація служить ―керівництвом до дії‖. Рецептура ліків, зміст медичних процедур, набір і характеристики комплектуючих виробів, хід технологічного процесу – все це приклади інформації, порушення цілісності якої може призвести до небажаних наслідків. Неприємно і спотворення офіційної інформації, будь то текст закону або сторінка Web-сервера якої-небудь урядової організації.

Конфіденційність – це властивість інформації бути доступною тільки обмеженому колу користувачів інформаційної системи, в якій циркулює дана інформація.

Конфіденційність – найбільш опрацьований у нашій країні аспект інформаційної безпеки. На жаль, практична реалізація заходів щодо забезпечення конфіденційності сучасних інформаційних систем пов’язана із серйозними труднощами. По-перше, відомості про технічні канали витоку інформації є закритими, тому більшість користувачів позбавлено можливості мати уявлення про потенційні ризики. По-друге, на шляху призначеної для користувача криптографії, як основного засобу забезпечення конфіденційності, стоять численні законодавчі перепони і технічні проблеми.

97. Криптографічні методи і засоби захисту інформації

Криптографічні методи захисту інформації - це спеціальні методи шифрування, кодування або іншого перетворення інформації, в результаті якого її зміст стає недоступним без пред'явлення ключа криптограми і зворотного перетворення. Криптографічний метод

захисту, безумовно, самий надійний метод захисту, так як охороняється безпосередньо сама інформація, а не доступ до неї (наприклад, зашифрований файл не можна прочитати навіть у випадку крадіжки носія). Даний метод захисту реалізується у вигляді програм або пакетів програм.

Сучасна криптографія включає в себе чотири великих розділи:

1.Симетричні криптосистеми. У симетричних криптосистемах і для шифрування, і для дешифрування використовується один і той самий ключ. (Шифрування - перетворювальний процес. Оригінальний текст, який носить також назву відкритого тексту, замінюється шифрованих текстом, дешифрування - зворотний шифруванню процес. На основі ключа шифрований текст перетворюється у початковий);

2.Криптосистеми з відкритим ключем. У системах з відкритим ключем використовуються два ключі - відкритий і закритий, які математично пов'язані один з одним. Інформація шифрується за допомогою відкритого ключа, який доступний всім бажаючим, а

розшифровується за допомогою закритого ключа, відомого тільки одержувачу повідомлення (Ключ - інформація, необхідна для безперешкодного шифрування і дешифрування текстів.).

3.Електронний підпис. Системою електронного підпису називається його криптографічне перетворення, що приєднуються до тексту і дозволяє при отриманні його іншим користувачем перевірити авторство і достовірність повідомлення.

4.Управління ключами. Це процес системи обробки інформації, який полягає в складанні

та розподілі ключів між користувачами.

Основні напрямки використання криптографічних методів - передача конфіденційної інформації по каналах зв'язку (наприклад, електронна пошта), встановлення автентичності переданих повідомлень, зберігання інформації

(документів, баз даних) на носіях у

зашифрованому вигляді.

98. Захисні механізми інформаційних систем: ідентифікація й

аутентифікація, авторизація й аудит

Аутентифікація — це процес розпізнавання користувача системи і надання йому певних прав та повноважень. Якщо пояснювати ще простіше – перевірка відповідності імені входу і пароля. Аутентифікація виконується програмним модулем, що знаходяться безпосередньо на комп’ютері. Спочатку модуль запитує пароль користувача (наприклад), після чого користувач вводить свою аутентифікаційні

інформацію, яка порівнюється з еталоном. На підставі результатів цього порівняння юзер вважається упізнаних чи ні.

Ідентифікація – привласнення суб’єктам або об’єктам доступу ідентифікатора або порівняння пред’явленого ідентифікатора з переліком привласнених ідентифікаторів.

Ідентифікація об’єкта - це його впізнання, ототожнення із чимнебудь. Якщо ж говорити про області інформаційних технологій, то даний термін звичайно означає встановлення особистості користувача. Цей процес необхідний для того, щоб система надалі змогла ухвалити рішення щодо видачі людині дозволу для роботи на комп’ютері, доступу до закритої інформації тощо. Таким чином, ідентифікація є одним з основних понять в інформаційній безпеці.

Сьогодні існує декілька способів ідентифікації користувачів. У кожного з них є свої переваги і недоліки, завдяки чому деякі технології підходять для використання в одних системах, інші - в інших. Однак у багатьох випадках немає строго певного рішення. А тому як розроблювачам програмного забезпечення, так і користувачам приходиться самостійно думати, який спосіб ідентифікації реалізовувати в продуктах.

Авторизація – це: 1. Керування рівнями та засобами доступу до різних об’єктів (наприклад, автоматизована система контролю доступу) та ресурсів системи залежно від ідентифікатора і пароля користувача. 2. Надання певних повноважень (особі, програмі) на виконання деяких дій

у |

системі |

обробки |

даних. |

3. Визначення міри приватності даних у базі даних. |

|

||

Авторизація - керування рівнями та засобами доступу до певного захищеного ресурсу, як в фізичному розумінні (доступ до кімнати готелю за карткою), так і в галузі цифрових технологій (наприклад, автоматизована система контролю доступу) та ресурсів системи залежно від ідентифікатора і пароля користувача або надання певних повноважень (особі, програмі) на виконання деяких дій у системі обробки даних.

З позицій інформаційної безпеки Авторизація є частиною процедури надання доступу для роботи в інформаційній системі, після ідентифікації і аутентифікації.

99. Основні поняття теорії ймовірностей. Простір елементарних подій.

Прості і складені випадкові події. Операції над полями. Класичне

визначення ймовірності.

Основні поняття теорії ймовірностей

Розглядаються стохастичні експерименти, які можна повторити будь-яку кількість разів, але результати не можна напевне передбачити.

Проводиться n експериментів при однакових обставинах. Подія А відбулась k разів, тоді не відбулась n – k разів.

Число k називається частотою події А, а відношення k / n – відносна частотаподії А.

При великій кількості експериментів відносна частота наближається до числа, яке називається ймовірністю події А

Імовірністю випадкової події А називається відношення числа елементарних подій, що відбулися, до загального числа подій простору елементарних подій.

Імовірність завжди більша за нуль, але менша від одиниці.

Сумою подій А і В називається подія, при якій із подій А і В відбудеться хоча б одна.

Різницею подій А і В називається така подія, при якій подія А відбудеться, а подія В не відбудеться.

Добутком подій називається подія, при якій із подій А і В відбудуться обидві події А і В.

Зверніть увагу! Незалежними називаються події такі, що ймовірність того, що відбудеться одна подія, не залежить від того, відбулась інша чи ні.

Статистичною ймовірністю події А називається число р, навколо якого зосереджуються значення статистичної частоти здійснення події А при збільшенні числа експериментів.

Теорема. Якщо в серії експериментів імовірність деякої події залишається для кожного експерименту постійною, то з достовірністю можна стверджувати, що при достатньо великій кількості експериментів статистична частота цієї події буде відрізнятись як завгодно мало від її ймовірності.

Простір елементарних подій.

Простір елементарних подій — множина всіх можливих наслідків стохастичного експерименту. Тобто, множина елементарних подій. Зазвичай позначається літерою Ω, також S або U.

В аксіоматичному підході Колмогорова простір елементарних подій є базою ймовірнісного простору. Від природи простору елементарних подій залежить

якими будуть випадкові величини на цьому просторі (неперервними чи дискретними).

Простір елементарних подій називається дискретним, якщо множина Ω скінченна або зліченна.

Довільна підмножина простору елементарних подій є подією, всі вони утворюють алгебру подій.

Прості і складені випадкові події.

Подія, що може відбутися внаслідок проведення однієї і лише однієї спроби (експерименту), називається простою(елементарною) випадковою подією.

Елементарні події позначаються  , (і=1, 2, 3,...) і в теорії ймовірностей, так само як, скажімо, точка в геометрії, не поділяються на простіші складові.

, (і=1, 2, 3,...) і в теорії ймовірностей, так само як, скажімо, точка в геометрії, не поділяються на простіші складові.

Приклад 1. Монету підкидають один раз. Визначити елементарні події цього експерименту.

Розв'язання. Можливі такі елементарні випадкові події:  =г (монета випаде гербом);

=г (монета випаде гербом);  =ц (монета випаде цифрою).

=ц (монета випаде цифрою).

Приклад 2. Монету підкидають двічі. Визначити елементарні події цього експерименту.

Розв'язання. Дворазове підкидання монети — це одна спроба. Елементарними випадковими подіями будуть:  =гг (двічі випаде герб);

=гг (двічі випаде герб);  =цц (двічі випаде цифра);

=цц (двічі випаде цифра);  =гц і

=гц і  =цг.

=цг.

Отже, цьому експерименту відповідають чотири елементарні події.

Випадкова подія називається складеною, якщо її можна розкласти на прості (елементарні) події. Складені випадкові події позначаються латинськими великими літерами: A, B, C, D.

Приклад 3. Задано множину чисел |

= {1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12}. |

Навмання із цієї множини беруть одне число. Побудувати такі випадкові події: 1) з'явиться число, кратне 2; 2) число кратне 3; 3) число, кратне 5. Ці випадкові події будуть складеними. Позначимо їх відповідно А, В, С. Тоді А

= = {2, 4, 6, 8, 10, 12}; В = {3, 6, 9, 12}; С={5, 10,}.

Елементарні випадкові події ―5‖ та ―10‖ називають елементарними подіями, які сприяють появі подій С унаслідок проведення експерименту.

Операції над полями.

Класичне визначення ймовірності.

Класичне означення ймовірності випадкової події полягає у наступному:

ймовірність випадкової події А дорівнює відношенню кількості випадків m, що сприяють появі події А до кількості всіх можливих випадків n:

Або

Ймовірність - одне з основних понять теорії ймовірностей. Існує кілька визначень цього поняття. Приведемо визначення, що називають класичним. Далі вкажемо слабкі сторони цього визначення і приведемо інші визначення, що дозволяють перебороти недоліки класичного визначення.

Розглянемо приклад. Нехай в урні міститься 6 однакових, ретельно перемішаних куль, причому 2 з них - червоні, 3 - сині і 1 - біла. Очевидно, можливість вийняти навмання з урни кольорову (тобто червону чи синю) кулю більша, ніж можливість витягти білу кулю. Чи можна охарактеризувати цю можливість числом? Виявляється, можна. Це число і називають ймовірністю події (появи кольорової кулі).

Таким чином, ймовірність є число, що характеризує ступінь можливості появи події.

100. Залежні та незалежні випадкові події. Формула повної ймовірності та

формула Бейєса

Випадкові події А і В називають залежними, якщо поява однієї з них (А або В) впливає на ймовірність появи іншої.

У противному разі випадкові події А і В називаються незалежними.

Приклад 1. В урні міститься 10 однакових кульок, із них 6 чорних і 4 білих. З урни навмання беруть дві кульки по одній без повернення. З’ясувати, чи будуть залежними такі події: перша кулька виявиться чорною і друга також.

Розв’язання. Позначимо через А появу чорної кульки при першому вийманні, а через В — при другому. Випадкові події А і Вбудуть залежними, оскільки поява чорної кульки при першому її вийманні з урни (випадкова

подія А) впливатиме на ймовірність появи чорної кульки (випадкова подія В) при другому вийманні.

Приклад 2. З урни, де шість білих і чотири чорні кульки, вийняли дві кульки по одній, при цьому перша кулька в урну повертається.

З’ясувати, чи будуть залежними такі події: перша виявиться чорною, друга також.

Розв’язання. Нехай А — поява чорної кульки при першому вийманні, а В — при другому. Поява чорної кульки при першому вийманні (здійснилась подія А) не впливатиме на ймовірність появи чорної кульки (подія В) при другому вийманні, оскільки співвідношення між чорними та білими кульками в цьому разі не змінюється.

Нехай подія А може відбутись тільки разом з однією із попарно несумісних подій  …,

…,  , які називаються гіпотезами

, які називаються гіпотезами

(hypothesis) і утворюють повну групу  . Тоді, якщо відбулась подія А, то це означає, що відбулась одна із попарно

. Тоді, якщо відбулась подія А, то це означає, що відбулась одна із попарно

несумісних подій  . Це

. Це

означає:  . Використавши теорему додавання, одержимо:

. Використавши теорему додавання, одержимо:

.

.

З теореми множення ймовірностей  , і =1, 2, 3, …, n.

, і =1, 2, 3, …, n.

|

|

|

|

. (1.1) |

Одержана |

формула |

(1.1) |

називається формулою повної |

|

імовірності. |

|

|

|

|

Після цього нас цікавить питання про те, як зміняться ймовірності |

||||

гіпотез , і= |

1, 2…, n, |

якщо |

подія Авідбулась. |

Тобто, як |

обчислити |

. |

Справедливі |

рівності: |

|

|

|

|

, звідки |

|

(1.2)

(1.2)

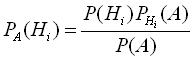

Ця формула називається формулою Байєса.