- •Конфиденциальные вычисления

- •Водные замечания по проблематике конфиденциальных вычислений

- •Описание используемых примитивов, схем и протоколов

- •Общие определения

- •Проверяемая схема разделения секрета

- •Широковещательный примитив (Br-протокол)

- •Протокол bb

- •Протокол византийского соглашения (ba-протокол)

- •Обобщенные модели для сети синхронно и асинхронно взаимодействующих процессоров

- •Вводные замечания

- •Обобщенные модели сбоев и противника

- •Получестные модели

- •Злонамеренные модели Действия процессоров в злонамеренной модели

- •Вычисления в идеальной модели

- •Вычисления в идеальной модели

- •Вычисления в реальной модели

- •Модель взаимодействия

- •Синхронная модель вычислений Общее описание модели

- •Идеальный и реальный сценарии

- •Асинхронная модель вычислений Общее описание модели

- •Асинхронные идеальный и реальный сценарии

- •Безопасность асинхронных вычислений

- •Конфиденциальное вычисление функции

- •Проверяемые схемы разделения секрета как конфиденциальное вычисление функции

- •Описание проверяемой схемы разделения секрета

- •Протокол РзПр

- •Протокол ВсПр

- •Доказательство безопасности схемы проверяемого разделения секрета

- •Описание работы моделирующего устройства m

- •Синхронные конфиденциальные вычисления

- •Примитив «Забывающий обмен»

- •Протокол отпчм

- •Двухсторонние вычисления Безопасные протоколы для получестной модели

- •Редукция к от41

- •Протокол вычислений на арифметической схеме над gf(2)

- •Редукция к мв

- •Основной результат для злонамеренной модели

- •Многосторонние протоколы Общая идея

- •Получестная модель

- •Конфиденциальное вычисление

- •Многосторонний протокол схемного вычисления

- •Редукция к кВm

- •Основной результат для злонамеренной модели

- •Асинхронные конфиденциальные вычисления

- •Вводные замечания

- •Примитив «Соглашение об аккумулируемом множестве» (соам-субпротокол)

- •Протокол соам

- •Алгоритм звз

- •Процедура скоп

- •Асинхронная схема проверяемого разделения секрета Общие определения

- •Протокол аРзПр

- •Протокол аВсПр

- •Доказательство безопасности схемы апрс

- •Асинхронная схема глобального проверяемого разделения секрета

- •Протокол агРз

- •Протокол агВс

- •Субпротокол агпрс

- •Вычисления на мультипликативном вентиле Вычисления при fs-сбоях

- •Вычисления на линейном вентиле

- •Вычисления на мультипликативном вентиле

- •Протокол мат (XI,a)

- •Субпротокол mul(ai,bi)

- •Основной протокол

- •Протокол авф

- •Вычисления при By-сбоях

- •Процедура соим

- •Протокол соим(Zi)

- •Протокол ByMul

Безопасность асинхронных вычислений

Сначала напомним, что как и сбоящие процессоры, так и планировщик имеют неограниченную вычислительную мощность.

Для вектора

![]() и множестваC[n]{1,...,n},

пусть

и множестваC[n]{1,...,n},

пусть![]() определяет вектор

определяет вектор![]() ,

спроектированный на индексы изC.

Для подмножестваB[n]

и вектора

,

спроектированный на индексы изC.

Для подмножестваB[n]

и вектора

![]() ,

пусть

,

пусть![]() определяет вектор, полученный из

определяет вектор, полученный из![]() подстановкой входов изBсоответствующими входами из

подстановкой входов изBсоответствующими входами из![]() .

Используя эти определения, можно

определить оценочную функциюfс базовым множествомC[n]

как

.

Используя эти определения, можно

определить оценочную функциюfс базовым множествомC[n]

как

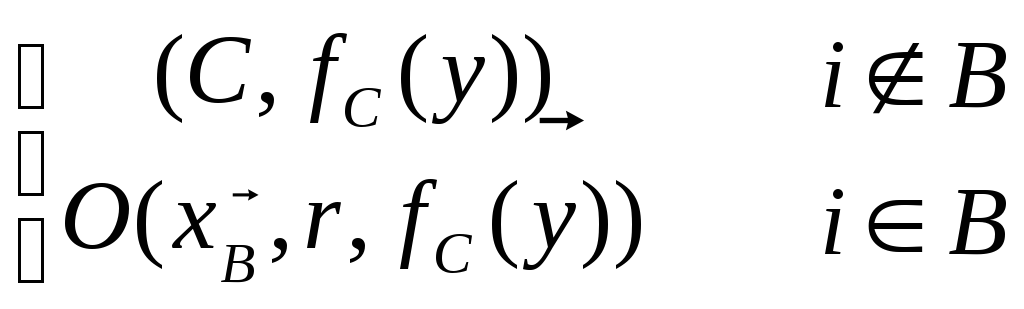

![]()

![]() .

.

Пусть A– область возможных входов процессоров и пустьR– область случайных входов.ТР-противникэто кортежА=(B,h,c,O), гдеB[n] – множество сбоящих процессоров,h:ABRAB- функция подстановки входов,с:ABR{C[n]Cn-t} – функция выбора базового множества иO:ABRA{0,1}*- функция выхода для сбоящих процессоров.

Функции hиOпредставляют собой программы сбоящих процессоров, а функцияc– комбинацию планировщика и программ сбоящих процессоров.

Пусть f:AnAдля некоторой областиA.

Выход функции вычисленияfвТР-сценарии по входу![]() и сТР-противникомА=(B,h,c,O)

– этоn-размерный

вектор

и сТР-противникомА=(B,h,c,O)

– этоn-размерный

вектор

![]() =

=![]() ...

...![]() случайных переменных, удовлетворяющих

для каждого 1in:

случайных переменных, удовлетворяющих

для каждого 1in:

![]() =

= ,

,

где r- объединенный случайный вход сбоящих

процессоров,C=![]() и

и

![]()

Акцентируем внимание на то, что выход сбоящих процессоров и выход несбоящих процессоров вычисляется на одном и том же значении случайного входа r.

Далее формализуем понятие вычисления «в реальной жизни».

1. Пусть B=(B,) – коалиция нечестных процессоров, гдеB[n] – множество нечестных процессоров и- их совместная стратегия.

2. Пусть i(![]() ,B,D)

определяет выход процессораPiпосле выполнения протоколаiпо входу

,B,D)

определяет выход процессораPiпосле выполнения протоколаiпо входу

![]() ,

с планировщикомDи

коалицииB. Пусть

такжеP(

,

с планировщикомDи

коалицииB. Пусть

такжеP(![]() ,B,D)=1(

,B,D)=1(![]() ,B,D)...n(

,B,D)...n(![]() ,B,D).

,B,D).

Кроме того, пусть f:AnAдля некоторой областиA и пустьP- протокол дляnпроцессоров. Будем говорить, чтоPбезопасноt-вычисляет функциюfв асинхронной модели для каждой коалицииBс не более, чем изtсбоящих процессоров, если выполняются следующие условия.

Условие завершения (условие полноты).По всем входам все честные процессоры завершают протокол с вероятностью 1.

Условие

безопасности. СуществуетТР-противникAтакой, что для каждого входа![]() векторы(

векторы(![]() ,A)

иP(

,A)

иP(![]() ,B,D)

идентично распределены (эквивалентны).

,B,D)

идентично распределены (эквивалентны).

Конфиденциальное вычисление функции

Общие положения.Для некоторых задач, решаемых в рамках методологии конфиденциальных вычислений, достаточно введения определенияконфиденциального вычисления функции [MR].

Пусть в сети N, состоящей изnпроцессоровP1,P2,...,Pnсо своими секретными входамиx1,x2,...,xn, необходимо корректно (даже при наличииtсбоящих процессоров) вычислить значение функции (y1,y2,...,yn)=f(x1,x2,...,xn) без разглашения информации о секретных аргументах функции, кроме той, информации, которая может содержаться в вычисленном значении функции.

По аналогии с идеальным и реальным сценариями, приведенными выше, можно ввести понятия «реальное и идеальное вычисление функции f» [MR].

Пусть множество входов и выходов обозначается как XиYсоответственно, размерности этих множествX=иY=. Множество случайных параметров, используемых всеми процессорами сети, обозначается черезR, размерность -R=. Кроме того, черезWобозначим рабочее пространство параметров сети. ЧерезT(r)обозначается трафик вr-раунде, черезti(r)– трафик для процессораiвr-том раунде,r0иrk– инициализирующий и последний раунды протоколаPсоответственно иr*- заданный неким произвольным образом раунд выполнения протоколаP.

Пусть функцию fможно представить как композициюdфункций (суперпозицию функций)g1![]() ...

...![]() g

g![]() g+1

g+1![]() ...

...![]() gd:

gd:

f(x1,...,xn)=

=g1((w1,...,wn),(![]() ,...,

,...,![]() ))

))![]() ...

...![]() g((w1,...,wn),(

g((w1,...,wn),(![]() ,...,

,...,![]() ))

))![]() ...

...![]()

![]() gd((w1,...,wn),(

gd((w1,...,wn),(![]() ,...,

,...,![]() )).

)).

Аргументы функции gявляются рабочими параметрамиw1,...,wnучастников протокола с трафиком (t1,...,tn) вr раунде. Значения данной функцииgявляются аргументами (рабочими параметрами протокола с трафиком (t1,...,tn) вr+1 раунде) для функцииg+1.

Из определения следует, что функция f:(XnRnW)Y, где- декартово произведение множеств, реализует:

f(x1,...,xn)=gd((w1,...,wn),(![]() ,...,

,...,![]() ))=((y1,...,yn),(

))=((y1,...,yn),(![]() ,...,

,...,![]() )).

)).

Введем понятие моделирующего устройства M. Здесь можно проследить некоторые аналогии с моделирующей машиной в интерактивных системах доказательств с нулевым разглашением (см., например, [Ка14,КУ4]).

Пусть рПрот- распределение вероятностей над множеством историй (трафикаТи случайных параметров) сбоящих процессоров во время выполнения протоколаР.

Моделирующее устройство, взаимодействующее со сбоящими процессорами, осуществляет свое функционирование в рамках идеального сценария. Моделирующее устройство Мсоздает распределение вероятностей параметров взаимодействияиПротмеждуМи сбоящим процессорами.

Протокол Pконфиденциально вычисляет функциюf(x), если выполняются следующие условия:

Условие корректности.Для всех несбоящих процессоровPiфункция

f(x1,...,xn)=

=g1((w1,...,wn),(![]() ,...,

,...,![]() ))

))![]() ...

...![]() g((w1,...,wn),(

g((w1,...,wn),(![]() ,...,

,...,![]() ))

))![]()

![]() g+1((w1,...,wn),(

g+1((w1,...,wn),(![]() ,...,

,...,![]() ))

))![]() ...

...![]() gd((w1,...,wn),

(

gd((w1,...,wn),

(![]() ,...,

,...,![]() ))=

))=

=((y1,...,yn),(![]() ,...,

,...,![]() ))

))

вычисляется с вероятностью ошибки близкой к 0.

Условие конфиденциальности.Для заданной тройки (x,r,w)(XnRnW) распределениярПротииПротявляютсястатистически не различимыми.

Функция f, удовлетворяющая условиям предыдущего определения называетсяконфиденциально вычислимой.