- •Оглавление

- •Введение

- •Установка, переустановка и удаление подсистемы управления

- •Требования к оборудованию и программному обеспечению

- •Установка подсистемы управления

- •Переустановка подсистемы управления

- •Удаление подсистемы управления

- •Общие принципы управления системой защиты

- •Компоненты системы и их размещение в сети

- •Централизованное и локальное управление

- •Распределение административных полномочий

- •Средства управления

- •Программа Администратор

- •Интерфейс программы

- •Объекты управления

- •Форма представления и организация объектов управления

- •Типы объектов управления

- •Способы управления системой

- •Взаимосвязи между объектами

- •Основные операции над объектами

- •Управление связями между объектами

- •Другие возможности

- •Управление с использованием объектов нижнего уровня

- •Пространство имен

- •Создание пространства имен

- •Удаление пространства имен

- •Управление параметрами пространства имен

- •Управление шаблонами пространства имен

- •Пользователи

- •Управление составом

- •Управление свойствами

- •Управление связями

- •Связь с компьютером

- •Просмотр свойств пользователя в пространстве имен MP-RAS

- •Группы пользователей

- •Управление составом

- •Управление связями

- •Связь с пользователями

- •Связь с компьютерами

- •Компьютеры

- •Управление составом

- •Управление свойствами

- •Локальные группы компьютера

- •Связь с другими объектами

- •Управление с помощью объектов верхнего уровня

- •Общие сведения

- •Построение модели организационной структуры предприятия

- •Просмотр организационной структуры предприятия

- •Создание объекта "Подразделение"

- •Удаление объекта "Подразделение"

- •Редактирование свойств объекта "Подразделение"

- •Установка связи объекта "Подразделение" с другими объектами

- •Построение модели помещений, занимаемых предприятием

- •Просмотр модели помещений

- •Создание объекта "Помещение"

- •Удаление объекта "Помещение"

- •Управление свойствами объекта "Помещение"

- •Установка связи объекта "Помещение" с другими объектами

- •Сотрудник

- •Создание (регистрация) сотрудника

- •Увольнение (удаление) сотрудника

- •Управление свойствами сотрудника

- •Назначение пользователей сотруднику

- •Регистрация сотрудника в подразделении

- •Предоставление сотруднику рабочего места в помещении

- •Назначение сотрудника помощником главного администратора

- •Импорт объектов верхнего уровня

- •Управление с использованием механизма задач

- •Общие принципы

- •Назначение и типы задач

- •Список ресурсов задачи

- •Определение уровня доступа сотрудников к ресурсам задачи

- •Организация контроля целостности ресурсов

- •Обеспечение необходимой степени защищенности компьютеров

- •Общий порядок управления ресурсами

- •Управление задачами

- •Просмотр списка задач

- •Создание задачи

- •Удаление задачи

- •Настройка параметров задачи

- •Установка задачи на компьютер

- •Удаление задачи с компьютера

- •Организация списка ресурсов задачи

- •Формирование списка локальных ресурсов задачи

- •Создание и удаление группы ресурсов

- •Формирование списка пакетов ресурсов распределенной задачи

- •Формирование списка сетевых ресурсов распределенной задачи

- •Настройка механизма замкнутой программной среды с помощью задач

- •Управление доступом сотрудников к ресурсам задачи

- •Создание роли

- •Определение прав доступа к ресурсам для ролей

- •Установка зависимости от определяющей задачи

- •Допуск сотрудника к ресурсам задачи

- •Отмена допуска сотрудника к ресурсам задачи

- •Контроль целостности ресурсов задачи

- •Настройка контроля целостности ресурсов

- •Шаблоны контроля целостности ресурсов задачи

- •Методы контроля целостности ресурсов

- •Обеспечение защищенности компьютеров

- •Установка ограничений для задачи

- •Шаблоны ограничений для задач

- •Управление доступом в систему

- •Управление учетными записями

- •Блокировка

- •Пароли

- •Системные файлы

- •Профили

- •Просмотр информации об учетных записях в MP-RAS

- •Временная блокировка компьютера

- •Аппаратные средства идентификации

- •Работа с электронными идентификаторами

- •Режимы работы с устройствами аппаратной поддержки

- •Режим строгой аутентификации

- •Контроль загрузки с внешних носителей и изъятия устройства аппаратной поддержки

- •Управление доступом к ресурсам и защита ресурсов

- •Избирательное управление доступом к ресурсам

- •Общие сведения

- •Определение атрибутов по умолчанию в Windows 9х

- •Полномочное управление доступом к ресурсам

- •Настройка названий категорий и шаблонов грифов конфиденциальности

- •Предоставление сотруднику допуска к конфиденциальной информации

- •Предоставление прав на управление конфиденциальностью ресурсов

- •Включение и настройка режима полномочного управления доступом

- •Присвоение ресурсам категории конфиденциальности

- •Отключение полномочного управления доступом

- •Полномочное управление доступом к ресурсам в MP-RAS

- •Механизм замкнутой программной среды

- •Автоматическая настройка замкнутой среды

- •Настройка и включение

- •Корректировка списка программ и прав владения и доступа

- •Перевод в жесткий режим

- •Временное отключение и повторное включение

- •Доступ к дискам и портам

- •Включение и настройка механизма разграничения доступа к дискам и портам

- •Предоставление прав доступа

- •Управление режимами

- •Режим защиты жесткого диска при загрузке с гибкого диска

- •Криптографическая защита данных

- •Затирание данных

- •Настройка режима затирания данных

- •Затирание данных в MP-RAS

- •Затирание файла подкачки страниц

- •Резервное копирование ЦБД системы защиты

- •Управление средствами контроля и регистрации

- •Контроль целостности ресурсов

- •Регистрация событий

- •Параметры локального системного журнала

- •Параметры регистрации

- •Дополнительный аудит

- •Автоматическая очистка и архивирование системных журналов

- •Удаленное управление

- •Отчеты о состоянии системы и объектов

- •Управление общесистемными параметрами

- •Общесистемные параметры системы защиты

- •Управление синхронизацией

- •Просмотр информации о системе

- •Приложение

- •Привилегии пользователя

- •Привилегии пользователя на доступ к ресурсам компьютера в Windows 9х

- •Привилегии пользователя ОС Windows NT

- •Привилегии пользователя на администрирование системы защиты

- •Типы ресурсов задачи

- •Формат UEL-файла

- •Специальные приемы работы

- •Установление связей между объектами

- •Работа с иерархическим списком параметров

- •Настройка объектов по шаблону

- •Работа с таблицами расписаний

- •Заполнение полей, содержащих дату

- •Использование всплывающих информационных окон

- •Справочник команд контекстных меню объектов

Система Secret Net. Руководство по администрированию. Книга первая

2.Установите отметку в поле "Мягкий режим запрета доступа к устройствам" в группе "Режимы".

3.Нажмите кнопку "OK".

4.Включите мягкий режим для других связей "Пользователь-Компьютер".

Режим защиты жесткого диска при загрузке с гибкого диска

Существует защитная функция, которая препятствует возможности обхода средств защиты в случае загрузки операционной системы с гибкого диска (что возможно, если в комплекте поставки отсутствует плата аппаратной поддержки системы защиты).

9х |

Эта защитная функция существует только для компьютеров пространства имен |

|

|

Windows 9х. |

|

|

Для настройки режима: |

|

|

1. |

Вызовите на экран окно настройки свойств компьютера и перейдите к диалогу |

|

|

"Настройки" (см. Рис. 63 на стр. 140). |

|

2. |

Установите отметку в поле “режим мягкой защиты жесткого диска” в группе вы- |

|

|

ключателей "Флаги управления системой", чтобы включить программную защиту |

|

|

жесткого диска при загрузке с гибкого диска. |

|

|

В этом случае система защиты, установленная на данном компьютере, изменит |

|

|

системные области локальных дисков компьютера, которые станут “невидимы” |

|

|

при загрузке компьютера с гибкого диска в обход системы защиты. При попытке |

|

|

выбора защищенного диска в качестве текущего, например диска [C:], на экране |

|

|

появится сообщение об отсутствии доступа к диску. |

|

|

|

|

|

Чтобы выключить защиту жесткого диска при загрузке с гибкого диска – удалите отметку из |

|

|

этого поля. |

|

3. |

Нажмите кнопку "OK". |

|

4. |

Повторите процедуру для всех компьютеров, не оборудованных платой аппа- |

|

|

ратной поддержки системы защиты. |

Криптографическая защита данных

Для повышения защищенности информации в системе Secret Net дополнительно предусмотрена возможность использования средств криптографической защиты. С их помощью шифруется информационное содержание файлов.

Для организации криптографической защиты информационного содержания файлов необходимо установить подсистему криптографической защиты на всех рабочих станциях (серверах), на которых планируется организация совместно используемых ресурсов (локальных и сетевых каталогов).

Криптографическая защита информационного содержания файлов осуществляется компонентой шифрования файлов. При этом используется двухуровневая ключевая схема, состоящая из ключей шифрования каталогов и ключей шифрования файлов.

Ключи шифрования каталогов создаются сервером безопасности в ЦБД при создании совместно используемого каталога и установки для него признака шифрования данных. Ключи шифрования удаляются из ЦБД при удалении сведений о совместно используемом каталоге.

Ключи шифрования ресурсов создаются сервером безопасности. При создании ключа шифрования ресурса используются возможности криптографического ядра

176

Глава 7. Управление доступом к ресурсам и защита ресурсов

по генерации случайных чисел. Ключи шифрования хранятся в ЦБД в зашифрованном виде.

Шифрование файлов выполняется специальным драйвером шифрования. Для каждого файла генерируется ключ шифрования файла, на котором шифруется содержимое файла по алгоритму ГОСТ 28147-89 в режиме гаммирования.

Ключи шифрования ресурсов передаются на рабочую станцию сети после проведения аутентификации и установления защищенного соединения. Сервер безопасности пересылает на рабочую станцию ключи только тех ресурсов, к которым пользователь, вошедший в систему, должен иметь доступ. Ключи передаются по защищенному каналу.

Загрузка этих ключей в криптоядро осуществляется агентом системы по мере их получения.

Механизм криптографической защиты данных на компьютерах пространств имен 9x / NT Windows 9х и Windows NT различен, соответственно различается и порядок на-

стройки этого механизма для компьютеров.

На компьютерах под управлением Windows 9х осуществляется прозрачное шифрование каталогов при локальном обращении к ним с консоли данной рабочей станции.

Для включения механизма криптографической защиты данных на компьютерах пространств имен Windows 9х достаточно включить режим шифрования файлов

(см. стр. 179).

На компьютерах под управлением Windows NT осуществляется прозрачное шифрование каталогов, предоставляемых в совместное использование.

Для включения механизма криптографической защиты данных на компьютерах пространств имен Windows NT необходимо выполнить следующее:

•создать совместно используемый каталог на компьютере;

•установить для этого каталога признак шифрования данных;

•включить режим шифрования файлов на компьютере.

Создание

совместно

используемого каталога

На компьютерах под управлением Windows 2000 не предусмотрена возможность использования средств криптографической защиты.

Процедура предоставления ресурса в совместное использование выполняется локально на компьютере средствами ОС Windows NT.

Для предоставления ресурса в совместное использование:

1. На компьютере выберите существующий или создайте новый каталог, который будет предоставлен в совместное пользование.

2.Укажите имя, под которым ресурс доступен в сети.

3.Предоставьте необходимые права доступа тем пользователям и группам, которым требуется доступ к зашифрованным данным. Причем права сетевого доступа должны соответствовать правам локального доступа.

Файлы, помещенные в ресурс до включения режима шифрования, останутся неизменными. Поэтому во избежание их некорректного расшифрования рекомендуется очистить ресурс перед включением режима.

Включение

режима

шифрования

каталога

Для включения режима шифрования ресурса:

Для включения режима шифрования ресурса:

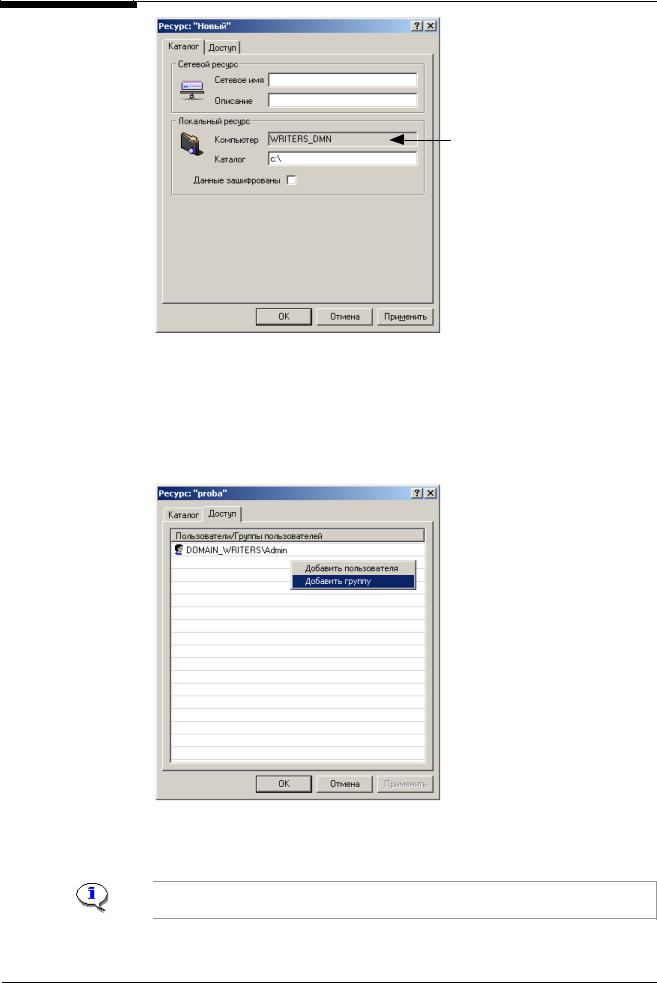

1. В основном окне программы Администратор вызовите контекстное меню компьютера, на котором создан совместно используемый каталог, и выполните команду "Предоставить ресурс".

На экране появится диалоговое окно:

177

Система Secret Net. Руководство по администрированию. Книга первая

Имя компьютера, содержащего ресурс

2.В поле "Сетевое имя" укажите имя, под которым ресурс доступен в сети. В поле "Описание" введите дополнительную информацию о ресурсе.

3.В поле "Каталог" укажите локальный путь к ресурсу компьютера, предоставленному в совместное использование.

4.Установите отметку в поле "Данные зашифрованы". В этом случае, содержимое файлов, создаваемых в ресурсе, будет шифроваться.

5.Нажмите кнопку "Применить" и перейдите к диалогу "Доступ":

6.Определите пользователей, которые будут иметь ключ шифрования. Для этого вызовите контекстного меню, выполните команду "Добавить пользователя" или "Добавить группу" и выберите в появившемся списке нужного пользователя или группу пользователей.

Все остальные пользователи системы Secret Net не будут иметь доступ к зашифрованным файлам.

178