- •Доктрина информационной безопасности рф: интересы, составляющие, угрозы, источники угроз, задачи и методы их решения.

- •2. Федеральный закон об информации, информационных технологиях и о защите информации: основные понятия. Закон о государственной тайне. Перечень сведений, отнесенных к государственной тайне.

- •Глава 28. Преступления в сфере компьютерной информации

- •Информация, свойства информации. Количество информации: энтропийный и тезаурусный подход. Собственная информация и энтропия, сообщение с максимальной энтропией. Двоичная энтропия.

- •3. Ценность информации изменяется во времени.

- •4. Информация покупается и продается.

- •5. Сложность объективной оценки количества информации.

- •Определение с помощью собственной информации

- •Информационная безопасность в компьютерных системах. Понятия компьютерной системы и безопасности информации. Угрозы, несанкционированный доступ, вредительское по (компьютерные вирусы)

- •Вредительские программы

- •1. Несанкционированный доступ к информации

- •Криптография: модель криптографической системы, основные понятия. Криптоанализ: классификация угроз и атак на криптосистемы. Требования, предъявляемые к криптосистемам.

- •7. Сложность алгоритма как функция размерности входных данных (символ «o»). Алгоритмы полиномиальной и экспоненциальной сложности.

- •Сложность вскрытия криптосистемы. Принцип Kerckhoffs. Атака полным перебором. Совершенная и вычислительная секретность. Понятие криптографического протокола.

- •9. Конфиденциальность. Классы шифров. Симметричная криптография и криптография с открытым ключом.

- •Популярные классы шифров Симметричный и ассиметричный классы шифров

- •10. Подстановочный шифр: понятие s-блока, стойкость к атаке полным перебором, примеры моноалфавитных и полиалфавитных шифров.

- •11. Перестановочный шифр: вектор перестановки, перестановочная матрица p и ее свойства, стойкость к атаке полным перебором, примеры шифров.

- •12. Статистические атаки на подстановочные и перестановочные шифры, частотный анализ.

- •Математическое определение

- •Избыточность естественных языков

- •Избыточность и сжатие текстов

- •14. Блочные шифры. Атака созданием кодовой книги. Режим электронной книги, режим сцепления блоков зашифрованного текста: достоинства и недостатки.

- •Основная идея

- •Режимы работы блочного шифра

- •15. Использование блочного шифра как самосинхронизирующегося поточного шифра. Режим счетчика: достоинства и недостатки.

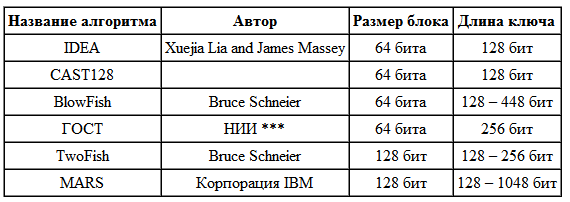

- •17. Использование одного преобразования для шифрования и дешифрования. Сеть Feistel и шифр Feistel: достоинства, функция раунда, примеры шифров с параметрами. Эквивалентные ключи: пример.

- •Конструкция блочного шифра на основе сетей Фейстеля

- •Шифрование

- •18. Минимальное число раундов в шифре Feistel. Слабые ключи и слабые шифрующие функции.

- •19. Линейный криптоанализ блочных шифров: пример линейного приближения и вычисления вероятности приближения.

- •Принцип работы

- •Построение линейных уравнений

- •20. Разностный криптоанализ блочных шифров и атака на основе подобранного зашифрованного текста: пример восстановления ключа.

- •21. Шифр des: параметры, общая схема шифрования и дешифрования, функция раунда, алгоритм развертки ключей. Стойкость шифра des и 3des (Triple des), слабые ключи.

- •Увеличение криптостойкости des

- •Применение

- •Известные атаки на des

- •22. Шифр гост 28147-89: параметры, общая схема шифрования и дешифрования, функция раунда, алгоритм развертки ключей, использование шифра в рф.

- •Описание

- •Достоинства госТа

- •Криптоанализ

- •Критика госТа

- •Возможные применения

- •23. Шифр aes (Rijndael): параметры, общая схема шифрования и дешифрования, подстановка байтов, сдвиг строки, смешивание столбцов, смешивание с ключом раунда, особенности использования.

- •Алгоритм обработки ключа

- •24. Шифр одноразовый блокнот. Поточные шифры и задача генерации равномерно распределенных псевдослучайных чисел. Линейный конгруэнтный генератор псевдослучайных чисел: использование, криптоанализ.

- •25. Регистры сдвига с линейной обратной связью (рслос): общая схема, математическое описание, пример генерации гаммы, период, рслос с максимальным периодом, криптоанализ.

- •26. Шифр rc4 (arcfour): параметры, алгоритм развертки ключа, алгоритм генерации гаммы. Алгоритмическое и схематическое описание.

- •27. Шифр a5/1: параметры, схема, мажоритарная функция, алгоритм работы при шифровании кадра.

- •29. Криптография с открытым ключом

- •Идея криптосистемы с открытым ключом

- •Основные принципы построения криптосистем с открытым ключом

- •Криптография с несколькими открытыми ключами

- •Криптоанализ алгоритмов с открытым ключом

- •Особенности системы Применение

- •Преимущества

- •Недостатки

- •Виды симметричных шифров

- •Виды асимметричных шифров

- •30. Целые числа : делимость, свойство евклидности, алгоритм Евклида (с примером), расширенный алгоритм Евклида( с примером)

- •[Править]Обозначения

- •Связанные определения

- •Свойства

- •Алгоритм Евклида для целых чисел

- •31. Простое число. Количество простых чисел. Основная теорема арифметики.

- •Бесконечность множества простых чисел

- •32. Функция Эйлера. Вычисление функции Эйлера простого числа и произведения двух простых чисел : примеры.

- •Вычисление функции Эйлера

- •Свойства

- •33. Теорема Эйлера и ее доказательства, малая теорема Ферма : примеры.

- •Доказательства с помощью теории чисел

- •Свойства и некоторые следствия

- •Применение в криптографии

- •Введение

- •Алгоритм создания открытого и секретного ключей

- •Шифрование и дешифрование

- •Корректность схемы rsa

- •Алгоритмы факторизации

- •Экспоненциальные алгоритмы

- •Субэкспоненциальные алгоритмы

- •36. Целостность. Избыточность как способ обеспечения целостности данных. Классификация методов. Код аутентификации сообщения (имитовставка). Функция хешифорвания и ее свойства. Сжимающая функция.

- •Область использования

- •Целостность данных в криптографии

- •Схемы использования

- •Обеспечение целостности данных с использованием шифрования и mdc

- •Обеспечение целостности данных с использованием шифрации и mac

- •Неумышленные нарушения целостности

- •Аутентификация и целостность

- •37. Понятие коллизии. Парадокс дней рождения. Сравнение длины кода аутентификации сообщения (имитоставки) и длины блочного шифра. Коллизии md5

- •Поиск коллизий хеш-функций

- •Примеры

- •38. Алгоритм хеширования md5 : параметры, алгоритм забивки, алгоритм изменения переменных сцепления, раунды и операции, функции раундов.

- •Шаг 4. Вычисление в цикле

- •Шаг 5. Результат вычислений

- •Криптоанализ

- •Атаки переборного типа

- •39. Решение задачи безопасного хранения паролей в ос Windows: nt hash.

- •40. Решение задачи безопасного хранения паролей, понятие «соли».

- •42. Аутентификация сущности. Протоколы с нулевым разглашением: итеративность доказательства, пример.

- •Общая структура доказательств с нулевым разглашением

- •Злоупотребления

- •43. Инфраструктура открытых ключей (pki), сертификат X.509, центр сертификации.

- •Объекты pki

- •Основная идея

- •Описание

- •44. Аутентификация источника информации и цифровая подпись. Сходства и различия задач, решаемых с помощью функций хеширования и цифровых подписей. Постановка и верификация подписи.

- •Назначение и применение эп

- •Виды электронных подписей в Российской Федерации

- •Алгоритмы

- •Использование хеш-функций

- •Симметричная схема

- •Асимметричная схема

- •45. Алгоритм цифровой подписи rsa. Пример постановки и верификации подписи.

- •46. Одноразовые пароли. Хеш-цепочки Lamport. Примеры использования.

- •Способы создания и распространения otp

- •Реализация Математические алгоритмы

- •Синхронизированные по времени

- •Одноразовый пароль через sms

- •Одноразовый пароль на мобильном телефоне

- •Сравнение технологий

- •Стандартизация

- •Otp в рамках банковского дела

- •Связанные технологии

- •Общие сведения

- •Шесть требований Керкгоффса

- •Перебор по словарю и сложность пароля

- •Основные противодействия атакам по словарю Противодействия online атакам по словарю

- •Недостатки

- •48. Алгоритм Diffie–Hellman и задача нахождения дискретного логарифма. Пример выработки общего ключа. Атака типа «человек посередине» на алгоритм Diffie– Hellman.

- •[Править]Пример

- •[Править]Шифрование с открытым ключом

- •Криптографическая стойкость

Режимы работы блочного шифра

Простейшим режимом работы блочного шифра является ECB (Electronic CodeBook (англ.) — режим простой замены или электронной кодовой книги), где все блоки открытого текста зашифровываются независимо друг от друга. Однако, при использовании этого режима статистические свойства открытых данных частично сохраняются, так как каждому одинаковому блоку данных однозначно соответствует зашифрованный блок данных. При большом количестве данных (например, видео или звук) это может привести к утечке информации о их содержании и дать больший простор для криптоанализа. Удаление статистических зависимостей в открытом тексте возможно с помощью предварительного архивирования, но оно не решает задачу полностью, так как в файле остается служебная информация архиватора, что не всегда допустимо.

Режим шифрования — метод применения блочного шифра, позволяющий преобразовать последовательность блоков открытых данных в последовательность блоков зашифрованных данных. При этом для шифрования одного блока могут использоваться данные другого блока. Обычно режимы шифрования используются для модификации процесса шифрования так, чтобы результат шифрования каждого блока был уникальным вне зависимости от шифруемых данных и не позволял сделать какие-либо выводы об их структуре. Это обусловлено, прежде всего, тем, что блочные шифры шифруют данные блоками фиксированного размера, и поэтому существует потенциальная возможность утечки информации о повторяющихся частях данных шифруемых на одном и том же ключе. Существует несколько стандартных режимов шифрования.

Режим электронной кодовой книги

Каждый блок открытого текста заменяется блоком шифротекста. В ГОСТ 28147—89 называется режимом простой замены.

![]()

где i —

номера блоков, ![]() и

и ![]() —

блоки зашифрованного и открытого

соответственно, а

—

блоки зашифрованного и открытого

соответственно, а ![]() —

функция блочного

шифрования.

Расшифровка аналогична:

—

функция блочного

шифрования.

Расшифровка аналогична:

![]()

![]()

Шифрование в режиме ECB

Недостаток ECB, в сравнении c другими режимами шифрования — сохранение статистических особенностей открытого текста:

Cipher Block Chaining (CBC)

Основная статья: Режим сцепления блоков шифротекста

Каждый блок открытого текста (кроме первого) побитово складывается по модулю 2 (операция XOR) с предыдущим результатом шифрования. Шифрование:

![]()

![]()

где

—

номера блоков, ![]() —

вектор инициализации (синхропосылка),

и

—

блоки зашифрованного и открытого текстов

соответственно, а

—

функция блочного

шифрования.

Расшифровка:

—

вектор инициализации (синхропосылка),

и

—

блоки зашифрованного и открытого текстов

соответственно, а

—

функция блочного

шифрования.

Расшифровка:

![]()

Шифрование в режиме сцепления блоков шифротекста

достоинства алгоритма DES:

1)Используется только один ключ длиной 56 бит

2)Зашифровав сообщение с помощью одного пакета программ, для расшифровки можно использовать любой другой пакет программ, соответствующий стандарту DES

3)Относительная простота алгоритма обеспечивает высокую скорость обработки

4)Достаточно высокая стойкость алгоритма

разработаны четыре рабочих режима.

15. Использование блочного шифра как самосинхронизирующегося поточного шифра. Режим счетчика: достоинства и недостатки.

Самосинхронизирующиеся поточные шифры (асинхронные поточные шифры (АПШ)) – шифры, в которых поток ключей создаётся функцией ключа и фиксированного числа знаков шифротекста.

Внутреннее состояние генератора потока ключей является функцией предыдущих N битов шифротекста. Поэтому расшифрующий генератор потока ключей, приняв N битов, автоматически синхронизируется с шифрующим генератором.

Реализация этого режима происходит следующим образом: каждое сообщение начинается случайным заголовком длиной N битов; заголовок шифруется, передаётся и расшифровывается; расшифровка является неправильной, зато после этих N бит оба генератора будут синхронизированы.

Рассмотрим основные различия между поточными и блочными шифрами не только в аспектах их безопасности и удобства, но и с точки зрения их изучения в мире:

- важнейшим достоинством поточных шифров перед блочными является высокая скорость шифрования, соизмеримая со скоростью поступления входной информации; поэтому, обеспечивается шифрование практически в реальном масштабе времени вне зависимости от объема и разрядности потока преобразуемых данных.

- в синхронных поточных шифрах (в отличие от блочных) отсутствует эффект размножения ошибок, то есть число искаженных элементов в расшифрованной последовательности равно числу искаженных элементов зашифрованной последовательности, пришедшей из канала связи.

- структура поточного ключа может иметь уязвимые места, которые дают возможность криптоаналитику получить дополнительную информацию о ключе (например, при малом периоде ключа криптоаналитик может использовать найденные части поточного ключа для дешифрования последующего закрытого текста).

- ПШ в отличие от БШ часто могут быть атакованы при помощи линейной алгебры (так как выходы отдельных регистров сдвига с обратной линейной связью могут иметь корреляцию с гаммой). Также для взлома поточных шифров весьма успешно применяется линейный и дифференциальный анализ.

16. Параметры блочного шифра: длина блока, длина ключа. Смешивание и рассеивание, линейные и нелинейные преобразования. Понятие итерационного шифра, функции раунда, число раундов. Понятие ключей раундов и алгоритма развертки ключа.

Преобразование должно использовать следующие принципы:

- Рассеивание (diffusion) — то есть изменение любого знака открытого текста или ключа влияет на большое число знаков шифротекста, что скрывает статистические свойства открытого текста;

- Перемешивание (confusion) — использование преобразований, затрудняющих получение статистических зависимостей между шифротекстом и открытым текстом.

Ключи раунда получаются из ключа шифрования с помощью преобразования, состоящего из двух компонентов: расширение ключа и выбор ключа раунда. Основной принцип состоит в следующем:

- Общее число битов ключа раунда равно длине блока, умноженной на количество раундов плюс 1. Например, для длины блока 128 бит и 10 раундов необходимо 1408 битов ключа раунда.

- Ключ шифрования расширяется в ExpandedKey.

- Ключи раунда получаются из этого ExpandedKey следующим способом: первый ключ раунда состоит из первых Nb слов, второй состоит из следующих Nb слов и т.д

Практически все современные блочные шифры являются композиционными - т.е состоят из композиции простых преобразований или F=F1F2oF3oF4o..oFn, где F-преобразование шифра, Fi-простое преобразование, называемое также i-ым циклом шифрования. Само по себе преобразование может и не обеспечивать нужных свойств, но их цепочка позволяет получить необходимый результат. Например, стандарт DES состоит из 16 циклов. В иностранной литературе такие шифры часто называют послойными (layered). Если же используется одно и то же преобразование, т.е. Fi постоянно для i, то такой композиционный шифр называют итерационным шифром.