- •Основні поняття та визначення захисту інформації. Захист інформації це діяльність спрямована забезпечення

- •Властивості інформації, що підлягають захисту.

- •Класифікація загроз інформації

- •5. Посередництво (Man-In-Middle).

- •6. Зловживання довірою

- •7. Комп’ютерні віруси:

- •8. Атаки на рівні застосувань:

- •Причини виникнення загроз

- •Структура політики безпеки

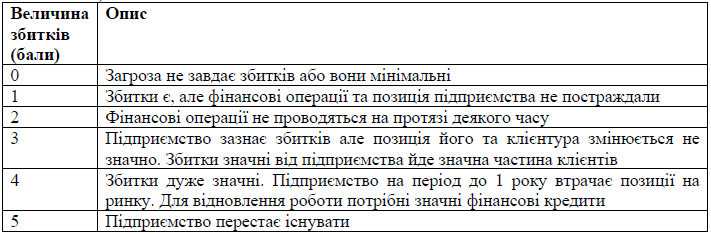

- •1) Таблиця збитків:

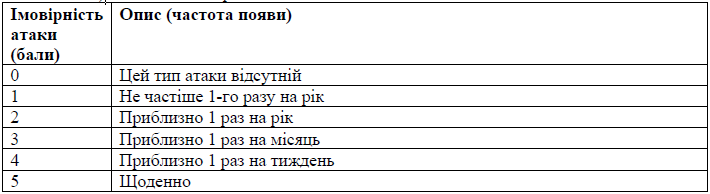

- •2) Таблиця імовірності атаки:

- •3) Таблиця ризиків:

- •V) Реакція системи на вторгнення

- •VI) Опис повноважень користувачів системи

- •Політика інформаційної безпеки та її основні поняття. Моделі керування безпекою.

- •Захист інформації від витоку технічними каналами. Поняття небезпечного сигналу. Класифікація технічних каналів витоку інформації. Типи захисту від витоку інформації технічними каналами.

- •Захист інформації від витоку технічними каналами. Пасивний та активний захист.

- •1) Пасивні методи:

- •2) Активні методи:

- •Методи захисту комп’ютерної техніки від витоку інформації технічними каналами.

- •Формальні моделі доступу

- •Захист інформації в комп’ютерних системах від несанкціонованого доступу. Критерії оцінки захищеності інформації від нсд.

- •Захист інформації в комп’ютерних системах від несанкціонованого доступу.

- •Аналіз захищеності сучасних універсальних ос. Основні завдання захисту ос. Принципи керування доступом сучасних універсальних ос. Аутентифікація, авторизація та аудит.

- •I. Протокол „виклик-відповідь”

- •II. Використання одноразових паролів.

- •IV. Протокол Kerberos.

- •Аналіз захищеності сучасних універсальних ос. Особливості підсистеми захисту в ос Windows nt/2000/xp. Політика безпеки

- •Основні компоненти системи безпеки ос Windows

- •Аутентифікація користувача. Вхід у систему

- •Маркер доступу. Контекст користувача

- •Запозичення прав

- •Контроль доступу. Маркер доступу. Ідентифікатор безпеки sid. Структура ідентифікатора безпеки

- •Ролевий доступ. Привілеї

- •5. Заборона використання usb-дисків.

- •7. Блокування мережевих загроз.

- •9. Захисник Windows.

- •Аналіз захищеності сучасних універсальних ос. Особливості підсистеми захисту ос типу *nix.

- •2. Підтримка шифрувальних файлових систем у зазначених ос.

- •Захищені протоколи. Протокол ssl.

- •Методи підсилення стандартних засобів захисту. Електронні засоби ідентифікації та аутентифікації. Біометричні засоби ідентифікації.

- •2. Біометричні засоби ідентифікації

1) Таблиця збитків:

2) Таблиця імовірності атаки:

3) Таблиця ризиків:

Для оцінки економічних ресурсів, потрібних для захисту, необхідно зробити наступне:

Спеціаліст з захисту інформації, емпіричним чином, повинен вибрати деякий рівень захисту, наприклад 7.

Проаналізувати таблицю наступним чином: якщо якийсь конкретний ризик перевищує вибране значення (7) - він буде вважатися основним і усі ресурси повинні бути спрямовані на його усунення.

Проаналізувати табл. по відношенню до подвоєного значення обраного ризику (14). Якщо рядок разом перевищує подвоєне значення, ми повинні зробити все можливе для усунення загрози.

Якщо кожен з рядків таблиці не перевищує обраного значення (7), а загальний ризик перевищує подвійне - це означає що в системі захисту є багато дрібних огріхів, які треба виправити, починаючи з найбільших ризиків.

Після аналізу таблиці ризиків, описують заходи відбиття зазначених ризиків і підраховують їх вартість.

V) Реакція системи на вторгнення

Якщо вартість такої системи захисту буде перевищувати фінансові можливості (стандартна вартість системи захисту не повинна перевищувати 10-20% від збитків нанесених втратою інформації) та загальний ризик (7) підвищується на 1 бал і знову рахується вартість системи захисту.

VI) Опис повноважень користувачів системи

Політика безпеки закінч. розроб. повноважень усіх типів користувачів автоматизованої системи та їхніх посадових інструкцій. Політика безпеки затверджується у адміністрації підприємства і починається етап її реалізації.

Політика інформаційної безпеки та її основні поняття. Моделі керування безпекою.

Захищеність інформації визначається деякими показниками, які, у свою чергу,

визначаються параметрами системи та зовнішнього середовища. Усю сукупність

параметрів, які визначають значення показників захищеності, можна розділити на три

типи: 1) керовані параметри, тобто такі, які повністю формуються системою захисту

інформації; 2) параметри, недоступні для керування, але такі, на які система захисту може деяким опосередкованим чином, впливати; 3) - параметри зовнішнього середовища, на які система захисту не має впливу. Тоді узагальнена система захисту інформації може бути подана як на рис.1.

Тут: {K}- множина показників захищеності (вразливості) інформації; {PC} -

множина параметрів зовнішнього середовища, які впливають на параметри захищеності; {RC} - множина ресурсів системи, які беруть участь у процесі обробки інформації; {PУ} - множина параметрів системи, якими можна керувати безпосередньо під час обробки інформації; {PВ} - множина внутрішніх параметрів системи, які не піддаються керуванню під час роботи системи, але на які можна впливати під час реорганізації або модернізації системи; {SУ} та {RУ} - множини засобів та ресурсів поточного керування; {SВ} та {RВ} -множини засобів та ресурсів впливу; {RО} - множина загальних ресурсів керування.

В такому разі для розв’язку задач аналізу, тобто для визначення параметрів захищеності інформації можна використати таке узагальнене рівняння:

{K} = FK[{PУ}, {PВ}, {RC}, {PC}]

Задачі синтезу тоді можна визначити таким чином:

знайти такі {RУ} та {RВ} ({RУ} + {RВ}≤ {RО}) де {RО} - множина заданих ресурсів, щоби для визначених {RC} та {PC} виконувалася умова {K}-> max.

обрати такі {RУ} та {RВ}, щоби для заданих {RC} та {PC} умова {K}≥{K*}, де {K*}- заданий рівень захищеності, виконувалася для {RУ} + {RВ}={RО}-> min. Таким чином, задачі керування зводяться до оптимізації розподілу {SУ}, {RУ}, {SВ}, {RВ}.

Неважко побачити, що можливі такі модифікації узагальненої моделі:

блоки 1,2 та 3 - модель функціонування системи при відсутності керування захистом інформації (така модель дозволяє лише визначати значення показників захищеності інформації, тобто розв’язувати задачі аналізу);

блоки 1,2,3, 4а та 5а - модель поточного керування захистом інформації, основу якої складає оптимізація використання засобів захисту, що безпосередньо входять у склад системи (таке керування може бути оперативно-диспетчерським та календарно-плановим);

блоки 1,2,3,4а,5а та 6а - модель керування ресурсами, виділеними для захисту інформації, яка додатково до попередніх задач дозволяє оптимізувати процес формування засобів для поточного керування захистом інформації;

блоки 1,2,3 4б і 5б - модель керування засобами впливу на параметри, недоступні для поточного керування, але такі, що піддаються впливу;

блоки 1,2,3, 4б, 5б та 6б - модель керування ресурсами, які виділено для розвитку системи;

усі блоки - повна модель захисту, яка додатково до своїх можливостей, розглянутих вище, дозволяє оптимізувати використання усіх ресурсів, виділених для захисту інформації.

Наведена модель дозволяє вирішувати усі задачі моделювання систем і процесів захисту інформації. Однак, щоби скористатися цією узагальненою системою, треба знати усі функціональні залежності показників захищеності від усіх параметрів та залежність самих параметрів від розмірів ресурсів, які відображають розглянуті процеси.

Так як на практиці внаслідок відсутності необхідних статистичних даних не вдається строго виконати ці умови, то розглянута модель може застосовуватися лише разом з неформальними методами аналізу.

Розглянемо ще один варіант побудови моделі системи захисту інформації, який може бути дуже корисним для розв’язку задач оптимізації.

Для цього варіанту можна використати ентропійний підхід.

Визначимо систему забезпечення безпеки як систему з максимальною корисністю, під якою ми будемо розуміти найбільш повне використання ресурсів для захисту інформації.

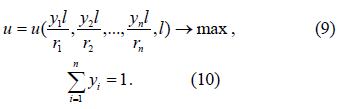

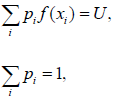

Нехай x1,x2, …, xn - деякі показники, що характеризують роботу окремих підсистем системи захисту інформації, досягнення яких вимагає питомих витрат r1,r2,…,rn, причому сумарні витрати обмежуються величиною виділеного бюджету l. Для оцінки рівня безпеки інформації, який можна досягнути при таких умовах, необхідно максимізувати функцію корисності:

u=u(x1,x2, …, xn,l)

яка відповідає визначеній концепції та структурі системи безпеки при бюджетному

обмеженні

![]()

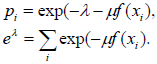

Визначило Лангранжіан L

![]()

де λ - множник Лагранжа, зв’язаний з рівнянням (3).

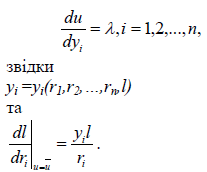

Тепер, виконав звичайним способом максимізацію, отримаємо, що значення

параметрів системи забезпечення безпеки інформації визначаються з розв’язку системи рівнянь:

![]()

Розв’язок може бути записаний у вигляді:

![]()

Можна показати, що для заданого рівня корисності u

Покажемо, що задача максималізації функції корисності такої системи може бути приведена до задачі максималіізації її ентропії.

Такий підхід був застосований для проблеми оптимізації транспортних потоків у міських системах. Було доведено, що ентропія у цьому випадку пов’язана з розподілом ймовірностей. Для застосування цього підходу необхідно визначити деякі відносні одиниці, що пов’язують кількісні характеристики окремих підсистем з деякою фіксованою величиною. В якості останньої можна використати величину бюджету l. Тоді така відносна одиниця (вимір) може бути записана у вигляді:

![]()

Тепер система з максимальною корисністю може бути записана у вигляді:

Функція Лагранжа має вигляд:

![]() i

i

Диференціювання її по yi призводить до такої системи рівнянь:

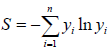

Тепер для аналізу цієї системи використаємо принцип максимізації ентропії:

Обмеження по інших видах ресурсів сформулюємо таким чином

![]()

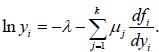

Де для зручності ми усі члени, що містять уі внесли до fi, а усі константи - в gi. Функція Лагранжа тоді перепишеться так:

![]()

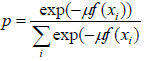

де λ та µ - множники Лагранжа, пов’язані зі своїми рівняннями. Диференціюючи цей вираз по yi, получимо систему рівнянь, розв’язуючи яку разом з граничними умовами будемо мати:

Сформулюємо тепер на основі розглянутого підходу відповідну модель системи забезпечення безпеки інформації. Нехай стан хі системи характеризується деяким ресурсом f(xi). Під станом хі будемо розуміти деякий і-тий набір засобів захисту інформації. При цьому справедливо обмеження:

![]()

де рі - імовірність стану хі; U - ліміт на ресурси або на корисний ефект.

Тоді задача пошуку оптимального (з точки зору максимізації рівня безпеки інформації) розподілу величини хі формально записується у вигляді:

S→max,

![]() - ентропія

системи.

- ентропія

системи.

Розв’язок такої задачі методом невизначених множників Лагранжа має вигляд:

При цьому оптимальний розподіл шуканої величини представляється у вигляді розподілу Больцмана

Таким чином, стан системи безпеки задається функцією f(xi), яка в нашому випадку має зміст ресурсу (ефекту), та деяким параметром µ, аналогом температури у фізичних системах (Т=1/µ).

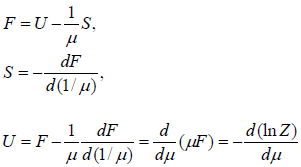

Ввівши так звану статистичну суму

![]()

а

також величину F=-(1/µ)lnZ - аналог вільної

енергії у фізиці, отримаємо:

До цих співвідношень додається умова монотонності зростання U, S при додатних µ та f(xi)≠const. Таким чином, макроскопічний стан системи безпеки можна задати чотирма взаємопов’язаними характеристиками: U, F, µ, S. Їх інтерпретація залежить від конкретної системи. Зокрема, F може бути сумарними прямими витратами на створення певного рівня безпеки, S/µ - як непрямі витрати на підтримку цього рівня тощо. Для практичного застосування таких моделей необхідно пов’язати макропараметри системи з величинами, які обчислюються у цій моделі, що повинен виконувати експерт-аналітик.

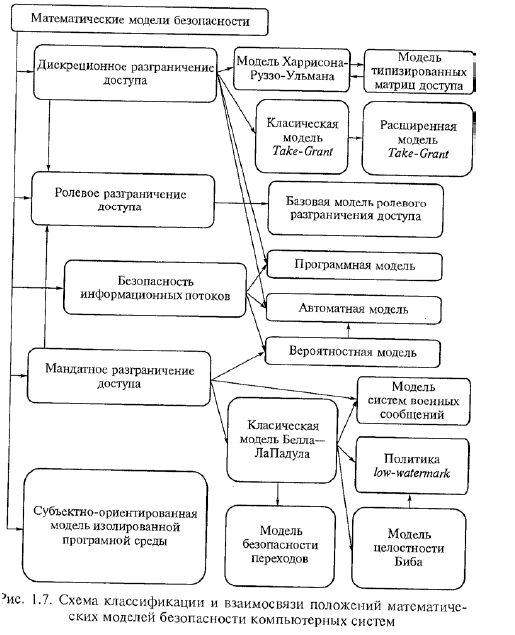

Треба сказати, що існує ще один підхід до створення моделей безпеки. Вони, як правило, ґрунтуються на існуючих моделях доступу до інформації. Такий підхід подано на наступній схемі.