- •Основні поняття та визначення захисту інформації. Захист інформації це діяльність спрямована забезпечення

- •Властивості інформації, що підлягають захисту.

- •Класифікація загроз інформації

- •5. Посередництво (Man-In-Middle).

- •6. Зловживання довірою

- •7. Комп’ютерні віруси:

- •8. Атаки на рівні застосувань:

- •Причини виникнення загроз

- •Структура політики безпеки

- •1) Таблиця збитків:

- •2) Таблиця імовірності атаки:

- •3) Таблиця ризиків:

- •V) Реакція системи на вторгнення

- •VI) Опис повноважень користувачів системи

- •Політика інформаційної безпеки та її основні поняття. Моделі керування безпекою.

- •Захист інформації від витоку технічними каналами. Поняття небезпечного сигналу. Класифікація технічних каналів витоку інформації. Типи захисту від витоку інформації технічними каналами.

- •Захист інформації від витоку технічними каналами. Пасивний та активний захист.

- •1) Пасивні методи:

- •2) Активні методи:

- •Методи захисту комп’ютерної техніки від витоку інформації технічними каналами.

- •Формальні моделі доступу

- •Захист інформації в комп’ютерних системах від несанкціонованого доступу. Критерії оцінки захищеності інформації від нсд.

- •Захист інформації в комп’ютерних системах від несанкціонованого доступу.

- •Аналіз захищеності сучасних універсальних ос. Основні завдання захисту ос. Принципи керування доступом сучасних універсальних ос. Аутентифікація, авторизація та аудит.

- •I. Протокол „виклик-відповідь”

- •II. Використання одноразових паролів.

- •IV. Протокол Kerberos.

- •Аналіз захищеності сучасних універсальних ос. Особливості підсистеми захисту в ос Windows nt/2000/xp. Політика безпеки

- •Основні компоненти системи безпеки ос Windows

- •Аутентифікація користувача. Вхід у систему

- •Маркер доступу. Контекст користувача

- •Запозичення прав

- •Контроль доступу. Маркер доступу. Ідентифікатор безпеки sid. Структура ідентифікатора безпеки

- •Ролевий доступ. Привілеї

- •5. Заборона використання usb-дисків.

- •7. Блокування мережевих загроз.

- •9. Захисник Windows.

- •Аналіз захищеності сучасних універсальних ос. Особливості підсистеми захисту ос типу *nix.

- •2. Підтримка шифрувальних файлових систем у зазначених ос.

- •Захищені протоколи. Протокол ssl.

- •Методи підсилення стандартних засобів захисту. Електронні засоби ідентифікації та аутентифікації. Біометричні засоби ідентифікації.

- •2. Біометричні засоби ідентифікації

ОСНОВНІ ПОНЯТТЯ ТА ВИЗНАЧЕННЯ ЗАХИСТУ ІНФОРМАЦІЇ. 3

Захист інформації це діяльність спрямована забезпечення 3

Властивості інформації, що підлягають захисту. 3

Класифікація загроз інформації 4

Політика інформаційної безпеки та її основні поняття. 6

Вартість та ціна інформації. Необхідність комплексного підходу до захисту інформації. Модель загроз. Модель порушника. Формування політики безпеки. 6

Структура політики безпеки 6

Політика інформаційної безпеки та її основні поняття. 8

Моделі керування безпекою. 8

Захист інформації від витоку технічними каналами. 14

Поняття небезпечного сигналу. Класифікація технічних каналів витоку інформації. Типи захисту від витоку інформації технічними каналами. 14

ЗАХИСТ ІНФОРМАЦІЇ ВІД ВИТОКУ ТЕХНІЧНИМИ КАНАЛАМИ. 18

Пасивний та активний захист. 18

Методи захисту комп’ютерної техніки від витоку інформації технічними каналами. 21

Формальні моделі доступу 25

Захист інформації в комп’ютерних системах від несанкціонованого доступу. 27

Критерії оцінки захищеності інформації від НСД. 27

Захист інформації в комп’ютерних системах від несанкціонованого доступу. 29

Аналіз захищеності сучасних універсальних ОС. 31

Основні завдання захисту ОС. Принципи керування доступом сучасних універсальних ОС. Аутентифікація, авторизація та аудит. 31

Аналіз захищеності сучасних універсальних ОС. Особливості підсистеми захисту в ОС Windows NT/2000/XP. 34

Політика безпеки 34

Основні компоненти системи безпеки ОС Windows 35

Аутентифікація користувача. Вхід у систему 36

Маркер доступу. Контекст користувача 37

Запозичення прав 38

Контроль доступу. Маркер доступу. 38

Ролевий доступ. Привілеї 39

Аналіз захищеності сучасних універсальних ОС. 46

Особливості підсистеми захисту ОС типу *NIX. 46

Захищені протоколи. 56

Протокол SSL. 56

Методи підсилення стандартних засобів захисту. 63

Електронні засоби ідентифікації та аутентифікації. Біометричні засоби ідентифікації. 63

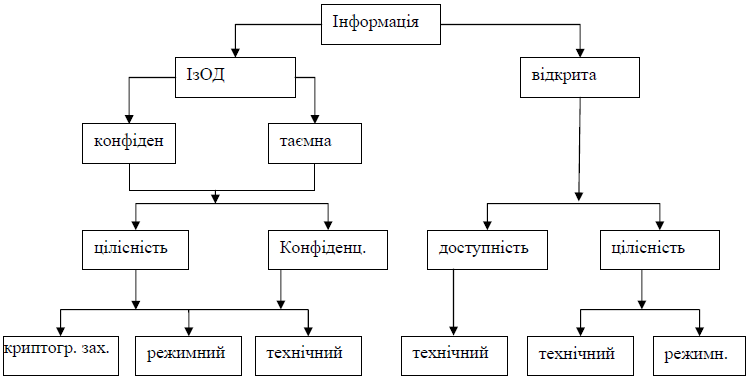

Основні поняття та визначення захисту інформації. Захист інформації це діяльність спрямована забезпечення

конфіденційності;

цілісності;

доступності інформації.

Об’єкт захисту це важлива для держави, суспільства та особи інформація.

Інформація з обмеженим доступом (ІзОД) - це така інформація права доступу до якої обмежено встановленими нормами і правилами. До ІзОД відноситься конфіденційна і таємна інформація.

Конфіденційна інформація - це ІзОД, якою володіють, користуються чи розпоряджаються окремі фізичні або юридичні особи чи держава, і порядок доступу до якої встановлюються ними.

Таємна інформація - це ІзОД, яка містить відомості, що становлять державну або іншу передбачену законом таємницю.

Типи інформації вУкраїні:

Для службового користування (ДСК);

Таємна інформація;

Цілком таємна інформація;

Інформація особливої важливості.

Властивості інформації, що підлягають захисту.

Конфіденційність – властивість інформації бути захищеною від несанкціонованого ознайомлення.

Цілісність – властивість інформації бути захищеною від несанкціонованої зміни або зміщення.

Доступність – це властивість інформації бути захищеною від несанкціонованого блокування.

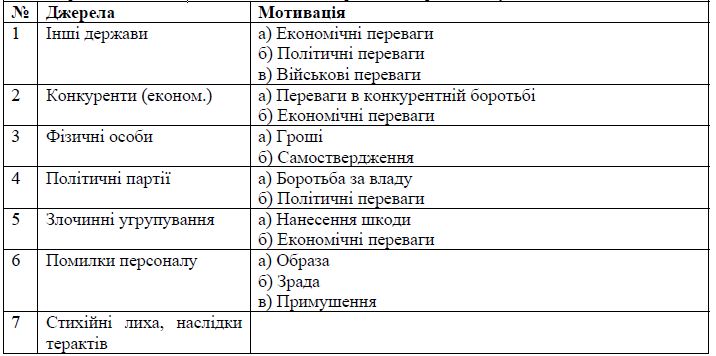

Класифікація загроз інформації

Прийнято вважати що основними джерелами загроз є наступні:

Класифікації загроз інформації:

Стихійні лиха, технологічні катастрофи

Боротьба:

Резервування апаратного забезпечення

Резервні копії інформації

2. Відмови обладнання

Боротьба:

Резервування апаратного забезпечення

Резервні носії інформації

Вибір «правильного» постачальника

3. Наслідки помилок проектування

Боротьба:

Залучення ліцензіатів до проектування

Експертиза проекту та системи безпеки.

Аудит системи безпеки (1 раз на 1-2 роки)

4. Наслідки помилок персоналу

Боротьба:

Підбір персоналу

Підготовка персоналу

Створення нормального робочого клімату в колективі

Адміністративно-організаційні засоби, стягнення

5. Навмисні дії порушників

В теорії захисту інформації доводиться, що якщо пункти 3 і 4 реалізовано повністю то навмисні дії порушників неможливі. З аналізу усіх загроз стає зрозуміло, що ніяка система захисту не може довгий час протистояти цілеспрямованим діям озброєного сучасними технологіями кваліфікованого порушника.

2) Найбільш небезпечні загрози сучасних комп’ютерних систем.

1. Мережева розвідка (прослуховування) sniffing

Мета:

1) Вияснити діапазон легальних ІР-адрес.

2) Імена та паролі користувачів.

3) Ресурси спільного користування.

Боротьба:

1) Криптографія.

2) Ідентифікація не лише за ІР-адресами.

3) Програми антисніфери.

2. „Маскарад” (підміна ІР-фдреси - IP-spoofing).

Основною метою підміни ІР-адреси є можливість проникнення в локальну мережу за допомогою підміни адреси відправника такою, яку пропускають засоби захисту. Як правило „маскарад” використовують як підготовчу операцію для наступних атак. Боротьба:

1) Додаткова аутентифікація, наприклад „Kerberos”.

3. Парольні атаки.

а) Перебір паролів.

б) Атаки за словником.

Боротьба:

Одноразові паролі.

Обмеження спроб введення пароля + блокування облікових записів.

Обмеження часу на введення пароля.

Створення сильних паролів.

Пароль + „сіль”.

4. DoS-атаки:

Якщо атака виконується з однієї ІР-адреси то DoS, якщо з багатьох - DDoS.

Основна мета DDoS-атак - це блокування доступу до інформації. В цьому випадку легальні користувачі не можуть отримати послугу, таким чином це атака проти доступності інформації.

Боротьба:

1) Інтелектуальні маршрутизатори та міжмережеві екрани з можливістю блокування DоS-атак.