- •Вопрос 1. Информатика

- •Вопрос 2. Вещественно-энергетическая картина мира

- •Вопрос 3. 2-й закон термодинамики. Информация в природе.

- •Вопрос 4. Информация и человек.

- •Вопрос 5. Аппаратные и программные средства

- •Вопрос 6. Перспективы развития средств вычислительной техники (вт)

- •Вопрос 15. Многоядерные процессоры.

- •Вопрос 8. Архитектура компьютеров

- •Вопрос 9. Структура эвм по фон Нейману.

- •Вопрос 10. Этапы решения простейшей задачи на простейшей эвм:

- •Вопрос 11. Принципы логического устройства эвм.

- •3. Принцип однородности памяти

- •4. Принцип адресности

- •5.Принцип иерархичности зу

- •Вопрос 13. Периферийные устройства.

- •Вопрос 14. Закон Мура.

- •Вопрос 15. В настоящее время в к стали применяться многопроцессорные технологии

- •Вопрос 16. Информация.

- •Icsa (www.Icsalabs.Com) - International Computer Security Association (Международная Компьютерная Ассоциация по Защите)

Вопрос 16. Информация.

-

Информация (И) (фундаментальное понятие от lat. Information – сведения разъяснения, изложение, осведомленность.) – это сведения или сообщения о тех или иных объектах (предметах), процессах и явлениях.

-

Действия, выполняемые с информацией называются информационными процессами.

-

Информационные процессы – это процессы получения, передачи, преобразования, хранения и использования И в живой природе, обществе, технике.

-

Информацию классифицируют разные науки разными способами:

-

В философии различают объективную и субъективную И. Объективная И отражает явления природы и общества, субъективная И создаётся людьми и отражает их взгляды на объективные явления. Для криминалистики И бывает полной и неполной, достоверной и недостоверной, истинной и ложной. Юристы рассматривают информацию как факты, а физики – как сигналы (т.е. передача И с помощью сигналов) Генетика изучает передачу И по наследству, лингвистика – методы кодирования и выражения И языковыми методами. В кибернетике понятие И используется для описания процессов в сложных динамических системах (живых организмах и технических устройствах)

-

Для Информатики важно, как используются средства ВТ для обработки И.

И, в т.ч. Графическая и звуковая м.б. представлена в аналоговой и дискретной форме

Информация-аналоговая,цифровая

-

Человек обычно имеет дело с аналоговой И, которую он воспринимает с помощью органов чувств. Свет, звук, тепло – это энергетические сигналы, вкус, запах - результат воздействия химических соединений (в основе энергетическая природа).Человек испытывает энергетические воздействия непрерывно и в разных комбинациях.

-

Звуки, различные цвета в природе – это всё – аналоговая И (графики непрерывных функций у=х2, на дереве нет двух одинаковых листьев). Если разным цветам дать имена, а звукам – ноты, то аналоговую И можно превратить в цифровую. (музыка, когда мы её слышим – аналоговая И, а записанная нотами – цифровая на разных муз. Инструментах одинаковые ноты слышны по-разному.)

Непрерывная и дискретная И

-

Аналоговая И – непрерывна, а Цифровая – дискретна. При аналоговом представлении И физическая величина может принимать бесчисленное множество значений.

-

При дискретном – физическая величина может принимать конечное множество значений, при этом она меняется скачкообразно. К цифровым устройствам относятся ПК – они работают с информацией, представленной в цифровой форме, цифровыми являются и музыкальные проигрыватели лазерных компакт дисков, цифровые камеры…

В.17 Понятие кодирования информации

-

Переход от одной формы представления информации к другой, более удобной для хранения, передачи или обработки И осуществляется с помощью кодирования. Кодирование И– это процесс формирования определенного представления информации

-

К может обрабатывать только информацию, представленную в числовой форме. Вся другая информация (звуки, изображения, показания приборов и т. д.) для обработки на компьютере должна быть преобразована в числовую форму.

-

Например, чтобы перевести в числовую форму музыкальный звук, можно через небольшие промежутки времени измерять интенсивность звука на определенных частотах, представляя результаты каждого измерения в числовой форме. С помощью компьютерных программ можно преобразовывать полученную информацию, например «наложить» друг на друга звуки от разных источников.

-

Преобразование графической и звуковой И из аналоговой формы в дискретную производится путём дискретизации, т.е.путём разбиения непрерывного аналогового сигнала на отдельные элементы.(импульсно-кодовая модуляция. квантователь, ацп)

-

Сигнал после квантователя

Дискретизация

-

В процессе дискретизации производится кодирование, т.е. присвоение каждому элементу конкретного значения в форме кода.

-

Дискретизация – это преобразование непрерывных изображений и звука в набор дискретных значений, каждому из которых присваивается значение его кода.

-

(Digitalizacion - Оцифровка, процесс перевода аналоговой информации в цифровую форму для использования в компьютере)

АЦП и ЦАП

-

Например, основным компонентом системы перевода цифровых данных с CD в аналоговый звук является 24-битный преобразователь цифровых/аналоговых данных.

Дискретизация звуковой волны

Промежутки (например времени), через которые измеряется физическая величина, называется дискретой ( интервалом). Чем выше частота дискретизации, тем точнее описывается аналоговый сигнал

-

При уменьшении дискретности (при увеличении частоты дискретизации) точность представления И можно сделать очень высокой (но тем больше будут затраты на хранение и преобразование И) Погрешность, которая возникает при преобразовании из аналоговой формы в цифровую, называется погрешностью оцифровки..

В. 18 Количественное определение И

С точки зрения науки И рассматривается как знания. В Древней Греции процесс познания изображался в виде расширяющегося круга знания. Парадокс: чем больше знаний, тем больше граница с областью незнания, тем больше ощущается недостаток знаний

И – как мера уменьшения неопределённости знания

-

Информацию (антиэнтропию), которую получает человек можно считать мерой уменьшения неопределённости знания.

-

Если сообщение приводит к уменьшению неопределённости знания, то оно содержит Информацию. (пример с поступлением, после экзамена была неопределённость, когда вывесили списки, то от незнания к полному знанию).

-

Подход к И как к мере уменьшения неопределённости знания позволяет количественно измерить И. (что необходимо для оценки объёма передаваемой И)

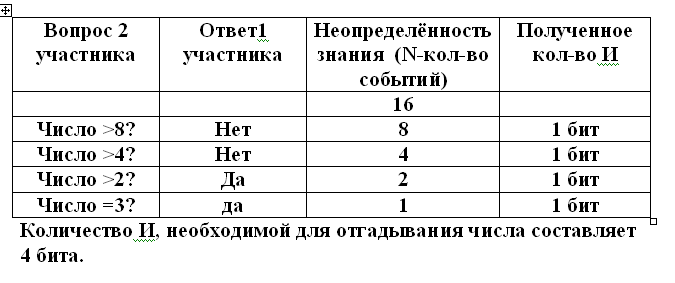

ПРИМЕР:

-

Пусть имеется монета, которую мы бросаем на ровную поверхность. С равной вероятностью Р произойдёт одно из двух возможных событий: выпадет «Орёл» или «Решка». Можно говорить, что события равновероятны, если при возрастающем числе опытов число выпадений «орла» или «решки» сближаются (и в конце концов сравняются при очень большой серии опытов).

-

Перед броском существует неопределённость нашего знания ( возможны 2 события), после броска наступает полная определённость (реализовалось 1 событие).

-

Зрительное сообщение приводит к уменьшению неопределённости знания в 2 раза.

-

Часто встречаются ситуации, когда может произойти больше, чем 2 равновероятных событий. Так при бросании равносторонней 4-гранной пирамиды существуют 4 равновероятных события, а при бросании игрального кубика – 6 событий. Чем больше начальное количество равновероятных событий, тем больше начальная неопределённость нашего знания, тем большее количество И будет содержать сообщение о результатах опыта.

-

За единицу количества И принято такое количество И, которое содержит сообщение, уменьшающее неопределённость знания в 2 раза. Такая единица называется бит (Binary digit) – это минимальная единица представления (измерения) И. (такой подход рассматривает И с точки зрения содержания, т.е. образ монеты и слово «Орёл» и фраза: «Монета упала орлом вверх» несут одинаковое количество И, но при обработке и передачи И, И рассматривают как последовательность знаков (букв, цифр, кодов цвета точек изображения…))

-

Наименьшая единица передачи И - байт, обработка в процессоре слово. Наименьшая единица хранения (обработки) И на внешних носителях – файл, (по кластерам), в интернете передача данных – пакетами, в БД на уровне записи - обработка данных. Скорость передачи И – количество бит/с, количество кодовых символов, передаваемых в сек – 1символ/с =1 бод – это техническая скорость передачи И.

-

1байт=8бит;

-

1Кбайт=210=1024 байт;

К вопросу теории кодирования

-

Информационные биты преобразуются в кодовые символы, которые передаются по каналу связи. На приёмной стороне, принятые кодовые символы преобразуются в принятые информационные биты. Средняя часть формулы- техническая Скорость передачи И, а вся формула –информационная скорость передачи И. I→CÞC’→I’

-

В опыте с монетой количество полученной И = 1 биту.

-

Количество возможных событий (N) и количество Информации (I) связаны формулой: N=2I

-

Если мы получили 4 бита И, то количество возможных событий составляло: 24=16

Игра крестики-нолики

Если известно количество возможных

событий (Например в игре крестики –

нолики на поле 8х8 перед 1 ходом – 64

события), то для определения количества

И нужно решить показательное уравнение

![]() I=6bit

I=6bit

![]()

Т.е. количество И, полученной 2 игроком после 1 хода = 6бит

В.19 Формула Шеннона

-

События могут иметь разные вероятности реализации. Формулу для вычисления количества И для таких событий предложил Шеннон в 1948 г

Г де:

I – Количество И

де:

I – Количество И

N – количество возможных событий

Рi – вероятность отдельных событий

-

пусть при бросании несимметричной 4-гранной пирамидки вероятности выпадения граней: р1=1/2; р2 = 1/4; р3 = 1/8; р4 = 1/8;

-

Тогда количество И, полученной после бросания такой пирамидки составит:

I= - (1/2*log21/2+1/4*log21/4+2*1/8*log21/8)

Log 21/2=-1; Log21/4=-2; Log21/8=-3;

I=-(-1/2+1/4*(-2)+2*1/8*(-3))=

= ½+2/4+2*3/8=2/4+2/4+3/4=1.75bit

Для частного случая, когда события равновероятны :

Количество И достигает максимума, когда события равновероятны. При бросании симметричной 4-хгранной пирамидки:

ИГРА УГАДАЙ ЧИСЛО.

-

Стратегия игры строится на получении максимального количества И ( интервал каждый раз делим пополам, тогда кол-во чисел в каждом интервале одинаково, и их выпадение равновероятно). Пусть загадано число 3 из возможных 16. На каждом шаге ответ игрока будет нести 1 бит И.

В 20. Формы представления И.

-

Представление И в различных формах происходит в процессе восприятия мира, а также в процессах обмена И.

-

Преобразование И из одной формы в другую (кодирование) нужно для того, чтобы живые организмы, человек или К могли хранить, обрабатывать И в удобной для них форме, на понятном языке.

Представление и кодирование И с помощью знаковых систем.

-

Для обмена И с другими людьми человек использует естественные языки. В основе лежит алфавит (набор знаков, которые различаются по начертанию в основе русского лежит кириллица – 33 знака, англ. – латиница – 26 знаков, китайский – 10ки тыс. иероглифов)

-

Наряду с естественными языками были разработаны формальные языки (системы счисления, языки программирования, алгебры и др.)

-

Представление И может осуществляться с помощью языков, которые являются знаковыми системами. Каждая знаковая система строится на основе определённого алфавита и правил выполнения операций над знаками (синтаксис)

Кодирование И

-

Кодирование – это операция преобразования знаков или групп знаков одной знаковой системы в знаки или группы знаков другой с/с.

-

В процессе преобразования И из одной формы в др. происходит кодирование и декодирование И (клавиатура, монитор).

-

Средством кодирования служит таблица соответствия знаковых систем, которая устанавливает взаимно однозначное соответствие между знаками различных систем.

-

При обработке и передачи И с помощью технических устройств, И рассматривают как последовательность знаков (букв, цифр, кодов цвета точек изображения). Исходя из вероятностного подхода к определению количества И алфавит можно рассматривать как различные возможные события. Если принять, что появления символов в сообщении равновероятно, то можно узнать какое количество И несёт каждый символ. Информационная ёмкость буквы русского алфавита: N=2I

-

32=2I I=5 bit

Количество И, которое содержит сообщение, закодированное с помощью знаковой системы, равно количеству И, которое несёт 1 знак, умноженному на число знаков в сообщении

В21. Двоичное кодирование текстовой И

-

В настоящее время (с 60-х гг.) К используются для обработки текстовой И. Традиционно для кодирования 1 символа используется 1 байт И (8 bit). (при Unicode – 2 byte)

-

Если рассматривать символы как возможные события, то можно узнать какое количество символов можно закодировать с помощью 8 битов

-

N=2I = 28 =256 символов. Этого достаточно, чтобы закодировать заглавные и прописные буквы лат. и русск. алфавитов, цифры, знаки препинания и спец символы (напр. Псевдографики).

-

Кодирование заключается в том, что каждому символу ставится в соответствие уникальный 10-ый (0-255) или двоичный от 00000000 до 11111111

-

При вводе текст. И (нажатие на клавиатуру) происходит его двоичное кодирование в последовательность из 8 эл. импульсов. Код символа храниться в памяти, где занимает 1 ячейку при выводе символа на экран происходит его декодирование (преобразование кода в изображение)

-

Присвоение символу конкретного кода – это вопрос соглашения, которое фиксируется в кодовой таблице.

Распределение кодов

-

Коды 0 -32 являются служебными и соответствуют действиям

-

Коды с 33-127 являются международными и соответствуют лат. Алфавиту, цифрам, знакам препинания, знакам арифметических операций.

-

Коды 128-255 явл. национальными (т.е. одному и тому же коду соответствуют разные символы) У нас 5 кодовых таблиц:

-

КОИ -8, Win1251, CP866, ISO, Mac

-

Тексты, созданные в одной кодировке неверно отображаются в др. 221 194 204 ЭВМ в 1251, в др. хаос (проги конверторы занимаются перекодировками)

-

Международный стандарт Unicode отводит 2 байта на 1 символ, т.е. можно закодировать 216 =65536 символов (MSOffice) т.е. м. закодировать большие и малые буквы всех нац. Алфавитов и т.д.

-

ИГРА!!!

В.22 Двоичное кодирование графической И

-

Компьютерная графика позволяет создавать рисунки, схемы, чертежи, видео, обрабатывать фото, слайды…

-

В процессе кодирования изображения происходит его пространственная дискретизация. Изображение разбивается на точки, где каждому элементу присваивается значение цвета.

-

Качество изображения зависит от размера точки и от количества цветов, а также определяется разрешающей способностью монитора.

Растровая графика

-

Растровое изображение — это файл данных или структура, представляющая собой сетку пикселей или точек цветов (на практике прямоугольную) на компьютерном мониторе, бумаге и других отображающих устройствах и материалах.

-

Важными характеристиками изображения являются:

-

количество пикселей. Может указываться отдельно количество пикселей по ширине и высоте (1024*768, 640*480,...) или же, редко, общее количество пикселей (обычно измеряется в мегапикселях);

-

количество используемых цветов (или глубина цвета);

-

цветовое пространство RGB, CMYK, XYZ и др.

-

Растровую графику редактируют с помощью растровых графических редакторов. Создается растровая графика фотоаппаратами, сканерами, непосредственно в растровом редакторе, также путем экспорта из векторного редактора или в виде скриншотов.

-

Четырёхцветная автотипия (CMYK: Cyan, Magenta, Yellow, Key color) — субтрактивная схема формирования цвета, используемая прежде всего в полиграфии для стандартной триадной печати

-

C IE

XYZ — линейная 3-компонентная цветовая

модель, основанная на результатах

измерения характеристик человеческого

глаза.

IE

XYZ — линейная 3-компонентная цветовая

модель, основанная на результатах

измерения характеристик человеческого

глаза.

-

Функции чувствительности XYZ для стандартного наблюдателя согласно CIE 1931, в диапазоне от 380 до 780 нм (с шагом 5 нм)

Достоинства

-

Растровая графика позволяет воспроизвести практически любой рисунок, вне зависимости от сложности, в отличие, например, от векторной, где невозможно точно передать эффект перехода от одного цвета к другому (в теории, конечно, возможно, но файл размером 1 МБ в формате BMP будет иметь размер 200 МБ в векторном формате).

-

Распространённость — растровая графика используется сейчас практически везде: от маленьких значков.

-

Высокая скорость обработки сложных изображений, если не нужно масштабирование.

-

Растровое представление изображения естественно для большинства устройств ввода/вывода графической информации, таких как монитор, принтер, цифровой фотоаппарат, сканер и др.

Недостатки

-

Большой размер файлов с простыми изображениями.

-

Невозможность идеального масштабирования.

-

Из‑за этих недостатков для хранения простых рисунков рекомендуют вместо даже сжатой растровой графики использовать векторную графику.

Форматы

-

Растровые изображения обычно хранятся в сжатом виде. В зависимости от типа сжатия может быть возможно или невозможно восстановить изображение в точности таким, каким оно было до сжатия (сжатие без потерь или сжатие с потерями соответственно). Так же в графическом фаиле может храниться дополнительная информация: об авторе фаила, фотокамере и её настройках, количестве точек на дюйм при печати и др.

Сжатие без потерь

-

Использует алгоритмы сжатия, основанные на уменьшении избыточности информации.

-

PNG(Portable Network Graphics)

-

GIF (Graphics Interchange Format) — устаревающий формат, поддерживающий не более 256 цветов одновременно. Всё ещё популярен из‑за поддержки анимации, которая отсутствует в чистом PNG, хотя ПО начинает поддерживать APNG.

-

BMP или Windows Bitmap — обычно используется без сжатия.

-

PCX устаревший формат, позволявший хорошо сжимать простые рисованые изображения (при сжатии группы подряд идущих пикселей одинакового цвета заменяются на запись о количестве таких пикселей и их цвете).

Сжатие с потерями

-

Основано на отбрасывании части информации (как правило наименее воспринимаемой глазом).

-

JPEG очень широко используемый формат изображений. Сжатие основано на усреднении цвета соседних пикселей (информация о яркости при этом не усредняется) и отбрасывании высокочастотных составляющих в пространственном спектре фрагмента изображения. При детальном рассмотрении сильно сжатого изображения заметно размытие резких границ и характерный муар вблизи них.

-

TIFF поддерживает большой диапазон изменения глубины цвета, разные цветовые пространства, разные настройки сжатия (как с потерями, так и без) и др.

-

RAW хранит информацию, непосредственно получаемую с матрицы цифрового фотоаппарата без приминения к ней каких-либо преобразований, а так же хранит настройки фотокамеры. Позволяет избежать потери информации при приминении к изображению различных преобразований (потеря информации происходит в результате округления и выхода цвета пикселя за пределы допустимых значений). Используется при съёмке в сложных условиях (недостаточная освещённость, невозможность выставить баланс белого и т.п.) для последующей обработки на компьютере (обычно в ручном режиме). Практически все полупрофессиональные и профессиональные цифровые фотоаппараты позволяют сохранять RAW изображения. Формат фаила зависит от модели фотоаппарата, единого стандарта не существует.

-

Векторная графика

-

Ве́кторная гра́фика — это использование геометрических примитивов, таких как точки, линии, сплайны и многоугольники, для представления изображений в компьютерной графике. Термин используется в противоположность к растровой графике, которая представляет изображения как матрицу пикселей (точек).

-

Современные компьютерные видеодисплеи отображают информацию в растровом формате. Для отображения векторного формата на растровом используются преобразователи, программные или аппаратные, встроенные в видеокарту.

-

Кроме этого, существует узкий класс устройств, ориентированных исключительно на отображение векторных данных. К ним относятся мониторы с векторной развёрткой, графопостроители, а также некоторые типы лазерных проекторов.

Способ хранения изображения

-

Рассмотрим, к примеру, окружность радиуса r. Список информации, необходимой для полного описания окружности, таков:

-

радиус r;

-

координаты центра окружности;

-

цвет и толщина контура (возможно прозрачный);

-

цвет заполнения (возможно прозрачный).

Преимущества

-

Минимальное количество информации передаётся намного меньшему размеру файла (размер не зависит от величины объекта).

-

Соответственно, можно бесконечно увеличить, например, дугу окружности, и она останется гладкой. С другой стороны, если кривая представлена в виде ломаной линии, увеличение покажет, что она на самом деле не кривая.

-

При увеличении или уменьшении объектов толщина линий может быть постоянной.

-

Параметры объектов хранятся и могут быть изменены. Это означает, что перемещение, масштабирование, вращение, заполнение и т. д. не ухудшат качества рисунка. Более того, обычно указывают размеры в аппаратно-независимых единицах ((англ.)), которые ведут к наилучшей возможной растеризации на растровых устройствах.

Недостатки.

-

Не каждый объект может быть легко изображен в векторном виде. Кроме того, количество памяти и времени на отображение зависит от числа объектов и их сложности.

-

Перевод векторной графики в растр достаточно прост. Но обратного пути, как правило, нет — трассировка растра обычно не обеспечивает высокого качества векторного рисунка.

Типичные примитивные объекты

-

Линии и ломаные линии.

-

Многоугольники.

-

Окружности и эллипсы.

-

Кривые Безье.

-

Безигоны.

-

Текст (в компьютерных шрифтах, таких как TrueType, каждая буква создаётся из кривых Безье).

-

Этот список неполон. Есть разные типы кривых (Catmull-Rom сплайны, NURBS и т.д.), которые используются в различных приложениях.

-

Также возможно рассматривать растровое изображение как примитивный объект, ведущий себя как прямоугольник.

Типичные примитивные объекты

-

Линии и ломаные линии.

-

Многоугольники.

-

Окружности и эллипсы.

-

Кривые Безье.

-

Безигоны.

-

Текст (в компьютерных шрифтах, таких как TrueType, каждая буква создаётся из кривых Безье).

-

Этот список неполон. Есть разные типы кривых (Catmull-Rom сплайны, NURBS и т.д.), которые используются в различных приложениях.

-

Также возможно рассматривать растровое изображение как примитивный объект, ведущий себя как прямоугольник.

Векторные операции

-

Векторные графические редакторы, типично, позволяют вращать, перемещать, отражать, растягивать, скашивать, выполнять основные аффинные преобразования над объектами, изменять z-order и комбинировать примитивы в более сложные объекты.

-

Более изощрённые преобразования включают булевы операции на замкнутых фигурах: объединение, дополнение, пересечение и т. д.

-

Векторная графика идеальна для простых или составных рисунков, которые должны быть аппаратно-независимыми или не нуждаются в фотореализме. К примеру, PostScript и PDF используют модель векторной графики.

Векторный графический редактор

-

SVG

-

OpenVG

-

GXL

-

WMF

-

PowerClip.ru — проект, раскрывающий возможности векторной графики для дизайнеров и иллюстраторов.

-

Framework открытой векторной графики

-

Открытая библиотека векторной графики OpenVG — API для аппаратного ускорения двухмерной векторной и растровой графики. Стр.89

Арифметические основы К.

Вопрос 25. Представление числовой И с помощью систем счисления. Вопрос 26. Перевод чисел в десятичную систему счисления. Вопрос 27. Арифметические операции в позиционных системах счисления. Вопрос28. Правила перевода чисел из двоичной системы в восьмеричную (шестнадцатеричную) и обратно. Вопрос 29. Представление И с помощью обратного и дополнительного кода. Вопрос 30. Представление чисел с плавающей точкой. Вопрос 31. И.

В.25 Представление числовой И с помощью систем счисления.

-

Для записи И о кол-ве объектов используются числа.

-

Система счисления – это знаковая с/с, в которой числа записываются по определённым правилам с помощью символов некоторого алфавита, называемых цифрами.

-

Это совокупность правил и изображений чисел

Системы счисления: позиционные, непозиционные(римская)

Древний Славянский Календарь основан на шестнадцатеричной системе счисления и образует продолжительные промежутки времени, называемые Сварожьими Кругами, в каждом из которых Солнце проходит последовательно все 16 Чертогов за 180 Кругов Жизни. Это и есть сутки Сварога. (Кстати, 180 Кругов Жизни х 144 Лета = 25 920 Лет — это известный период обращения солнечной системы нашего Ярилы-солнца вокруг центра нашей галактики).

Круг Жизни содержит 144 Лета. Лето — три сезона: Осень, Зима и Весна — это одно Лето (отсюда в русском языке понятия: летопись, летоисчисление, сколько Вам лет? И т. д.) Лето — 9 месяцев, месяц — 41 или 40 дней (в зависимости от того нечетный или четный), день — 16 часов, час — 144 части, часть — 1 296 долей, доля — 72 мгновения, мгновение — 760 мигов, миг — 160 сигов (отсюда в русском языке «сигануть», т. е. быстро переместиться) сиг — 14 000 сантигов. Такая точность недостижима даже современными атомными хронометрами.

-

Звезда – тысяча рублей

-

Колесо – сто рублей

-

Квадрат – десять рублей

-

Х - рубль

-

| - копейку.

Позиционные системы счисления

-

Двоичная, десятичная,

-

восьмеричная,

-

шестнадцатеричная,

-

60-ричная, 12-ричная (дюжины, гроссы),

-

двадцатеричная

-

(у древних Майя после двадцаток шли не сотки,

-

а четырёхсотки),

-

пятеричная...

-

В позиционной с/с счисления количественное значение цифры зависит от её позиции в числе.

-

В позиционных системах счисления основание с/с равно количеству цифр и определяет во сколько раз различаются значения цифр соседних разрядов числа.

-

Существует конечный набор цифр.

Наиболее распространённые системы

|

Система счисления |

Осно-вание |

Алфавит цифр |

|

Десятичная |

10 |

0 1 2 3 4 5 6 7 8 9 |

|

Двоичная |

2 |

0 1 |

|

Восьмеричная |

8 |

0 1 2 3 4 5 6 7 |

|

Шестнадцате-ричная |

16 |

0 1 2 3 4 5 6 7 8 9 A B C ЕD F |

Примеры других систем счисления

|

Десятичная |

1 |

2 |

3 |

4 |

5 |

|

Единичная |

1 |

11 |

111 |

1111 |

11111 |

|

Троичная |

1 |

2 |

10 |

11 |

12 |

Перевод чисел из одной системы счисления в другую составляет важную часть машинной арифметики

Число в свёрнутой форме.

-

Позиция цифры в числе называется разрядом. Разряд возрастает справа налево от младших разрядов к старшим.

-

Например, число 2035:

-

5 – обозначает единицы (5 единиц) первого разряда;

-

3 – десятки;

-

0 – сотни;

-

2 – тысячи; и т. д.

-

В эквивалентной записи, в общем виде:

-

Np =anan-1an-2…a1a0 , a-1…a-k

Np =anan-1an-2…a1a0 , a-1…a-k

-

основанием P изображается набором p цифр, начиная с нуля

-

Р – это основание системы,

-

ар Î (0, 1, …, (р-1))

-

Преимущество этих систем в том, что можно просто и наглядно представить любое число, а также в простоте выполнения арифметических действий.

-

Система называется позиционной, если значение каждой цифры (ее вес) изменяется в зависимости от ее положения (позиции) в последовательности цифр, изображающих число

Число в развёрнутой форме с произвольным основанием:

Np =

an*pn+an-1*pn-1+…+a1*p1+a0*p0+a-1*p-1+…+a-k*p-k

Пример: 2033,203410=

3 2 1 0 -1 -2 -3 -4

2 0 3 3, 2 0 3 410 =

2*103+0*102+3*101+3*100+

+2*10-1+0*10-2+3*10-3+4*10-4

В.26 Правила перевода чисел в десятичную систему (с/с) и обратно.

-

(Метод Горнера)

Для перевода (p-ичного) числа c основанием P в десятичное необходимо его записать в виде многочлена (т.е. в развёрнутом виде), состоящего из произведений цифр числа и соответствующей степени числа P, и вычислить по правилам десятичной арифметики:

Xp = An*Pn+ An-1* Pn-1 +…+A1* P1 + A0* P0

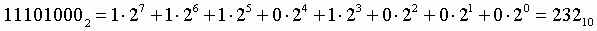

2→10 (Двоичное число в десятичное – алгоритм перевода):

Для перевода двоичного числа в десятичное необходимо его записать в виде многочлена (т.е. в развёрнутом виде), состоящего из произведений цифр числа и соответствующей степени числа 2, и вычислить по правилам десятичной арифметики:

X2 = An*2n+ An-1* 2n-1 +…+A1* 21 + A0* 20

1000001(2) =

=1×26+0× 25+0× 24+0× 23+0× 22+ 0× 21+1× 20 = 64+1=65(10)

Очевидно, что если в каком-либо разряде стоит нуль, то соответствующее слагаемое можно опускать

1000011111,0101(2)=

= 1×29 + 1×24 + 1×23 + 1×22 + 1×21 + 1×20 + 1×2-2 + 1×2-4

= 512 + 16 + 8 + 4 + 2 + 1 + 0,25 + 0,0625 = 543,312510.

Правила перевода восьмеричного числа в десятичное (8→10)

-

Для перевода восьмеричного числа в десятичное необходимо его записать в виде многочлена, состоящего из произведений цифр числа и соответствующей степени числа 8, и вычислить по правилам десятичной арифметики:

X8 = An*8n+ An-1* 8n-1 +…+A1* 81 + A0* 80

Правила перевода шестнадцатеричного числа в десятичное (16→10)

-

Для перевода шестнадцатеричного числа в десятичное необходимо его записать в виде многочлена, состоящего из произведений цифр числа и соответствующей степени числа 16, и вычислить по правилам десятичной арифметики:

X16=An*16n+An-1*16n-1 +…+A1* 161+ A0*160

Правила перевода чисел из десятичной с/с

Перевод десятичного числа в двоичное:

10→2

-

Для перевода десятичного числа в двоичную систему его необходимо последовательно делить на 2 до тех пор, пока не останется остаток, меньший или равный 1. Число в двоичной системе записывается как последовательность последнего результата деления и остатков от деления в обратном порядке.

Алгоритм перевода числа из десятичной в двоичную систему счисления .

Перевести 1910 10→2

-

19 /2 = 9 с остатком 1

-

9 /2 = 4 c остатком 1

-

4 /2 = 2 с остатком 0

-

2 /2 = 1 с остатком 0

-

1 /2 = 0 с остатком 1

-

Результат : 100112

Перевести 2210 10→2

![]()

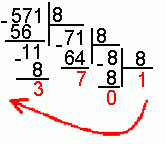

Алгоритм перевода числа из десятичной в восьмеричную систему счисления (10→8).

-

Для перевода десятичного числа в восьмеричную систему его необходимо последовательно делить на 8 до тех пор, пока не останется остаток, меньший или равный 7. Число в восьмеричной системе записывается как последовательность цифр последнего результата деления и остатков от деления в обратном порядке.

Перевести 57110 10→8

![]()

Алгоритм перевода числа из десятичной в шестнадцатеричную систему счисления 10→16.

-

Для перевода десятичного числа в шестнадцатеричную систему его необходимо последовательно делить на 16 до тех пор, пока не останется остаток, меньший или равный 15. Число в шестнадцатеричной системе записывается как последовательность цифр последнего результата деления и остатков от деления в обратном порядке

Перевести 746710 10→16

![]()

Пример: Перевести 714310 10→16

-

7143/16=446 + 7

-

446/16= 27 + 14 (Е)

-

27/16 = 1 + 11 (В)

-

1/16 = 0 + 1

-

714310 = 1ВЕ716

-

Перевод чисел, содержащих целую и дробную часть, производится в два этапа

Правила перевода дробных чисел:

-

10→16 0,217510

-

0,2175 * 16 = 3,48 = 3 + 0,48

-

0,48 * 16 = 7,68 = 7 + 0,68

-

0,68 * 16 = 10,88=А + 0,88

-

0,88 * 16 = 14,08=Е + 0,08

-

0,08 * 16 = 1,28 = 1 + 0,28

-

0,28 * 16 = 4,48 = 4 + 0,48

-

0,48 * 16 = 7,68 = 7 + 0,68

-

0,217510 = 0,37АЕ147АЕ14716

В27. Арифметические операции на примере двоичной системы

-

Основное преимущество двоичной системы – крайняя простота правил выполнения арифметических операций.

-

Таблица сложения двоичных чисел

-

0 + 0 = 0

-

0 + 1 = 1

-

1 + 0 = 1

-

1 + 1 = 10

Пример сложения многоразрядных двоичных чисел:

-

100111

+ 101011

1010010

Таблица разности двоичных чисел:

-

0 - 0 = 0

-

1 - 0 = 1

-

1 - 1 = 0

-

10 - 1 = 1

Таблица умножения двоичных чисел

-

0 * 0 = 0

-

0 * 1 = 0

-

1 * 0 = 0

-

1 * 1 = 1

Пример умножения многоразрядных двоичных чисел:

110

* 11

110

+110

10010

Пример деления многоразрядных двоичных чисел:

110 11

- 11 10

0

Операция деления выполняется по аналогичному алгоритму, как и для десятичных чисел

Арифметические операции в восьмеричной и шестнадцатеричной с/с

-

Восьмеричная с/с:

37

+ 25

64

-

Ш

естнадцатеричная

система:

естнадцатеричная

система:

8С

- 78

14

Таблица сложения в восьмеричной системе:

Таблица умножения в восьмеричной системе:

Таблица сложения в 16-ричной системе:

Таблица умножения в 16-ричной системе:

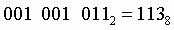

В.28Правила перевода чисел из двоичной системы в восьмеричную и обратно

-

Чтобы перевести число из двоичной системы в восьмеричную, его нужно разбить на триады (тройки цифр), начиная с младшего разряда, в случае необходимости дополнив старшую триаду нулями, и каждую триаду заменить соответствующей восьмеричной цифрой (влево от «,» для целой части и вправо от «,» для дробной части) 8 = 23

П![]() ример:

2→8

ример:

2→8

11,101112

Дополняем нулями справа и слева:

0 11,101

1102 = 3,568

11,101

1102 = 3,568

Перевод из 8→2

-

Для перевода восьмеричного числа в двоичное необходимо каждую цифру заменить эквивалентной ей двоичной триадой.

![]()

Правила перевода чисел из двоичной системы в шестнадцатеричную и обратно

-

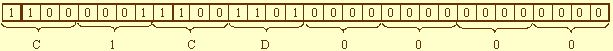

Чтобы перевести число из двоичной системы в шестнадцатеричную, его нужно разбить на тетрады (четверки цифр), начиная с младшего разряда, в случае необходимости дополнив старшую тетраду нулями, и каждую тетраду заменить соответствующей шестнадцатеричной цифрой (влево от «,» для целой части и вправо от «,» для дробной части) 16 = 24

Пример : 2→16

![]()

![]()

10111,111112 = 1 0111,1111 1000 = =17,F816

Перевод чисел из 16→2

-

Для перевода шестнадцатеричного числа в двоичное необходимо каждую цифру заменить эквивалентной ей двоичной тетрадой.

![]()

Перевод чисел из 8→16; 16→8

-

При переходе из восьмеричной системы счисления в шестнадцатеричную и обратно, необходим промежуточный перевод чисел в двоичную систему.

В29. Представление чисел в обратном и дополнительном коде.

-

Прямой код числа.

-

Представление числа в привычной форме "знак"-"величина", при которой старший разряд ячейки отводится под знак, а остальные - под запись числа в двоичной системе, называется прямым кодом двоичного числа. Например, прямой код двоичных чисел 1001 и -1001 для 8-разрядной ячейки равен 00001001 и 10001001 соответственно.

-

Положительные числа в К всегда представляются с помощью прямого кода. Прямой код числа полностью совпадает с записью самого числа в ячейке машины. Прямой код отрицательного числа отличается от прямого кода соответствующего положительного числа лишь содержимым знакового разряда. Но отрицательные целые числа не представляются в К с помощью прямого кода, для их представления используется так называемый дополнительный код.

Дополнительный код числа.

-

Дополнительный код положительного числа равен прямому коду этого числа. Дополнительный код отрицательного числа m равен 2k-|m|, где k - количество разрядов в ячейке. Дополнительный код используется для упрощения выполнения арифметических операций.

-

Если бы вычислительная машина работала с прямыми кодами положительных и отрицательных чисел, то при выполнении арифметических операций следовало бы выполнять ряд дополнительных действий. Например, при сложении нужно было бы проверять знаки обоих операндов и определять знак результата. Если знаки одинаковые, то вычисляется сумма операндов и ей присваивается тот же знак. Если знаки разные, то из большего по абсолютной величине числа вычитается меньшее и результату присваивается знак большего числа. То есть при таком представлении чисел (в виде только прямого кода) операция сложения реализуется через достаточно сложный алгоритм. Если же отрицательные числа представлять в виде дополнительного кода, то операция сложения, в том числе и разного знака, сводится к из поразрядному сложению.

Алгоритм получения дополнительного кода отрицательного числа.

-

Для получения дополнительного k-разрядного кода отрицательного числа необходимо

-

модуль отрицательного числа представить прямым кодом в k двоичных разрядах;

-

значение всех бит инвертировать:все нули заменить на единицы, а единицы на нули(таким образом, получается k-разрядный обратный код исходного числа);

-

к полученному обратному коду (к младшему разряду) прибавить единицу

-

Получим 8-разрядный дополнительный код числа -52:

-

00110100 - число |-52|=52 в прямом коде

-

11001011 - число -52 в обратном коде

-

11001100 - число -52 в дополнительном коде

Пример сложения в дополнительном коде:

-

8976 + (-384)

-

1000

-

-384

-

616

-

00008976

+ 99999616

00008592

Пример для 4-х разрядной сетки (двоичная с/с)

-

15-6=9 -6 по модулю = 6

-

1510= 11112 610= 1102

-

В обратном коде: 1001

-

В дополнительном коде: 1010

1111

+ 1010

1001

В.31 Представление целых и вещественных чисел в компьютере.

-

Для разных К длина машинного слова различна (2, 4, 8, … байт) и зависит от разрядности процессора. Обычно целые числа занимают 1, 2 или 4 байта. Один, как правило, старший разряд отводится под знак числа. «+» кодируется 0, а «-» 1(единицей). Младший двоичный разряд записывается в крайний правый бит разрядной сетки. Целые числа без знака в двух байтовом формате принимают значения от 0 до 65535, а со знаком: от -32768 до 32767. Недостаток вычислительных машин с фиксированной точкой – конечный диапазон представления величин.

-

Достоинство – простота и наглядность представления чисел.

-

Для представления вещественных чисел в современных компьютерах принят способ представления с плавающей запятой. Этот способ представления опирается на нормализованную (экспоненциальную) запись действительных чисел. Как и для целых чисел, при представлении действительных чисел в компьютере чаще всего используется двоичная система, следовательно, предварительно десятичное число должно быть переведено двоичную систему.

-

Если используется форма

-

Если для порядка выделяется 7 разрядов, то максимальное число, которое можно записать от 10-38 до 1038. Когда такой точности не хватает используются слова двойной точности (для записи мантиссы отводится дополнительная область).

-

Точность числа определяется не его длиной, а количеством верных значащих цифр.

-

Если число по абсолютной величине меньше минимального числа, (единицы в младшем разряде), то оно называется машинным нулём (он м.б. положительным и отрицательным)

Нормализованная запись числа.

-

Нормализованная запись отличного от нуля действительного числа - это запись вида

-

a= ±m*Pq, где q - целое число (положительное, отрицательное или ноль), а m - правильная P-ичная дробь, у которой первая цифра после запятой не равна нулю, то есть :

При этом m называется мантиссой числа, q - порядком числа.

Примеры:

-

3,1415926 = 0, 31415926 * 101;

-

1000=0,1 * 104;

-

0,0023 = 0,23 * 10-2 0,23Е-2

-

0,123456789 = 0,123456789 * 100;

-

?? 0,00001078 = 0,1078 * 8-4; (порядок записан в 10-й системе)

-

1000,00012 = 0, 100000012 * 24.

Представление чисел с плавающей запятой

-

При представлении чисел с плавающей запятой часть разрядов ячейки отводится для записи порядка числа, остальные разряды - для записи мантиссы. По одному разряду в каждой группе отводится для изображения знака порядка и знака мантиссы. Для того, чтобы не хранить знак порядка, был придуман так называемый смещённый порядок, который рассчитывается по формуле 2a-1+ИП, где a - количество разрядов, отводимых под порядок. Пример: Если истинный порядок равен -5, тогда смещённый порядок для 4-байтового числа будет равен 127-5=122.

Алгоритм представления числа с плавающей запятой.

-

Перевести число из p-ичной системы счисления в двоичную;

-

представить двоичное число в нормализованной экспоненциальной форме;

-

рассчитать смещённый порядок числа;

-

разместить знак, порядок и мантиссу в соответствующие разряды сетки.

-

Пример: Представить число -25,625 в машинном виде с использованием 4 байтового представления (где 1 бит отводится под знак числа, 8 бит - под смещённый порядок, остальные биты - под мантиссу).

В 16-ричной форме

Представление (вид) числа в памяти определяется тем типом, к которому он принадлежит. В частности, тип числа задает количество двоичных разрядов, отводимых под хранение числа.

Для хранения числа в памяти отводится целое число ячеек емкостью 1 байт – 8 бит (разрядов).

Целые беззнаковые типы (представление числа 5)

Для хранения чисел со знаком старший разряд отводится под знак (0 – если число положительное, 1 – если отрицательное).

Целые знаковые типы (представление числа 5)

Логические основы К.

Вопрос 32. Алгебра высказываний. Простые и сложные высказывания. Вопрос 33. Логические операции (ИЛИ, И, НЕ). Вопрос 34. Логические функции (XOr, Штрих Шеффера, Стрелка Пирса) Вопрос 35. Логические функции продолжение (Импликация, эквивалентность) Вопрос 36. Тождественные высказывания. Эквивалентные высказывания. Функционально полная система. ФПБ. Вопрос 37. Законы Алгебры Логики. Свойства базиса. Минимизация. КНФ. СКНФ. ДНФ.СДНФ Вопрос 38. Карты Карно.

В.32 Логические основы К. Алгебра высказываний. (Алгебра логики)

-

Алгебра высказываний является составной частью одного из современных быстро развивающихся разделов математики – математической логики. Математическая логика применяется в информатике, позволяет моделировать простейшие мыслительные процессы. Одним из приложений алгебры высказываний – решение логических задач.

Объекты алгебры высказываний.

-

Объектами алгебры высказываний являются высказывания.

-

Высказыванием называется повествовательное предложение, о котором можно сказать Истинно оно или Ложно.

Высказывания: простые и сложные

Простые высказывания

-

Повествовательное предложение, в котором говорится об одном-единственном событии, называется простым высказыванием (суждением). Например, предложение «Луна – спутник Земли» есть простое высказывание, предложения «Не сорить!» «Не жевать!» «Не болтать!» не являются высказываниями.

-

5 – простое число. Это высказывание – истинно.

-

7 – чётное число – ложно.

-

Истинному высказыванию ставится в соответствие 1, а ложному - 0.

Составные высказывания

-

Высказывания обозначаются большими буквами латинского алфавита (имена логических (булевых) переменных, которые могут принимать только 2 значения). Если высказывание A истинно, то пишут A = 1, если ложно, то используют запись A = 0.

-

Тогда к ним можно применять определённые правила, как к двоичным переменным.

-

Если 2 или более простых высказывания связаны между собой логической операцией, то получается сложное высказывание (составное) (которое также принимают значения 0 или 1)

-

Как и в других алгебрах, в алгебре высказываний над ее объектами (высказываниями) определены действия, при выполнении которых получают новые высказывания. Объединение двух высказываний в одно при помощи «И» называется операцией логического умножения. Полученное таким образом высказывание называется логическим произведением.

Например: сейчас самое время пообедать, а я сижу на Информатике

В.33 ЛОГИЧЕСКИЕ ОПЕРАЦИИ Для высказываний определены следующие операции:

-

конъюнкция (логическое умножение),

-

дизъюнкция (логическое сложение),

-

сложение по модулю два ( XOr, исключающее ИЛИ)

-

стрелка Пи́рса («антидизъюнкция»)

-

штрих Ше́ффера («антиконъюнкция»)

-

импликация от Y к X,

-

импликация от X к Y,

-

инверсии импликаций ,

-

эквивалентность

-

Отрицание (НЕ)

-

Истинность или ложность сложных высказываний определяется с помощью таблиц истинности (для каждого своя), которая определяет истинность или ложность сложного высказывания при всех возможных комбинациях входящих в него простых высказываний (логических переменных, (булевых переменных), которые принимают одно из двух возможных значений: True/ False):

Логические связки

-

f1(x, y) — конъюнкция (f1(x, y) = x&y = x.y = xÙy = min(x, у)), AND

-

f2(x, y) — дизъюнкция (f2(x, y) = x||y=xÚy = max(x, y)), OR

-

f3(x, y) — эквивалентность (f3(x, y) = x~y = xºy = x«y),

-

f4(x, y) — сумма по модулю два (f4(x, y) = xÅy), XOr

-

f5(x, y) — импликация от y к x (f5(x, y) = x¬y = xÌy),

-

f6(x, y) — импликация от x к y (f6(x, y) = x→y = xÉy),

-

f7(x, y) — стрелка Пи́рса = функция Да́ггера = функция Ве́бба («антидизъюнкция») (f7(x, y) = x¯y).

-

f8(x, y) — штрих Ше́ффера («антиконъюнкция») (f8(x, y) = x/y),

-

f9(x, y), f10(x, y) — инверсии импликаций f5 и f6,

Д изъюнкция

(Логическое ИЛИ; OR)

(логическое сложение Ú;

+;||)

изъюнкция

(Логическое ИЛИ; OR)

(логическое сложение Ú;

+;||)

-

Сложное высказывание, образованное в результате логического сложения, истинно тогда, когда истинно хотя бы одно из входящих в него простых высказываний. (Или ложно тогда и только тогда, когда все простые высказывания ложны)

Таблица истинности для ИЛИ

-

AÚB=0, Если А=В=0;

-

AÚB=1, Если А=1 или В=1 или А=В=1

К онъюнкция

(Логическое И; AND) (логическое

умножение Ù; . ; & )

онъюнкция

(Логическое И; AND) (логическое

умножение Ù; . ; & )

-

Сложное высказывание, образованное в результате логического умножения, истинно тогда и только тогда, когда истинны все входящие в него простые высказывания. (Или ложно тогда, когда хотя бы одно простое высказывание ложно)

Таблица истинности для И

-

АÙВ = 1, если А=В=1;

-

А & B = 0, если A=0 или В=0 или А=В=0

И![]()

нверсия

(Логическое отрицание)

Not,

НЕ, !, Ø,

нверсия

(Логическое отрицание)

Not,

НЕ, !, Ø,

-

Логическое отрицание делает истинное высказывание ложным и наоборот ложное истинным.

-

Y=1, если A=0;

-

Y=0, если A=1; Таблица истинности:

П![]() ользуясь

определенными выше операциями, можно

из простых высказываний образовывать

сложные:

ользуясь

определенными выше операциями, можно

из простых высказываний образовывать

сложные:

всевозможные значения для высказывания Y можно записать в виде таблицы истинности,

Функции И ИЛИ НЕ являются БАЗОВЫМИ, к ним м.б. сведены все логические функции путём логических преобразований.

В34. Логические функции (продолжение)

Сложение по модулю 2 (XOR, Å)

(исключающее ИЛИ)

-

Логическая функция двух переменных, которая истинна только тогда, когда значения истинностей, входящих в него простых высказываний не совпадают.

Таблица истинности для XOR

-

Y=1, если A¹B

-

Y=0, если A=B

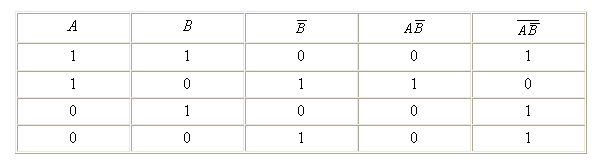

Штрих Шеффера Y=A/B

-

Логическая функция двух переменных А и В, которая ложна тогда и только тогда, когда А и В истинны. Между операцией Штрих Шеффера и конъюнкцией существует следующая зависимость:

Таблица истинности функции «Штрих Шеффера»

-

Y=0, если А=В=1;

-

Y=1, если A=1 B=0; A=0 B=1; A=B=0;

Логическая функция «Стрелка Пирса»

-

Логическая функция двух переменных А и В, которая истинна только тогда, когда А и В ложны. Между операцией «Стрелка Пирса» и дизъюнкцией существует следующая зависимость:

Таблица истинности функции «Стрелка Пирса»

-

Y=1, если А=В=0;

-

Y=0, если A=1 B=0; A=0 B=1; A=B=1;

В.35 Логические функции (продолжение) ИМПЛИКАЦИЯ (Логическое следование)

-

Импликация от А к В «Если А, то В» А → В. Сложное высказывание, образованное с помощью операции логического следования (импликации) ложно тогда и только тогда, когда из истинной предпосылки (1-го высказывания) следует ложный вывод (2-е высказывание). (Пример:1. Если число делится на 10, то оно делится и на 2 - Истина; 2. Если число делится на 10, то оно делится и на 3 – Ложь)

Таблица истинности функции «Логическое следование» А → В

-

Y=0, если А=1, то В=0

-

Y=1, если А= В=0; А=В=1; А=0 В=1;

-

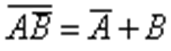

Импликация А → В равносильна логическому выражению:

Импликация от В к А (В → А)

-

Импликация от А к В «Если В, то А» В → А. Сложное высказывание, образованное с помощью операции логического следования (импликации) ложно тогда и только тогда, когда для истинного следствия (2-го высказывания) была ложная предпосылка (1-е высказывание).

Таблица истинности функции Импликации А ¬ В

-

Y=0, В=1 А=0;

-

Y=1, если А= В=0; А=В=1; А=1 В=0;

Импликация А ¬ В равносильна логическому выражению:

Логическая функция «Эквивалентность»

-

Логическое равенство объединяет 2 высказывания в одно сложное с помощью оборота «тогда и только тогда». Сложное высказывание, образованное с помощью логической операции эквивалентности истинно тогда и только тогда, когда оба высказывания либо истинны, либо ложны.

-

Пример: Студенты могут сдавать сессию. Зачёты получены. Студенты могут сдавать сессию тогда и только тогда, когда получены все зачёты.

Таблица истинности функции Эквивалентности А « В (А~B)

-

Y=1, если А=В (А=В=1 или А=В=0)

-

Y=0, если А¹В (А=1 В=0 или А=0 В=1)

В.36 Тождественные высказывания.

-

Среди сложных высказываний особое место занимают те, в таблице истинности которых либо одни единицы, либо только нули. Это означает, что истинность высказывания постоянна: оно либо всегда истинно, либо ложно, независимо от истинности входящих в него простых высказываний.

-

Например, высказывание

всегда истинно, а высказывание

всегда истинно, а высказывание

всегда ложно.

всегда ложно.

-

Доказать это можно составив таблицу истинности этих высказываний.

Тождественно истинные и тождественно ложные высказывания

-

Сложные высказывания, истинные при любых значениях входящих в них других высказываний, называются тождественно истинными, а высказывания, ложные при любых значениях входящих в них других высказываний, называются тождественно ложными.

-

Тождественно истинные или тождественно ложные высказывания, если они встречаются в формулах, заменяются в них, соответственно единицей или нулем

Таблицы истинности для функций тождества

-

Тождество может применяться и к унарным операциям (Х)=Х всё кроме, всё за исключением, только и именно

Эквивалентные высказывания

-

Среди высказываний встречаются такие, таблицы истинности которых совпадают. Эти высказывания называются эквивалентными. 2 сложных высказывания считаются эквивалентными, если они принимают одинаковые значения истинности при одинаковой истинности входящих в них простых высказываний.

Составим

таблицы истинности

Составим

таблицы истинности

Пример: Y1=A+B & C; Y2 = (A+B)&(A+C)

|

|

A |

B |

C |

B&C |

Y1 |

A+B |

A+C |

Y2 |

|

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

2 |

1 |

1 |

0 |

0 |

1 |

1 |

1 |

1 |

|

3 |

1 |

0 |

0 |

0 |

1 |

1 |

1 |

1 |

|

4 |

0 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

|

5 |

0 |

0 |

1 |

0 |

0 |

0 |

1 |

0 |

|

6 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

|

7 |

1 |

0 |

1 |

0 |

1 |

1 |

1 |

1 |

|

8 |

0 |

1 |

0 |

0 |

0 |

1 |

0 |

0 |

Функционально полная система

-

Сколь угодно сложную функцию (высказывание) можно записать с помощью ограниченного набора элементарных функций, представляющих собой функционально полную систему логических функций.

-

Функционально полной системой – базисом – называется система, содержащая конъюнкцию, дизъюнкцию и инверсию.

Функционально-полные базисы (ФПБ)

-

Система булевых функций W называется функционально-полной, если произвольная булева функция вида f (x1, x2, ..., xn) может быть представлена суперпозицией функций x1, x2, ... ,xn и суперпозицией конечного числа функций системы W.

-

Функционально полная система логических функций представляет собой набор логических функций, с помощью которых можно записать любую, сколь угодно сложную функцию. В этом случае говорят, что этот набор образует базис. Функционально полными являются 3 базиса:

-

1) "И-ИЛИ-НЕ" (базис конъюнкции, дизъюнкции, инверсии)

-

2) "И-НЕ" (базис Шеффера)

-

3) "ИЛИ-НЕ" (базис Пирса или функция Вебба).

В.37 Законы алгебры логики

-

Закон тождества: А=А Всякое высказывание тождественно самому себе

-

Закон противоречия: Высказывание не может быть одновременно истинным и ложным, т.е. если А=1, то ØА=0

-

Закон исключающего третьего:

Высказывание м.б. либо истинным, либо ложным (третьего не дано)

Законы логики

-

Закон двойного отрицания:

-

Если дважды отрицать высказывание, то в результате получится исходное высказывание:

Свойства базиса Свойства Инверсии:

-

Свойство констант:с

Формулы Августа де Моргана:

оба эти правила обобщаются на любое число переменных:

Свойства базиса Свойства конъюнкции:

-

Коммутативность: ХУ=УХ

-

Ассоциативность: Х(YZ)=(XY)Z

-

Идемпотентность: XX=X

-

Дистрибутивность: X(Y+Z)=XY+XZ

-

Свойство констант: X&1 = X;

-

X&0 = 0;

Свойства базиса Свойства дизъюнкции:

-

Коммутативность: X+Y = Y+X

-

Ассоциативность: Х+(Y+Z)=(X+Y)+Z

-

Идемпотентность: X+X=X

-

Дистрибутивность: X+YZ=(X+Y)&(X+Z)

-

Свойство констант: X+1=1

-

X+0=X

Особенности тождественных преобразований логических функций (в базисе)

-

Закон поглощения: XÚX&Y = X ; X&(XÚY)=X Доказательство:

-

XÚX&Y = X&(1ÚY)=X&1=X

-

Закон склеивания: X&YÚX&Y = X

-

Доказательство:

Понятие минимизации

-

Преобразование функции с целью упрощения их аналитического представления называется минимизацией. (Минимизировать формулу сложного высказывания, значит более просто изложить мысль)

Совершенные формулы высказывания

-

Если формула сложного высказывания представляет собой дизъюнкцию конъюнкций простых высказываний и их инверсий, то она записана в дизъюнктивно нормальной форме.

-

X2 отличается от Х1 и Х3 тем, что в состав каждой дизъюнкции входят не все буквы, Х1 и Х3 представлены в совершенной ДНФ (СДНФ)

-

1. Каждое логическое слагаемое формулы содержит все переменные, входящие в функцию.

-

2. Все логические слагаемые различны.

-

3. Ни одно слагаемое не содержит одновременно переменную и ее отрицание.

-

4. Ни одно слагаемое не содержит одну и ту же переменную дважды.

-

Каждой не тождественно ложной формуле соответствует единственная формула с такими свойствами.

-

Для одной и той же формулы можно составить множество равносильных ей ДНФ. Но среди них существует единственная ДНФ с перечисленными свойствами совершенства.

-

ДНФ, для которой выполняются свойства совершенства называется совершенной ДНФ (СДНФ).

Совершенная дизъюнктивная нормальная форма.

-

От всякой ДНФ можно перейти к СДНФ путём равносильных преобразований.

-

Если какая-либо элементарная конъюнкция не содержит переменную, то её вводят (С+ØС) и раскрывают скобки

-

Если в ДНФ входят две одинаковые конъюнкции, то лишнюю отбрасывают

-

Если какая-либо конъюнкция содержит xi вместе с отрицанием, то ее отбрасывают

-

Если какая-либо конъюнкция содержит переменную xi дважды, то одну из них отбрасывают

От каждой ДНФ можно перейти к СДНФ

Это нужно для построения логических схем для дискретных автоматов и минимизации функций (с помощью карт Карно)

Карты Карно

-

Карты Карно - это графическое представление операций попарного неполного склеивания и элементарного поглощения. Карты Карно рассматриваются как перестроенная соответствующим образом таблица истинности функции. Для решения задач схемотехники. В результате получаем логическую функцию. (в основном минимизированную)

Совершенная конъюнктивная нормальная форма.

-

КНФ, для которой выполняются свойства совершенства называется совершенной КНФ (СКНФ)

-

Пример:

Нахождение сокращенной ДНФ по таблице истинности (карты Карно)

-

Доказано, что любую функцию (кроме тождественного нуля) можно представить в виде СДНФ. На практике часто бывает удобно получить (вместо СДНФ) как можно более “короткую” ДНФ. Словам “короткая ДНФ” можно придать разный смысл, а именно:

-

ДНФ называется минимальной, если она содержит наименьшее число букв (разумеется, среди всех ДНФ ей равносильных); ДНФ называется кратчайшей, если она содержит минимальное число знаков дизъюнкции Ú ; тупиковой, если уничтожение одной или нескольких букв в ней приводит к неравной ДНФ и сокращенной ДНФ, если ее упрощение проведено с помощью правила Блейка.

На практике наиболее важной представляется нахождение минимальной ДНФ, но алгоритм ее нахождения по существу является вариантом перебора всех равносильных ДНФ. Алгоритмически проще всего находить сокращенную ДНФ. Заметим, что если функция n переменных задана своей таблицей истинности, то правило Блейка имеет простой геометрический смысл. Именно, если все возможные наборы переменных представить себе как вершины n-мерного куба со стороной равной 1 (всего вершин будет 2n) в декартовой системе координат, то надо отметить те вершины, на которых значение функции равно 1, и если какие-то из этих единиц лежат на “прямой”, “плоскости” или “гиперплоскости” в n-мерном пространстве, то в сокращенную ДНФ будут входить “уравнения” этих прямых или гиперплоскостей по известному правилу: если в это уравнение входило составной частью х = 0, то в сокращенную ДНФ входит , если х = 1, то просто х. Разумеется, геометрически все это изобразить можно только при n = 2, 3.

-

Карты Карно позволяют эти геометрические идеи использовать при n = 3, 4, 5, для функций, заданных своей таблицей истинности. При больших n карты Карно практически не используются. Рассмотрим отдельно (и более подробно) случаи n = 3, 4.

-

С

оставляем

таблицу истинности для данной конкретной

функции n = 3 в

виде таблицы, приведенной в примере .

(Заметим, что для х1 и х2

естественный порядок набора переменных

здесь нарушен. Это сделано для того,

чтобы при переходе от данного к следующему

набору переменных в этом наборе менялась

только одна цифра). Прямая соединяет 2

вершины, плоскость – 4, гиперплоскости –

8, 16 и т. д. вершин, поэтому объединять

можно 2 рядом стоящие единицы или 4, 8,

16 и т. д. Карты Карно соединяются “по

кругу”, т. е. наборы (10) и (00) считаются

рядом стоящими.

оставляем

таблицу истинности для данной конкретной

функции n = 3 в

виде таблицы, приведенной в примере .

(Заметим, что для х1 и х2

естественный порядок набора переменных

здесь нарушен. Это сделано для того,

чтобы при переходе от данного к следующему

набору переменных в этом наборе менялась

только одна цифра). Прямая соединяет 2

вершины, плоскость – 4, гиперплоскости –

8, 16 и т. д. вершин, поэтому объединять

можно 2 рядом стоящие единицы или 4, 8,

16 и т. д. Карты Карно соединяются “по

кругу”, т. е. наборы (10) и (00) считаются

рядом стоящими.

Пример : Пусть задана функция:

Видно, ее СДНФ содержит (по числу 1)

6 дизъюнктных слагаемых,

но ее сокращенная ДНФ содержит

(после объединения единиц) всего 2 буквы

Ответ: f = x1Úx2

-

Следующий пример показывает, “как соединять единицы по кругу”.

Здесь сокращенная ДНФ содержит 2 слагаемых (СДНФ содержала бы 5):

Пример показывает использование карт Карно при n = 4

-

Здесь сокращенная ДНФ содержит 4 слагаемых (СДНФ содержит 8)

Вопрос 40. Основные понятия и определения Вопрос41 . Классификация сетей Вопрос 42.1 Виды глобальных сетей Вопрос 42.2.Интернет. Вопрос 42.3. Фидонет. Вопрос 42.4. WAN, GAN, GRID системы. Вопрос 43. ЛВС. Вопрос 44. Extranet, Intranet. Вопрос 45. Уровни сетевой архитектуры. Вопрос 46. Аппаратура ЛВС. Вопрос 47. Топология ЛВС. Вопрос 48. Беспроводные сети.

В.40 Основные понятия и определения

-

Что такое компьютерная сеть?

Компьютерная сеть – это совокупность компьютеров и различных устройств, обеспечивающих информационный обмен между компьютерами .

Сетевые устройства предоставляют возможность двухстороннего доступа к ресурсам глобальной компьютерной сети.

ШЛЮЗ

-

IP-шлюз (IP gateway, шлюз IP) - устройство, конвертирующее сигналы/данные в форму, пригодную для транспортировки по сети, использующей IP-протокол. Например, конвертор аналоговых звуковых колебаний (речи) в цифровые пакеты при организации телефонной связи через Интернет.

ШЛЮЗ

Назначение и функциональные возможности:

Шлюз предназначен для организации защищенного доступа в Интернет группы компьютеров, объединенных в локальную сеть, через один или несколько доступных каналов и предоставляет следующие основные возможности:

Трансляция сетевых адресов (NAT)

Автоматическое конфигурирование сетевых настроек компьютеров локальной сети (DHCP)

Настраиваемый учет входящего и исходящего трафика для каждого пользователя

Детализация учитываемого трафика для каждого пользователя

Разграничение доступа к ресурсам Интернет для каждого пользователя

Ограничение скорости обмена данными между Интернетом и каждым пользователем

Ограничение объема входящего учитываемого трафика для каждого пользователя за сутки и за месяц

Экономное использование и увеличение скорости доступа в Интернет за счет буферизации DNS и HTTP трафика (DNS,HTTP-caching)

Перенаправление входящих соединений на компьютеры локальной сети при работе в режиме трансляции сетевых адресов (Port-mapping)

Поддержка VPN соединения из Интернета в локальную сеть

Общая сетевая папка для обмена файлами между компьютерами локальной сети

Удобное управление через WEB-интерфейс.

Область применения

Организация доступа в Интернет и его контроль для локальных сетей масштаба офиса, предприятия, домовой сети, малых провайдеров последней мили.

Конструкция и системные требования

Шлюз – это аппаратно-программный комплекс. Аппаратная часть представляет собой системный блок компьютера В качестве программной части используется специально сконфигурированная и настроенная операционная система (Linux) с пакетом спец. программ. Требования к аппаратной части зависят: от ширины канала Интернет, предоставляемого провайдером, и количества обслуживаемых пользователей локальной сети. Например, указанной выше конфигурации вполне достаточно для обслуживания офиса компании с 5-15 компьютерами и шириной Интернет канала 256Кбит/сек.

Преимущества

Полный контроль использования Интернет для каждого пользователя. Нет нецелевого использования Интернета

Поддержка VPN позволяет организовать удаленную работу сотрудников с ресурсами локальной сети (офиса), в том числе со складскими и бухгалтерскими программами, файловыми архивами, принтерами и т.д.

Экономия до 30% Интернет трафика (либо ширины канала) за счет буферизации повторяющихся запросов

Возможность использовать более одного Интернет канала в целях резервирования или распределения полосы

Сеть – это набор соединенных между собой устройств, предоставляющих возможность пользователям сохранять, обмениваться и получать доступ к необходимой информации

Наиболее популярными устройствами, соединяющимися в сеть, являются ПК, КПК, Ноутбуки, мэйнфреймы, терминалы, принтеры, факсы, пейджеры,моб.телефоны и различные устройства для хранения данных.

-

Мейнфрейм - большая универсальная ЭВМ — высокопроизводительный компьютер со значительным объёмом оперативной и внешней памяти, предназначенный для организации централизованных хранилищ данных большой ёмкости и выполнения интенсивных вычислительных работ.

-

Терминал - рабочее место на многопользовательских ЭВМ, монитор с клавиатурой.

-

Компьютерная сеть (вычислительная сеть, сеть передачи данных) — система связи между двумя или более компьютерами. Для передачи информации могут быть использованы различные физические явления, как правило — различные виды электрических сигналов или электромагнитного излучения

-

Компьютерная (вычислительная) сеть - совокупность компьютеров и терминалов, соединенных с помощью каналов связи в единую систему, удовлетворяющую требованиям распределенной обработки данных.(GRID c/c)

-

Примечание. Под системой понимается автономная совокупность, состоящая из одной или нескольких компов, программного обеспечения периферийного оборудования, терминалов, средств передачи данных, физических процессов и операторов, способная осуществлять обработку информации и выполнять функции взаимодействия с другими системами.

В.41 Классификация сетей

-

По размеру, охваченной территории

-

По типу функционального взаимодействия

-

По типу сетевой топологии

-

По функциональному назначению

-

По необходимости поддержания постоянного соединения

-

По сетевым ОС

-

По протоколам передачи данных

-

По способу администрирования. Управляет сетью или её сегментом сетевой администратор

По типу функционального взаимодействия:

-

Клиент-сервер

-

Многослойная архитектура

-

Точка-точка

-

Одноранговая (P2P)

Одноранговые сети и сети с выделенным сервером

-

Одноранговые сети, то есть сети, состоящие из равноправных (с точки зрения доступа к сети) компьютеров.

-

Сети на основе серверов, в которых существуют только выделенные (dedicated) серверы, занимающиеся исключительно сетевыми функциями. Выделенный сервер может быть единственным или их может быть несколько.

По типу сетевой топологии

-

Шина

-

Звезда

-

Кольцо

-

Решётка

-

Смешанная топология

-

Полносвязная топология

-

Др.

По функциональному назначению

-

Сети хранения данных

-

Серверные фермы

-

Сети управления процессом (тех процессом;)

-

Сети SOHO

Серверная ферма

-

Серверная ферма — это ассоциация серверов, соединенных сетью передачи данных и работающих как единое целое. Один из видов серверной фермы определяет метакомпьютерная обработка. Во всех случаях рассматриваемая ферма обеспечивает распределенную обработку данных. Она осуществляется в распределенной среде обработки данных.

-

Серверная ферма является ядром крупного центра обработки данных.

(Например, метакомпьютерной системы Globus. Метадиспетчер - система управления заданиями в гетерогенной вычислительной Сети, объединяющей группы компьютеров, находящиеся под управлением систем управления пакетной обработкой).

-

Сеть SOHO — локальная компьютерная сеть. Сеть обычно представлена одним кабинетом или комнатой. В сети используются сетевые коммутаторы Ethernet или повторители и кабель 5-той категории, или беспроводная сеть Wi-Fi.

-

Сеть позволяет использовать ресурсы всех компьютеров для передачи/хранения данных, а так же получать доступ в сеть Интернет через один из компьютеров или сетевой шлюз. В сети SOHO можно использовать сервер для контроля доступа к сети, общего хранилища данных, а так же разделять права пользователей.

По сетевым ОС

-

На основе Windows

-

На основе UNIX

-

На основе NetWare

-

Смешанные

-

GNU/LINUX

-

BSD системы

-

Др. (напр. Cisco IOS)

По необходимости поддержания постоянного соединения

-

Пакетная сеть, например Фидонет и UUCP

-

Онлайновая сеть, например Интернет и GSM

(сети 2 поколения - GSM (от названия группы Groupe Spécial Mobile, позже переименован в Global System for Mobile Communications) (русск. СПС-1900) — глобальный цифровой стандарт для мобильной сотовой связи, с разделением канала по принципу TDMA, СDMA и FDMA высокой степенью безопасности благодаря шифрованию. Разработан под эгидой Европейского института стандартизации электросвязи (ETSI) в конце 80-х г. )

(1G — аналоговая сотовая связь(Дельта), 2G 2Generation: — цифровая сотовая связь, 3G (skylink, мегафон)— широкополосная цифровая сотовая связь, коммутируемая многоцелевыми компьютерными сетями, в том числе Интернет).

Сети UUCP

-

UUCP (Unix-to-Unix copy) начинался как пакет программ для пересылки файлов через последовательные линии, управления этой пересылкой и выполнения программ на удаленной машине. (предложен в конце 70-x), но до сих пор o. прост. Его основные приложения до сих пор базируются на телефонных линиях.

-

UUCP впервые был предложен лабораториями Bell в 1977 году для связи между их Unix-сайтами. В середине 1978 эта сеть объединяла уже 80 машин. Она позволяла использовать электронную почту и удаленную печать. Сегодня UUCP не ограничивается только Unix-средами. Существует масса как коммерческих, так и бесплатных реализаций данного протокола на другие платформы, включая AmigoOS, DOS, Atari TOS и другие.

-

Один из главных недостатков UUCP-сетей их низкая пропускная способность. С одной стороны телефонное оборудование устанавливает жесткий предел на максимальную скорость передачи. С другой стороны UUCP-соединение редко постоянная связь: хосты соединяются друг с другом через определенный интервал. Следовательно, наибольшее количество времени при передаче почты через UUCP она просто лежит на диске некоторого хоста, обживающего установления следующего сеанса связи. Это вполне нормально для сервисов, подобных email, но не годится для интерактивных сервисов, например rlogin.

-

Несмотря на эти ограничения, имеется большое количество UUCP-сетей, работающих во всем мире главным образом под управлением энтузиастов, которые предлагают частный доступ к сети за разумные цены. Главная причина популярности UUCP в том, что это очень дешево по сравнению с наличием компьютера, связанного кабелем с Intеrnet, и может работать в условиях очень плохой связи (весьма актуально в России). Чтобы сделать Ваш компьютер UUCP-узлом, все, в чем Вы нуждаетесь, это модем, работающее программное обеспечение UUCP и другой UUCP-узел, который будет снабжать Вас почтой и новостями.

Стеки протоколов

-

ARCNET DECnet Ethernet

-

IP TCP UDP

-

AppleTalk Token Ring IPX

-

SPX FDDI HIPPI

-

Myrinet QsNet ATM

-

IEEE-488 USB IEEE 1394 (Firewire, iLink)

-

X.25 Frame relay Bluetooth

-

IEEE 802.11

-

Systems Network Architecture

-

RapidIO

-

И др.

Протоколы передачи данных

-

Протокол - это набор правил и процедур, регулирующих порядок осуществления связи. Естественно, все компьютеры, участвующие в обмене, должны работать по одним и тем же протоколам, чтобы по завершении передачи вся информация восстанавливалась в первоначальном виде.

Наборы протоколов

-

ISO/OSI;

-

IBM System Network Architecture (SNA);

-

Digital DECnet;

-

Novell NetWare;

-

Apple AppleTalk;

-

набор протоколов глобальной сети Internet, TCP/IP.

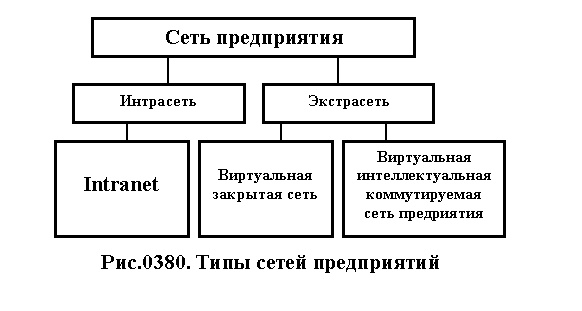

В42. Классификация сетей по охвату территории

Сети: глобальные и локальные

В42.1 Глобальные сети:

-

WAN (Wide Area Network)

-

GAN (Global Area Network):

-

Internet

-

Fidonet

-

-

WWG (World Wide GRID — всемирная грид-сеть)

-

И др.

Всемирная, глобальная сеть Internet

-

Интернет (Internet, Interconnected Networks — соединённые сети,) — всемирная система добровольно объединённых компьютерных сетей, построенная на использовании протокола IP и маршрутизации пакетов данных. Интернет образует всемирную (единую) информационную среду — обитель оцифрованной информации. Служит физической основой для Всемирной паутины.

-

Когда сейчас слово Интернет употребляется в обиходе, то чаще всего имеется в виду Всемирная паутина и доступная в ней информация, а не сама физическая сеть. В таком контексте принято написание со строчной буквы — интернет.

В.42.3 Фидонет

Фидоне́т (Фидо́; Fidonet)- международная некоммерческая компьютерная сеть, построенная по технологиям «из точки в точку» и «коммутация с запоминанием». Изначально программное обеспечение Fidonet разрабатывалось под MS-DOS, затем было разработано под все распространённые операционные системы, включая UNIX, GNU/Linux, Microsoft Windows, OS/2 и MacOS.

Была популярна в начале 1990 годов (в России — до конца 1990-х), после чего началось сокращение числа узлов сети. Сеть продолжает функционировать, в марте 2008 года в ней состояло более 5000 узлов.

Особенностью Fidonet, определившей широкое распространение этой сети в России, является фактическая бесплатность подключения и использования ресурсов сети.

В. 42.4 WAN

-

представляет собой компьютерную сеть, охватывающую большие территории и включающую в себя десятки и сотни тысяч компьютеров.

-

WAN служат для объединения разрозненных сетей так, чтобы пользователи и компьютеры, где бы они ни находились, могли взаимодействовать со всеми остальными участниками глобальной сети.

-

Некоторые WAN построены исключительно для частных организаций, другие являются средством коммуникации корпоративных ЛВС с сетью Интернет или посредством Интернет с удалёнными сетями, входящими в состав корпоративных. Чаще всего WAN опирается на выделенные линии, на одном конце которых маршрутизатор подключается к ЛВС, а на другом концентратор связывается с остальными частями ГВС. Основными используемыми протоколами являются TCP/IP, SONET/SDH, MPLS, ATM и Frame relay

Примеры глобальных сетей

-

Usenet — компьютерная сеть, используемая для общения и публикации файлов. Usenet состоит из ньюсгруп, в которые пользователи могут посылать сообщения.

-

BITNET — это сеть электронных коммуникаций, связывающая компьютеры более 560 организаций — членов CREN в США, включая университеты, колледжи, школы, исследовательские центры, финансируемые правительством, и правительственные агентства. Вместе с объединением с сетями в других странах BITNET является единой логической сетью, соединяющей более 1500 организаций в 52 странах, обеспечивающей электронный обмен информацией для поддержки научных исследований и образования.

-

ARPANet-праобраз интернет, сейчас вместо нее Национальный фонд науки США (NSF) основал обширную межуниверситетскую сеть NSFNet, которая имеет гораздо бо́льшую пропускную способность

World Wide GRID (Распределение вычислительных сред )

-

интегратор вычислительных ресурсов для решения различных «ресурсоемких» научных задач. Идея более эффективного использования вычислительных мощностей путем соединения множества компьютеров в единую структуру

-

Основные ресурсные элементы грид-систем — суперкомпьютеры и суперкомпьютерные центры, а важнейшая инфраструктурная составляющая — высокоскоростные сети передачи данных.

СКИФ - ГРИД

-