- •Основи наукових досліджень

- •8.160102 "Захист інформації з обмеженим доступом та автоматизації її обробки"

- •8.160105 "Захист інформації в комп'ютерних системах та мережах"

- •Вимоги вак України

- •Организация высокопроизводительных систолических криптографических вычислителей

- •Модель формування нечітких еталонів для систем виявлення атак

- •Домашнє завдання №2.

- •Вимоги до оформлення.

- •Домашнє завдання №3.

- •Вимоги до оформлення.

Модель формування нечітких еталонів для систем виявлення атак

При побудові різних нечітких моделей систем експертного оцінювання [1, 2] виникає задача формування базових значень величин, які необхідно використати в якості еталонних для визначення того, на скільки формалізований поточний параметр відрізняється від завчасно визначеного (еталонного), який характеризує певний стан (нормальний режим функціонування) реального об’єкта. Специфіка побудови таких параметрів залежить від типу моделюємого об’єкта і його характеристик, які потребують відповідного (наприклад, для побудови нечіткої моделі) формалізованого подання. Використовуючи як об’єкт дослідження комп’ютерну систему (КС) в умовах здійснення на неї атак, виникає проблема визначення параметрів, необхідних для розробки та використання засобів виявлення таких атак. Процес ідентифікації останніх можна здійснювати мануально (наприклад, систематичним аналізом даних журналізації), що безсумнівно буде пов’язано з великою рутинною роботою фахівця у відповідній галузі. Часто об’єми аналізованих даних можуть так збільшитись, що експерту для їх вивчення може не вистачити 24 години на добу. В додаток до цього, в процесі такого аналізу збільшується вірогідність виникнення помилок. Автоматизація процесу ідентифікації може бути реалізована за допомогою відповідних виявляючих систем, аналізу та методам і засобам побудови яких присвячена низка робіт [36]. Такі системи будуються на технологіях виявлення зловживань та аномалій. Перші (найбільш поширені) подібні до антивірусних систем, заснованих на сигнатурних технологіях за якими здійснюється пошук відомих шаблонів атак, другі ґрунтуються на виявленні виникших в КС ознак, за якими приховується ворожа діяльність. Недолік систем виявлення зловживань у тому, що вони не здатні розпізнавати невідомі для них сигнатури (правила). З цих позицій системи на технологіях виявлення аномалій (які в основному ґрунтуються на профілях підозрілої діяльності) позбавлені зазначених недоліків і їх розвиток в останні роки набуває особливої актуальності.

В роботі [6] наведені результати аналізу систем виявлення аномалій (які за своєю суттю в основному ґрунтуються на статистичних методах), а також визначені їх недоліки. Альтернативним математичним апаратом, який дозволить уникнути зазначених в роботі недоліків при створенні технологій виявлення аномалій є теорія нечіткості, ефективність використання якої було показано при побудові систем експертного оцінювання у сфері захисту інформації [1]. У цьому зв’язку метою даної роботи є визначення джерел даних і організація на їх основі та засадах теорії нечіткості моделі формування нечітких еталонів параметрів, призначених для побудови систем детектування атак в КС.

Інформація, яка може слугувати джерелом даних для побудови моделей формування нечітких еталонів систем виявлення аномалій [6] може бути подана у різних формах, наприклад, у вигляді різних важко пояснювальних проблем, що виникли в КС, діапазонів порогових значень, параметрів вхідного та вихідного трафіка, а також, непередбачених адрес пакетів, атрибутів, часових параметрів, запитів тощо.

Для організації процесу формування джерела даних використаємо окремі параметри мережевого трафіка, які в подальшому будуть застосовані для визначення набору нечітких параметрів. Для цього введемо поняття віртуального каналу (ВК). Такий канал, наприклад для Інтернет-протоколу, породжується в момент одержання адресатом (за конкретним портом) IP-пакета і після з'єднання існує деякий заданий час. Ознакою того, що створено новий ВК, служить надходження IP-пакета на порт, для якого такий канал поки не існував. Число ВК залежить від апаратних і програмних можливостей КС і має максимальне значення maxКВК. Якщо визначена кількість можливих для доступу портів в КС дорівнює 65536, то таким буде і значення maxКВК.

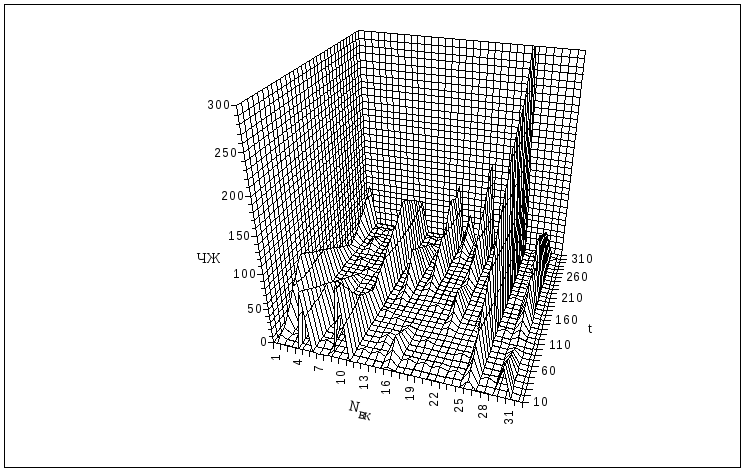

Будь-який ВК будемо характеризувати параметром “час життя” (ЧЖ), за яким визначається скільки каналу залишається існувати. Зазначимо, що в момент створення ВК параметру ЧЖ привласнюється значення ЧЖ0, яке, наприклад, може визначатися із діапазону ЧЖ0 [1;10] хв. Після закінчення цього терміну канал припинить своє існування, а значення ЧЖ=0. При кожному черговому проходженні цим каналом IP-пакета значення ЧЖ збільшується на ЧЖ (наприклад, ЧЖ = 100 мс). Таким чином, якщо каналом здійснюється передавання незначної кількості пакетів, то ЧЖ відносно ЧЖ0 може зменшуватися дуже повільно, а при інтенсивному трафіку постійно збільшуватися, що дозволить каналу довго існувати. Якщо в певний момент часу обмін буде призупинений, то ЧЖ через ЧЖП (ЧЖП поточне значення ЧЖ) ВК припинить своє існування.

Н

Рис. 1.

Приклад характеристик ВК

Введемо наступну важливу характеристику "ВІК ВК" (ВВК), тобто час, який минув з моменту його створення (народження). Отже, виходячи з властивостей ВК, чим інтенсивніший трафік, тим живучіший канал, при цьому значення ВВК постійно збільшується, а ЧЖ>>0. Далі введемо лінгвістичні змінні (ЛЗ) [1, 7, 8, 9] “КІЛЬКІСТЬ ВІРТУАЛЬНИХ КАНАЛІВ” (КВК) і “ВІК ВІРТУАЛЬНОГО КАНАЛУ” (ВВК), які відповідно визначаються кортежами <КВК, ТКВК, ХКВК> і <ВВК, ТВВК, ХВВК>, для яких синтаксичне правило та семантична процедура не задаються. Тепер необхідно визначити введені ЛЗ і далі використати за еталони, які сформуємо за наступними етапами.

Д

Таблиця

1 Таблиця

даних для формування ТКВК Значення ЛЗ Інтервал N1 N2 N3 N4 N5 ДМ 3 1 0 0 0 М 1 2 1 0 0 С 0 1 3 0 0 В 0 0 2 4 1 ДВ 0 0 0 3 5

![]() = {“дуже мала” (ДМ), “мала” (М), “середня”

(С), “велика” (В), “дуже велика” (ДВ)},

які можуть бути відображені на універсальну

множину ХКВК{0,

maxКВК}.

Множина термів ТКВК

відображається нечіткими числами (НЧ)

= {“дуже мала” (ДМ), “мала” (М), “середня”

(С), “велика” (В), “дуже велика” (ДВ)},

які можуть бути відображені на універсальну

множину ХКВК{0,

maxКВК}.

Множина термів ТКВК

відображається нечіткими числами (НЧ)

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

для яких необхідно сформувати функцію

належності (ФН) НЧ, наприклад, за допомогою

методу лінгвістичних термів з використанням

статистичних даних (МЛТС), вибір якого

може бути обумовлений дослідженнями в

[1].

,

для яких необхідно сформувати функцію

належності (ФН) НЧ, наприклад, за допомогою

методу лінгвістичних термів з використанням

статистичних даних (МЛТС), вибір якого

може бути обумовлений дослідженнями в

[1].

Етап 2 формування ФН. Спираючись на МЛТС розглянемо приклад формування ФН НЧ всіх термів ТКВК для вузла обчислювальної мережі. В емпіричній таблиці (див. табл. 1) зібрана статистика (за 24 години роботи ) відносно ВК (див. рис. 1) для кожного із заданих термів, де N1, N2, N3, N4 і N5 відповідно інтервали [0; 2], [3, 8], [9; 16], [17; 64], [65; 256]. З практичної точки зору задамо maxКВК=256.

За аналогією з прикладом,

описаним у [1], формуємо матрицю підказок

за виразом

![]() =

{4, 4, 6, 7, 6}, де bij

елементи емпіричної таблиці. Перетворимо

всі елементи матриці за виразом

=

{4, 4, 6, 7, 6}, де bij

елементи емпіричної таблиці. Перетворимо

всі елементи матриці за виразом

![]() (

(![]() ),

де

),

де

![]() =

7, а

=

7, а

|

сij = |

5,25 |

1,75 |

0 |

0 |

0 |

|

1,75 |

3,5 |

1,17 |

0 |

0 |

|

|

0 |

1,75 |

3,5 |

0 |

0 |

|

|

0 |

0 |

2,33 |

4 |

1,4 |

|

|

0 |

0 |

0 |

3 |

7. |

Далі

обчислюємо ФН за виразом

![]() (

(![]() ),

де

),

де

![]() =

{5,25; 3,5; 3,5; 4; 7}. Обчислені значення ФН

будуть наступні:

=

{5,25; 3,5; 3,5; 4; 7}. Обчислені значення ФН

будуть наступні:

|

ij = |

1 |

0,33 |

0 |

0 |

0 |

|

0,5 |

1 |

0,5 |

0 |

0 |

|

|

0 |

0,33 |

1 |

0,67 |

0 |

|

|

0 |

0 |

0 |

1 |

0,75 |

|

|

0 |

0 |

0 |

0,2 |

1. |

Для

![]() відповідно знаходимо оцінні співвідношення

відповідно знаходимо оцінні співвідношення

![]() = {0,008; 0,031; 0,063; 0,25; 1} (В/В

відхилення параметра BКВК[0,

BКВК],

а BКВК

– максимально можливе значення,

яке характеризує поточні вимірювання)

і отримуємо НЧ:

= {0,008; 0,031; 0,063; 0,25; 1} (В/В

відхилення параметра BКВК[0,

BКВК],

а BКВК

– максимально можливе значення,

яке характеризує поточні вимірювання)

і отримуємо НЧ:

![]() = {1/0,008; 0,33/0,031; 0/0,063; 0/0,25; 0/1};

= {1/0,008; 0,33/0,031; 0/0,063; 0/0,25; 0/1};

![]() = {0,5/0,008; 1/0,031; 0,5/0,063; 0/0,25; 0/1};

= {0,5/0,008; 1/0,031; 0,5/0,063; 0/0,25; 0/1};

![]() =

{0/0,008; 0,33/0,031; 1/0,063; 0,67/0,25; 0/1};

=

{0/0,008; 0,33/0,031; 1/0,063; 0,67/0,25; 0/1};

![]() = {0/0,008; 0/0,031; 0/0,063; 1/0,25; 0,75/1};

= {0/0,008; 0/0,031; 0/0,063; 1/0,25; 0,75/1};

![]() = {0/0,008; 0/0,031; 0/0,063; 0,2/0,25; 1/1}.

= {0/0,008; 0/0,031; 0/0,063; 0,2/0,25; 1/1}.

Етап 3

формування нечітких еталонів. Для

формування нечітких еталонів необхідно

щоб

![]() було справедливе відношення порядку,

наприклад, при і=1, хДМ:

було справедливе відношення порядку,

наприклад, при і=1, хДМ:

![]() <

<

![]() .

Далі одержані ТКВК

подаються у приведеній формі

.

Далі одержані ТКВК

подаються у приведеній формі

![]() ,

які і будуть використовуватися за

еталонні значення для КВК.

Приведена форма для НЧ

,

які і будуть використовуватися за

еталонні значення для КВК.

Приведена форма для НЧ

![]() ={1/x1;

… i/xi;

… n/xn}

утворюється за наступними процедурами:

Процедура 1. Поглинання супортом 0/xmin

і 0/xmax

відповідно всіх інших супортів за

умовами xmin

=

={1/x1;

… i/xi;

… n/xn}

утворюється за наступними процедурами:

Процедура 1. Поглинання супортом 0/xmin

і 0/xmax

відповідно всіх інших супортів за

умовами xmin

=

![]() і xmax

=

і xmax

=

![]() ,

де

,

де

![]() ,

,

![]() ,

де xМ

мода

,

де xМ

мода

![]() ;

Процедура 2. Якщо після процедури 1

;

Процедура 2. Якщо після процедури 1 ![]() :

{0/xmin}

= ,

{0/xmax}

= ,

то далі формування здійснюється

відповідно за виразами xmin

=

:

{0/xmin}

= ,

{0/xmax}

= ,

то далі формування здійснюється

відповідно за виразами xmin

=

![]() ,

xmax =

,

xmax =

![]() , де р

кількість супортів

, де р

кількість супортів

![]() .

.

Відповідно до визначених

процедур приведення утворимо всі

![]() :

:

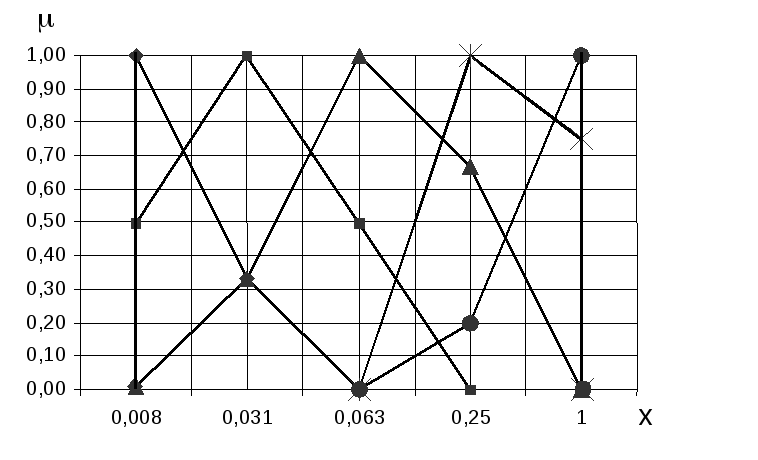

![]() = {0/0,008; 1/0,008; 0,33/0,031; 0/0,063};

= {0/0,008; 1/0,008; 0,33/0,031; 0/0,063};

![]() = {0/0,008; 0,5/0,008; 1/0,031; 0,5/0,063; 0/0,25};

= {0/0,008; 0,5/0,008; 1/0,031; 0,5/0,063; 0/0,25};

![]() =

{0/0,008; 0,33/0,031; 1/0,063; 0,67/0,25; 0/1};

=

{0/0,008; 0,33/0,031; 1/0,063; 0,67/0,25; 0/1};

![]() = {0/0,063; 1/0,25; 0,75/1; 0/1};

= {0/0,063; 1/0,25; 0,75/1; 0/1};

![]() ={0/0,063;

0,2/0,25; 1/1; 0/1}, графічне зображення яких

на рис. 2.

={0/0,063;

0,2/0,25; 1/1; 0/1}, графічне зображення яких

на рис. 2.

Д

Рис. 2. Еталонні НЧ для КВК

Таблиця

2 Таблиця

даних для формування ТВВК Значення ЛЗ Інтервал N1 N2 N3 М 4 1 0 СР 2 5 1 СТ 1 2 6

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]() =

{“молодий” (М), “середній” (СР), “старий”

(СТ)}, які відображаються на універсальну

множину ХВВК{0,

maxВВК}.

Множина термів ТВВК

відображується НЧ

=

{“молодий” (М), “середній” (СР), “старий”

(СТ)}, які відображаються на універсальну

множину ХВВК{0,

maxВВК}.

Множина термів ТВВК

відображується НЧ

![]() ,

,

![]() ,

,

![]() для яких необхідно сформувати ФН.

для яких необхідно сформувати ФН.

Етап 2

формування ФН. На основі МЛТС сформуємо

ФН НЧ всіх термів ТВВК

для того ж вузла

обчислювальної мережі. В емпіричній

таблиці (див. табл. 2) зібрана статистика

(за 24 години роботи ) роботи комп'ютера

в мережі, де N1, N2, N3 відповідно часові

інтервали (у хв.) [0;30], [30;100], [100; 250]. З

практичної точки зору задамо maxВВК=250.

Далі формуємо

матрицю підказок за виразом

![]() = {7, 8, 7} і перетворимо всі її елементи за

виразом

= {7, 8, 7} і перетворимо всі її елементи за

виразом

![]() (

(![]() ),

де

),

де

![]() =

8, а

=

8, а

|

сij = |

4,57 |

1 |

0 |

|

2,29 |

5 |

1,14 |

|

|

1,14 |

2 |

6,86. |

Далі

знаходимо ФН

![]() (

(![]() ),

де

),

де

![]() =

{4,57; 5; 6,86}:

=

{4,57; 5; 6,86}:

|

ij = |

1 |

0,2 |

0 |

|

0,5 |

1 |

0,17 |

|

|

0,25 |

0,4 |

1. |

Для

![]() відповідно визначимо

відповідно визначимо

![]() = {0,12; 0,4; 1} (В/В

відхилення параметра BВВК[0,

BВВК],

де BВВК

– максимальне відхилення в

поточному вимірюванні) і отримуємо НЧ:

= {0,12; 0,4; 1} (В/В

відхилення параметра BВВК[0,

BВВК],

де BВВК

– максимальне відхилення в

поточному вимірюванні) і отримуємо НЧ:

![]() = {1/0,12; 0,5/0,4; 0,25/1};

= {1/0,12; 0,5/0,4; 0,25/1};

![]() =

{0,2/0,12; 1/0,4; 0,4/1};

=

{0,2/0,12; 1/0,4; 0,4/1};

![]() =

{0/0,12; 0,17/0,4; 1/1}.

=

{0/0,12; 0,17/0,4; 1/1}.

Е

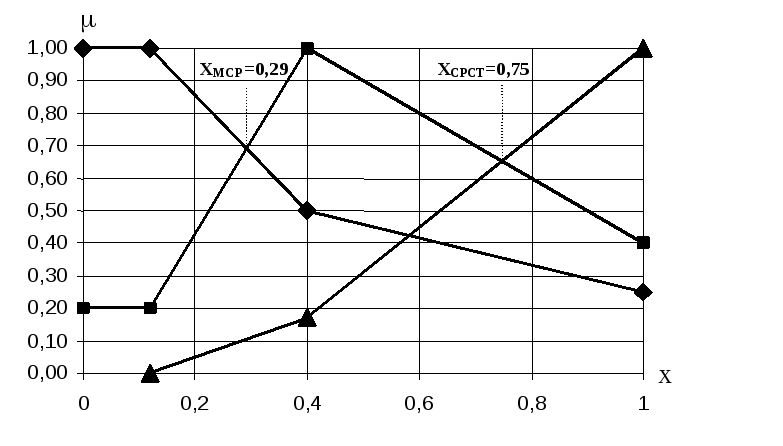

Рис. 3. Еталонні НЧ для ВВК

![]()

![]()

![]()

![]()

![]()

![]()

![]() (наприклад,

при і=1, хМ:

(наприклад,

при і=1, хМ:![]() <

<

![]() )

одержані ТВВК

подамо у приведеній формі

)

одержані ТВВК

подамо у приведеній формі

![]() ,

яка для ВВК реалізується

за процедурою 1 (як у випадку з КВК)

і за процедурою 2, яка

є наступною: якщо після процедури 1

{0/xmin}

= ,

{0/xmax}

= ,

то відповідно формуємо маргінальні

супорти

,

яка для ВВК реалізується

за процедурою 1 (як у випадку з КВК)

і за процедурою 2, яка

є наступною: якщо після процедури 1

{0/xmin}

= ,

{0/xmax}

= ,

то відповідно формуємо маргінальні

супорти

![]() ,

,

![]() ,

де

,

де

![]() і

і

![]() степені належності відповідно при

мінімальному і максимальному носіях.

степені належності відповідно при

мінімальному і максимальному носіях.

Тоді відповідно до цих процедур

одержимо всі

![]() :

:

![]() = {1/0; 1/0,12; 0,5/0,4; 0,25/1};

= {1/0; 1/0,12; 0,5/0,4; 0,25/1};

![]() =

{0,2/0; 0,2/0,12; 1/0,4; 0,4/1};

=

{0,2/0; 0,2/0,12; 1/0,4; 0,4/1};

![]() =

{0/0,12; 0,17/0,4; 1/1}, графічне відображення

яких представлене на рис. 3.

=

{0/0,12; 0,17/0,4; 1/1}, графічне відображення

яких представлене на рис. 3.

Слід наголосити, що значення еталонних ЛЗ повинні перевизначатися для різних призначень КС, наприклад, робочих станцій, серверів додатків, Web серверів, поштових серверів і т. ін.

У висновку зазначимо, що на основі таких категорій мережевого трафіку, як ВК та його ЧЖ, а також ЛЗ, як базового поняття теорії нечіткості та її методів формування ФН, побудована модель, що дозволяє сформувати еталонні параметри у вигляді ЛЗ КВК і ВВК, які є базовими складовими, необхідними для побудови моделей систем виявлення атак в умовах нечіткості.

Список літератури

-

Корченко О. Г. Системи захисту інформації: Монографія К.: НАУ, 2004. – 264 с.

-

Безпека авіації / Бабак В.П., Харченко В.П., Максимов В.О. та ін. К.: Техніка, 2004. 584 с.

-

Щеглов А. Ю. Защита компьютерной информации от несанкционированного доступа . СПб: Наука и техника, 2004. 384 с.

-

Коул Э. Руководство по защите от хакеров: Пер. с англ. – М.: Издательский дом "Вильямс", 2002. – 640 с.

-

Зима В. М., Молдовян А. А., Молдовян Н. А. Безопасность глобальных сетевых технологий. 2-е изд. СПб.: БХВ-Петербург, 2003. 368 с.

-

Лукацкий А.В. Обнаружение атак. СПб.: БВХПетербург, 2001. 624 с.

-

Заде Л. Понятие лингвистической переменной и его применение к принятию приближенных решений. – М.: Мир, 1976. – 166 с.

-

Модели принятия решений на основе лингвистической переменной / А.Н. Борисов, А.В. Алексеев, О.А. Крумберг и др. – Рига: Зинатне, 1982. – 256 с.

-

Обработка нечеткой информации в системах принятия решений / А. Н. Борисов, А. В. Алексеев, Г. В. Меркурьева и др. – М.: Радио и связь, 1989. – 304 с.