- •1. Актуальность защиты информации. Предпосылки кризиса систем защиты информации (сзи). Современные требования к сзи.

- •Электромагнитные каналы утечки информации

- •5. Факторы, воздействующие на информацию (гост р 51275-99). Внешние, внутренние, объективные и субъективные.

- •8. Парольные системы. Методы компрометации паролей и защиты от нее. Количественная оценка стойкости парольных систем.

- •9. Аудит: регистрация потенциально опасных событий в компьютерной системе, необходимость, требования, политика аудита.

- •Мандатное управление доступом

- •(Принудительное, нормативное, меточное)

- •Метки безопасности

- •Мандатное управление доступом

- •Отличие от дискреционной защиты

- •12. Ролевое управление доступом (rbas). Основные понятия. Статическое и динамическое разделение обязанностей. Ролевое управление доступом

- •2.5.2. Таксономия требовании и критериев «Оранжевой книги»

- •2.5.2.1. Политика безопасности

- •2.5.2.2. Аудит

- •2.5.2.3. Корректность

- •2.5.2.4. Таксономия критериев безопасности

- •2.5.3. Классы безопасности компьютерных систем

- •2.6.2. Функциональные критерии

- •2.6.3. Критерии адекватности

- •4. Нормативное закрепление основополагающих принципов информационной

- •18. Канадские критерии безопасности компьютерных систем ctcpec. Таксономия функциональных критериев и критериев адекватности реализации системы безопасности информации. Уровни адекватности т0-т7.

- •2.9.2. Базовые понятия «Канадских критериев»

- •2.9.2.1 Объекты и субъекты

- •2.9.3. Основные положения и структура «Канадских критериев»

- •19. Концепция защиты от нсд к информации (рд гтк рф). Два направления - ас и свт. Модель нарушителя: уровни возможностей.

- •2.7.2. Таксономия критериев и требований безопасности

- •1. Классификация ас

- •2. Требования по защите информации от нсд для ас

- •1. Общие положения

- •1. Общие положения

- •2.Термины и определения

- •24. Испытания программных средств на наличие компьютерных вирусов (гост р 51188-98). Виды вирусов и методы испытаний.

- •1. Классификация авс

- •2. Требования по защите ас от вирусов

- •26. Специальные защитные знаки (сзз) (рд гтк рф). Классификация по возможности подделки, идентифицируемости и стойкости защитных свойств. Применение на объектах различной категории.

- •27. Гост р 15408:2002. Часть 1. Методология оценки безопасности ит. Области применения стандарта «Общие критерии».

- •28. Гост р 15408:2002. Часть 1. Последовательность формирования требований и спецификаций: среда безопасности, цели безопасности, требования безопасности ит и краткая спецификация оо.

- •29. Гост р 15408:2002. Часть 1. Представление требований безопасности: классы, семейства, компоненты, элементы. Виды связей и зависимостей между компонентами, разрешенные операции с компонентами.

- •30. Гост р 15408:2002. Часть 1. Источники требований безопасности. Виды оценок: пз, зб, оо. Поддержка доверия.

- •31. Гост р 15408:2002. Часть 1. Особенности пз. Структура пз: введение, описание оо. Среда безопасности оо, цели безопасности, требования безопасности оо, замечания по применению, обоснование.

- •Функциональные компоненты безопасности

- •Структура класса

- •Структура семейства

- •Структура компонента

- •Разрешенные операции с функциональными компонентами

- •35. Гост р 15408:2002. Часть 3. Парадигма доверия в стандарте. Основные принципы стандарта. Значимость уязвимостей. Причины возникновения уязвимостей. Подход к доверию в стандарте. Роль оценки.

- •36. Гост р 15408:2002. Часть 3. Представление требований доверия к безопасности. Структура класса, семейства, компонента, элемента и оценочных уровней доверия.

- •Требования доверия к безопасности

- •38. Гост р 15408:2002. Часть 3. Обзор оценочных уровней доверия (оуд1 - оуд7). Примерное соответствие классам «Оранжевой книги», Европейских критериев и рд гтк рф.

Отличие от дискреционной защиты

Достоинства:

- есть возможность теоретически доказать, что, если начальное состояние системы безопасно, и все переходы системы из состояния в состояние не нарушают ограничений, сформулированных политикой безопасности, то любое состояние системы безопасно (основная теорема безопасности),

- характерна более высокая степень надежности – монитор ссылок отслеживает не только правила доступа субъектов системы к объектам, но и состояния самой системы,

- каналы утечки не заложены в нее непосредственно (как в дискреционной), а могут появиться только при практической реализации системы вследствие ошибок разработчика,

- правила мандатной политики безопасности более ясны и просты для понимания разработчиками и пользователями АС, что также является фактором, положительно влияющим на уровень безопасности системы.

Недостатки:

- реализация систем с политикой безопасности мандатного типа довольно сложна и требует значительных ресурсов вычислительной системы.

В реальной жизни произвольное и принудительное управление доступом сочетается в рамках одной системы, что позволяет использовать сильные стороны обоих подходов.

Мандатное управление организуется как подмножество дискреционного.

12. Ролевое управление доступом (rbas). Основные понятия. Статическое и динамическое разделение обязанностей. Ролевое управление доступом

При большом количестве пользователей традиционные подсистемы управления доступом становятся крайне сложными для администрирования. Число связей в них пропорционально произведению количества пользователей на количество объектов. Необходимы решения в объектно-ориентированном стиле, способные эту сложность понизить.

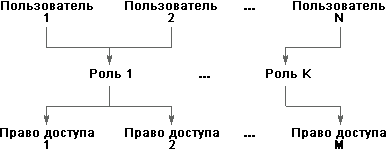

Таким решением является ролевое управление доступом (РУД). Суть его в том, что между пользователями и их привилегиями появляются промежуточные сущности – роли. Для каждого пользователя одновременно могут быть активными несколько ролей, каждая из которых дает ему определенные права РИСУНОК.

Рис. 10.2. Пользователи, объекты и роли.

Ролевой доступ нейтрален по отношению к конкретным видам прав и способам их проверки; его можно рассматривать как объектно-ориентированный каркас, облегчающий администрирование. Он позволяет сделать подсистему разграничения доступа управляемой при сколь угодно большом числе пользователей, прежде всего за счет установления между ролями связей, аналогичных наследованию в объектно-ориентированных системах.

Кроме того, ролей должно быть значительно меньше, чем пользователей. В результате число администрируемых связей становится пропорциональным сумме (а не произведению) количества пользователей и объектов, что по порядку величины уменьшить уже невозможно.

В 2001 году Национальный институт стандартов и технологий США предложил проект стандарта ролевого управления доступом, основные положения которого мы и рассмотрим.

Ролевое управление доступом оперирует следующими основными понятиями:

- пользователь - человек, интеллектуальный автономный агент и т.п.;

- сеанс работы пользователя;

- роль - обычно определяется в соответствии с организационной структурой;

- объект - сущность, доступ к которой разграничивается; например, файл ОС или таблица СУБД;

- операция - зависит от объекта:

для файлов ОС – чтение, запись, выполнение и т.п.;

для таблиц СУБД – вставка, удаление и т.п.,

для прикладных объектов операции могут быть более сложными;

- право доступа - разрешение выполнять определенные операции над определенными объектами.

Ролям приписываются пользователи и права доступа.

Роли организуют между пользователями и правами отношения "многие ко многим".

Один пользователь может быть приписан нескольким ролям.

Во время сеанса работы пользователя активизируется подмножество ролей, которым он приписан, в результате чего он становится обладателем объединения прав, приписанных активным ролям.

Одновременно пользователь может открыть несколько сеансов.

Между ролями может быть определено отношение частичного порядка, называемое наследованием. Если роль r2 является наследницей r1, то все права r1 приписываются r2, а все пользователи r2 приписываются r1.

Отношение наследования является иерархическим.

В общем случае наследование является множественным, то есть у одной роли может быть несколько предшественниц и несколько наследниц, которых также называются преемницами).

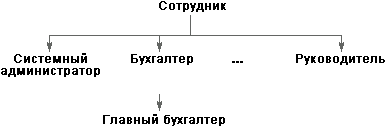

Формирование иерархии ролей:

- начинается с минимума прав (и максимума пользователей), приписываемых роли "сотрудник",

- постепенно уточняется состав пользователей и добавляются права (роли "системный администратор", "бухгалтер" и т.п.), вплоть до роли "руководитель" (что, впрочем, не значит, что руководителю предоставляются неограниченные права.

- как и другим ролям, в соответствии с принципом минимизации привилегий, этой роли целесообразно разрешить только то, что необходимо для выполнения служебных обязанностей).

Фрагмент подобной иерархии ролей показан на РИСУНКЕ.

Рис. 10.3. Фрагмент иерархии ролей.

Введено понятие разделения обязанностей, причем в двух видах: статическом и динамическом.

Статическое разделение обязанностей налагает ограничения на приписывание пользователей ролям следующим образом:

- членство в некоторой роли запрещает приписывание пользователя определенному множеству других ролей,

- данное ограничение задается как пара "множество ролей – число" (где множество состоит, по крайней мере, из двух ролей, а число должно быть больше 1),

- никакой пользователь не может быть приписан указанному (или большему) числу ролей из заданного множества.

Например, может существовать пять бухгалтерских ролей, но политика безопасности допускает членство не более чем в двух таких ролях (здесь число=3).

При наследовании ролей ограничение приобретает несколько более сложный вид - при проверке членства в ролях учитывается приписывание пользователей ролям-наследницам.

Динамическое разделение обязанностей отличается от статического только тем, что

- рассматриваются роли, одновременно активные (быть может, в разных сеансах) для данного пользователя (а не те, которым пользователь статически приписан).

Например, один пользователь может играть роль и кассира, и контролера, но не одновременно; чтобы стать контролером, он должен сначала закрыть кассу.

Тем самым реализуется так называемое временное ограничение доверия, являющееся аспектом минимизации привилегий.

13. ЗАЩИТА ОТ УГРОЗЫ НАРУШЕНИЯ ЦЕЛОСТНОСТИ ИНФОРМАЦИИ. Принципы сохранения целостности данных в АС. Модель контроля целостности Кларка-Вильсона. Классификация моделей, место модели Кларка-Вильсона. Категории объектов данных и классы операций элементами данных. Правила взаимоотношений элементов данных и процедур в процессе функционирования системы

Понятие целостности данных в научной литературе определяется несколькими способами, описанию и сравнению которых посвящены отдельные научные статьи. Одна из наиболее распространенных трактовок, используемая далее в пособии, под целостностью данных подразумевает отсутствие ненадлежащих изменений. Смысл понятия "ненадлежащее изменение" раскрывается Д.Кларком и Д.Вилсоном в [25]: ни одному пользователю АС, в том числе и авторизованному, не должны быть разрешены такие изменения данных, которые повлекут за собой их разрушение или потерю.

При рассмотрении вопроса целостности данных мы используем интегрированный подход (в определенном выше смысле), основанный на ряде работ Кларка и Вилсона, а также их последователей и оппонентов, и включающий в себя девять абстрактных теоретических принципов, каждый из которых раскрывается ниже:

Понятие корректности транзакций определяется в [25] следующим образом. Пользователь не должен модифицировать данные произвольно, а только определенными способами, так, чтобы сохранялась целостность данных. Другими словами, данные можно изменять только путем корректных транзакций и нельзя — произвольными средствами. Кроме того, предполагается, что "корректность" (в обычном смысле) каждой из таких транзакций может быть некоторым способом доказана. Принцип корректных транзакций по своей сути отражает основную идею определения целостности данных сформулированную выше.

Второй принцип гласит, что изменение данных может осуществляться только специально .аутентифицированными для этой цели пользователями. Этот принцип работает совместно с последующими четырьмя, с которыми тесно связана его роль в общей схеме обеспечения целостности.

Идея минимизации привилегий появилась еще на ранних этапах развития направления компьютерной безопасности в форме ограничения, накладываемого на возможности процессов, выполняющихся в АС, и подразумевающего, что процессы должны быть наделены теми и только теми привилегиями, которые естественно и минимально необходимы для выполнения процессов.

Разграничение функциональных обязанностей подразумевает организацию работы с данными таким образом, что в каждой из ключевых стадий, составляющих единый критически важный с точки зрения целостности процесс, необходимо участие различных пользователей. Этим гарантируется, что один пользователь не может выполнить весь процесс целиком (или даже две его стадии) с тем, чтобы нарушить целостность данных. В обычной жизни примером воплощения данного принципа служит передача одной половины пароля для доступа к программе управления ядерным реактором первому системному администратору, а другой -второму.

Аудит произошедших событий (включая возможность восстановления полной картины происшедшего) является превентивной мерой в отношении потенциальных нарушителей.

Принцип объективного контроля, согласно [25], также является одним из краеугольных камней политики контроля целостности. Суть данного принципа заключается в том, что контроль целостности данных имеет смысл лишь тогда, когда эти данные отражают реальное положение вещей. Очевидно, что нет смысла заботиться о целостности данных, связанных с размещением боевого арсенала, который уже отправлен на переплавку.

Управление передачей привилегий необходимо для эффективной работы всей политики безопасности. Если схема назначения привилегий неадекватно отражает организационную структуру предприятия или не позволяет администраторам безопасности гибко манипулировать ею для обеспечения эффективности производственной деятельности, защита становится тяжким бременем и провоцирует попытки обойти ее там, где она мешает "нормальной" работе.

С некоторыми оговорками иногда в зарубежной научной литературе в основу контроля целостности закладывается и принцип обеспечения непрерывной работы (включая защиту от сбоев, стихийных бедствий и других форс-мажорных обстоятельств), который в классической теории компьютерной безопасности относится, скорее, к проблеме доступности данных.

В основу последнего девятого принципа контроля целостности - простота использования защитных механизмов - заложен ряд идей, призванных обеспечить эффективное применение имеющихся механизмов обеспечения безопасности.

Простота использования защитных механизмов подразумевает, что самый безопасный путь эксплуатации системы будет также наиболее простым, и наоборот, самый простой - наиболее защищенным.

Модель контроля целостности Кларка-Вилсона

После того, как сформулировано определение понятия целостности данных и обсуждены основные принципы построения системы контроля целостности, в качестве примера политики контроля целостности рассмотрим модель, предложенную Кларком и Вилсоном [25]. Другая известная модель политики контроля целостности - модель Биба, которую с некоторой степенью условности можно охарактеризовать как интерпретацию модели Белла-Лападулы для случая контроля целостности.

Модель Кларка-Вилсона появилась в результате проведенного авторами анализа реально применяемых методов обеспечения целостности документооборота в коммерческих компаниях. В отличие от моделей Биба и Белла-Лападулы, она изначально ориентирована на нужды коммерческих заказчиков, и, по мнению авторов, более адекватна их требованиям, чем предложенная ранее коммерческая интерпретация модели целостности на основе решеток. Основные понятия рассматриваемой модели - это корректность транзакций и разграничение функциональных обязанностей. Модель задает правила функционирования компьютерной системы и определяет две категории объектов данных и два класса операций над ними.

Все содержащиеся в системе данные подразделяются на контролируемые и неконтролируемые элементы данных (constrained data items -GDI и unconstrained data items -UDI соответственно). Целостность первых обеспечивается моделью Кларка-Вилсона. Последние содержат информацию, целостность которой в рамках данной модели не контролируется (этим и объясняется выбор терминологии).

Далее, модель вводит два класса операций над элементами данных: процедуры контроля целостности (integrity verification procedures - IVP) и процедуры преобразования (transformation procedures -TP). Первые из них обеспечивают проверку целостности контролируемых элементов данных (CDI), вторые изменяют состав множества всех CDI (например, преобразуя элементы UDI в CDI).

Наконец, модель содержит девять правил, определяющих взаимоотношения элементов данных и процедур в процессе функционирования системы.

Правило С1. Множество всех процедур контроля целостности (IVP) должно содержать процедуры контроля целостности любого элемента данных из множества всех CDI.

Правило С2. Все процедуры преобразования (ТР) должны быть реализованы корректно в том смысле, что не должны нарушать целостность обрабатываемых ими СDI. Кроме того, с каждой процедурой преобразования должен быть связан список элементов СDI, которые допустимо обрабатывать данной процедурой. Такая связь устанавливается администратором безопасности.

Правило Е1. Система должна контролировать допустимость применения ТР к элементам СDI в соответствии со списками, указанными в правиле С2.

Правило Е2. Система должна поддерживать список разрешенных конкретным пользователям процедур преобразования с указанием допустимого для каждой ТР и данного пользователя набора обрабатываемых элементов GDI.

Правило СЗ. Список, определенный правилом С2, должен отвечать требованию разграничения функциональных обязанностей.

Правило ЕЗ. Система должна аутентифицировать всех пользователей, пытающихся выполнить какую-либо процедуру преобразования.

Правило С4. Каждая ТР должна записывать в журнал регистрации информацию, достаточную для восстановления полной картины каждого применения этой ТР. Журнал регистрации - это специальный элемент GDI, предназначенный только для добавления в него информации.

Правило С5. Любая ТР, которая обрабатывает элемент UDI, должна выполнять только корректные преобразования этого элемента, в результате которых UDI превращается в GDI.

Правило Е4. Только специально уполномоченное лицо может изменять списки, определенные в правилах С2 и Е2. Это лицо не имеет права выполнять какие-либо действия, если оно уполномочено изменять регламентирующие эти действия списки.

Роль каждого из девяти правил модели Кларка-Вилсона в обеспечении целостности информации можно пояснить, показав, каким из теоретических принципов политики контроля целостности отвечает данное правило.

Соответствие правил модели Кларка-Вилсона перечисленным принципам показано в табл. 2.4. Как видно из табл. 2.4, принципы 1 (корректность транзакций) и 4 (разграничение функциональных обязанностей) реализуются большинством правил, что соответствует основной идее модели.

|

Правило модели Кларка-Вилсона |

Принципы политики контроля целостности, реализуемые правилом |

|

С1 |

1,6 |

|

С2 |

1 |

|

Е1 |

3,4 |

|

Е2 |

1,2,3,4 |

|

СЗ |

4 |

|

ЕЗ |

2 |

|

С4 |

5 |

|

С5 |

1 |

|

Е5 |

4 |

14. РАЗВИТИЕ СТАНДАРТОВ ПО ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ (TCSEC, ITSEC, FCITS, CTCPEC, СС И РД ГТК РФ). Задачи стандартов и основные понятия. Взаимодействие между производителями, потребителями и экспертами по квалификации продуктов информационных технологий.

Главная задача стандартов информационной безопасности — создать основу для взаимодействия между производителями, потребителями и экспертами по квалификации продуктов информационных технологий. Каждая из этих групп имеет свои интересы и свои взгляды на проблему информационной безопасности.

Потребители, во-первых, заинтересованы в методике, позволяющей обоснованно выбрать продукт, отвечающий их нуждам и решающий их проблемы, для чего им необходима шкала оценки безопасности, и, во-вторых, нуждаются в инструменте, с помощью которого они могли бы формулировать свои требования производителям. При этом потребителей (что вполне естественно) интересуют исключительно характеристики и свойства конечного продукта, а не методы и средства их достижения.

Производители, в свою очередь, нуждаются в стандартах для сравнения возможностей своих продуктов и в применении процедуры сертификации для объективной оценки их свойств, а также в стандартизации определенного набора требований безопасности, который мог бы ограничить фантазию заказчика конкретного продукта и заставить его выбирать требования из этого набора. С точки зрения производителя, требования должны быть максимально конкретными и регламентировать необходимость применения тех или иных средств, механизмов, алгоритмов и т. д. Кроме того, требования не должны вступать в конфликт с существующими парадигмами обработки информации, архитектурой вычислительных систем и технологиями создания информационных продуктов. Этот подход также не может быть признан в качестве доминирующего, так как он не учитывает нужд пользователей (удовлетворение которых — главная задача разработчика) и пытается подогнать требования защиты под существующие системы и технологий, а это далеко не всегда возможно осуществить без ущерба для безопасности.

Эксперты по квалификации и специалисты по сертификации рассматривают стандарты как инструмент, позволяющий им оценить уровень безопасности, обеспечиваемый продуктами информационных технологий, и предоставить потребителям возможность сделать обоснованный выбор. Производители в результате квалификации уровня безопасности получают объективную оценку возможностей своего продукта. Эксперты по квалификации находятся в двойственном положении. С одной стороны они, как и производители, заинтересованы в четких и простых критериях, над применением которых к конкретному продукту не надо ломать голову (например, в виде анкеты с ответами типа «ДА/НЕТ»). С другой стороны, они должны дать обоснованный ответ пользователям — удовлетворяет продукт их нуждам или нет. Именно эксперты принимают на себя ответственность за безопасность продукта, получившего квалификацию уровня безопасности и прошедшего сертификацию.

Таким образом, перед стандартами информационной безопасности стоит непростая задача — примирить эти три точки зрения и создать эффективный механизм взаимодействия всех сторон. Причем «ущемление» потребностей хотя бы одной из них приведет к невозможности взаимопонимания и взаимодействия и, следовательно, не позволит решить общую задачу — создание защищенной системы обработки информации. Необходимость в подобных стандартах была осознана уже достаточно давно (по меркам развития информационных технологий ) и в этом направлении достигнут существенный прогресс закрепленный в новом поколении документов разработки 90-годов.

Политика безопасности (Security Policy). Совокупность норм и правил, обеспечивающих эффективную защиту системы обработки информации от заданного множества угроз безопасности.

Модель безопасности (Security Model). Формальное представление политики безопасности.

Дискреционное, или произвольное, управление доступом (Discretionary Access Control). Управление доступом, основанное на заданном администратором по своему усмотрению множестве разрешенных отношений доступа (например, в виде троек <объект, субъект, тип доступа>).

Мандатное, или нормативное, управление доступом (Mandatory Access Control). Управление доступом, основанное на совокупности правил предоставления доступа. определенных на множестве атрибутов безопасности субъектов и объектов, например в зависимости от грифа секретности информации и уровня допуска пользователя.

Ядро безопасности {Trusted Computing Base. TCB). Совокупность аппаратных, программных и специальных компонент ВС. реализующих функции защиты и обеспечения безопасности. Далее в тексте будет использоваться аббревиатура TCB ввиду ее распространенности и неточности предложенного перевода.

Идентификация (Identification). Процесс распознавания сущностей при помощи присвоенных им уникальных меток (идентификаторов).

Аутентификация {Authentication). Проверка подлинности идентификаторов сущностей с помощью различных (преимущественно криптографических) методов.

Адекватность (Assurance). Показатель реально обеспечиваемого уровня безопасности, отражающий степень эффективности и надежности реализованных средств защиты и их соответствия поставленным задачам (в большинстве случаев это задача реализации политики безопасности)

Таксономия (Тахопоту), Наука о систематизации и классификации сложноорганизованных объектов и явлений, имеющих иерархическое строение (от греческого taxis — расположение, строй, порядок и nomos — закон).

Прямое взаимодействие (Trusted Path). Принцип организации информационного взаимодействия (как правило, между пользователем и 'системой), гарантирующий, что передаваемая информация не подвергается перехвату или искажению.

(Краткая история стандартов в лекциях).

15. СТАНДАРТЫ "РАДУЖНОЙ СЕРИИ". ОРАНЖЕВАЯ КНИГА (TCSEC). Цели создания. Таксономия требований по безопасности компьютерных систем: политика безопасности, повторное использования объектов, анализ скрытых каналов, прямое взаимодействие с ядром безопасности, подотчетность, гарантированность, документация. Классификация трастовых компьютерных систем. Красная, розовая и желтая книги.

«Критерии безопасности компьютерных систем» (Trusted Computer System Evaluation Criteria») [7], получившее неформальное, но прочно закрепившееся название «Оранжевая книга», были разработаны Министерством обороны США в 1983 году с целью определения требований безопасности, предъявляемых к аппаратному, программному и специальному обеспечение компьютерных систем и выработки соответствующей методологии анализа политики безопасности, реализуемой в компьютерных системах военного назначения.

В данном документе были впервые нормативно определены такие понятия, как «политика безопасности», ТСВ и т. д. Согласно «Оранжевой книге», безопасная компьютерная система — это система, поддерживающая управление доступом к обрабатываемой в ней информации такое, что только соответствующим образом уполномоченные пользователи или процессы, действующие от их имени, получают возможность читать, писать, создавать и удалять информацию. Предложенные в этом документе концепции защиты и набор функциональных требований послужили основой для формирования всех появившихся впоследствии стандартов безопасности.