- •Раздел 1. Основы информационного обеспечения процессов и систем.

- •1.1. Понятие и содержание информационного обеспечения. (вопросы 1, 2)

- •1.1.1. Понятие информационного обеспечения. (вопросы 1, 2)

- •1.1.2. Понятие информации. (вопрос 1)

- •1.1.3. Понятие данных и их структуры. (вопрос 1)

- •1.1.4. Документированная информация. (вопрос 1)

- •1.1.5. Информационная система. (вопрос 1)

- •1.1.6. Службы информационного обеспечения. (вопрос 1)

- •1.1.7. Функциональная структура информационного обеспечения. (вопрос 2)

- •1.2. Организационная структура и классификация аис. (вопрос 3)

- •1.2.1. Организационная структура аис.

- •1.2.2. Классификация аис.

- •1.3. Система представления аис. Уровни представления. (вопрос 4)

- •1.3.1. Информационно – логическая модель. Концептуальная модель.

- •1.3.2. Логическая структура данных.

- •1.3.3. Внутренняя схема базы данных.

- •Раздел 2. Системы управления базами данных фактографических информационных систем.

- •2.1. Функции, классификация и структура субд. (вопросы 5, 6)

- •2.1.1. Функции, реализуемые субд. (вопрос 5)

- •2.1.2. Структура и взаимодействие компонент субд. (вопрос 6)

- •2.2. Реляционная модель организации данных. (вопросы 7,8)

- •2.2.1. Структурная составляющая. (вопрос 7)

- •2.2.2. Целостная составляющая. (вопрос 8)

- •2.2.3. Манипуляционная составляющая реляционной модели (операции над данными). (вопрос 8)

- •2.3. Внутренняя схема баз данных. (вопросы 9-14)

- •2.3.1. Состав внутренней схемы базы данных. (вопрос 9)

- •2.3.2. Физические структуры организации файлов данных. (вопрос 10, 11)

- •2.3.3. Индексирование данных.

- •2.3.3.1. Линейные структуры индексов. (вопрос 12)

- •2.3.3.2. Нелинейные структуры индексов. (вопрос 13)

- •2.3.4. Расстановка (хеширование) записей. (вопрос 14)

- •2.3.4.1. Расстановка записей по числовому значению ключей.

- •2.3.4.2. Расстановка записей по текстовым ключевым полям.

- •Раздел 3. Каноническое проектирование автоматизированных информационных систем.

- •3.1. Требования стандартов. Стадии и этапы создания аис.

- •3.2. Состав стадий и этапов канонического проектирования аис. (вопрос 15)

- •3.3. Состав и содержание работ на предпроектной стадии создания аис. (вопрос 16)

- •3.3.1. Сбор материалов обследования. (вопросы 17-23)

- •3.3.2. Формализация материалов обследования. Системные спецификации. (вопросы 24, 25)

- •3.3.3. Матричная модель экономической информационной системы объекта. (вопрос 26)

- •3.3.4. Анализ материалов обследования. (вопрос 27)

- •3.3.5. Составление тэо и формирование тз. (вопрос 28)

- •3.4. Состав и содержание работ на стадии «Техно - рабочего проектирования». (вопросы 29-35)

- •3.4.1. Техническое проектирование. (вопросы 29-33)

- •3.4.2. Рабочее проектирование. (вопросы 34, 35)

- •3.5. Состав и содержание работ на стадиях внедрения, эксплуатации и сопровождения проекта. (вопросы 36-38)

- •Раздел 4. Концептуальное проектирование аис.

- •4.1. Разработка концептуальной модели службы документационного обеспечения управления. (вопросы 39-42)

- •4.1.1. Изучение области использования ис. (вопрос 39)

- •4.1.2. Формирование и анализ круга функций и задач аис. (вопрос 40)

- •4.1.3. Определение основных объектов-сущностей. (вопрос 41)

- •4.1.4. Формализованное описание концептуальной схемы банка данных. (вопрос 42)

- •Раздел 5. Проектирование логической структуры базы данных.

- •5.1. Этапы проектирования схем реляционных баз данных. (вопрос 43)

- •5.2. Проектирование и создание схем таблиц. (вопросы 44-49)

- •5.2.2. Правила генерации таблиц из er-диаграмм со связями степени 1:1. (вопрос 45)

- •5.2.4. Правила генерации таблиц из er-диаграмм со связями 1: n. (вопрос 47)

- •5.2.5. Предварительные таблицы для бинарных связей степени «многие – ко - многим». (вопрос 48)

- •5.2.6. Правила генерации таблиц со связями m:n. (вопрос 49)

- •5.3. Определение и установление индексов. (вопрос 50)

- •5.4. Создание списков (словарей) для полей с перечислительным характером значений данных. (вопрос 51)

- •5.5. Установление ограничений целостности по полям таблиц и связям. (вопрос 53)

- •5.6. Нормализация таблиц. (вопрос 54)

- •5.6.1. Первая нормальная форма. (вопрос 55)

- •5.6.2. Вторая нормальная форма. (вопрос 56)

- •5.6.3. Третья нормальная форма. (вопрос 57)

- •5.7. Способы создания таблиц, ключей, связей. (вопрос 58)

2.3.4. Расстановка (хеширование) записей. (вопрос 14)

В некотором смысле альтернативным подходом к организации физических структур данных является расстановка записей. Как и при использовании линейных и нелинейных структур, основной задачей расстановки записей является минимизация расходов на доступ и изменение данных во внутренней и внешней памяти.

Идея расстановки записей, в англоязычной литературе- hash coding- хеширование, заключается в том, чтобы при выделении под размещение данных определенного участка памяти так организовать порядок расположения записей в нем, чтобы место для новых записей и поиск старых записей можно было производить на основе некоторого преобразования их ключевых полей. (Отсюда еще одно название данного подхода – «преобразование ключей», введенное в русской литературе в 1956 году академиком А.П. Ершовым).

Хеширование-способ организации структур данных (хеш-таблиц), обеспечивающий эффективный поиск и пополнение. Положение элемента данных в хеш-таблице определяется значением функции расстановки, отображающей множество возможных ключей элементов данных в множество индексов таблицы и обеспечивающей равномерное заполнение.

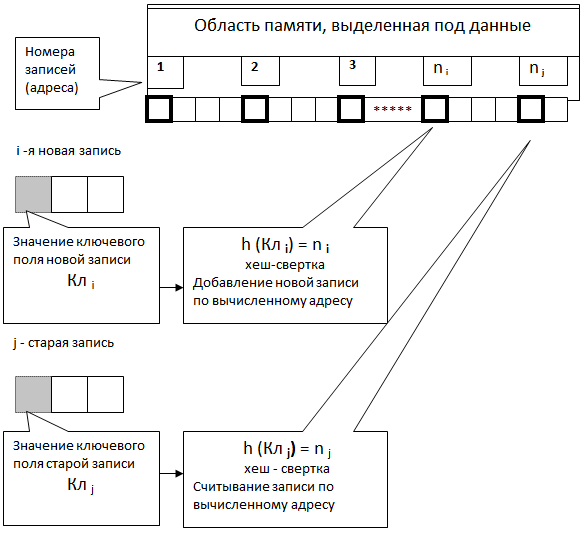

При образовании (добавлении) новой записи к значению ее ключевого поля применяется специальная hash function -хеш-функция (или иначе хеш - свертка), которая ставит в соответствие значению ключевого поля, и, значит, всей записи, некоторое числовое значение, обычно являющееся номером местоположения (адресом), куда и помещается соответствующая запись (рис. 2.20).

При доступе (поиске) нужной записи над значением ее ключевого поля также осуществляется хеш – свертка, что сразу же дает возможность определить местоположение искомой записи и получить к ней доступ.

Таким образом, в идеале хеширование обеспечивает доступ к нужным записям за одно обращение к области размещения данных.

2.3.4.1. Расстановка записей по числовому значению ключей.

Функция преобразования h(Клj) выбирается на основе двух требований:

-

ее результат для возможного диапазона значений ключевого поля должен находиться в пределах диапазона адресов (номеров) области памяти, выделяемой под данные;

-

значение функции в пределах выделенного диапазона адресов должны быть равномерными.

На практике наиболее широкое распространение нашли хеш-функции, основанные на операциях деления по модулю:

h (Кл j ) = ( Кл j mod M)+1,

где (Кл j mod M) означает операцию деления по модулю М, а число М выбирается исходя из необходимости попадания значений хеш-функции в требуемый диапазон.

Рис. 2.20. Принцип расстановки записей по значению ключей.

Значением операции деления по модулю М является остаток от обычного деления числа на М, например результат деления 213 по модулю 20 равен 13.

Если в качестве М выбрать число, являющееся степенью двух, то подобная хеш-функция эффективно вычисляется процедурами выделения нескольких двоичных цифр.

2.3.4.2. Расстановка записей по текстовым ключевым полям.

Для текстовых ключевых полей обычно применяют подобные подходы, основанные на использовании операции сложения по модулю значений кодов первых нескольких символов ключа.

Основной проблемой хеширования с прямой адресацией записей является возможность появления одинаковых значений хеш-сверток при разных значениях полей (так называемые синонимы).

Такие ситуации называются hash collision-коллизиями, так как требуют определенного порядка, правил их разрешения.

Для разрешения коллизий применяются два подхода.

Первый подход основывается на использовании технологии цепных списков. Этот подход состоит в присоединении к конфликтующим записям, специальных дополнительных указателей, по которым размещаются новые записи. Как правило, для таких записей отводится специально выделенный участок памяти, называемый областью переполнения.

В алгоритм доступа добавляются операции перехода по цепному списку для нахождения искомой записи.

При большом количестве переполнений, однако, теряется главное достоинство хеширования - доступ к записи за одно обращение к памяти.

Второй подход разрешения коллизий основывается на использовании дополнительного преобразования ключей по схеме:

n i (доп.) = h (Кл i) + g (Кл i) = n i (о) + g (Кл i),

где n i (о) – исходное конфликтующее значение адреса записи;

g (Кл i) - дополнительное преобразование ключа;

n i (доп.) – дополнительное значение адреса.

Может встретиться ситуация, когда и такое дополнительное преобразование вновь приводит к коллизии, т.е. полученное значение n i (доп.) также оказывается занятым.

Чтобы преодолеть такую ситуацию дополнительное преобразование g (Кл i) организуют на основе рекуррентной процедуры по следующей схеме:

n i(k) = n i(k-1) + f (k),

где f (k) – некоторая функция над номером итерации (пробы).

В зависимости от вида функции f(k) такие подходы называют линейными или квадратичными пробами.

Основным недостатком второго подхода к разрешению коллизий является во многих случаях существенно больший объем вычислений, а также появление для линейных проб эффектов группирования номеров (адресов) текстовых ключевых полей, т.е. неравномерность номеров, если значения ключей отличаются друг от друга всего несколькими символами.

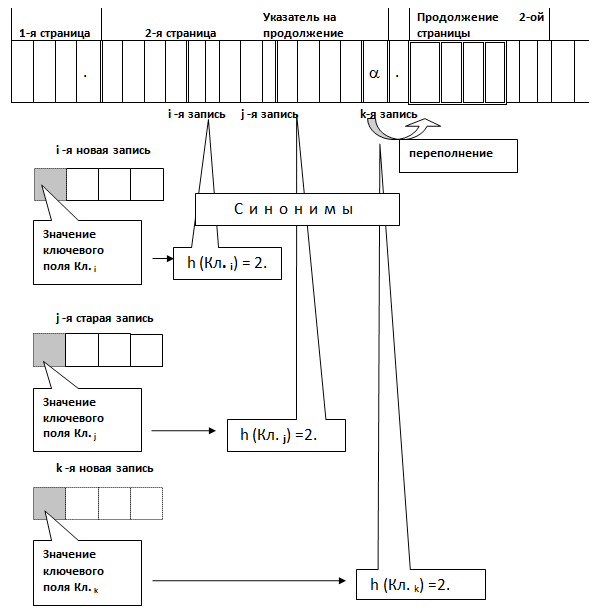

Несмотря на это коллизии (одинаковые значения хеш-сверток ключей) при использовании страничной организации структуры файлов баз данных во внешней памяти получили свое положительное и логичное разрешение и применение.

Значением хеш - свертки ключа в этом случае является номер страницы, куда помещается или где находится соответствующая запись (см. рис. 2.21).

Рис. 2.21. Принцип хеширования записей по страницам файла данных.

Для доступа к нужной записи сначала производится хеш - свертка значения его ключевого поля и тем самым определяется номер страницы файла базы данных, содержащей нужную запись. Страница файла данных из дисковой памяти пересылается в оперативную память, где путем последовательного перебора отыскивается требуемая запись. Таким образом, при отсутствии переполнений доступ к записям происходит за одно страничное считывание данных из внешней памяти.

С учетом того, что количество записей помещающихся в одной странице файла данных, в большинстве случаев достаточно велико, случаи переполнения на практике встречаются не так часто. Вместе с тем, при большом количестве записей в таблицах файла данных, количество переполнений может существенно возрасти и так же, как и в классическом подходе, теряется главное достоинство хеширования – доступ к записям за одну пересылку страницы в оперативную память.

Для смягчения подобных ситуаций могут применяться комбинации хеширования и структуры Б-деревьев для размещения записей по страницам в случаях переполнения.

Внутренняя схема базы данных обычно скрыта от пользователей ИС, за исключением возможности установления и использования индексации полей. Вместе с тем, особенности физической структуры файлов данных и индексных массивов, принципы организации и использования дискового пространства и внутренней памяти, реализуемые конкретной СУБД, должны учитываться проектировщиками банков данных. Эти «прозрачные» (невидимые) для пользователей - абонентов особенности СУБД критично влияют на эффективность обработки данных в информационной системе.