Ответы на вопросы Мельникова в с пятого курса

.pdf

1. Способы и схемы аутентификации в ВС

ВИАУ – вспомогательная аутентификационная информация.

Процедура аутентификации может быть односторонней или обоюдной (двусторонней).

Односторонняя аутентификация обеспечивает гарантированное подтверждение подлинности только одной взаимодействующей стороны. Обоюдная аутентификация обеспечивает гарантированное подтверждение подлинности обеих взаимодействующих сторон.

Аутентификация без привлечения ДТС (Доверенной Третьей Стороны)

В самой простой ситуации ни претендент, ни проверяющая сторона не привлекают какую-

либо третью сторону для формирования и проведения обмена ВИАУ и самой процедуры аутентификации (рис.3.2). В этом случае проверочная ВИАУ для взаимодействующей стороны должна быть инсталлирована на проверяющей стороне.

Претендент |

Проверяющая сторона |

(объект аутентификации) |

(субъект аутентификации) |

ВИАУ для обмена

Предъявляемая |

Проверочная |

|

ВИАУ |

||

|

||

|

ВИАУ |

Рис.3.2. Аутентификация без привлечения ДТС

В наихудшем случае каждая проверяющая сторона должна будет иметь проверочную ВИАУ для каждого из всех объектов ССБ (Сетевой Сегмент Безопасности), а рост требуемой общей информации будет пропорционален квадрату общего числа взаимодействующих объектов.

Аутентификация с привлечением ДТС (Доверенной Третьей Стороны) делится на:

●Поточную (in-line) аутентификацию

●Интерактивную (on-line) аутентификацию

●Независимую (off-line) аутентификацию

Поточная (in-line) аутентификация. В этом случае ДТС непосредственно “вклинивается” в

аутентификационный обмен между претендентом и проверяющей стороной (расположена на маршруте информационного взаимодействия). Взаимодействующая сторона аутентифицируется промежуточной системой, которая затем гарантированно подтверждает её подлинность в последующем поточном аутентификационном обмене (рис. 3.3).

Претендент |

Третья доверенная сторона |

Проверяющая сторона |

|||

|

|

|

|

||

(объект аутентификации) |

(промежуточная система) |

(субъект аутентификации) |

|||

|

|

|

|

||

|

ВИАУ |

|

|

ВИАУ |

|

|

|

|

|

||

|

|

|

|

||

|

для обмена |

|

|

для обмена |

|

Предъявляемая |

|

Проверочная |

Предъявляемая |

|

Проверочная |

|

|

ВИАУ для ДТС |

|

||

|

|

|

|

|

|

ВИАУ |

|

ВИАУ |

|

|

ВИАУ для ДТС |

|

|

|

|

|

|

|

|

|

|

|

|

Рис.3.3. Поточная аутентификация

Поточная аутентификация требует, чтобы проверяющая сторона доверяла промежуточной системе, и чтобы проверяющая сторона гарантировала подлинность промежуточной системы на протяжении всей процедуры аутентификации.

Интерактивная (on-line) аутентификация. В этом случае при каждом требовании любой из сторон аутентификационного обмена привлекается функционирующая одна или несколько ДТС.

Однако, в отличие от поточной аутентификации, интерактивные ДТС не располагаются непосредственно на маршруте аутентификационного обмена между претендентом и проверяющей стороной (рис. 3.4).

Интерактивные ДТС могут быть востребованы претендентом с целью формирования ВИАУ для обмена и могут содействовать проверяющей стороне в процедуре проверки ВИАУ для обмена.

Интерактивная ДТС может выпускать интерактивные сертификаты для аутентификации.

Интерактивная аутентификация требует, чтобы имелась некоторая последовательность ДТС, привлекаемых к формированию ВИАУ, используемой при обмене между проверяющей стороной и ДТС, которая может подтвердить подлинность предъявляемой объектом ВИАУ. В

простейшем случае для прямого взаимодействия между претендентом или проверяющей стороной необходима лишь одна ДТС.

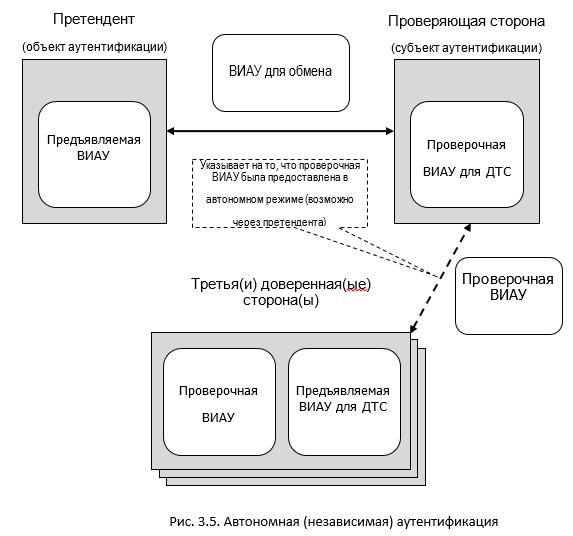

Независимая (off-line) аутентификация. При таком виде аутентификации одна или несколько ДТС обеспечивают процедуру аутентификации без своего непосредственного участия в ней после каждого запроса на её проведение. Автономная ДТС формирует и заблаговременно распространяет сертификаты для независимой аутентификации, которые проверяющая сторона может в последствие использовать для подтверждения подлинности аутентификационного обмена. Следовательно, аутентификационный обмен осуществляется автономно (независимо), без вмешательства ДТС (рис. 3.5).

2. Принципы построения и структуры ЛВС

Локальной называется вычислительная сеть, системы которой расположены на небольшом расстоянии друг от друга. Как правило, локальные вычислительные сети (ЛВС) объединяют в себе ЭВМ и другие устройства вычислительной техники, расположенные в одном помещении, здании или группе зданий на расстоянии не более 1…2 км друг от друга.

При таких расстояниях наиболее эффективным средством связи между системами,

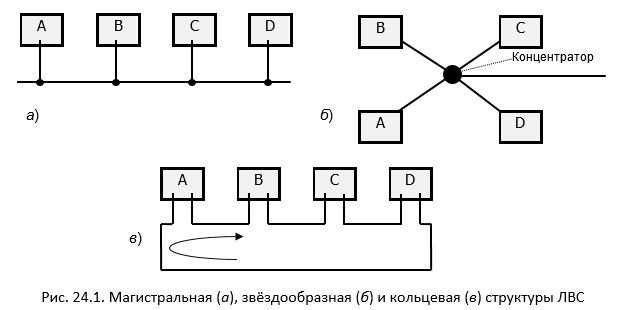

объединяемыми в сеть, является последовательный интерфейс. В последовательных интерфейсах в качестве передающей среды используются витые пары металлических проводов, коаксиальные и волоконно-оптические кабели, которые обеспечивают высокую пропускную способность. При высокой пропускной способности в большинстве случаев достаточно иметь единственный канал — моноканал, обслуживающий все системы ЛВС в режиме мультиплексирования. На основе моноканала строятся основные конфигурации сети (рис. 24.1) — магистральная (шинная),

звёздообразной и кольцевая.

В сетях с магистральной структурой данные, передаваемые любой системой А-D,

равнодоступны для остальных систем сети, то есть передача ведётся в широковещательном режиме.

При звёздообразной конфигурации в качестве центрального узла может выступать ЭВМ или узел связи (концентратор, hub), осуществляющий коммутацию данных между системами сети.

В сетях с кольцевой структурой данные передаются в одном направлении, указанном на рисунке стрелкой, в соседнюю систему сети, через которую они транслируются в следующую систему, и т.д.

В ЛВС могут использоваться и произвольная конфигурация связей между системами.

Произвольная конфигурация обычно представляет собой объединение нескольких магистральных или кольцевых подсетей.

3. Принципы архитектуры безопасности в Интернет-сети

Функция обеспечения безопасности является дополнительной (не обязательной), а её реализация зависит от «желания» пользователя и/или владельца ИТС, поэтому СОИБ (Средство Обеспечения ИБ ИТС) обеспечивает достижение поставленной перед ней цели путём предоставления услуг по обеспечению безопасности.

Под архитектурой безопасности будем понимать распределение дополнительной(ых)

функции(ий) обеспечения безопасности по уровням архитектуры управления ИТС с целью обеспечения защиты от угроз ИБ, причем средства каждого уровня обеспечивают защиту только от конкретного вида угроз, к которому наиболее уязвим данный уровень или создание защиты на этом уровне позволяет избежать дублирования функций обеспечения безопасности от этого вида угроз на других уровнях (хотя дублирование таких функций на каждом уровне не исключается).

На сегодняшний день архитектура безопасности сети Интернет до конца не определена и тем более не стандартизирована. Существует ряд моделей безопасности в ИТС. Однако модель безопасности ЭМВОС не приемлема для Интернет-сетей, так как их архитектуры отличаются количеством уровней (ЭМВОС — 7, а Интернет — 5), тем не менее, услуги и способы обеспечения безопасности, определённые для ЭМВОС, аналогичны тем, которые используются в Интернет-

архитектуре. Поэтому для сети Интернет наиболее приемлемыми моделями безопасности являются модели Международной организации по стандартизации (ISO), министерства обороны США (DOD) и собственно рабочей группы по безопасности IETF (IRTF) Интернет.

На рисунке 1.8 представлены предоставляемые услуги по обеспечению безопасности для различных уровней архитектуры Интернет-сети.

Рис. 1.8. Распределение услуг безопасности по уровням архитектуры Интернет

(архитектура безопасности Интернет)

4. Основные технические модели обеспечения безопасности

ВС

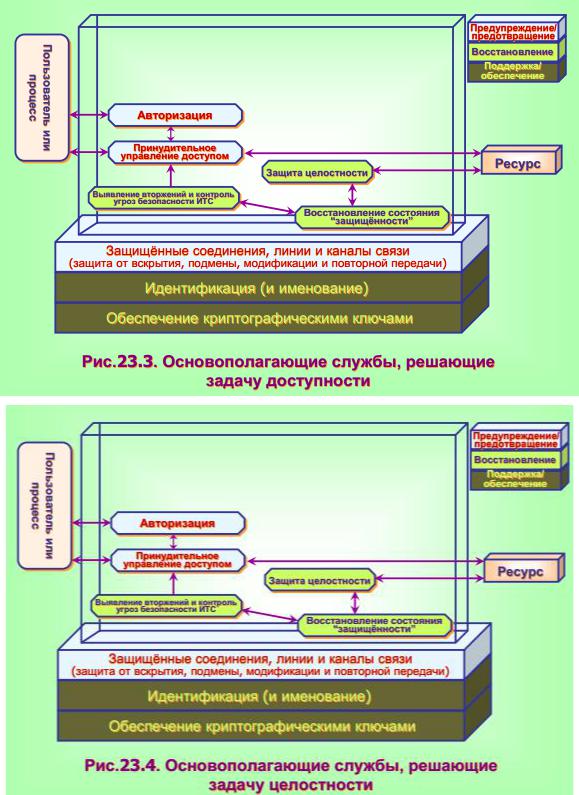

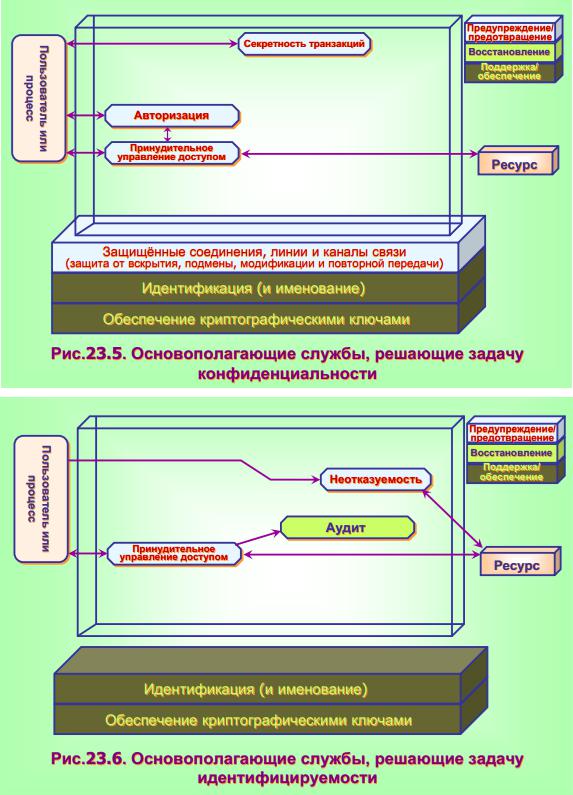

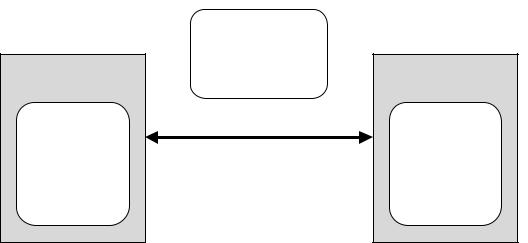

На рисунке 23.2 показана Базовая техническая модель служб обеспечения ИБ, на которой показаны основные службы и используемые элементы поддержки и сопровождения при реализации функции обеспечения ИБ информационных технологий, а также их основные взаимосвязи.

Данная модель также вводит классификацию служб в соответствие с их целевым предназначением, а именно:

●службы поддержки (обеспечения). Эти службы являются общесистемными и обеспечивают безопасность большинства ИТ;

●службы предупреждения (предотвращения). Эти службы нацелены на предупреждение (предотвращение) нарушений (появления уязвимых мест) системы обеспечения ИБ;

●службы восстановления. Службы этой категории нацелены на выявление,

локализацию и устранение уязвимых мест в системе обеспечения ИБ.