Ответы на вопросы Мельникова в с пятого курса

.pdfопределенных (частных) задач.

КШ предусматривает две фазы проведения мероприятий:

*пассивная фаза (комплекс пассивных мероприятий, при проведении которых не предусматривается какое-либо воздействие на информацию объекта КШ и/или обслуживающую его инфраструктуру). В этой фазе проводятся подготовительные мероприятия и мероприятия контроля, перехвата и анализа всего трафика, который напрямую или косвенно связан с деятельностью объекта КШ;

*активная фаза (комплекс активных мероприятий, проведение которых предусматривает прямое или косвенное воздействие на информацию объекта КШ и/или обслуживающую его инфраструктуру).

ИТС при проведении мероприятий КШ может выступать как источник информации об объекте КШ, а с другой стороны сама ИТС может быть объектом КШ. Вместе с тем, ИТС может быть и средством проведения активных мероприятий против объекта КШ.

10. Основные понятия обеспечения конфиденциальности в ВС

Конфиденциальность (confidentiality) — свойство, обеспечивающее недоступность или нераскрываемость информации неавторизованными пользователями, субъектами или процессами.

Конфиденциальность данных может зависеть от среды, в которой данные размещены или по которой доставляются. Более того:

1.конфиденциальность хранимых данных может быть гарантирована за счѐт использования способов, которые скрывают семантику (например, шифрование), или которые фрагментируют данные;

2.конфиденциальность транслируемых данных может быть гарантирована за счѐт использования способов, которые преграждают доступ (например,Физическая защита каналов или управление маршрутизацией), с помощью способов, скрывающих семантику данных (например, шифрование), или с помощью способов, «размазывающих» данные по спектру (например, метод программно-перестраиваемой рабочей частоты, ППРЧ, frequency hopping). Эти типы способов могут использоваться по отдельности или в сочетании. Обеспечение конфиденциальности на основе предотвращения доступа может быть реализовано на основе процедур УД (Глава 3), защиты физической среды и управления маршрутизацией.

Целевой предназначение СЛКН(служба обеспечения конфиденциальности) – гарантировать, что информация доступна только тем, кто авторизован.

Поскольку информация представляется в форме данных и сами данные могут повлечь за собой контекстно-зависимые изменения, информация может быть извлечена из данных различными способами, а именно:

a)на основе понимания семантики данных (например смысловое значение данных);

b)путем использования соответствующих атрибутов данных (таких как их наличие, дата сформирования, размер, дата последнего обновления и др.);

c)на основе анализа контекста данных, т.е. других объектов данных, которые связаны с ними;

d)путем наблюдения за динамическими изменениями форм представления данных.

Информация может быть защищена либо путем обеспечения гарантий того, что данные ограничены доступом к ним только тех, кто авторизован, либо путем представления данных таким образом, чтобы их семантика оставалась доступной только тем, кто обладает некоторой критической информацией.

СПКН(способы обеспечения конфиденциальности) позволяют не допустить раскрытия информации путем защиты отдельных или всех данных.

К СПКН относятся:

a)защита знания о наличии (существовании) данных или о характеристиках данных (например размер данных или дата их сформирования);

b)защита доступа для чтения данных;

c)защита знания семантики самих данных.

11. Общая характеристика протокола TELNET

Протокол удаленного доступа TELNET описан в RFC-854 (май, 1983 год). Его авторы J.Postel

и J.Reynolds определили назначение протокола так: “Дать общее описание, насколько это только возможно, дуплексного, восьмибитового информационного обмена, главной целью которого является обеспечение стандартного способа взаимодействия каждой программы (процесса) с

терминалами любого типа, а также для организации взаимодействий “терминал-терминал” и “процесс-процесс”. TELNET является протоколом прикладного уровня и находится над протоколами транспортного уровня (ТСР, UDP).

TELNET-протокол позволяет пользователю подключиться к любой ГВМ (серверу) и работать с ней со своей ПЭВМ так, как если бы она была удаленным терминалом этой ГВМ.

TELNET-протокол решает следующие основные задачи:

определяет интерфейс, называемый виртуальным сетевым терминалом (Network Virtual Terminal — NVT), который представляет структуру данных (порождаемых и отображаемых терминалом), алфавит, управляющие символы и порядок обмена управляющей информацией и данными, что позволяет клиенту и серверу абстрагироваться от собственных аппаратных особенностей и урегулировать требуемый формат данных;

регламентирует порядок установки и согласования требуемых параметров при организации соединения и в процессе обмена информацией;

устанавливает и поддерживает дуплексное межтерминальное соединение, что позволяет клиенту и серверу равноправно инициировать передачу данных, согласовывать параметры и т.д.

Рис.14.1. Взаимодействие локального терминала с ОС локального и удаленного серверов

Взаимодействие локального терминала с ОС локального и удаленного серверов показано на рис.14.1. Модуль TELNET-протокола, являясь прикладной программой по отношению к ОС локального сервера, позволяет обращаться к удаленной ОС или обеспечивает функционирование клавиатуры и монитора для другого процесса на удаленном сервере.

Как правило (с точки зрения архитектурного решения), TELNET-протокол размещается на прикладном уровне, а не в ядре ОС, что имеет свои преимущества и недостатки. Главное преимущество — реализационная взаимонезависимость ОС и протокола, а недостаток — некоторая потеря в эффективности (снижение быстродействия при интерактивном режиме).

Необходимо заметить, что системы “Локальный терминал” и “Локальный сервер”,

показанные на рис.14.1, разделены условно. На практике они чаще всего выступают как единая программно-аппаратная система.

12.Способы и средства обеспечения целостности в ВС

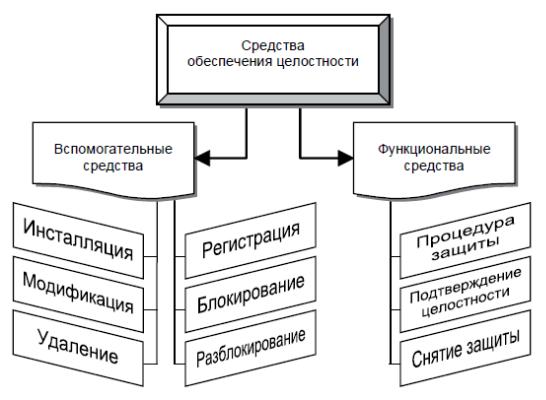

Средства обеспечения целостности (СРЦЛ) делятся на два основных класса:

●функциональные средства, которые непосредственно участвуют в процедурах обеспечения целостности (ПРЦЛ);

●вспомогательные средства, которые могут привлекатьсяк обеспечивающим (управляющим) процедурам.

Классификация способов обеспечения целостности:

1.Обеспечение целостности на основе криптографии:

Существуют два класса криптографических СПЦЛ, к которым относятся:

●СПЦЛ, основанные на симметричных криптографических методах, в которых проверка целостности защищенных данных возможна только в том случае, когда известен тот же самый секретный ключ, использовавшийся в процедуре защиты целостности данных;

●СПЦЛ, основанные на асимметричных криптографических методах, в которых проверка целостности защищенных данных возможна только в том случае, когда известен открытый ключ, соответствующий закрытому ключу,

использовавшемуся в процедуре защиты целостности данных.

СПЦЛ первого типа соответствуют процедура вычисления КПС, а СПЦЛ второго типа

— ЭЦП.

2. Обеспечение целостности на основе контекста сообщения:

●Повторение (дублирование) данных. Этот класс СПЦЛ основан на повторении (replication) данных в пространстве (например несколько областей хранения) или во времени (например в различные моменты времени).

●Использование предварительно согласованных элементов данных.

a.защита целостности обеспечивается путем отправки данных в определенные моменты времени и/или их размещения в границах заданного интервала;

b.подтверждение целостности обеспечивается путем проверки данных в установленный момент времени и/или в установленном месте их размещения. Если данные в нужный момент и/или в нужном месте отсутствуют, то принимается решение, что имело место нарушение целостности.

Вцелях предотвращения подстановки альтернативных данных этот способ должен использоваться совместно с другими СПЦЛ.

3.Обеспечение целостности на основе обнаружения нарушений и передачи ответных квитанций;

4.Обеспечение целостности путем препятствования (предотвращения): Целостность может быть обеспечена путем препятствования физическому доступу

кхранилищу данных или среде передачи, а также на основе регулирования физического доступа.

Дополнение к вопросу 12

Целостность данных (data integrity). Эта услуга может быть пяти видов:

целостность соединения с его последующим восстановлением (connection integrity with recovery). Эта услуга обеспечивает целостность всех данных пользователя на n-ом уровне архитектуры ЭМВОС после установления соединения на этом уровне, а также выявление любой модификации, ложной вставки, ложного удаления или повтора любых данных в пределах всей последовательности дейтаграмм (с попыткой восстановления всей последовательности);

целостность соединения без его последующего восстановления (connection integrity without recovery). Эта услуга обеспечивает целостность всех данных пользователя на n-ом уровне архитектуры ЭМВОС после установления соединения на этом уровне, а также выявление любой модификации, ложной вставки, ложного удаления или повторной передачи любых данных в пределах всей последовательности дейтаграмм (без попытки восстановления все последовательности);

целостность отдельных полей при организации виртуального соединения (selective field connection integrity). Эта услуга обеспечивает целостность отдельных полей сообщения пользователя на n-ом уровне архитектуры ЭМВОС в рамках протокольного сообщения этого уровня, передаваемого по виртуальному соединению, а также выбирает способ обнаружения “повреждѐнных” отдельных полей вследствие их модификации, ложной вставки, ложного удаления или повторной передачи;

целостность информационного обмена без установления соединения (connectionless integrity). Если эта услуга предоставляется на n-ом уровне архитектуры ЭМВОС, то она обеспечивает гарантированную целостность при запросе субъекта (n+1)-го уровня. Кроме того, данная услуга обеспечивает целостность одиночной дейтаграммы (дейтаграммный режим доставки сообщений), а также может выбирать способ обнаружения модификации принятой дейтаграммы. Более того, она может выбрать способ (но не любой среди всех возможных) обнаружения повторной передачи дейтаграммы;

целостность отдельных полей при организации информационного обмена без установления соединения (selective field connectionless integrity). Эта услуга обеспечивает целостность отдельных полей одиночной дейтаграммы (дейтаграммный режим доставки сообщений), а также может выбирать способ обнаружения модификации отдельных полей;

Целостность данных. Существуют два вида услуг по обеспечению целостности данных:

целостность одного сообщения или поля данных;

целостность потока сообщений или полей данных.

В общем, для реализации этих двух видов услуг используются разные способы обеспечения целостности, хотя реализация второй без реализации первой бессмысленна. Обеспечение целостности одиночного сообщения или поля предполагает два процесса, один из которых осуществляется отправителем, а другой — получателем.

13.Модель IPv6-адресации. Тексктуальное представление.

IPv6-адреса (RFC-4291) всех типов приписываются (привязаны) к сетевым интерфейсам, а не к IPузлам (на практике один IP-узел может иметь несколько сетевых интерфейсов). Однонаправленный IPv6-адрес указывает на одиночный сетевой интерфейс. Так как каждый сетевой интерфейс принадлежит одному IP-узлу, то в принципе, однонаправленные IPv6-адреса можно использовать в качестве идентификатора IP-узла. Одно из требований к любому сетевому интерфейсу заключается в том, что он должен иметь, по крайней мере, один однонаправленный IPv6-адрес, связанный с конкретным локальным каналом связи. Один сетевой интерфейс может также иметь несколько IPv6-адресов различных типов (однонаправленный, альтернативный и групповой) или целый диапазон. В настоящее время модель IPv6-адресации совпадает с моделью IPv4-адресации, в которой префикс подсети соответствует одной линии связи. Более того несколько префиксов подсети могут присваиваться одной и той же линии связи.

Текстуальное представление IPv6-адресов

Существуют три стандартные формы текстуального представления IPv6-адресов (в форме текстовых строк или последовательностей):

1.рекомендуемая (полная) форма: x:x:x:x:x:x:x:x ,

где “x” — от одного до четырех шестнадцатеричных чисел из восьми 16-битовых отрезков (полей/субполей) IPv6-адреса.

Например:

ABCD:EF01:2345:6789:ABCD:EF01:2345:6789; 2001:DB8:0:0:8:800:200C:417A .

2.сокращённая форма. Несмотря на некоторые способы формирования определенных вариантов IPv6-адресов, в большинстве случаев IPv6-адреса будут содержать весьма длинные последовательности нулевых битов. С целью облегчения записи IPv6-адресов, содержащих такие нулевые последовательности, существуют специальные правила для сокращения длины адреса. В частности, для этого используется символ “::”, который служит для замены нулевых 16-битовых полей в IPv6-адресе. Этот символ может размещаться в IPv6-адресе только один раз. Он также может использоваться для сокращения начальных или конечных нулевых последовательностей.

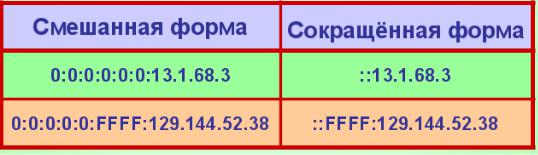

3.смешанная (альтернативная) форма. Данная форма применяется в тех случаях, когда речь идет IP-узлах, использующих одновременно IPv4- и IPv6-адресацию, и поэтому она имеет следующий формат записи: x:x:x:x:x:x:d.d.d.d , где “x” — шестнадцатеричные числа в первых шести 16-битовых полей смешанного адреса, “d” — десятичные числа последних четырёх 8-битовых полей (в соответствии с IPv6-адресацией) смешанного адреса. Следующая таблица содержит примеры смешанной формы адресации:

14. Основные угрозы инф. безопасности в сети Интернет

Именно противоправная деятельность человека (или группы людей) является источником угроз информационной безопасности ИТС. Специалисты, занимающиеся проблемой информационной безопасности в Internet, определили четыре вида последствий угроз: вскрытие, обман, разрушение, захват (узурпация).

I. Вскрытие: Обстоятельство или событие, посредством которого субъект получил доступ к охраняемым данным (например, конфиденциальным), не имеющий на самом деле прав доступа к ним. Следующие угрожающие действия могут cтать причиной несанкционированного вскрытия:

“Разоблачение”: Угрожающее действие, посредством которого охраняемые данные стали доступны непосредственно субъекту, не имеющему на это право. Оно включает: Преднамеренное разоблачение”, Просмотр остатка данных”, “Ошибка человека”, “Аппаратно-программная ошибка”.

“Перехват”: Угрожающее действие, посредством которого субъект имеет несанкционированный непосредственный доступ к охраняемым данным, циркулирующим между полномочными источниками и получателями. Оно включает: “Кража”,“Прослушивание (пассивное)”,“Анализ излучений”.

“Умозаключение”: Угрожающее действие, посредством которого субъект получает несанкционированный, но не прямой, доступ к охраняемым данным (но не обязательно к данным, содержащимся в передаваемых сообщениях) путем осмысления характеристик или “побочных продуктов” систем связи. Оно включает: “Анализ трафика” и “Анализ сигналов”.

“Вторжение” (intrusion): Угрожающее действие, посредством которого субъект обеспечивает несанкционированный доступ к охраняемым данным путем обмана средств обеспечения безопасности системы. Оно включает: “Посягательство”, “Проникновение”, “Реконструкция”, Криптоанализ”.

II. “Обман” (последствие угрозы): Обстоятельство или событие, которое может повлечь за собой получение полномочным субъектом искаженных данных, но воспринимаемых им как верные. Следующие угрожающие действия могут повлечь за собой обман:

“Маскарад”: Угрожающее действие, посредством которого субъект получает несанкционированный доступ к системе или осуществляет злонамеренное действие, выступая в роли полномочного субъекта. Оно включает: “Мистификация”,“Устройство для злонамеренных действий”.

“Фальсификация”: Угрожающее действие, посредством которого искаженные данные вводят в

заблуждения полномочного субъекта. Оно включает: “Подмена”, “Вставка”.

“Отказ”: Угрожающее действие, посредством которого субъект обманывает другого путем ложного отрицания ответственности за какое-либо собственное действие. Оно включает: “Ложный отказ источника”, “Ложный отказ получателя”.

III. “Разрушение” (последствие угрозы): Обстоятельство или событие, которое препятствует или прерывает корректное функционирование системных служб и реализацию необходимых действий. Следующие угрожающие действия могут вызвать разрушение:

“Вредительство”: Угрожающее действие, которое препятствует или прерывает функционирование системы путем вывода из строя ее компонентов. Оно включает: “Устройство для злонамеренных действий”, “Физическое разрушение”, “Ошибка человека”, “Аппаратно-программная ошибка”, “Природный катаклизм”.