Ответы на вопросы Мельникова в с пятого курса

.pdf

5. Методы множественного доступа к моноканалу

Различают три основных способа доступа к моноканалу: свободный, управляемый и комбинированный доступ.

При свободном (случайном) доступе каждая система захватывает канал для передачи данных в произвольный момент времени. Если две или более системы одновременно передают данные в канал, за счет интерференции сигналов данные искажаются и подлежат повторной передаче, момент которой назначается по специальному, алгоритму.

Управляемый (детерминированный) доступ основан на поочередном предоставлении системам разрешения на передачу данных.

Комбинированный доступ основан на использовании свободного и управляемого доступа к каналу на разных фазах работы систем.

Свободный доступ с проверкой столкновений (СДПС)

Система захватывает канал и начинает передачу в любой момент времени. Поскольку централизованное управление отсутствует, две и более системы могут вести передачу кадров одновременно. В этом случае происходит столкновение — интерференция (наложение) кадров,

передаваемых одновременно, в результате чего все передаваемые кадры искажаются.

Столкновения обнаруживаются путём приёма каждой системой передаваемого ею кадра (рис. 25.4). При этом биты, передаваемые в канал, сравниваются с битами, принимаемыми из канала.

Если регистрируется несовпадение переданного и принятого бита, это свидетельствует о столкновении кадра в канале. При обнаружении столкновения система прекращает передачу кадра и повторяет передачу через некоторое время.

Синхронный свободный доступ с проверкой столкновений (ССДПС) |

|

|

|||||

Работа систем синхронизируется — все системы начинают передачу в один и тот же момент |

|||||||

времени. Период синхронизации равен длительности окна Т (окно – время передачи одного кадра |

|||||||

по физическому каналу), используемого для передачи одного кадра. В результате синхронизации |

|||||||

период уязвимости уменьшается до одного окна. Если две и более системы начинают передавать |

|||||||

Столкновение |

кадры в одном окне, происходит столкновение кадров, |

||||||

Передача |

Приём |

свидетельствующее о невозможности передачи кадров в |

|||||

|

|

текущем окне. После этого каждая система случайным |

|||||

|

|

образом вырабатывает задержку τн= 1, …, τmax. Система |

|||||

|

|

повторно передает кадр в окне, следующем через (τн – 1) |

|||||

|

|

окон за текущим. Если вновь происходит столкновение |

|||||

Моноканал |

кадров, передача задерживается на τн |

окон и процесс |

|||||

продолжается |

до |

выполнения |

передачи |

без |

|||

|

|

||||||

Рис. 25.4. Формирование сигналов |

|

|

|

|

|

||

о столкновении |

|

|

|

|

|

||

U |

|

|

|

столкновения. |

|

|

|

|

1000 |

|

|

|

Свободный доступ с проверкой несущей (СДПН) |

||||

|

|

|

|

Система, имеющая кадр для передачи, перед тем как |

||||

|

|

|

|

начать передачу, проверяет состояние моноканала — наличие |

||||

200 |

|

|

|

в нем сигналов, используемых для передачи данных (сигналы |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

несущей частоты, потенциальные или импульсные). Операция |

||||

100 |

|

|

|

проверки |

состояния |

канала |

называется |

проверкой |

|

|

|

|

несущей. |

Если канал свободен, |

адаптер системы начинает |

||

50 |

|

|

|

передачу кадра. Если канал занят, передача откладывается, на |

||||

|

|

|

|

|||||

|

|

|

|

время со средним значением, например, Т/2, где Т — время |

||||

|

|

|

|

передачи кадра по моноканалу. |

|

|

||

10 |

|

|

1/e S |

Эстафетный доступ |

|

|

||

|

|

|

|

|

|

|

|

|

0,1 |

0,2 |

0,3 |

0,4 |

В магистральных структурах эстафетный доступ |

||||

Рис. 25.8. Задержка передачи |

реализуется по схеме, |

приведенной на рис. 25.9. Сетевые |

||||||

кадров при ССДПС |

адаптеры систем, подключенные к моноканалу, связаны |

|||||||

|

|

|

|

|||||

|

|

|

|

кольцевой цепью, по которой между адаптерами передается |

||||

эстафета — сигнал, разрешающий доступ к моноканалу. Если в адаптере кадр на передачу |

||||||||

отсутствует, этот адаптер передает эстафету следующему адаптеру. Если адаптер хранит кадр для |

||||||||

передачи, то по прибытии эстафеты адаптер начинает передачу кадра в канал и по окончании |

||||||||

передачи |

|

пересылает |

эстафету |

следующему |

адаптеру. |

|||

6. Способы и схемы управления доступом в ВС

ВИУД – вспомогательная информация и средства управления доступом.

ВИПР – вспомогательная информация необходимая для принятия решений.

ФПРР – функции принятия решения о предоставлении (отказе) доступа.

Способ УД включает схему УД (например, основанную на перечнях УД, мандатах доступа,

маркерах и контексте) и обеспечивающие процедуры, формирующие ВИПР для ФПРР-модуля в рамках этой схемы.

Схема УД на основе списков доступа (УДСД)

УД обеспечивается с помощью перечня (списка) пар (определитель инициатора,

определитель процедуры), являющегося ВИУД, привязанной к целевому объекту, и с помощью идентификаторов пользователя, группы или ролевого объекта, являющихся ВИУД, привязанная к инициатору;

ВИУД, привязанная к инициатору. Основой ВИУД, привязанной к инициатору, в УДСД является идентификатор пользователя, группы или ролевого объекта.

ВИУД, привязанная к целевому объекту. Основой ВИУД, привязанной к целевому объекту, в

УДСД является список (перечень) УД. Список (перечень) УД представляет собой набор или последовательность записей.

Мандатная схема

УД обеспечивается на основе ВИУД, привязанной к инициатору (мандат доступа), которая определяет совокупность разрешённых процедур по отношению к определённой группе целевых объектов.

(Примечание. Применение паролей для УД аналогично применению мандатов доступа, но имеет свои особенности)

ВИУД, привязанная к инициатору. ВИУД, привязанная к инициатору, представляет собой совокупность мандатов доступа. Мандат доступа имеет следующие два основных компонента:

a)наименование целевого объекта или группы целевых объектов;

b)перечень процедур, которые являются авторизованными по отношению к целевому

объекту.

ВИУД, привязанная к целевому объекту. ВИУД, привязанная к целевому объекту,

представляет собой совокупность записей. Каждая запись включает следующие два компонента:

a)параметр подлинности ЦБ ССБ; (ЦБ – центр безопасности ССБ, ССБ – сетевой сегмент

безопасности)

b)процедуры, которые могут быть авторизованы ЦБ ССБ.

Схема на основе меток безопасности (маркеры)

Эта схема основана на применении меток безопасности, которые могут быть выделены

инициаторам и целевым объектам, и данных, транслируемых между системами.

(Примечание:

1.метки не обязательно имеют простые форматы (структуры);

2.когда инициатор является пользователем (или процесс инициатора,

представляющего пользователя), то метка, «привязанная» к инициатору, часто именуется

«разрешение».)

ВИУД, привязанная к инициатору, и ВИУД, привязанная к целевому объекту, представляют собой метки безопасности.

Контекстная схема

Внекоторых случаях ФПРР-модуль может затребовать контекстно-зависимую информацию для корректной интерпретации ВИПР или правил ПЛБ (ПЛБ – ПоЛитика обеспечения ИБ). УД обеспечивается на основе ВИУД, привязанной к инициатору, или ВИУД, привязанной к целевому объекту, или независимо, то есть на основе информации, полученной ФПРР-модулем;

Вкачестве ВИУД используются Списки управления контекстно-зависимой информацией.

Они представляют собой наборы или последовательности записей. Каждая такая запись включает

следующие два поля:

a)определитель контекстно-зависимой информации. Этот определитель

(идентификатор) представляет собой последовательность контекстно-зависимых условий

(например, время, маршрут, местонахождение), при которых используется определитель

процедуры.

b)определитель процедуры (операции). Этот определитель (идентификатор)

указывает на разрешённые процедуры (операции) для соответствующего определителя

контекстно-зависимой информации.

7. Цель и задачи обеспечения информационной безопасности

в ВС

Цель обеспечения безопасности ИТС состоит в следующем: предоставить организации возможность решать все свои экономические задачи и добиваться определённых результатов в своей основной деятельности с помощью внедрения ИТС в точном соответствии с рисками для организации, связанными с использованием ИТС и взаимодействием со своими партнёрами и потребителями.

Цель обеспечения ИБ может быть достигнута путѐм решения следующих частных задач обеспечения ИБ:

доступность (систем и данных только для их использования по предназначению).

Доступность представляет собой требование, предназначенное для обеспечения гарантий того, что система функционирует без задержек и для авторизованных пользователей не будет отказов в обслуживании. Решение этой задачи позволяет предотвратить:

1) преднамеренные или случайные попытки, направленные на: осуществление

неавторизованного удаления данных, или; создание нештатной ситуации, связанной с отказом в обслуживании и доступе к данным; 2)попытки использования системы или данных в противоправных целях.

Доступность очень часто является первоочередной задачей обеспечения ИБ;

целостность (системы и данных). Целостность имеет два аспекта:

1)целостность данных (свойство, при котором данные не могут изменяться противоправным способом при их хранении, обработке и передаче);

2)целостность системы (качественная характеристика, при реализации которой система в период своего функционирования в штатном (не изменѐнном) режиме свободна от всякого рода противоправных манипуляций);

Целостность является наиболее важной задачей обеспечения ИБ для организации после доступности.

конфиденциальность (данных и системной информации). Конфиденциальность представляет собой требование, в соответствие с которым частная и конфиденциальная информация должна быть не раскрываемой для неавторизованных пользователей. Защита конфиденциальности применяется к данным в процессе их хранения, обработки и передачи.

Для многих организаций конфиденциальность весьма часто является менее важной по сравнению с доступностью и целостностью. И всѐ-таки, для некоторых систем и определѐнных типов данных в большинстве систем конфиденциальность чрезвычайно важна;

идентифицируемость (для отдельного уровня). Идентифицируемость представляет собой требование, в соответствие с которым все действия субъекта могут быть однозначно отслежены и зафиксированы для данного субъекта.

Идентифицируемость очень часто является требованием стратегии безопасности организации и непосредственно обеспечивает неотказуемость, воспрепятствование противоправным действиям, локализацию ошибок, выявление и парирование

вторжений, а также последующее восстановление и проведение требуемых мероприятий.

гарантированность (того, что все предшествующие четыре задачи решаются (или решены)

адекватно). Гарантированность есть основа уверенности в том, что средства обеспечения безопасности (и технические, и эксплуатационные) работают по своему прямому предназначению, т.е. защищают систему и реализуемые в ней процессы обработки информации. Считается, что предыдущие четыре задачи (целостность, доступность, конфиденциальность и идентифицируемость) решаются (или решены) адекватно, когда:

1)обеспечена необходимая функциональность, и она корректно реализуется;

2)имеет место эффективная защита от непреднамеренных ошибок и сбоев (вызванных пользователями или программным обеспечением);

3)имеет место эффективная система нейтрализации преднамеренного преодоления защиты или еѐ обхода.

Гарантированность – очень важная задача, без решения которой не могут быть решены другие задачи обеспечения ИБ.

Однако обеспечение гарантированности является изменяемой задачей, т.е. необходимое количество гарантий (уровень гарантированности) зависит от конкретной системы.

Взаимозависимость задач обеспечения ИБ.

Конфиденциальность зависит от целостности: если целостность системы нарушена, тогда способы и средства обеспечения конфиденциальности становятся ненадѐжными.

Целостность зависит от конфиденциальности: если конфиденциальность некоторой части информации нарушена (например, был вскрыт пароль привилегированного пользователя), тогда способы и средства обеспечения целостности вероятнее всего будут преодолеваться с использованием обходного пути.

Доступность и идентифицируемость зависят от конфиденциальности и целостности следующим образом:

если конфиденциальность некоторой части информации нарушена (например, был вскрыт пароль привилегированного пользователя), тогда способы и средства, обеспечивающие решение задач доступности и идентифицируемости легко преодолеваются с использованием обходного пути;

если целостность системы нарушена, тогда доверие к надѐжности используемых способов и средств, решающих эти задачи, также снижается.

Все эти задачи обеспечения ИБ зависят от гарантированности.

8. Протоколы канального уровня SLIP и PPP

SLIP (Serial Line IP)-протокол характеризуется тем, что он обеспечивает возможность подключаться к сети Internet через стандартный интерфейс RS-232, имеющийся в большинстве ЭВМ. В настоящее время SLIP широко используется в оконечных ПЭВМ, подключённых к линиям связи, которые имеют пропускную способность 1,2 – 28,8 Кбит/с.

Псевдоструктура кадра SLIP (логическая характеристика протокола).

По сути, кадр SLIP-протокола структуры не имеет, он только предусматривает разграничение последовательно передаваемых пакетов IP (пакеты сетевого уровня) и тем самым обеспечивает синхронный ввод пакетов в канал связи (физический уровень). Для этого в SLIP-протоколе используется специальный символ “END” (рис.9.1), значение которого в шестнадцатеричном представлении равно “C” (11000000).

В случае, если в пакете IP имеется байт, тождественный символу “END”, то он заменяется двухбайтовой последовательностью, состоящей из специальных символов “ESC” (“DB” – 11011011)

и “DC” (11011100). Если же байт данных тождествен символу “ESC”, то он заменяется двухбайтовой последовательностью, состоящей из собственно символа “ESC” и символа “DD”(11011101). После последнего байта пакета IP передается символ “END”. Механизм формирования кадра показан на рис.9.1.

Недостатки SLIP-протокола:

●Во-первых, SLIP-протокол не обеспечивает обмен адресной информацией. Это ограничение не позволяет использовать SLIP-протокол для некоторых видов сетевых услуг.

●Во-вторых, отсутствие индикации типа протокола, пакет которого “вкладывается” в

кадр SLIP. Поэтому через последовательную линию по SLIP-протоколу можно передавать трафик лишь одного сетевого протокола.

●В-третьих, в SLIP-протоколе не предусмотрены процедуры обнаружения и коррекции ошибок.

РРР-протокол может работать не только с интерфейсом RS-232, но и с другими интерфейсами между ООД и АКД (RS-422, RS-423 и V.35). РРР-протокол может работать без управляющих сигналов модемов (таких, как “Request to Send”, “Clear to Send”, “Data Terminal Ready”). Единственное жесткое требование, предъявляемое РРР-протоколом к линии связи, —

обеспечение дуплексного соединения.

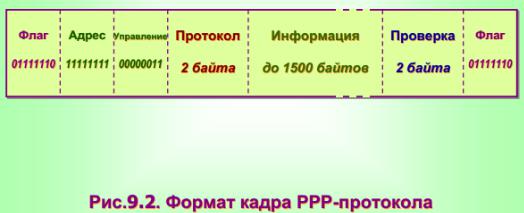

Формат кадра РРР-протокола (рис.9.2) аналогичен формату кадра HDLC и включает:

●флаг (01111110);

●поле “Адрес” (11111111);

●поле “Управление” (00000011);

●поле “Протокол” (2 байта), значение которого определяется типом пакета,

содержащегося в поле “Информация” (рис.9.3);

●поле “Информация” (до 1500 байтов);

●поле “Контрольная сумма (проверка)” (2 байта; Cyclic Redundancy Code).

Если биты кадра РРР-протокола передаются последовательно, тогда, в случае появления между флагами последовательностей из пяти идущих подряд бит “1”, после каждой такой последовательности вставляется “0”-й бит, чтобы избежать имитации комбинации “флаг”. На приёмной стороне конце “0”-е биты отбрасываются.

Преимущества РРР-протокола. По сравнению с SLIP-протоколом РРР-протокол является значительно более развитым инструментом и имеет следующие преимущества:

●возможность одновременной работы с различными сетевыми протоколами, а не только с IP;

●проверка целостности данных;

●поддержка динамического обмена адресами IP;

●возможность сжатия заголовков пакетов IP и ТСР

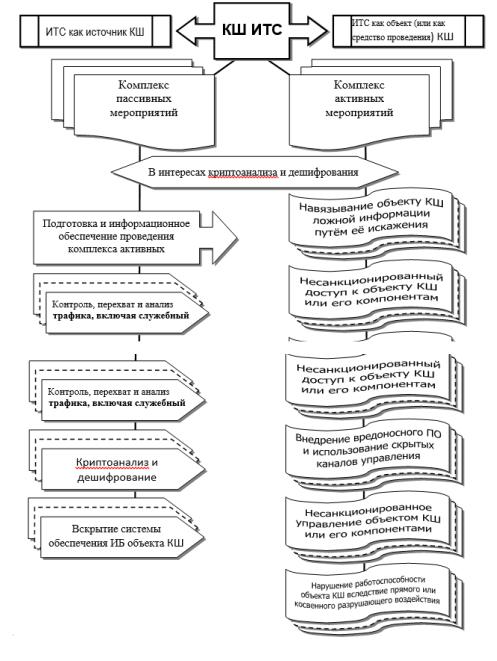

Вопрос 9. Компьютерный шпионаж в ВС.

Главный принцип КШ — обеспечение субъектом КШ максимально достижимого уровня маскировки своей деятельности и на этой основе предотвращение собственного обнаружения со стороны объекта КШ.

В Internet-сообществе КШ отождествляют с атаками типа “маскарад” или “узурпация”, при которых у объекта КШ создается иллюзия достаточной защищенности, а на самом деле вся сетевая информация и сетевое управление находятся “в руках” злоумышленника. Проведение таких атак, скорее всего “не под силу” простым хакерам-дилетантам. Осуществить такие атаки способны лишь профессионалы, имеющие не только достаточный опыт, но и достаточные финансовые и материальные средства. Такого рода атаки составляют основу КШ.

Модель КШ:

КШ ИТС — это целая система взаимоувязанных мероприятий, предусматривающая целеполагание и разработку стратегии и тактических приёмов по достижению поставленных целей и решению