Ответы на вопросы Мельникова в с пятого курса

.pdf62. Характеристика TCP-протокола

Характеристика TCP-протокола. В отличие от UDP-протокола ТСР-протокол (RFC-793 и RFC-761) обеспечивает полноценную транспортную службу.

Транспортная служба ТСР-протокола:

обеспечивает доставку данных (при этом процесс передает протоколу данные в виде целостного файла);

обрабатывает данные (не накладывает никаких ограничений на структуру данных);

обеспечивает буферизацию данных, которая позволяет стабилизировать входной трафик, создаваемый различными процессами, путем выбора оптимального размера сообщения;

обеспечивает срочную передачу данных (пусть даже одного байта);

организует дуплексные виртуальные соединения посредством предварительной операции установления соединения;

обеспечивает возможность передачи управляющей информации одновременно с потоком данных (piggybacking).

63. Решение проблемы нехватки IPv4-адресов в ВС

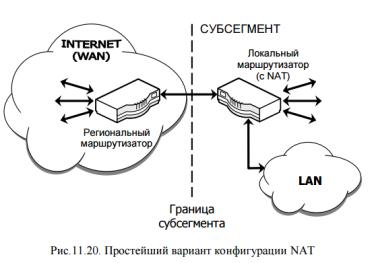

Опубликованный в мае 1994 года стандарт RFC-1631 ввёл понятие транслятора сетевых адресов, который используется как средство преодоления проблемы уменьшение числа свободных IPv4адресов. В основе решения этой проблемы лежит способ, с помощью которого IP-адреса отображаются из одного адресного пространства (принадлежащего какой-либо сетевой администрации) в другое (принадлежащего другой сетевой администрации). Специализированный программный модуль, реализующий NAT-функцию (NAT-модуль), ничего не знает о прикладной службе (процессе), сообщения которой транслируются через него, так как он “просматривает” только IP-адреса (рис.11.20).

Сейчас применение NAT-модулей стало повсеместным в Internet-сети, проводится работа по адаптации NAT-модулей к IPv6-адресации. Архитектурный смысл NAT-модулей состоит в том, чтобы разделить всю Internet-сеть на независимые адресные зоны (административные зоны) и способствовать более упрощенному использованию специально выделенных и зарегистрированных (RFC-1918) диапазонов корпоративных (локальных) IP-адресов. Как было указано в RFC2101, как только в сети началось корпоративное (локальное) использование IPv4адресов, то сразу после этого IP-адреса были обречены на неоднозначность и двусмысленность.

Важным фактором нормального функционирования Internet-сети является ее гибкость, которая, в свою очередь, является следствием нескольких фундаментальных принципов:

принцип “сквозного соединения”, который гласит, что сетевые терминалы (оконечные прикладные программные модули/процессы) могут выполнять только определенные функции, и в какой-то степени они осуществляют контроль соединения, а сеть должна быть просто службой доставки IP-пакетов, которая транслирует биты между этими сетевыми терминалами;

другим принципом является то, что сеть функционирует на основании информации о состоянии самой сети, то есть всех возможных соединений (а не только лишь одного соединения). Это позволяет быстро перенаправлять трафик по альтернативным маршрутам в обход неисправного сетевого сегмента, и улучшать масштабирование всей сети в целом.

NAT-модули нарушают эти базовые принципы, в частности, принцип сквозного соединения, снижая функциональную гибкость сети увеличивая алгоритмическую сложность обработки трафика и затрудняя проведение диагностических процедур. Некоторые разновидности NATмодулей, такие как RSIP-NAT-модули (Realm Specific IP), были нацелены на снижение числа проблем, которые связанны с их функционированием.

64. Единые принципы обеспечения ключевой информацией в течение ее жизненного цикла в ВС.

Принципы функционального разделения ключей:

1.Принцип целевого использования ключей - криптографические ключи, применяемые для различных целей, должны быть различными. Не допускается использование одного и того же ключа для двух или более различных назначений.

2.Принцип иерархии ключей:

2.1.Мастер-ключи – ключи высшего уровня иерархии, которые защищаются некриптографическими средствами.

2.2.Ключи шифрования ключей – симметричные ключи или открытые ключи шифрования, используемые для транспортировки или хранения других ключей

2.3.Ключи шифрования данных – ключи, которые используются для выполнения криптографических операций над данными пользователя (шифрование, аутентификация).

Принцип временного разделения ключей:

1.Криптопериод ключа – это период времени, в течение которого ключ остается действительным для санкционированного использования в системе.

2.Долговременные ключи – мастер-ключи, а часто также КШК и другие ключи, способствующие обмену ключами, защищают кратковременные ключи.

3.Кратковременные ключи – ключи, выработанные посредством протоколов обмена ключами или транспортировки, которые используются как КШД или сеансовые ключи для одного сеанса связи между абонентами криптосистемы.

65. Принципы архитектуры безопасности министерства обороны США.

Три основные идеи обеспечения безопасности:

обеспечение конфиденциальности — это основной способ обеспечения сетевой безопасности;

обеспечение максимально высокой степени безопасности;

“компьютерам, в принципе, доверять нельзя”.

Основные принципы архитектуры безопасности DOD следующие:

минимум привилегий (“каждый знает только то, что ему положено”).

разработка секретных (защищенных) операционных систем, действующих как системы проверки полномочий (reference monitors).

приоритетность конфиденциальности.

гарантированность обеспечения безопасности, а не возможность обеспечения безопасности.

DOD до сих пор полагает, что безопасность, предоставляемая программными средствами, намного ниже той, которую обеспечивают аппаратные средства безопасности. Подход DOD к сетевой безопасности основывается на необходимости использования “промежуточного звена” между защищаемым компьютером и сетью передачи данных, к которой он подключен. В противном случае, необходимо наличие высокой степени доверия к компьютерной системе.

66. Информация, необходимая для аудита ИБ в ВС

Рассматриваемая далее концепция АДБ, включает выявление событий и определяет процедуры, которые являются следствием обнаружения этих событий. Стандарт рассматривает не только АДБ, но и службу оповещения об опасности (СЛО).

Целями АДБ являются:

участие в процедуре идентификации и анализе неавторизованных действий (процедур) или атак;

помощь в обеспечении гарантий того, что операциям в интересах объектов/субъектов, которые за них отвечают, могут быть присвоены соответствующие атрибуты;

участие в дальнейшем совершенствовании процедур обнаружения возникающих нештатных ситуаций;

подтверждение соответствия существующей политике обеспечения безопасности

(ПЛБ);

доведение (доклад) информации, которая может указывать на несоответствия в системных средствах управления;

определение соответствующих изменений, которые необходимо внести в средства

управления, ПЛБ и процедуры.

АДБ включает обнаружение, отбор и регистрацию различных событий, которые тем или иным образом связаны с обеспечением (состоянием) безопасности (событие безопасности), для аудиторской проверки обеспечения (состояния) безопасности и анализ таких событий.

Аудит и идентифицируемость (accountability) требуют, чтобы информация была зарегистрирована (зафиксирована). АДБ обеспечивает гарантии того, что вся необходимая информация о штатных и нештатных событиях зарегистрирована, причём так, что все последующие расследования могут установить, имели ли место нарушения безопасности, а если имели, то какая информация или другие ресурсы были скомпрометированы. Идентифицируемость обеспечивает гарантии того, что соответствующая информация о действиях пользователей или процессах, действующих от их имени, зарегистрирована, причём так, что в дальнейшем последовательности таких действий могут быть однозначно приписаны пользователю(ям), а пользователь(и), в свою очередь, может(гут) быть приписан(ы) к совершённым им(и) действиям. СЛА может оказывать поддержку идентифицируемости.

Сообщение АДБ представляет собой сообщение, которое было сформировано в результате обнаруженного события безопасности, относящегося к вопросам АДБ. Сообщение АДБ может быть сформировано, например, на основе первичного анализа обнаруженного события безопасности с помощью средства определения (классификации) события, или в результате последующей обработки средством обработки СОП или средством анализа результатов АДБ.

Термин «запись результата АДБ» используется для определения одиночной записи в БДРА. Во многих случаях он будет соответствовать одиночному событию безопасности, но можно предположить, что в некоторых прикладных системах запись результата АДБ будет сформирована в результате обнаружения нескольких событий безопасности. Типовая запись результата АДБ

включает в себя информацию об источнике и причине появления сообщения, а также может включать информацию об объектах/субъектах, привлекаемых к проведению процедур обнаружения и обработки сообщения.

Служба оповещения об опасности (о нарушении безопасности) вырабатывает и передаёт персоналу или процессу сигнал опасности (СОП), указывающий на то, что имело место нештатная ситуация, которая может повлечь за собой выполнения того или иного безотлагательного действия. Целями СЛО являются:

оповещение о реальных или очевидных попытках нарушения безопасности;

оповещение о различных событиях безопасности, включая «штатные» события;

оповещение о событиях, которые обусловлены достижением некоторых

предельных ограничений.

Таким образом, функциональным предназначением СЛА и СЛО является обеспечение гарантий того, что события безопасности, обрабатываются, анализируются и контролируются согласно ПЛБ соответствующего центра безопасности (ЦБ).

67. Протокол канального уровня SLIP (Serial Line IP)

Протокол канального уровня SLIP (Serial Line IP). Первым стандартом канального уровня, обеспечивающим работу терминалов пользователей (TCP/IP) по линиям связи, реализующих последовательную передачу символов, стал протокол

SLIP (Serial Line IP), разработанный в начале 80-х годов (RFC-1055). Позднее SLIP-

протокол был поддержан в ОС UNIX и реализован в программном обеспечении для персональных ЭВМ (ПЭВМ). SLIP-протокол характеризуется тем, что он обеспечивает возможность подключаться к сети Internet через стандартный интерфейс RS-232, имеющийся в большинстве ЭВМ. В настоящее время SLIP широко используется в оконечных ПЭВМ, подключенных к линиям связи, которые имеют пропускную способность 1,2...28,8 Кбит/с.

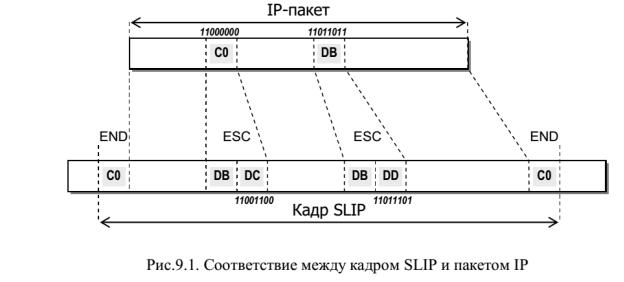

Псевдоструктура кадра SLIP (логическая характеристика протокола). По сути, кадр

SLIP-протокола структуры не имеет, он только предусматривает разграничение последовательно передаваемых пакетов IP (пакеты сетевого уровня) и тем самым обеспечивает синхронный ввод пакетов в канал связи (физический уровень). Для этого в SLIP-протоколе используются специальный символ “END” (рис.9.1), значение которого в шестнадцатеричном представлении равно “С0” (11000000). В случае если в пакете IP имеется байт, тождественный символу “END”, то он заменяется двухбайтовой последовательностью, состоящей из специальных символов “ESC“ (“DB” - 11011011) и “DC” (11011100). (Применяемый в протоколе SLIP символ “ESC“ не равен символу “ESC” в коде ASCII, поэтому обозначают его “SLIP ESC”.) Если же байт данных тождествен символу “SLIP ESC”, то он заменяется двухбайтовой последовательностью, состоящей из собственно символа “SLIP ESC” и символа “ Механизм формирования кадра показан на рис.9.1.