Ответы на вопросы Мельникова в с пятого курса

.pdf

21. Протокол IPv6

Все IP-адреса шестой версии (IPv6-адреса) представляют собой 128-битовые идентификаторы для сетевых интерфейсов и групп сетевых интерфейсов (RFC-2460). Существуют следующие три типа IPv6-адресов:

однонаправленный (unicast). Он представляет собой идентификатор одного интерфейса (IP-узла). Переданный с таким адресом IP-пакет доставляется на интерфейс (IP-узел), имеющий такой адрес;

альтернативный (anycast). Он представляет собой идентификатор группы сетевых интерфейсов (обычно принадлежащих различным IP-узлам). Переданный с таким адресом IP-пакет доставляется на один из сетевых интерфейсов (IP-узлов), имеющих такой адрес (то есть “ближайший” в соответствии с принятой метрикой протокола маршрутизации);

групповой (multicast). Он представляет собой идентификатор группы сетевых интерфейсов (обычно принадлежащих различным IP-узлам). Переданный с таким адресом IP-пакет доставляется на все интерфейсы (IPузлы), имеющие такой адрес.

Модель IPv6-адресации. IPv6-адреса (RFC-4291) всех типов приписываются к сетевым интерфейсам, а не к IP-узлам. Однонаправленный IPv6-адрес указывает на одиночный сетевой интерфейс. Так как каждый сетевой интерфейс принадлежит одному IP-узлу, то в принципе, однонаправленные IPv6-адреса можно использовать в качестве идентификатора IP-узла. В настоящее время модель IPv6-адресации совпадает с моделью IPv4адресации, в которой префикс подсети соответствует одной линии связи. Более того несколько префиксов подсети могут присваиваться одной и той же линии связи.

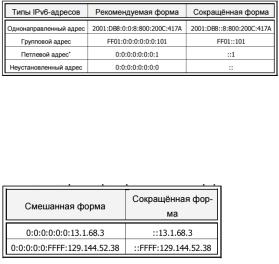

Текстуальное представление IPv6-адресов. Существуют три стандартные формы текстуального представления IPv6-адресов (в форме текстовых строк или последовательностей):

1.рекомендуемая (полная) форма: x:x:x:x:x:x:x:x , где “x” — от одного до четырех шестнадцатеричных чисел из восьми 16битовых отрезков (полей/субполей) IPv6-адреса.

2.сокращённая форма. Несмотря на некоторые способы формирования определённых вариантов IPv6-адресов, в большинстве случаев IPv6-адреса будут содержать весьма длинные последовательности нулевых битов. С целью облегчения записи IPv6-адресов, содержащих такие нулевые последовательности, существуют специальные правила для сокращения длины адреса. Следующая таблица содержит примеры использования символа “::”

3.смешанная (альтернативная) форма. Данная форма применяется в тех случаях, когда речь идет IP-узлах, использующих одновременно IPv4- и IPv6-адресацию, и поэтому она имеет следующий формат записи: x:x:x:x:x:x:d.d.d.d , где “x” — шестнадцатеричные числа в первых шести 16-битовых полей смешанного адреса, “d” — десятичные числа последних четырёх 8- битовых полей (в соответствии с IPv6-адресацией) смешанного адреса.

В IPv6-адресации нет широковещательных (broadcast) адресов, так как эту функцию выполняют групповые IPv6-адреса.

Адрес “0:0:0:0:0:0:0:0” называется неустановленным IPv6-адресом. Он никогда не должен присваиваться какому-либо IP-узлу. Этот адрес указывает на отсутствие адреса.

Специальный однонаправленный IPv6-адрес “0:0:0:0:0:0:0:1” называется петлевым адресом. Этот адрес может использоваться IP-узлом для передачи IPv6-пакета “самому себе”. Он не должен никогда присваиваться какому-либо физическому интерфейсу.

Заголовок IPv6-пакета включает 8 полей:

●“Версия IP-протокола” (Version) — 4-битовое поле, содержащее значение “6”;

●“Класс трафика” (Traffic Class) — 8-битовое поле, которое указывает на класс трафика;

●“Маркер потока” (Flow Label) — 20-битовое поле, которое содержит маркер потока;

●“Размер поля полезной нагрузки” (Payload Length) — 16-битовое беззнаковое целое число, которое указывает на размер поля полезной нагрузки в октетах, следующего сразу после заголовка (включая заголовки расширения);

●“Следующий заголовок” (Next Header) — 8-битовый определитель, который указывает на тип заголовка, следующего сразу за этим заголовком;

●“Число ретрансляций” (Hop Limit) — 8-битовое беззнаковое целое число, которое указывает на максимальное число ретрансляционных участков. Это число уменьшается на единицу каждым IP-узлом, через который проследовал IPv6-пакет. Если это поле содержит нулевое значение, то тогда IPv6-пакет уничтожается;

●“Адрес отправителя пакета” (Source Address) — 128-битовый адрес отправителя пакета;

●“Адрес получателя пакета” (Destination Address) — 128-битовый адрес конечного получателя пакета, которому предназначен данный пакет. (Однако, возможно это — не самый последний получатель, если в IPv6-пакете представлен заголовок маршрутизации.)

22. Протокол IP четвѐртой версии

Физические объекты (IP-узлы, маршрутизаторы, серверы, подсети) в IP-сети идентифицируются при помощи имен, называемых IP-адресами.

IP-адреса представляют собой 32-битовые идентификаторы, структура которых оптимизирована для решения основной задачи протокола IP-маршрутизации. Обычно для удобства представления IP-адресов используется так называемое цифровое написание IP-адресов, когда адрес записывается как десятичное представление четырёх байтов, разделенных точками,

например 192.171.153.60.

В терминологии Internet:

●IP-узел (node) — аппаратно-программный комплекс, реализующий IP-протокол;

●маршрутизатор (router) — IP-узел, который доставляет IP-пакеты, не адресованные ему самому в явном виде;

●сервер (host) — любой IP-узел, который не является маршрутизатором.

Характеристика IPv4-протокола. В узком смысле IPv4-протокол:

●не обеспечивает гарантированную (unreliable) доставку информации (100%-ную вероятность доставки пакета), так как пакет может быть утерян, повторно передан через один и тот же узел связи, задержан, доставлен с нарушением порядка. При этом IP-протокол не только никого не уведомляет об этих явлениях, но и не имеет инструментов для их обнаружения;

●обеспечивает дейтаграммную доставку (или доставку без установления соединения), так как каждый пакет представляет собой независимо от других обрабатываемый блок данных. Последовательно исходящие от отправителя пакеты могут распространяться по различным путям в сети, теряться и менять порядок;

●обеспечивает высокую вероятность доставки информации, так как потеря пакета происходит лишь в той ситуации, когда протокол не находит никаких физических средств для его доставки.

В широком смысле IPv4-протокол базируется на нескольких стандартах RFC и определяет:

●формат пакета IPv4 (логическая характеристика протокола);

●способы распространения (маршрутизации) пакетов (процедурная характеристика протокола);

●способы разрешения конфликтных ситуаций (процедурная характеристика протокола).

Преобразование IPv4-адресов в физические адреса оконечных устройств.

Задачу определения физического адреса IP-узла по его IP-адресу решают два протокола:

Address Resolution Protocol (ARP, RFC-826) и Reverse Address Resolution Protocol (RARP, RFC-903),

входящие в IP в виде составных частей.

Сущность протокола ARP заключается в следующем. Если узел А должен связаться с узлом В и знает его IP-адрес, но не знает физического адреса, то он передает широковещательное сообщение, в котором запрашивает физический адрес узла В. Все узлы принимают это сообщение, однако лишь узел В отвечает на него, посылая в ответ свой физический адрес узлу А. Последний, получив физический адрес В, запоминает его, чтобы не запрашивать повторно при следующих обращениях к узлу В.

23. Понятие архитектуры безопасности ВС

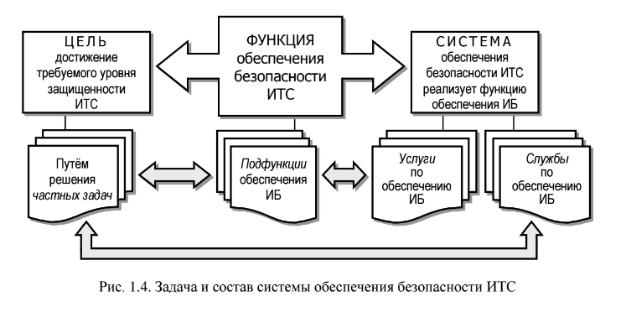

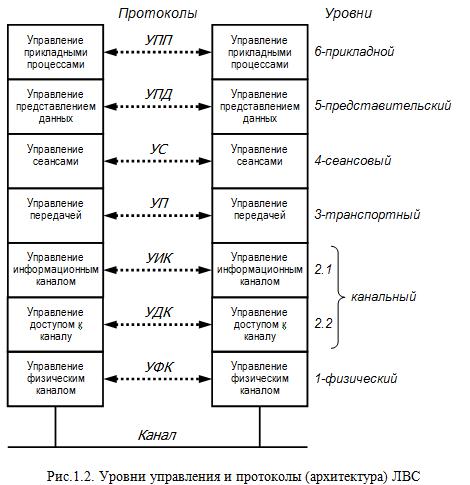

Под архитектурой безопасности будем понимать распределение дополнительной(ых) функции(ий) обеспечения безопасности по уровням архитектуры управления ИТС с целью обеспечения защиты от угроз ИБ, причем средства каждого уровня обеспечивают защиту только от конкретного вида угроз, к которому наиболее уязвим данный уровень или создание защиты на этом уровне позволяет избежать дублирования функций обеспечения безопасности от этого вида угроз на других уровнях (хотя дублирование таких функций на каждом уровне не исключается).

На сегодняшний день архитектура безопасности сети Интернет до конца не определена и

тем более не стандартизирована. Существует ряд моделей безопасности в ИТС. Однако модель

безопасности ЭМВОС не приемлема для Интернет-сетей, так как их архитектуры отличаются

количеством уровней (ЭМВОС — 7, а Интернет — 5), тем не менее, услуги и способы обеспечения

безопасности, определённые для ЭМВОС, аналогичны тем, которые используются в Интернет-

архитектуре. Поэтому для сети Интернет наиболее приемлемыми моделями безопасности

являются модели Международной организации по стандартизации (ISO), министерства обороны

США (DOD) и собственно рабочей группы по безопасности IETF (IRTF) Интернет.

24. Способы обеспечения неотказуемости в ВС

Служба обеспечения неотказуемости. Идентифицируемость системы зависит от возможности обеспечения гарантий того, что отправители информации не могут отказаться от передачи данных, а получатели информации — от приѐма данных. Данная служба охватывает процедуры предупреждения и предотвращения. Служба обеспечения неотказуемости относится к категории превентивных по следующей причине: применяемы в ней способы и средства обеспечения ИБ препятствуют возможности противоправного отказа субъекта за совершѐнное(ые) действие(я). И по этой причине, эта служба, как правило, функционирует в точках передачи или приѐма данных.

Неотказуемость (non-repudiation). Эта услуга может быть двух видов:

1.защита от ложного отказа источника (non-repudiation with proof of origin). Эта услуга защищает получателя данных от любой попытки отправителя умышленно отказаться от передачи этих данных или их компонентов;

2.защита от ложного отказа получателя (non-repudiation with proof delivery). Эта услуга защищает отправителя данных от любой попытки получателя умышленно отказаться от получения этих данных или их компонентов.

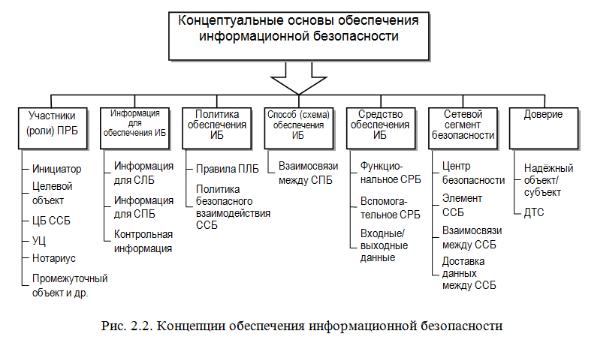

25. Концепция обеспечения безопасности в ВС

В международном стандарте ISO 7498-2 предложены следующие семь принципов архитектуры безопасности:

тот или иной способ обеспечения безопасности должен использоваться только на одном из уровней архитектуры сети (повторное его применение не желательно);

допускается использование того или иного способа обеспечения безопасности на двух или более уровнях архитектуры сети.

способы обеспечения безопасности не должны дублировать способы информационного обмена, предусмотренные архитектурой защищаемой сети.

независимость уровней архитектуры защищаемой сети не должна нарушаться из-за реализации в последней различных способов обеспечения безопасности.

тот или иной используемый способ обеспечения безопасности должен быть реализован минимальным количеством средств безопасности.

если тот или иной способ (средство) обеспечения безопасности одного уровня архитектуры сети взаимодействует со способом (средством) обеспечения безопасности другого уровня, то должны быть исключено влияние со стороны других процессов системы на это взаимодействие;

внедрение способов (средств) обеспечения безопасности на одном из уровней архитектуры сети не должно препятствовать возможному усовершенствованию базовых способов (средств) обеспечения информационного взаимодействия оконечных пользователей.

Концептуальные взгляды DOD (парадигмы) на обеспечение безопасности ИВС зиждутся на трех основных идеях:

|

обеспечение конфиденциальности – это основной способ обеспечения сетевой |

|

безопасности; |

|

обеспечение максимально высокой степени безопасности; |

“компьютерам, в принципе, доверять нельзя”.

Основные принципы архитектуры безопасности DOD следующие:

минимум привилегий (“каждый знает только то, что ему положено”). Он заключается в том, что только те элементы ИТС, которые имеют законные основания для обработки данных, должны иметь доступ к этим данным.

разработка секретных (защищенных) операционных систем, действующих как системы проверки полномочий (reference monitors). Такие системы должны, с одной стороны, обеспечивать все обращения субъектов к ресурсам, которые они защищают, а с другой, — защищать последние от несанкционированного доступа субъектов;

приоритетность конфиденциальности. Цель информационной безопасности — обеспечение конфиденциальности информации, что предусматривает значительное снижение роли других способов (например, обеспечение целостности данных);

гарантированность обеспечения безопасности, а не возможность обеспечения безопасности. Этот принцип распространяется на средства обеспечения информационной безопасности.

26. Принципы построения ВС

Локальной называется вычислительная сеть, системы которой расположены на небольшом расстоянии друг от друга.

Структура ЛВС может быть:

●магистральная;

●кольцевая;

●звездообразная;

●произвольная.

27. Источники и последствия реализации угроз ИБ в ВС

20.2

Четыре вида последствий угроз: вскрытие, обман, разрушение, захват (узурпация). Последствием воздействия угроз является нарушение безопасности ИТС.

A. “(Несанкционированное) Вскрытие” : Обстоятельство или событие, посредством которого субъект получил доступ к охраняемым данным (например, конфиденциальным), не имеющий на самом деле прав доступа к ним. Следующие угрожающие действия могут стать причиной несанкционированного вскрытия:

A.1. “Разоблачение”: Угрожающее действие, посредством которого охраняемые данные стали доступны субъекту, не имеющему на это право. Оно включает:

A.1.1. “Преднамеренное разоблачение”: Умышленный допуск к охраняемым данным субъекта, не имеющему на это право.

A.1.2. “Просмотр остатка данных”: Исследование доступных данных, оставшихся в системе, с целью получения несанкционированного знания охраняемых данных.

A.1.3.* “Ошибка человека”: Действие или бездействие человека, которое неумышленно повлекло за собой несанкционированное знание субъектом охраняемых данных.

A.1.4.* “Аппаратно-программная ошибка”: Ошибка системы, которая повлекла за собой несанкционированное знание субъектом охраняемых данных.

A.2. “Перехват”: Угрожающее действие, посредством которого субъект имеет непосредственный несанкционированный доступ к охраняемым данным, циркулирующим между полномочными источниками и получателями. Оно включает:

A.2.1. “Кража”: Получение доступа к охраняемым данным путем воровства различных накопителей информации независимо от их физической сущности.

A.2.2. “Прослушивание”: Обнаружение и запись данных, циркулирующих между двумя терминалами в системе связи.

A.2.3. “Анализ излучений”: Непосредственное получение содержания передаваемых в системе связи сообщений путем обнаружения и обработки сигнала, излучаемого системой и ―переносящего данные, но не предназначенного для передачи сообщений.

A.3. “Умозаключение”: Угрожающее действие, посредством которого субъект получает несанкционированный, но не прямой, доступ к охраняемым данным (но не обязательно к данным, содержащимся в передаваемых сообщениях) путем осмысления характеристик или побочных продуктов‖ систем связи. Оно включает:

A.3.1. “Анализ трафика”: Получение знания охраняемых данных путем наблюдения за изменением характеристик системы связи, которая транспортирует данные.

A.3.2. “Анализ сигналов”: Не прямое получение знания охраняемых данных, передаваемых в системе связи, путем обнаружения и анализа сигнала, излучаемого системой и ―переносящего‖ данные, но не предназначенного для передачи сообщений.

A.4. “Вторжение”:Угрожающее действие, посредством которого субъект обеспечивает несанкционированный доступ к охраняемым данным путем обмана средств обеспечения безопасности системы. Оно включает: