Ответы на вопросы Мельникова в с пятого курса

.pdfA.4.1. “Посягательство”: Получение несанкционированного физического доступа к охраняемым данным путем обмана системных средств защиты информации.

A.4.2. “Проникновение”: Получение несанкционированного логического доступа к охраняемым данным путем обмана системных средств защиты информации.

A.4.3. “Реконструкция”: Добыча охраняемых данных путем декомпозиции и анализа конструкции системного компонента.

A.4.4. “Криптоанализ”: Преобразование зашифрованных данных в открытый текст (дешифрование) без априорныхзнаний о параметрах и алгоритме процедуры зашифрования.

B. “Обман”: Обстоятельство или событие, которое может повлечь за собой получение полномочным субъектом искаженных данных, но воспринимаемых им как верные. Следующие угрожающие действия могут повлечь за собой обман:

B.1. “Маскарад”: Угрожающее действие, посредством которого субъект получает несанкционированный доступ к системе или осуществляет злонамеренное действие, выступая в роли полномочного субъекта.

B.1.1. “Мистификация”: Попытка субъекта осуществить несанкционированный доступ в систему под видом полномочного пользователя.

B.1.2. “Устройство для злонамеренных действий”: С точки зрения ―маскарада‖, любое аппаратнопрограммное устройство или программное обеспечение (например, ―троянский конь‖), которое якобы предназначено для поддержания эффективного и устойчивого функционирования системы, но на самом деле обеспечивает несанкционированный доступ к системным ресурсам или обманывает пользователя путем выполнения другого злонамеренного акта.

B.2. “Фальсификация”: Угрожающее действие, посредством которого искаженные данные вводят в заблуждения полномочного субъекта.

B.2.1. “Подмена”: Внесение изменений или замена истинных данных на искаженные, которые служат для обмана полномочного субъекта.

B.2.2. “Вставка”: Добавление искаженных данных, которые служат для обмана полномочного субъекта.

B.3. “Отказ”: Угрожающее действие, посредством которого субъект обманывает другого путем ложного отрицания ответственности за какое-либо собственное действие.

B.3.1. “Ложный отказ источника”: Действие, посредством которого автор (―держатель‖) данных отрицает свою ответственность за авторство (генерирование) этих данных.

B.3.2. “Ложный отказ получателя” : Действие, посредством которого получатель данных отказывается от получения этих данных и обладания ими.

C. “Разрушение”: Обстоятельство или событие, которое препятствует или прерывает корректное функционирование системных служб и реализацию необходимых действий. Следующие угрожающие действия могут вызвать разрушение:

C.1. “Вредительство”: Угрожающее действие, которое препятствует или прерывает функционирование системы путем вывода из строя ее компонентов.

C.1.1. “Устройство для злонамеренных действий”: С точки зрения ―вредительства‖, любое аппаратно-программное устройство или программное обеспечение (например, ―логическая бомба‖), умышленно встраиваемое в систему для нарушения ее работоспособности или

уничтожения ее ресурсов.

C.1.2. “Физическое разрушение”: Умышленной разрушение системного компонента с целью препятствия нормальному функционированию системы или его прерывание.

C.1.3.* “Ошибка человека”: Действие или бездействие человека, которое неумышленно повлекло за собой выход из строя компонента системы.

C.1.3.* “Аппаратно-программная ошибка”: Ошибка, которая либо повлекла за собой повреждение системного компонента, либо привела к прекращению нормального (или полному прекращению) функционирования системы.

C.1.4.* ―Природный катаклизм”: Любое природное явление (например, пожар, наводнение, землетрясение, молния или смерч), повлекшее за собой выход из строя компонента системы.

C.2. “Порча”: Угрожающее действие, которое вносит нежелательное изменение в функционирование системы путем вредительского изменения алгоритмов функционирования или данных системы.

C.2.1. “Подделка”: С точки зрения ―порчи‖, умышленное искажение программного обеспечения, данных или управляющей информации системы с целью прерывания или препятствования корректному выполнению системных функций.

C.2.2. “Устройство для злонамеренных действий”: С точки зрения ―порчи‖, любое аппаратнопрограммное устройство или программное обеспечение (например, ―компьютерный вирус‖), преднамеренно встроенное в систему с целью изменения алгоритмов и процедур функционирования системы или ее данных.

C.2.3.* “Ошибка человека”

C.2.4.* “Аппаратно-программная ошибка”

C.2.5.* “Природный катаклизм”

C.3. “Препятствие”: Угрожающее действие, которое прерывает предоставление системных услуг, путем воздействия на системные процессы с целью их замедления или блокировки.

С.3.1. “Помеха”: Прерывание системных процессов и процедур путем блокировки соединений, данных пользователей и управляющей информации.

С.3.2. “Перегрузка”: Прерывание системных процессов и процедур путем размещения чрезмерно большого объема ―бесполезной‖ информации (передача вредоносного трафика) в системных компонентах с целью снижения их функциональной эффективности или их блокировки.

D. “Захват/узурпация”: Обстоятельство или событие, в результате которого управление службами системы и ее функционирование перешло к незаконному субъекту. Следующие угрожающие действия могут повлечь за собой ―захват:

D.1. “Незаконное присвоение”: Угрожающее действие, посредством которого субъект присваивает себе функции несанкционированного логического или физического управления системным ресурсом.

D.1.1. “Кража службы”: Несанкционированное использование службы субъектом.

D.1.2. “Кража функциональных возможностей”: Незаконное приобретение действующих аппаратно-программных средств и программного обеспечения компонентов сети.

D.1.3. “Кража данных”: Незаконное приобретение и использование данных.

D.2. “Злоупотребление”: Угрожающее действие, которое повлекло за собой выполнение системным компонентом каких-либо функций или процедур обслуживания, подрывающих безопасность системы.

D.2.1. “Подделка”: С точки зрения ―злоупотребления‖, умышленное искажение программного обеспечения, данных или управляющей информации системы с целью принуждения системы выполнять несанкционированные функции или процедуры обслуживания.

D.2.2. “Устройство для злонамеренных действий”: С точки зрения ―злоупотребления‖, любое аппаратно-программное устройство или программное обеспечение, преднамеренно встроенное в систему с целью выполнения или управления несанкционированными функцией или процедурой обслуживания.

D.2.3. “Нарушение дозволенности”: Действие субъекта, которое обеспечивает для него превышение дозволенных системных полномочий путем выполнения несанкционированной функции.

Конечными целями угроз являются:

информация пользователей, циркулирующая в ИТС

работоспособность самой ИТС

28. Функция, способы и средства обеспечения ИБ в ВС

Любая сеть должна обеспечивать дополнительные функции безопасности (помимо стандартного набора функций для любой открытой системы), которые в свою очередь определяют объекты сетевой безопасности и ее реализационные аспекты.

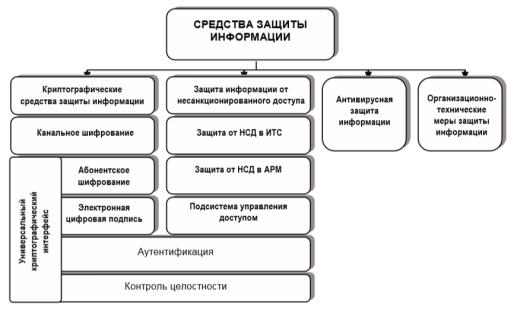

Этот рисунок показывает, что функция безопасности «разбивается» на подфункции и реализуется через определенный набор способов и средств обеспечения защиты сети. Каждая подфункция относится к определенному уровню архитектуры ЭМВОС и включает соответствующую группу способов и средств обеспечения безопасности. При этом одни и те же способы и средства могут применяться на различных уровнях архитектуры ИТС.

Под способом обеспечения информационной безопасности (СПБ) понимается совокупность приемов или операций, при реализации которых достигается какая-либо цель или решается определенная задача по защите данных.

Под средством обеспечения информационной безопасности (СРБ) пони мается комплекс технических устройств (аппаратнопрограммных, программных и др.), обладающих определенными свойствами и реализующими один или несколько способов защиты информации. При этом несколько различных средств могут реализовать один способ обеспечения информационной безопасности.

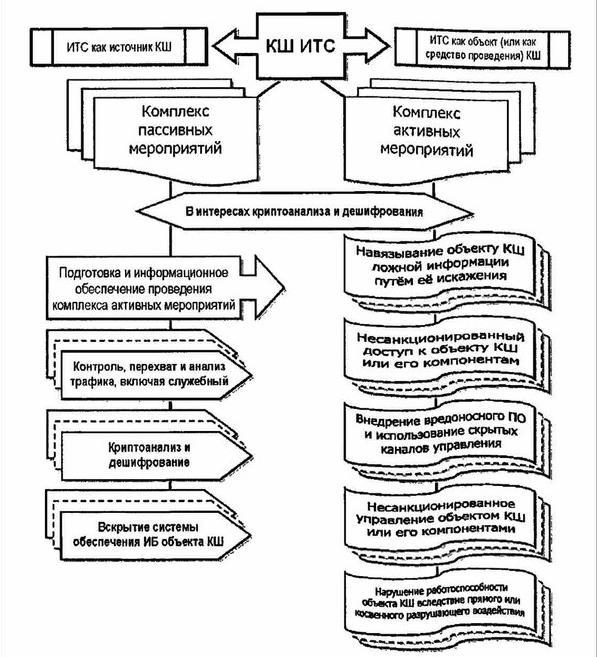

Вопрос 29.Структура и содержание КШ ВС.

Структура и содержание КШ ИТС.

30. Методы множественного доступа к моноканалу. Свободный доступ в ЛВС

Моноканал локальной вычислительной сети состоит из канала передачи данных и сетевых адаптеров (СА), сопрягающих ЭВМ с каналом.

Различают три основных способа доступа к моноканалу: свободный, управляемый и комбинированный доступ. При свободном (случайном) доступе каждая система захватывает канал для передачи данных в произвольный момент времени. Если две или более системы одновременно передают данные в канал, за счет интерференции сигналов данные искажаются и подлежат повторной передаче, момент которой назначается по специальному, алгоритму.

В отличии от детерминированных методов, случайные методы доступа реализуются в сетях типа "моноканал". Случайный метод доступа (СМД) состоит в том, что рабочие станции состязаются за доступ к физической среде соединения (шине). Если две станции начинают одновременно передавать сообщения, возникают коллизии. Простейший СМД – бесконтрольный(свободный) метод доступа.

Управляемый (детерминированный) доступ основан на поочередном предоставлении системам разрешения на передачу данных. Комбинированный доступ основан на использовании свободного и управляемого доступа к каналу на разных фазах работы систем. При детерминированном методе множественного доступа специальный алгоритм делит время использования физической среды рабочими станциями. Детерминированные методы пригодны для работы с моноканалом и циклическим кольцом.

В ЛВС с магистральной структурой наиболее широко используется свободный, а с кольцевой структурой — управляемый доступ.

Свободный доступ с проверкой столкновений наиболее широко применяется в магистральных структурах. Система захватывает канал и начинает передачу в любой момент времени. Поскольку централизованное управление отсутствует, две и более системы могут вести передачу пакетов одновременно. В этом случае происходит столкновение — интерференция

(наложение) пакетов, передаваемых одновременно, в результате чего все передаваемые пакеты искажаются.

Столкновения обнаруживаются путём приёма каждой системой передаваемого ею пакета (рис.2.5). При этом биты, передаваемые в канал, сравниваются с битами, принимаемыми из канала. Если регистрируется несовпадение переданного и принятого бита, это свидетельствует о столкновении пакетов в канале. При обнаружении столкновения система прекращает передачу пакета и повторяет передачу через некоторое время.

Синхронный свободный доступ с проверкой столкновений применяется в основном в

магистральных структурах. Для уменьшения периода уязвимости работа систем синхронизируется — все системы начинают передачу в один и тот же момент времени. Период синхронизации равен длительности окна Т, используемого для передачи одного пакета. В результате синхронизации период уязвимости уменьшается до одного окна.

По сравнению с СДПС при ССДПС существенно повышается пропускная способность моноканала, но требуются генератор синхронизирующих сигналов и линии для их передачи, в

результате чего увеличиваются затраты, оборудования и снижается надёжность моноканала.

Свободный доступ с проверкой несущей. При таком доступе (СДПН) система, имеющая пакет для передачи, перед тем как начать передачу, проверяет состояние моноканала — наличие в нём сигналов, используемых для передачи данных (сигналы несущей частоты, потенциальные или импульсные). Операция проверки состояния канала называется проверкой несущей. Если канал

свободен, адаптер системы начинает передачу пакета. Если канал занят, передача откладывается на время со средним значением, например, Т/2, где Т — время передачи пакета по моноканалу. За счет проверки несущей вероятность столкновений существенно уменьшается (поскольку происходят они только в том случае, если две системы начинают передачу практически одновременно). В результате этого увеличивается степень использования пропускной способности канала, т.е. скорость передачи данных.

31. Информация необходимая для аутентификации в ВС

a.УИД

b.пароль;

c.секретный ключ (предназначен для использования в реализуемых способах аутентификации, которые основаны на симметричных алгоритмах);

d.закрытый ключ (предназначен для использования в реализуемых способах аутентификации, которые основаны на асимметричных алгоритмах).

e.тип аутентификационного обмена;

f.УИД взаимодействующей стороны;

g.уникальный параметр проверяющей стороны;

h.тип предъявляемой ВИАУ (например, пароль, ключ);

i.предъявляемая ВИАУ (например, значение пароля);

j.тип ВИАУ для обмена;

k.срок действия (время начала и окончания действия)

32. Основные технические модели обеспечения безопасности в ВС

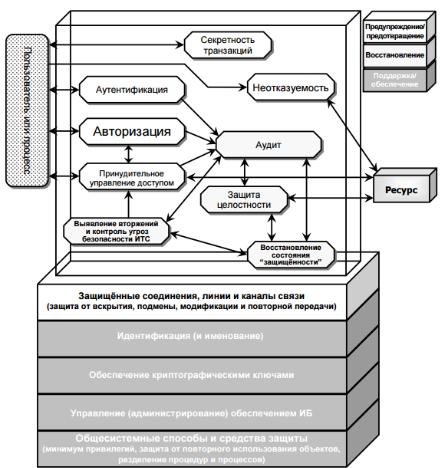

На рисунке представлена базовая техническая модель служб обеспечения ИБ: показаны основные службы и используемые элементы поддержки и сопровождения при реализации функции обеспечения ИБ информационных технологий, а также их основные взаимосвязи. Данная модель также вводит классификацию служб в соответствии с их целевым предназначением:

службы поддержки (обеспечения) (эти службы являются обще системными и обеспечивают безопасность большинства ИТ);

службы предупреждения (предотвращения) (эти службы нацелены на предупреждение (предотвращение) нарушений (появления уязвимых мест) системы обеспечения ИБ);

службы восстановления (службы этой категории нацелены на выявление, локализацию и устранение уязвимых мест в системе обеспечения ИБ).