Ответы на вопросы Мельникова в с пятого курса

.pdfСОИБ – система обеспечения ИБ. Для организации обеспечения ИБ ИТС необходимо создать и в дальнейшем эксплуатировать и совершенствовать СОИБ, структура и функции которой будут напрямую зависеть от реализации основных направлений деятельности компании и наличия угроз ИБ.

Одной из целей внутренней организации деятельности компании является управление обеспечением ИБ в самой компании. Для этого:

руководство компании обязано активно поддерживать безопасность в рамках компании на основе чёткого управления, демонстрации своих обязательств, однозначного распределения и признания ответственности за обеспечение ИБ;

руководство компании обязано активно поддерживать безопасность в рамках компании на основе чёткого управления, демонстрации своих обязательств, однозначного распределения и признания ответственности за обеспечение ИБ;

деятельность по обеспечению ИБ должна быть скоординирована с персоналом различных подразделений компании с учётом соответствующих зон ответственности и функциональных (должностных) обязанностей;

деятельность по обеспечению ИБ должна быть скоординирована с персоналом различных подразделений компании с учётом соответствующих зон ответственности и функциональных (должностных) обязанностей;

в пределах компании должны быть установлены и чётко разграничены все зоны ответственности по обеспечению ИБ;

в пределах компании должны быть установлены и чётко разграничены все зоны ответственности по обеспечению ИБ;

в СОИБ компании должен быть определён и введён в эксплуатацию процесс авторизации новых средств обработки информации, кроме того должны быть определены и регулярно анализироваться требования к конфиденциальности или условия по недопущению раскрытия информации, отражающие потребности компании по защите информации;

в СОИБ компании должен быть определён и введён в эксплуатацию процесс авторизации новых средств обработки информации, кроме того должны быть определены и регулярно анализироваться требования к конфиденциальности или условия по недопущению раскрытия информации, отражающие потребности компании по защите информации;

руководство компании должно организовать необходимое взаимодействие с соответствующими органами власти и заинтересованным ведомствами и организациями, сферой деятельности которых является ИБ;

руководство компании должно организовать необходимое взаимодействие с соответствующими органами власти и заинтересованным ведомствами и организациями, сферой деятельности которых является ИБ;

подход компании к обеспечению ИБ и его практическая реализации (например, цели и средства управления, стратегия, процессы и процедуры обеспечения ИБ) должны анализироваться независимо друг от друга, причём в определённые сроки или когда произошло соответствующие изменение в практической реализации обеспечения ИБ.

подход компании к обеспечению ИБ и его практическая реализации (например, цели и средства управления, стратегия, процессы и процедуры обеспечения ИБ) должны анализироваться независимо друг от друга, причём в определённые сроки или когда произошло соответствующие изменение в практической реализации обеспечения ИБ.

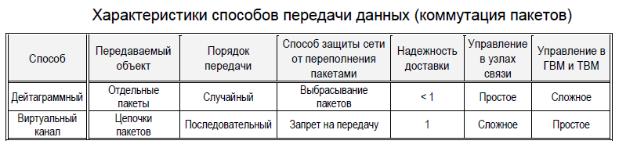

55. Дейтаграммы и виртуальные каналы

В СПД с коммутацией пакетов используются два способа передачи данных между абонентами: дейтаграммный и виртуальный канал.

Дейтаграммный способ — передача данных как отдельных, не связанных между собой пакетов. При этом пакеты, поступая в СПД, передаются ею как независимые объекты, в результате чего каждый пакет может следовать любым возможным маршрутом и совокупность пакетов поступает к получателю в любом порядке, т.е. пакет, отправленный первым, может прибыть в пункт назначения последним. При дейтаграммном способе не гарантируется ни очередность поступления пакетов получателю, ни надежность доставки пакетов.

Виртуальный канал — передача данных в виде последовательностей пакетов, связанных в цепочки. Основное свойство виртуального канала — сохранение порядка поступления пакетов. Это означает, что отсутствие одного пакета в пункте назначения исключает возможность поступления всех последующих пакетов.

Вероятность потери пакетов при доставке дейтаграмм равна примерно 10-4. Поскольку передача данных через виртуальный канал требует слежения за номерами пакетов в строгом порядке, сложность алгоритмов управления в узлах связи, реализуемых коммутационными ЭВМ, возрастает по сравнению с дейтаграммным способом передачи пакетов. Передача данных через виртуальный канал обходится дороже, чем при дейтаграммном способе.

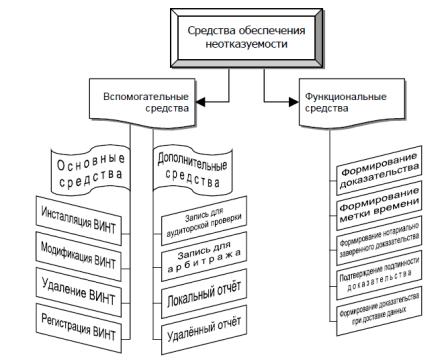

56.Способы и средства обеспечения неотказуемости в ВС

неотказуемость (non-repudiation). Эта услуга может быть двух видов: защита от ложного отказа источника (non-repudiation with proof of origin). Эта услуга защищает получателя данных от любой попытки отправителя умышленно отказаться от передачи этих данных или их компонентов;

защита от ложного отказа получателя (non-repudiation with proof delivery). Эта услуга защищает отправителя данных от любой попытки получателя умышленно отказаться от получения этих данных или их компонентов.

СЛНТ (служба обеспечения неотказуемости) может быть реализована на основе применения тех или иных способов обеспечения неотказуемости (СПНТ), среди которых ЭЦП, шифрование, нотариальное заверение и обеспечение целостности данных, и на основе дополнительной поддержки со стороны, например, службы меток времени. В интересах СЛНТ могут использоваться асимметричные и симметричные криптографические алгоритмы. СЛНТ может использовать несколько из этих способов и служб одновременно, причём в различных сочетаниях, с целью удовлетворения соответствующих требований по безопасности прикладной системы, о которой идёт речь.

нотариальное заверение (notarization) — регистрация данных доверенной третьей стороной (ДТС), которая в последующем позволяет гарантировать точность их параметров и характеристик, например, содержание, источник, время и доставку;

цифровая (электронная цифровая) подпись (digital signature) — присоединённые к исходной последовательности символов данные или криптографически преобразованная исходная последовательность символов, которые позволяют получателю этой исходной последовательности символов удостовериться относительно отправителя этой последовательности и её целостности, а также защитить их от подделки, например, тем же самым получателем;

целостность данных (data integrity) — свойство, обеспечивающее защиту данных от их изменения или разрушения каким-либо неавторизованным способом;

57. Информация, необходимая для управления доступом в ВС

Различные типы ВИУД включают данные об инициаторе, целевом объекте, запросе доступа, процессе, объекте обработки и контекстно-зависимые данные. ВИУД может понадобиться при взаимодействии реальных систем, которое может быть частью реализации функции УД. Когда такое информационное взаимодействие имеет место, то очень важно, чтобы взаимодействующие объекты договорились о понимании абстрактного синтаксиса.

об инициаторе (параметр подлинности пользователя для УД; идентификатор иерархической группы, членство в кото рой продекларировано; идентификатор функциональной группы, членство в которой продекларировано; идентификаторы ролевых объектов, которые могут быть выбраны; метки критичности; метки обеспечения целостности)

о целевом объекте (параметры подлинности целевого объекта для УД; метки критичности; метки обеспечения целостности; идентификатор контейнера, который транслирует данные в целевом объекте)

о запросе доступа (разрешенный класс процедуры (например, чтение, запись); уровень целостности, требуемый для использования процедуры; тип данных процедуры)

об объекте обработки (метки критичности; метки обеспечения целостности)

контекстно-зависимая информация (периоды времени, маршрут, местонахождение, состояние системы, уровень аутентификации, др.)

привязанная к инициатору (ВИУД об инициаторе; параметр подлинности для УД к целевому объекту и раз решенные варианты доступа к целевому объекту (т.е. мандат доступа); местонахождение инициатора)

привязанная к целевому объекту

привязанная к запросу доступа (пары инициатор/целевой объект, которым разрешено участвовать в процедуре предоставления доступа; целевые объекты, которым разрешено участвовать в процедуре предоставления доступа; инициаторы, которым разрешено участвовать в процедуре предоставления доступа)

58. Основные понятия обеспечения ключами в ВС

Целью обеспечения ключами является проведение специализированных процедур обработки криптографической ключевой информации с целью её использовании в симметричных или асимметричных криптографических методах.

Главной проблемой является формирование ключевой информации, происхождение, целостность, своевременность и конфиденциальность (в случае секретных ключей) которой может быть гарантирована и прямым, и косвенным пользователям.

Обеспечение ключами, в соответствие с ПЛБ, включает функции генерации (формирования), хранения, распределения, удаления и архивирования ключевой информации.

Целевое назначение обеспечения ключами — безопасное администрирование и предоставление услуг по обеспечению ключами, и по этой причине чрезвычайно важна защита ключей.

Говорят, что ключ скомпрометирован, если он стал известен, когда был «целевым объектом» неавторизованного (несанкционированного) доступа или управления.

Ключи являются наиболее важной и критической частью системы безопасности, которая зависит от криптографических методов защиты. Необходимая защита ключей зависит от нескольких факторов, таких как тип прикладной системы (прикладного процесса), использующей(его) ключи, явные угрозы, которые необходимо парировать, различные состояния, в которых могут находиться ключи, и др. В первую очередь, в зависимости от криптографического метода они должны быть защищены от вскрытия, модификации, разрушения и повторного использования. Для парирования угроз может понадобиться использование нескольких методов и способов защиты. Период действия ключа должен быть ограничен во времени и числом его применений. Такие ограничения обусловлены временем и совокупностью данных, которые необходимы для проведения атак типа «восстановление ключа», и важным семантическим содержанием защищаемой информации на протяжении длительного времени. Ключи, которые используются для формирования ключей, нуждаются в ещѐ большей защите по сравнению с формируемыми ключами. Другим важным аспектом защиты ключей является предотвращение их неправильного использования, например, использование ключа, предназначенного для зашифрования ключа, для зашифрования данных.

59. Процедурная характеристика протокола сетевого времени NTPv4

Система сетевого времени (или синхронизации) в Internet-сети определяется протоколом сетевого времени (Network Time Protocol Version 4 — NTPv4), который широко используется для синхронизации системных часов среди множества распределённых серверов времени и клиентов.

Он определяет базовую архитектуру, логическую и процедурную характеристики (протокол, как конечный автомат), структуры данных и алгоритмы функционирования.

Основой процедурной характеристики NTPv4протокола является процесс (алгоритм),

который обеспечивает обмен значениями времени между серверами, удаленными серверами и клиентами. Он обеспечивает защиту от потери или дублирования NTPv4-сообщений. Целостность данных обеспечивается с помощью проверочных сумм IP- и UDP-протоколов. Протокол не обеспечивает управление потоком и процедуру повторной передачи, более того, в этом нет необходимости.

(Для справки) Протокол использует метки времени, при этом они, либо извлекаются из заголовка NTPv4собщения, либо они проставляются системными часами при отправке или сразу после получения NTPv4-собщения. Метки времени это данные о точном времени, и поэтому их целесообразно повторно проставлять в случае повторной передачи на канальном уровне, а также корректировать при вычислении криптографической контрольной суммы при передаче NTPv4-

собщения.

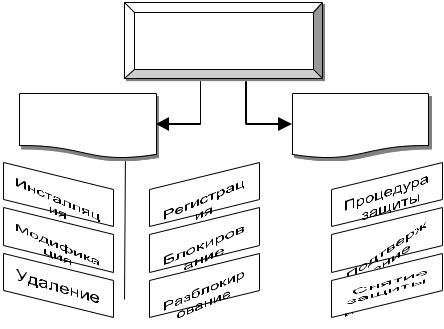

60. Информация, необходимая для обеспечения целостности в ВС Вспомогательная информация и средства обеспечения целостности

ВИ, необходимая для обеспечения целостности

Для того чтобы данные проходили процедуры защиты, проверки целостности и снятия защиты может использоваться ВИ. Такая ВИ называется информацией, необходимая для обеспечения целостности (ВИЦЛ). ВИЦЛ может быть классифицирована следующим образом:

1.ВИЦЛ для процедуры защиты;

2.ВИЦЛ для процедуры обнаружения модификации;

3.ВИЦЛ для процедуры снятия защиты.

ВИЦЛ для защиты

ВИЦЛ для защиты является информацией, используемой для защиты данных. Такая информация может включать:

1.закрытые ключи;

2.секретные ключи;

3.идентификатор алгоритма и соответствующие криптографические параметры;

4.переменные временны́е параметры (например, метки времени).

ВИЦЛ для обнаружения модификации

ВИЦЛ для обнаружения модификации является информацией, используемой при подтверждении целостности защищённых данных. Такая информация может включать:

1.открытые ключи;

2.секретные ключи.

ВИЦЛ для снятия защиты

ВИЦЛ для снятия защиты является информацией, используемой для снятия защиты данных, целостность которых была защищена. Такая информация может включать:

1.открытые ключи;

2.секретные ключи.

Средства обеспечения целостности

Вспомогательные |

|

|

Функциональные |

|||||||

|

средства |

|

|

средства |

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис.7.1. Средства, используемые в процедурах обеспечения целостности

61.Модель служб обеспечения информационной безопасности в ВС

Базовая техническая модель служб обеспечения ИБ представлена на рисунке ниже, на котором показаны основные службы и используемые элементы поддержки и сопровождения при реализации функции обеспечения ИБ информационных технологий, а также их основные взаимосвязи. Данная модель также вводит классификацию служб в соответствие с их целевым предназначением, а именно:

службы поддержки (обеспечения). Эти службы являются общесистемными и обеспечивают безопасность большинства ИТ;

в службы предупреждения (предотвращения). Эти службы нацелены на предупреждение

(предотвращение) нарушений (появления уязвимых мест) системы обеспечения ИБ;

службы восстановления. Службы этой категории нацелены на выявление, локализацию и устранение уязвимых мест в системе обеспечения ИБ.