Ответы на вопросы Мельникова в с пятого курса

.pdf

33. Обзор DNS-системы. Общая конфигурация системы

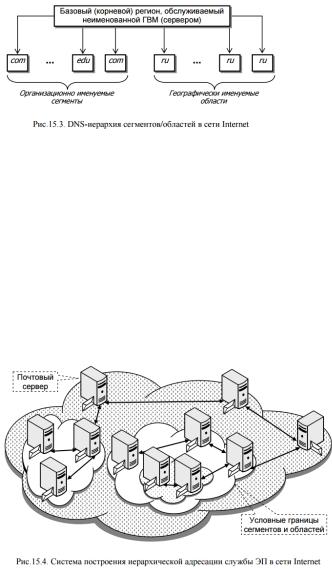

DNS(Domain Name System, система именования сегментов/областей). Под сегментом будем понимать совокупность адресов, сформированных по организационному признаку (принадлежность к одной организации), а под областью — совокупность адресов, сформированных по географическому признаку (принадлежность к одной географической территории, как правило, территория одного государства). DNS-система ориентирована на пользователя как система присвоения имен, которая может применяться в ряде прикладных систем наряду с системой IP-адресации. В рамках этой системы каждой ГВМ (IP-узлу) может быть присвоено иерархическое (читаемое справа налево) имя (адрес), легко понимаемое и запоминаемое пользователем. И локальное имя, и имя сегмента/области могут иметь произвольно сложную структуру и состоять из нескольких элементов, разделяемых точками. Имя сегмента/области не эквивалентно имени конкретной ПЭВМ (РС).

Для сетей, подключенных к Internet, имена стандартизованы и построены иерархически (рис.15.3, 15.4). На верхнем уровне расположен неименованный базовый (региональный) сервер. Дальнейшее разделение имен производится на два больших подмножества: сегменты (совокупность адресов, принадлежащих к одной организации) и области (совокупность адресов, принадлежащих к одной географической территории). Сегменты кодируются обычно трехбуквенными именами: com — коммерческие организации. Области кодируются двухбуквенным кодом страны (например, ru — Россия).

Например, в соответствии с идеологией DNS-системы иерархия (дерево) адресов ЭП, представленная на рис.15.3 и рис.15.4, определяет жесткую структуру связанных между собой почтовых серверов DNS-системы.

Служба DNS актуальна не только для ЭП, но и для других приложений, в том числе для обеспечения маршрутизации (поиск IP-адреса получателя по его почтовому адресу). Запросы к DNS-системе выполняются под управлением собственного DNS-протокола.

34. Общая характеристика и функциональные свойства СЭ, используемых в ВС

Сетевые экраны (“firewall”) представляют собой топологические (заградительные) способы обеспечения ИБ. То есть, они зависят от четко определенной границы между “хорошим” сетевым сегментом (внутренняя часть корпоративной сети) и “плохой” внешней сетью, с которой соединен сегмент, а сам сетевой экран (СЭ) служит связующим звеном между ними, через которое транслируется информация. Несмотря на то, что СЭ могут быть весьма полезны, если, конечно же, они используются надлежащим образом, существуют определенные границы их возможностей по защите сетей.

СЭ может функционировать как корпоративный “посол” в Internet-сети. Многие корпорации используют свои СЭ-системы как место хранения информации общего пользования, которая посвящена корпоративным товарам и услугам, файлам для загрузки пользователями, обнаруженным ошибкам в программном обеспечении и т.д. Некоторые из таких СЭ-систем стали очень важными компонентами технологической инфраструктуры Internet-сети и оказались весьма полезными для своих организаций-спонсоров.

Некоторые СЭ пропускают через себя только разрешенный почтовый трафик, защищая, таким образом, корпоративную сеть от любых атак, за исключением атак, которые направлены на электронную почтовую службу. Другие СЭ обеспечивают более низкий уровень защищенности и блокируют сообщения тех служб (протоколов), о которых заранее известно, что они могут быть причиной многих проблем. В целом, СЭ настраиваются для защиты от несанкционированного доступа (НСД) со стороны “внешнего мира”. СЭ больше, чем какое-либо другое средство, помогает защититься от “вандалов”, пытающихся “прорваться” в корпоративную сеть. Более сложные СЭ блокируют трафик, поступающий в корпоративную сеть из внешней сети, но разрешают корпоративным пользователям свободно соединяться с внешними сетевыми объектами. СЭ может защитить персональный компьютер от любых сетевых атак, если он соединен с сетью только через СЭ. Кроме того, значимость СЭ заключается в том, что они могут выступать в роли непосредственной “заглушки” (“choke point”) трафика в тех корпоративных системах, в которых реализуется на практике определенная политика безопасности и система мониторинга (аудита).

В другой ситуации, когда компьютерная система, которая может быть атакована злоумышленником, подключена к Internet-сети с помощью модема через линию телефонной связи, СЭ может 353 выступать в роли эффективного “телефонного клапана” (“phone tap”, подобно водопроводному крану) и средства “слежения” за трафиком. СЭ выполняют важные регистрационные и аудиторские функции. Очень часто они предоставляют администратору данные о типах и количестве трафика переданного через них, а также о числе попыток НСД с целью взлома системы защиты, а также другую информацию.

35. Способы и схемы проведения аудита ИБ в ВС

Аудит безопасности (security audit) — независимая проверка и ревизия системных записей и основных направлений деятельности с целью оценки адекватности системных средств управления и обеспечения гарантий их соответствия принятой политике безопасности и применяемым функциональным процедурам, а также для выявления уязвимых мест в системе обеспечения ИБ и выработки рекомендаций по внесению изменений

Исходные данные для аудита безопасности (security audit trail) — накопленная и реально используемая для более успешного проведения аудита безопасности информация.

Замечание: внутренний аудит (проверка, проверка первого лица) проводится самой компанией или от ее имени с определенными внутрикорпоративными целями.

Внутренние аудиторские проверки СОИБ. Руководство компании, в соответствие с планом,

должно проводить внутренние аудиторские проверки СОИБ с целью определения того, что цели управления, средства управления, мероприятия и процедуры в рамках СОИБ:

соответствуют требованиям международных стандартов и законодательной и нормативной правовой базы;

соответствует установленным требованиям по обеспечению ИБ;

внедрены и эффективно реализуются и эксплуатируются;

соответствуют тем ожидаемым показателям, которые были определены и заложены

изначально.

Программа аудиторских проверок должна быть разработана с учетом состояния и важности процедур и объектов, подлежащих аудиту, а также с учётом результатов предшествующих аудиторских проверок. Необходимо определить критерии, сферу, частоту и методы аудиторских проверок. Выбор аудиторов и проведение аудиторских проверок должно гарантировать объективность и беспристрастность проведения аудита. Аудиторы не должны проверять собственную работу.

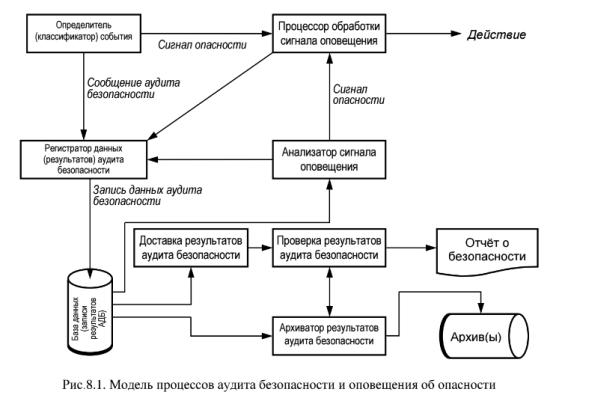

Аудит безопасности (АДБ) представляет собой независимые ревизию и анализ системных записей и основных направлений деятельности. Служба аудита безопасности (СЛАД) предоставляет аудиторскому центру возможность определять, отбирать и администрировать события, которые необходимо зарегистрировать в качестве данных для последующего проведения аудиторской проверки обеспечения (состояния) ИБ.

Рассматриваемая далее концепция АДБ, включает выявление событий и определяет процедуры, которые являются следствием обнаружения этих событий. В главе рассматривается не только АДБ, но и служба оповещения об опасности (СЛОО).

Целями АДБ являются:

участие в процедуре идентификации и анализе неавторизованных действий (процедур) или атак;

помощь в обеспечении гарантий того, что операциям в интересах объектов/субъектов,

которые за них отвечают, могут быть присвоены соответствующие атрибуты;

участие в дальнейшем совершенствовании процедур обнаружения возникающих нештатных ситуаций;

подтверждение соответствия существующей политике обеспечения безопасности (ПЛБ);

доведение (доклад) информации, которая может указывать на несоответствия в системных средствах управления;

определение соответствующих изменений, которые необходимо внести в средства управления, ПЛБ и процедуры.

АДБ включает обнаружение, отбор и регистрацию различных событий, которые тем или иным образом связаны с обеспечением (состоянием) безопасности (событие безопасности), для аудиторской проверки обеспечения (состояния) безопасности и анализ таких событий.

36.Концептуальная модель распределения ключей в ВС

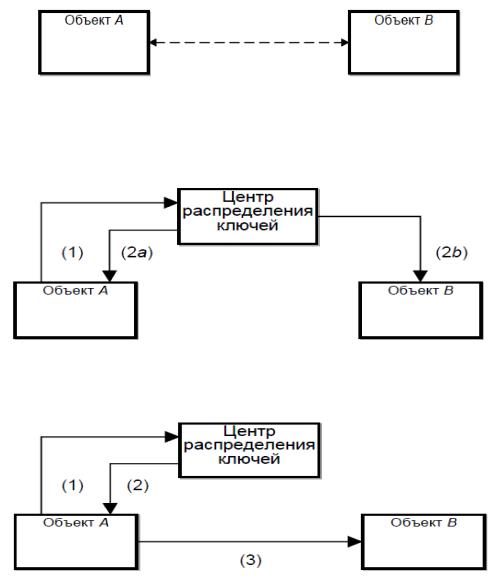

1)Распределение ключей между связанными объектами

Установленное между объектами соединение определяется физическим каналом (линией) связи между этими объектами, доверием к этим объектам и используемыми криптографическими методами. Положим, что между объектами А и В установлено соединение, а сами объекты желают обменяться информацией, используя для этого криптографические методы.

2) Распределение ключей в рамках одного ССБ

Запрос на предоставление ключа обозначен (1), а процедура распределения ключа взаимодействующим сторонам — (2а) и (2b).

Запрос к ЦРК на распределения ключа обозначен (1), а доставка ключа стороне А —

(2). Передача этого ключа от А к В обозначена (3).

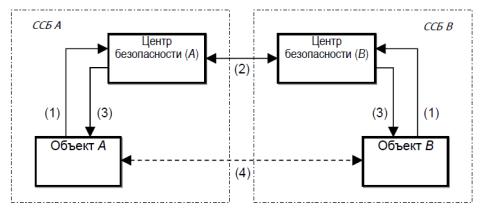

3)Распределение ключей между двумя ССБ с использованием симметричных методов

Если взаимодействующие стороны используют симметричный метод, то кроме этого каждая сторона должна взаимодействовать в защищённом режиме со своим соответствующим ЦБ (1) с целью получения секретного ключа, который позволит им установить соединение. ЦБ «договариваются» об общем секретном ключе (2), который будет использоваться сторонами. Один из ЦБ распределяет секретный ключ обеим сторонам, используя для этого другой ЦБ в качестве ЦРК. Последний может осуществить доставку ключа (2 и 3).

37. Современные угрозы инф. Безопасности в ВС

Именно противоправная деятельность человека (или группы людей) является источником угроз информационной безопасности ИТС. Специалисты, занимающиеся проблемой информационной безопасности в Internet, определили четыре вида последствий угроз: вскрытие, обман, разрушение, захват (узурпация).

I. Вскрытие: Обстоятельство или событие, посредством которого субъект получил доступ к охраняемым данным (например, конфиденциальным), не имеющий на самом деле прав доступа к ним. Следующие угрожающие действия могут cтать причиной несанкционированного вскрытия:

“Разоблачение”: Угрожающее действие, посредством которого охраняемые данные стали доступны непосредственно субъекту, не имеющему на это право. Оно включает: Преднамеренное разоблачение”, Просмотр остатка данных”, “Ошибка человека”, “Аппаратно-программная ошибка”.

“Перехват”: Угрожающее действие, посредством которого субъект имеет несанкционированный непосредственный доступ к охраняемым данным, циркулирующим между полномочными источниками и получателями. Оно включает: “Кража”,“Прослушивание (пассивное)”,“Анализ излучений”.

“Умозаключение”: Угрожающее действие, посредством которого субъект получает несанкционированный, но не прямой, доступ к охраняемым данным (но не обязательно к данным, содержащимся в передаваемых сообщениях) путем осмысления характеристик или “побочных продуктов” систем связи. Оно включает: “Анализ трафика” и “Анализ сигналов”.

“Вторжение” (intrusion): Угрожающее действие, посредством которого субъект обеспечивает несанкционированный доступ к охраняемым данным путем обмана средств обеспечения безопасности системы. Оно включает: “Посягательство”, “Проникновение”, “Реконструкция”, Криптоанализ”.

II. “Обман” (последствие угрозы): Обстоятельство или событие, которое может повлечь за собой получение полномочным субъектом искаженных данных, но воспринимаемых им как верные. Следующие угрожающие действия могут повлечь за собой обман:

“Маскарад”: Угрожающее действие, посредством которого субъект получает несанкционированный доступ к системе или осуществляет злонамеренное действие, выступая в роли полномочного субъекта. Оно включает: “Мистификация”,“Устройство для злонамеренных действий”.

“Фальсификация”: Угрожающее действие, посредством которого искаженные данные вводят в

заблуждения полномочного субъекта. Оно включает: “Подмена”, “Вставка”.

“Отказ”: Угрожающее действие, посредством которого субъект обманывает другого путем ложного отрицания ответственности за какое-либо собственное действие. Оно включает: “Ложный отказ источника”, “Ложный отказ получателя”.

III. “Разрушение” (последствие угрозы): Обстоятельство или событие, которое препятствует или прерывает корректное функционирование системных служб и реализацию необходимых действий. Следующие угрожающие действия могут вызвать разрушение:

“Вредительство”: Угрожающее действие, которое препятствует или прерывает функционирование системы путем вывода из строя ее компонентов. Оно включает: “Устройство для злонамеренных действий”, “Физическое разрушение”, “Ошибка человека”, “Аппаратно-программная ошибка”, “Природный катаклизм”.

“Порча” (corruption): Угрожающее действие, которое вносит нежелательное изменение в функционирование системы путем вредительского изменения алгоритмов функционирования или данных системы. Оно включает: “Подделка”, “Устройство для злонамеренных действий”, “Ошибка человека”, “Аппаратно-программная ошибка”, “Природный катаклизм”.

“Препятствие”: Угрожающее действие, которое прерывает предоставление системных услуг, путем воздействия на системные процессы с целью их замедления или блокировки. Оно включает: “Помеха”, “Перегрузка”.

IV. “Захват (узурпация)” (последствие угрозы): Обстоятельство или событие, в результате которого управление службами системы и ее функционирование перешло к незаконному субъекту. Следующие угрожающие действия могут повлечь за собой “захват”:

“Незаконное присвоение”: Угрожающее действие, посредством которого субъект присваивает себе функции несанкционированного логического или физического управления системным ресурсом. Оно включает: “Кража службы”, “Кража функциональных возможностей”, Кража данных”.

“Злоупотребление: Угрожающее действие, которое повлекло за собой выполнение системным компонентом каких-либо функции или процедур обслуживания, подрывающих безопасность системы. Оно включает: “Подделка”, “Устройство для злонамеренных действий” , “Нарушение дозволенности”.

38.Архитектура SNMPv3-протокола. Содержание архитектуры

ВInternet с целью создания единого подхода к управлению оборудованием, подключенным к сетям IP, был разработан простой протокол сетевого управления (Simple Network Management Protocol — SNMPv3), который в дальнейшем был усовершенствован, и в настоящее время стандартизирована третья версия этого протокола.

SNMPv3-стандарт представляет собой модульную структуру и включает (это не только протокол доставки SNMPv3-данных):

язык описания данных;

описание управляющей информации (База управляющей информации, Management Information Base — MIB);

описание протокола;

система безопасности и администрирования (управления).

Впроцессе управления выделяют: объект управления (кем/чем управляют) и субъект управления

(кто/что управляет), а также прямой канал (среду), по которому передается управляющее воздействие субъекта на объект, и обратный канал (среду), по которому передается реакция объекта после управляющего воздействия, либо его текущее состояние. Таким образом, сущность управления сводится к целенаправленной деятельности субъекта по сбору, накоплению и обработке информации о состоянии объектов, выработке соответствующих решений и воздействий, доведению их до объектов и получению результатов реагирования объектов на управляющее воздействие. Очевидно, что цель управления — добиться максимальной эффективности функционирования объекта (его элементов) управления по заданным критериям

(критерию).

Базовый программный SNMP-модуль включает следующие подсистемы:

1)диспетчеризации (диспетчер);

2)обработки сообщений;

3)обеспечения безопасности;

4)контроля доступа.

Диспетчер. В составе базового программного SNMP-модуля размещается только один диспетчер.

Это позволяет обеспечить одновременное обслуживание нескольких версий SNMP-сообщений в рамках одного базового программного SNMP-модуля. Такое обслуживание включает:

передачу и приём SNMP-сообщений в сети;

определение версии SNMP-сообщений и взаимодействие с соответствующей моделью обработки SNMP-сообщений;

обеспечение абстрактного программного интерфейса с прикладными программными SNMP-модулями целью доставки PDU-блока в прикладной

процесс;

обеспечение абстрактного программного интерфейса с прикладными программными SNMP-модулями, которым разрешено передавать PDU-блоки на

удаленные базовые программные SNMPблоки.

Подсистема обработки сообщений отвечает за подготовку сообщений к их дальнейшей передаче

и“изъятие” (разобрамление) данных из поступивших сообщений. Эта подсистема может включать несколько моделей обработки SNMP-сообщений. Каждая модель обработки SNMP-сообщений определяет формат соответствующей версии SNMP-сообщений, а также координирует подготовку

иразобрамление каждого такого сообщения в соответствии с его версией.

Подсистема безопасности предоставляет ряд услуг по обеспечению защиты информации, к

которым относятся аутентификация и конфиденциальность SNMP-сообщений. Эта подсистема может включать несколько моделей обеспечения безопасности. В SNMPv3-стандарте принята модель обеспечения информационной безопасности на основе выбора пользователем способа и средств защиты информации (User-based Security Model — USM).

Подсистема управления доступом предоставляет услуги авторизации на основе одной или нескольких моделей управления доступом. В SNMPv3-стандарте принята модель управления доступом на основе просмотра данных (View-based Access Control Model — VACM). Модель управления доступом описывает соответствующую функцию принятия решения относительно доступа к элементам SNMP-системы с целью реализации процедуры принятия решения на основе учета прав доступа.