FAQ_Print

.pdfРазграничение доступа

Принято выделять два основных метода разграничения доступа: дискреционное и мандатное.

Дискреционным называется разграничение доступа между поименованными субъектами и поименованными объектами. На практике дискреционное разграничение доступа может быть реализовано, например, с использованием матрицы доступа.

Мандатное разграничение доступа обычно реализуется как разграничение доступа по уровням секретности. Полномочия каждого пользователя задаются в соответствии с максимальным уровнем секретности, к которому он допущен. При этом все ресурсы АС должны быть классифицированы по уровням секретности.

Принципиальное различие между дискреционным и мандатным разграничением доступа состоит в следующем: если в случае дискреционного разграничения доступа права на доступ к ресурсу для пользователей определяет его владелец, то в случае мандатного разграничения доступа уровни секретности задаются извне, и владелец ресурса не может оказать на них влияния. Сам термин «мандатное» является неудачным переводом слова mandatory – «обязательный». Тем самым,- мандатное разграничение доступа следует понимать как принудительное.

Криптографические методы обеспечения конфиденциальности информации

В целях обеспечения конфиденциальности информации используются следующие криптографические примитивы:

1.Симметричные криптосистемы.( ГОСТ 28147-89, DES и пришедший ему на смену AES.) В симметричных криптосистемах для зашифрования и расшифрования информации используется один и тот же общий секретный ключ.

2.Асимметричные криптосистемы.( RSA и схема Эль-Гамаля)

Асимметричные криптосистемы характерны тем, что в них используются различные ключи для зашифрования и расшифрования информации.

Методы защиты внешнего периметра

Подсистема защиты внешнего периметра автоматизированной системы обычно включает в себя два основных механизма: средства межсетевого экранирования и средства обнаружения вторжений.

Межсетевой экран (МЭ) выполняет функции разграничения информационных потоков на границе защищаемой автоматизированной системы.

В зависимости от принципов функционирования, выделяют несколько классов межсетевых экранов. Основным классификационным признаком является

251

251

уровень модели ISO/OSI, на котором функционирует МЭ.

1.Фильтры пакетов.

2.Шлюзы сеансового уровня

3.Шлюзы прикладного уровня

4.Межсетевые экраны экспертного уровня

Обнаружение вторжений представляет собой процесс выявления несанкционированного доступа (или попыток несанкционированного доступа) к ресурсам автоматизированной системы.

Существуют две основных категории систем IDS:

1.IDS уровня сети.

2.IDS уровня хоста.

Протоколирование и аудит

Протоколирование, или регистрация, представляет собой механизм подотчётности системы обеспечения информационной безопасности, фиксирующий все события, относящиеся к вопросам безопасности. В свою очередь, аудит – это анализ протоколируемой информации с целью оперативного выявления и предотвращения нарушений режима информационной безопасности.

13. Основы построения систем защиты от угроз нарушения целостности информации.

Большинство механизмов, реализующих защиту информации от угроз нарушения конфиденциальности, в той или иной степени способствуют обеспечению целостности информации.

Основные принципы обеспечения целостности, сформулированные Кларком и Вилсоном:

1. Корректность транзакций.

Принцип требует обеспечения невозможности произвольной модификации данных пользователем. Данные должны модифицироваться исключительно таким образом, чтобы обеспечивалось сохранение их целостности.

2. Аутентификация пользователей.

Изменение данных может осуществляться только аутентифицированными для выполнения соответствующих действий пользователями.

3. Минимизация привилегий.

Процессы должны быть наделены теми и только теми привилегиями в АС,

252

252

которые минимально достаточны для их выполнения.

4. Разделение обязанностей.

Для выполнения критических или необратимых операций требуется участие нескольких независимых пользователей. На практике разделение обязанностей может быть реализовано либо исключительно организационными методами, либо с использованием криптографических схем разделения секрета.

5. Аудит произошедших событий.

Данный принцип требует создания механизма подотчётности пользователей, позволяющего отследить моменты нарушения целостности информации.

6. Объективный контроль.

Необходимо реализовать оперативное выделение данных, контроль целостности которых является оправданным. Действительно, в большинстве случаев строго контролировать целостность всех данных, присутствующих в системе, нецелесообразно хотя бы из соображений производительности:

контроль целостности является крайне ресурсоёмкой операцией.

7. Управление передачей привилегий.

Порядок передачи привилегий должен полностью соответствовать организационной структуре предприятия.

Как видно из рисунка, принципиально новыми по сравнению с сервисами, применявшимися для построения системы защиты от угроз нарушения конфиденциальности, являются криптографические механизмы обеспечения целостности. Отметим, что механизмы обеспечения корректности транзакций также могут включать в семя криптографические примитивы.

Криптографические методы обеспечения целостности информации

При построении систем защиты от угроз нарушения целостности информации используются следующие криптографические примитивы:

-цифровые подписи;

-криптографические хэш-функции;

-коды проверки подлинности.

253

253

Цифровые подписи

Цифровая подпись представляет собой механизм подтверждения подлинности и целостности цифровых документов.

1.Цифровая подпись должна позволять доказать, что именно законный автор, и никто другой, сознательно подписал документ.

2.Цифровая подпись должна представлять собой неотъемлемую часть документа.

3.Цифровая подпись должна обеспечивать невозможность изменения подписанного документа (в том числе и для самого автора!).

4.Факт подписывания документа должен быть юридически доказуемым.

5.Должен быть невозможным отказ от авторства подписанного документа.

Криптографические хэш-функции

Функция вида y=f(x) называется криптографической хэш-функцией, если она удовлетворяет следующим свойствам:

1.На вход хэш-функции может поступать последовательность данных произвольной длины, результат же (называемый хэш, или дайджест) имеет фиксированную длину.

2.Значение y по имеющемуся значению x вычисляется за полиномиальное время, а значение x по имеющемуся значению y почти во всех случаях вычислить невозможно.

3.Вычислительно невозможно найти два входных значения хэш-функции, дающие идентичные хэши.

4.При вычислении хэша используется вся информация входной последовательности.

5.Описание функции является открытым и общедоступным.

14.Основы построения систем защиты от угроз нарушения доступности информации.

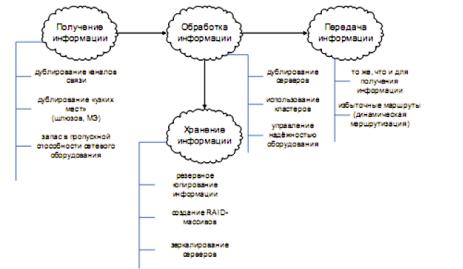

В общем случае обеспечение защиты от угроз нарушения доступности информации реализуется путём создания той или иной избыточности. Структурная схема системы защиты от угроз нарушения доступности приведена на рисунке ниже.

Дублирование каналов связи может осуществляться как в пределах авто-

матизированной системы, так и в отношении каналов, связывающих АС с внешней средой (например, путём использования каналов доступа к Internet от

254

254

нескольких независимых провайдеров).

Дублирование шлюзов и межсетевых экранов позволяет избежать ситуации, когда связность АС нарушается из-за неисправности узла, представляющего собой «узкое место» - единую точку входа для всего трафика.

Резервное копирование информации является одним из важнейших механизмов, обеспечивающих её доступность и целостность. Используются следующие методы резервного копирования:

1.Полное /full/. В этом случае все без исключения файлы, потенциально подвергаемые резервному копированию, переносятся на резервный носитель.

2.Инкрементальное /incremental/. Резервному копированию подвергаются только файлы, изменённые с момента последнего инкрементального копирования.

3.Дифференциальное /differential/. Копируются файлы, изменённые с момента полного резервного копирования. Количество копируемых данных в этом случае с каждым разом возрастает.

На практике резервное копирование осуществляется следующим образом:

Периодически проводится полное резервное копирование, в промежутках - инкрементальное или дифференциальное. Выбор между дифференциальным и инкрементальным резервным копированием осуществляется с учётом требуемых характеристик подсистемы резервного копирования: инкрементальное копирование выполняется быстрее, однако в случае дифференциального ко-

пирования легче восстановить оригинал по резервной копии.

Использование RAID-массивов решает задачу оптимального (с точки зре-

255

255

ния надёжности и производительности) распределения данных по нескольким дисковым накопителям.

Выделяют следующие типы RAID-массивов:

-Уровень 0. В данном случае несколько дисков представляются как один виртуальный диск. Защита от сбоев на данном уровне никак не обеспечивается.

-Уровень 1. Реализуется зеркалирование – идентичные данные хранятся на нескольких (обычно на двух) дисках. Данный вариант обеспечивает надёжную защиту от сбоев носителя, однако является чрезвычайно неэффективным.

-Уровень 2 Биты данных поочерёдно размещаются на различных дисках; имеются выделенные диски, содержащие контрольные суммы. Для контроля ошибок используется код Хэмминга. Всего используется 39 дисков: 32 с данными

и7 с контрольными суммами. На практике данный уровень используется крайне редко.

-Уровни 3,4 Байты или блоки данных записываются на различные диски, биты чётности – на выделенный диск.

-Уровень 5 Данные и контрольные суммы распределяются по всем дискам. Достоинство данного подхода состоит в том, что возможно одновременное выполнение нескольких операций чтения или записи, что значительно повышает общую производительность системы.

-Уровень 7 Функционирование аналогично массивам уровня 5, дополнительно на аппаратном уровне реализовано представление массива в виде единого виртуального диска.

Зеркалирование серверов в целом аналогично зеркалированию дисковых накопителей: идентичные данные в целях защиты от сбоев оборудования записываются на два независимых сервера. Речь в данном случае идёт исключительно о хранении данных.

Дублирование серверов, в свою очередь, позволяет обеспечить полноценную замену сервера в случае его сбоя за счёт передачи управления резервному серверу.

Использование кластеров позволяет наиболее эффективно обеспечить балансировку нагрузки между нескольким серверами. Кластером называется

группа независимых серверов, управляемых как единая система. В отличие от механизма дублирования, в данном случае все серверы являются активными и принимают полноценное участие в обслуживании запросов клиентов.

Механизмы избыточной маршрутизации позволяют за счёт использования избыточных маршрутизаторов и дополнительных соединений гарантировать

возможность передачи информации за пределы АС в случае недоступности части маршрутов.

256

256

Вопросы надёжности оборудования в общем случае решаются с привлечением методов теории надёжности. Стоит отметить, что оценка надёжности аппаратных средств вычислительной техники плохо поддаётся формализации, и выбор требуемых механизмов обеспечения надёжности (а это прежде всего ре-

зервирование и дублирование аппаратуры) осуществляется исходя из наихудших сценариев возможного развития событий.

15. Основы надежности программного обеспечения.

Надежность программного обеспечения - способность программного продукта безотказно выполнять определенные функции при заданных условиях в течение заданного периода времени с достаточно большой вероятностью.

Степень надежности характеризуется вероятностью работы программного продукта без отказа в течение определенного периода времени.

Существует 4 основные составляющие функциональной надежности программных систем:

•безотказность - свойство программы выполнять свои функции во время эксплуатации;

•работоспособность - свойство программы корректно (так как ожидает пользователь) работать весь заданный период эксплуатации;

•безопасность - свойство программы быть не опасной для людей и окружающих систем;

•защищенность - свойство программы противостоять случайным или умышленным вторжениям в нее.

Факторы, влияющие на надежность ПО

•взаимодействие ПО с внешней средой (программно-аппаратная средства, трансляторы, ОС). Этот фактор вносит наименьший вклад в надежность ПО при современном уровне надежности аппаратуры, ОС и компиляторов;

•взаимодействие с человеком (разработчиком и пользователем);

•организация ПО (проектирование, постановка задачи и способы их достижения и реализации) и качество его разработки. Этот фактор вносит наибольший вклад в надежность;

•тестирование.

257

257

Ошибки ПО

В борьбе со сложностью ПО используются две концепции:

1)Иерархическая структура. Иерархия позволяет разбить систему по уровням понимания (абстракции, управления). Концепция уровней позволяет анализировать систему, скрывая несущественные для данного уровня детали реализации других уровней. Иерархия позволяет понимать, проектировать и описывать сложные системы.

2)Независимость. В соответствии с этой концепцией, для минимизации сложности, необходимо максимально усилить независимость элементов системы. Это означает такую декомпозицию системы, чтобы её высокочастотная динамика была заключена в отдельных компонентах, а межкомпонентные взаимодействия (связи) описывали только низкочастотную динамику системы.

Методы обнаружения ошибок, которые базируются на введении в ПО системы различных видов избыточности:

1)Временная избыточность. Использование части производительности ЭВМ для контроля исполнения и восстановления работоспособности ПО после сбоя.

2)Информационная избыточность. Дублирование части данных информационной системы для обеспечения надёжности и контроля достоверности данных.

3)Программная избыточность включает в себя: взаимное недоверие - компоненты системы проектируются, исходя из предположения, что другие компо-

ненты и исходные данные содержат ошибки, и должны пытаться их обнаружить; немедленное обнаружение и регистрацию ошибок; выполнение одинаковых функций разными модулями системы и сопоставление результатов обработки; контроль и восстановление данных с использованием других видов избыточности.

Задача обеспечения ПО устойчивости к ошибкам направлена на применение методов минимизации ущерба, вызванного появлением ошибок, и включает

всебя:

•обработку сбоев аппаратуры;

•повторное выполнение операций;

•динамическое изменение конфигурации;

•сокращенное обслуживание в случае отказа отдельных функций системы;

•копирование и восстановление данных;

•изоляцию ошибок.

258

258

Существует 4 группы принципов обеспечения надежности:

•предупреждение ошибок;

•обнаружение ошибок;

•исправление ошибок;

•обеспечение устойчивости к ошибкам.

Действия, направленные на минимизацию ошибок и сбоев:

•предотвращение ошибок за счет структурного программирования;

•сокрытие информации или дозированный доступ к данным со стороны программных средств и объектов в объектно-ориентированном программировании;

•отладка;

•устойчивость к сбоям;

•обработка исключительных ситуаций (перехват ошибок, например, деление на ноль) и локализация ошибок и сбоев;

•восстановление программы после сбоя.

В соответствии с ГОСТ 19.004-80 различают следующие виды работ, направленные на устранение ошибок в ПО: проверка, отладка и испытание программы.

Средства и способы повышения надёжности ПО:

•Средства, использующие временную избыточность: авторизация досту-

па пользователей к системе, анализ доступных пользователю ресурсов, выделение ресурсов согласно ролям и уровням подготовки пользователей, разграничение прав доступа пользователей к отдельным задачам, функциям управления, записям и полям баз данных.

•Средства обеспечения надёжности, использующие информационную избыточность: ссылочная целостность баз данных обеспечивается за счёт системы внутренних уникальных ключей для всех информационных записей системы, открытая система кодирования, позволяющая пользователю в любой момент изменять коды любых объектов классификации, обеспечивает стыковку системы классификации АИС делопроизводство с ПО других разработчиков, механизмы проверки значений контрольных сумм записей системы, обеспечивают выявление всех несанкционированных модификаций (ошибок, сбоев) информации.

К основным проблемам исследований надежности ПО относятся:

•прежде всего - разработка методов оценки и прогнозирования надежно-

сти ПО;

•определение основных факторов, влияющих на надежность ПО;

259

259

•разработка методов, обеспечивающих достижение заданного уровня надежности ПО;

•совершенствование методов повышения надежности ПО в процессе проектирования и эксплуатации.

Тестирование ПО

Важным этапом жизненного цикла ПО, определяющим качество и надёжность системы, является тестирование. Тестирование - процесс выполнения программ с намерением найти ошибки и включает в себя следующие этапы:

•автономное тестирование;

•тестирование сопряжений;

•тестирование функций;

•комплексное тестирование;

•тестирование полноты и корректности документации;

•тестирование конфигураций.

Надежность ПО повышается также с помощью применения различных методов тестирования. Полное тестирование ПО невозможно. Обычно применяют следующие виды тестирования:

•тестирование ветвей;

•математическое доказательство правильности алгоритма решения зада-

чи (в некоторых работах именно в этом смысле употребляется слово верификация).

•символическое тестирование (или с помощью специально подобранных тестовых наборов), еще называется статическим тестированием. Удобно при локализации ошибки, проявление которой выявлено при конкретном узком или строго заданном диапазоне входных значений;

•динамическое тестирование (с помощью динамически генерируемых входных данных), что удобно при быстром тестировании во всем широком диапазоне входных параметров;

•тестирование путей выполнения программы;

•функциональное тестирование;

•проверки по времени выполнения программы;

•проверка по использованию ресурсов и стрессовое тестирование.

Основные показатели надежности ПО

•Вероятность безотказной работы – это вероятность того, что в пределах

260

260