FAQ_Print

.pdfВиды воздей- |

Способы дестабилизирующего воздей- |

Результат |

|

ствия |

ствия |

воздействия |

|

|

|

|

на информа- |

|

|

|

цию |

Выход ТС из |

• |

техническая поломка, авария (без вме- |

Уничтожение, |

строя |

шательства людей); |

искажение, |

|

|

• |

возгорание, затопление(без вмешатель- |

блокирование |

|

ства людей); |

|

|

|

• выход из строя систем обеспечения |

|

|

|

функционирования ТС; |

|

|

|

• |

воздействие природных явлений; |

|

|

• |

воздействие измененной структуры |

|

|

окружающего магнитного поля; |

|

|

|

• заражение программ обработки носи- |

|

|

|

теля информации, в том числе размагни- |

|

|

|

чивание магнитного слоя диска(ленты) |

|

|

|

из-за осыпания магнитного порошка. |

|

|

|

|

|

|

Создание элек- |

• |

запись электромагнитных излучений. |

Хищение |

тромагнитных |

|

|

|

излучений |

|

|

|

|

|

3. Со стороны систем обеспечения |

|

|

функционирования ТС при работе с ин- |

|

|

|

формацией |

|

|

Выход систем из |

• |

техническая поломка, авария( без вме- |

Уничтожение, |

строя |

шательства людей); |

искажение, |

|

|

• |

возгорание, затопление(без вмешатель- |

блокирование |

|

ства людей); |

|

|

|

• выход из строя источников питания; |

|

|

|

• |

воздействие природных явлений. |

|

|

|

|

|

Сбои в работе |

• |

появление технических неисправно- |

Уничтожение. |

систем |

стей элементов систем; |

Искажение, |

|

|

• |

воздействие природных явлений; |

блокирование |

|

• нарушение режима работы источников |

|

|

|

питания. |

|

|

|

|

|

|

|

|

4. Со стороны технологических про- |

|

|

цессов отдельных промышленных объ- |

|

|

|

ектов |

|

|

301

301

Виды воздей- |

Способы дестабилизирующего воздей- |

Результат |

|

ствия |

ствия |

воздействия |

|

|

|

|

на информа- |

|

|

|

цию |

Изменение струк- |

• |

изменение естественного радиационно- |

Хищение |

туры окружаю- |

го фона окружающей среды при функцио- |

|

|

щей среды |

нировании объектов ядерной энергетики; |

|

|

|

• |

изменение естественного химического |

|

|

состава окружающей среды при функци- |

|

|

|

онировании объектов химической про- |

|

|

|

мышленности; |

|

|

|

• изменения локальной структуры маг- |

|

|

|

нитного поля из-за деятельности объек- |

|

|

|

тов радиоэлектроники и изготовлению |

|

|

|

некоторых видов вооружения и военной |

|

|

|

техники. |

|

|

|

|

|

|

|

|

5. Со стороны природных явлений |

|

Землетрясение, |

• |

разрушение (поломка), затопление, |

Потеря, |

наводнение, |

сожжение носителей информации, ТС |

уничтожение, |

|

ураган (смерч), |

работы с информацией, кабельных средств |

искажение, |

|

шторм, оползни, |

связи, систем обеспечения функциониро- |

блокирова- |

|

лавины, изверже- |

вания ТС; |

ние, хищение |

|

ния вулканов |

• нарушение режима работы ТС и систем |

|

|

|

обеспечения функционирования ТС; |

|

|

|

• |

нарушение технологии обработки. |

|

|

|

|

|

7. Определение потенциальных каналов и методов несанкционированного доступа к информации.

Как правило, несанкционированный доступ бывает преднамеренным и имеет целью оказать сознательное дестабилизирующее воздействие на защищенную информацию.

Несанкционированный доступ, осуществляется через существующий или специально создаваемый канал доступа, который определяется как путь, исполь

К методам несанкционированного доступа к защищаемой информации относятся:

1. Установление контакта с лицами, имеющими или имевшими доступ к защищаемой информации;

302

302

2 . Вербовка и (или) внедрение агентов;

3.Организация физического проникновения к носителям защищаемой информации;

4.Подключение к средствам отображение, хранения, обработки, воспроизведения и передачи информации, средствам связи;

5.Прослушивание речевой конфиденциальной информации;

6.Визуальный съем конфиденциальной информации;

7.Перехват электромагнитных излучений;

8.Исследование выпускаемой продукции, производственных отходов и отходов процессов обработки информации;

9.Изучение доступных источников информации;

10.Подключение к системам обеспечения производственной деятельности предприятия;

11.Замеры и взятие проб окружающей объект среды;

12.Анализ архитектурных особенностей некоторых категорий объектов.

Состав реальных для конкретного предприятия каналов НСД к защищаемой информации и степень их опасности зависят от вида деятельности предприятия, категорий носителей, способов обработки информации, системы ее защиты, а также от устремлений и возможностей конкурентов. Однако даже если соперники известны, определить их намерения и возможности практически не удается,

поэтому защита должна предусматривать перекрытие всех потенциально существующих для конкретного предприятия каналов.

8. Определение возможностей несанкционированного доступа к защищаемой информации.

Самым распространенным, многообразным по методам несанкционированного доступа, а потому и самым опасным каналом является установление контакта с лицами, имеющими или имевшими доступ к защищаемой информации.

В первую группу входят лица, работающие на данном предприятии, а также не работающие на нем, но имеющие доступ к информации предприятия в силу служебного положения (из органов власти, вышестоящих, смежных предприятий и др.). Вторая группа включает уволенных или отстраненных от данной защищаемой информации лиц, в том числе продолжающих работать на предприятии, а также эмигрантов и «перебежчиков». Эта группа наиболее опасна, поскольку нередко имеет дополнительные причины для разглашения информации (обида за

увольнение, недовольство государственным устройством и др.).

303

303

Наиболее распространенным методом является выведывание информации под благовидным предлогом («использование собеседника втемную»). Это может осуществляться в неофициальных беседах на публичных мероприятиях и т. д. с включением в них пунктов, касающихся защищаемой информации.

Широко используется метод переманивания сотрудников конкурирующих предприятий с тем, чтобы, помимо использования их знаний и умения, получить интересующую защищаемую информацию, относящуюся к прежнему месту их работы.

При использовании метода покупки защищаемой информации активно ищут недовольных заработком, руководством, продвижением по службе.

Следующий метод —принуждение к выдаче защищаемой информации шантажом, различного рода угрозами, применением физического насилия как к лицу, владеющему информацией, так и к его родственникам и близким.

Можно использовать склонение к выдаче защищаемой информации убеждением, лестью, посулами, обманом, в том числе с использованием национальных, политических, религиозных факторов.

С ростом промышленного шпионажа все более опасным каналом становится вербовка и внедрение агентов. Отличие агентов от лиц, осуществляющих разовые продажи защищаемой информации, состоит в том, что агенты работают на постоянной основе, занимаются систематическим сбором защищаемой информации и могут оказывать на нее другое дестабилизирующее воздействие.

Третий метод - это организация физического проникновения к носителям защищаемой информации сотрудников разведывательных служб — используется сравнительно редко, поскольку он связан с большим риском и требует знаний о месте хранения носителей и системе защиты информации, хотя уровень защиты информации в некоторых государственных и многих частных структурах дает возможность получать через этот канал необходимую информацию.

Физическое проникновение лиц, не работающих на объекте, включает два этапа: проникновение на территорию (в здания) охраняемого объекта и проникновение к носителям защищаемой информации.

При проникновении на территорию объекта возможно применение следующих методов:

•использование подложного, украденного или купленного (в том числе и на время) пропуска;

•маскировка под другое лицо, если пропуск не выдается на руки;

•проход под видом внешнего обслуживающего персонала;

•проезд спрятанным в автотранспорте;

304

304

•отвлечение внимания охраны для прохода незамеченным (путем создания чрезвычайных ситуаций, с помощью коллеги и т. д.);

•изоляция или уничтожение охраны (в редких, чрезвычайных обстоятельствах);

•преодоление заграждающих барьеров (заборов), минуя охрану, в том числе

иза счет вывода из строя технических средств охраны.

Проникновение к носителям защищаемой информации может осуществляться путем взлома дверей хранилищ и сейфов (шкафов) или их замков, через окна, если проникновение производится в нерабочее время, с отключением (разрушением) сигнализации, телевизионных средств наблюдения (при необходимости), или, при проникновении в рабочее время, путем прохода в комнаты исполнителей, работающих с защищаемыми документами, в производственные и складские помещения для осмотра технологических процессов и продукции, а также в помещения, в которых производится обработка информации.

Подключение к средствам отображения, хранения, обработки, воспроизведения и передачи информации, средства связи (четвертый метод несанкционированного доступа к конфиденциальной информации) может осуществляться лицами, находящимися на территории объекта и вне его. Несанкционированное подключение, а следовательно, и несанкционированный доступ к защищаемой информации может производиться:

•с персонального компьютера с использованием телефонного набора или с несанкционированного терминала со взломом парольноключевых систем защиты или без взлома с помощью маскировки под зарегистрированного пользовате-

ля;

•с помощью программных и радиоэлектронных закладных устройств;

•с помощью прямого присоединения к кабельным линиям связи, в том числе

сиспользованием параллельных телефонных аппаратов;

•за счет электромагнитных наводок на параллельно проложенные провода или методов высокочастотного навязывания.

Пятый метод это прослушивание речевой информации — всегда широко использовался, его опасность увеличивается по мере появления новых технических

средств прослушивания. При этом речь идет о прослушивании не агентами, находящимися внутри помещения, а лицами, расположенными вне задания, иногда на значительном расстоянии от него. Такое прослушивание чаще всего осуществляется по двум направлениям:

1.подслушивание непосредственных разговоров лиц, допущенных к данной

информации;

2.прослушивание речевой информации, зафиксированной на носителе, с по-

305

305

мощью подключения к средствам ее звуковоспроизведения.

Шестой метод это визуальный съем защищаемой информации. Может осуществляться следующими способами:

•чтением документов на рабочих местах пользователей (в том числе с экранов дисплеев, с печатающих устройств) в присутствии пользователей и при их отсутствии;

•осмотром продукции, наблюдением за технологическим процессом изготовления продукции;

•просмотром информации, воспроизводимой средствами видеовоспроизводящей техники и телевидения;

•чтением текста, печатаемого на машинке и размножаемого множительными аппаратами;

•наблюдением за технологическими процессами изготовления, обработки, размножения информации;

•считыванием информации в массивах других пользователей, в том числе чтением остаточной информации.

Перехват электромагнитных излучений (седьмой метод) включает в себя перехват техническими средствами как функциональных сигналов, так и особенно побочных, создаваемых техническими средствами отображения, хранения, обработки, воспроизведения, передачи информации, средствами связи, охранной и пожарной сигнализации, системами обеспечения функционирования этих средств, техническими средствами технологических процессов некоторых промышленных объектов, образцами вооружения и военной техники, вспомогательными электрическими и радиоэлектронными средствами (электрическими часами, бытовыми магнитофонами, видеомагнитофонами, радиоприемниками, телевизорами).

Восьмой метод заключается в исследовании выпускаемой продукции, про- из-водственных отходов и отходов процессов обработки информации. Суть этого метода может состоять из:

•приобретения и разработки (расчленения, выделения отдельных составных частей, элементов) выпускаемых изделий, их химический и физический ана-

лиз (обратный инжиниринг) с целью исследования конструкции, компонентов и других характеристик;

•сбора и изучения поломанных изделий, макетов изделий, бракованных узлов, блоков, устройств, деталей, созданных на стадии опытно-конструкторских разработок, а также руды и шлаков, позволяющих определить состав материалов,

анередко и технологию изготовления продукции;

•сбора и прочтения черновиков и проектов конфиденциальных документов,

306

306

копировальной бумаги, красящей ленты печатающих устройств, прокладок, испорченных магнитных дискет.

Следует отметить, что восьмой метод возможен, как правило, при нарушении требований по хранению носителей защищаемой информации и обращению с ними.

Использование девятого метода заключается в изучении доступных источников информации, из которых можно получить, защищаемые сведения. Реализация этого метода возможна следующем путем:

•изучения научных публикаций, содержащихся в специализированных журналах (сборниках);

•просмотра (прослушивания) средств массовой информации (газет, журналов, теле- и радиопередач);

•изучения проспектов и каталогов выставок;

•прослушивания публичных выступлений на семинарах, конференциях и других публичных мероприятиях;

•изучения формируемых специализированными коммерческими структурами банков данных о предприятиях.

Основная задача деловой (коммерческой) разведки — обеспечение стратегического менеджмента фирмы, ее генеральной, в том числе маркетинговой стратегии (или стратегий). Обеспечение, прежде всего, информацией упреждающего характера, информацией, предоставляющей конкурентные преимущества (стратегического или тактического характера), информацией, позволяющей принимать грамотные решения адекватные складывающейся оперативной обстановке и условиям окружающей конкурентной, агрессивной среды.

Под деловой разведкой подразумеваются четыре различных направления сбора информации:

1.Сбор данных о партнерах и клиентах для предотвращения мошенничеств

сих стороны;

2.Определение потенциальных партнеров и сотрудников. Речь, в первую очередь, идет о реальном финансовом положении и наличии и/или характере связей (криминальные структуры, милиция, спецслужбы и пр.);

3.Выполнение услуг предусмотренных «Законом о частной детективной и охранной деятельности» (поиск имущества должника и т. п.);

4.Сбор информации маркетингового характера.

Деловая разведка — это постоянный процесс сбора, обработки, оценки и на-

копления данных, их анализа с целью принятия оптимальных решений. В самом процессе ее проведения можно выделить следующие этапы:

307

307

1.сбор данных, которые, по сути, еще не являются информацией;

2.структурирование информации;

3.хранение и анализ структурированных данных;

4.синтез знаний, которые и станут первым продуктом деловой разведки;

5.фаза принятия управленческого решения (стратегического или тактическо-

го);

6.принятие решения приводит к действию и, соответственно, к конкретному результату.

9.Определение компонентов КСЗИ.

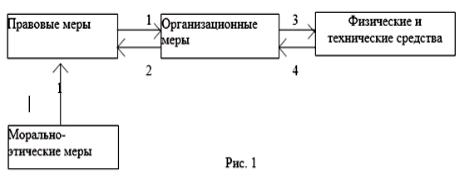

По способам осуществления все меры (компоненты) обеспечения безопасности компьютерных систем подразделяются на: правовые (законодательные), мо- рально-этические, организационные (административные), физические и технические (аппаратурные и программные).

Кправовым (законодательным) мерам защиты относятся действующие в стране законы, указы и нормативные акты, регламентирующие правила обращения с информацией, закрепляющие права и обязанности участников информационных отношений в процессе ее обработки и использования, а также устанавливающие ответственность за нарушения этих правил, препятствуя тем самым неправомерному использованию информации и являющиеся сдерживающим фактором для потенциальных нарушителей.

Кморально-этическим мерам противодействия относятся нормы поведения, которые традиционно сложились или складываются по мере распространения ЭВМ в стране или обществе. Эти нормы большей частью не являются обязательными, как законодательно утвержденные нормативные акты, однако, их несоблюдение ведет обычно к падению авторитета, престижа человека, группы лиц или организации.

Организационные (административные) меры защиты - это меры организационного характера, регламентирующие процессы функционирования системы обработки данных, использование ее ресурсов, деятельность персонала, а также порядок взаимодействия пользователей с системой таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз безопасности. Они включают:

•мероприятия, осуществляемые при проектировании, строительстве и оборудовании вычислительных центров и других объектов систем обработки данных;

•мероприятия по разработке правил доступа пользователей к ресурсам системы (разработка политики безопасности);

308

308

•мероприятия, осуществляемые при подборе и подготовке персонала систе-

мы;

•организацию охраны и надежного пропускного режима;

•организацию учета, хранения, использования и уничтожения документов и носителей с информацией;

•распределение реквизитов разграничения доступа (паролей, ключей шифрования и т.п.);

•организацию явного и скрытого контроля за работой пользователей;

•мероприятия, осуществляемые при проектировании, разработке, ремонте

имодификациях оборудования и программного обеспечения и т.п.

Физические меры защиты основаны на применении разного рода механических, электроили электронно-механических устройств и сооружений, специально предназначенных для создания физических препятствий на возможных путях проникновения и доступа потенциальных нарушителей к компонентам системы и защищаемой информации, а также технических средств визуального наблюдения, связи и охранной сигнализации.

Технические (аппаратно-программные) меры защиты основаны на использовании различных электронных устройств и специальных программ, входящих в состав АС и выполняющих функции защиты (идентификацию и аутентификацию пользователей, разграничение доступа к ресурсам, регистрацию событий, криптографическое закрытие информации и т.д.).

Взаимосвязь рассмотренных выше мер обеспечения безопасности приведена на рис.1.

1.Организационные меры обеспечивают исполнение существующих нормативных актов и строятся с учетом существующих правил поведения, принятых

встране и/или организации

2.Воплощение организационных мер требует создания нормативных доку-

ментов

309

309

3.Для эффективного применения организационные меры должны быть поддержаны физическими и техническими средствами

4.Применение и использование технических средств защиты требует соответствующей организационной поддержки.

Достоинства и недостатки различных мер защиты Законодательные и морально-этические меры

Эти меры определяют правила обращения с информацией и ответственность субъектов информационных отношений за их соблюдение.

Законодательные и морально-этические меры противодействия, являются универсальными в том смысле, что принципиально применимы для всех каналов проникновения и НСД к АС и информации. В некоторых случаях они являются единственно применимыми, как например, при защите открытой информации от незаконного тиражирования или при защите от злоупотреблений служебным положением при работе с информацией.

Организационные меры

Очевидно, что в организационных структурах с низким уровнем правопорядка, дисциплины и этики ставить вопрос о защите информации просто бессмысленно. Прежде всего надо решить правовые и организационные вопросы.

Организационные меры играют значительную роль в обеспечении безопасности компьютерных систем.

Организационные меры - это единственное, что остается, когда другие мето-

ды и средства защиты отсутствуют или не могут обеспечить требуемый уровень безопасности. Однако, это вовсе не означает, что систему защиты необходимо строить исключительно на их основе , как это часто пытаются сделать чиновники, далекие от технического прогресса. Этим мерам присущи серьезные недостатки, такие как:

•низкая надежность без соответствующей поддержки физическими, техническими и программными средствами (люди склонны к нарушению любых установленных дополнительных ограничений и правил, если только их можно нарушить);

•дополнительные неудобства, связанные с большим объемом рутинной формальной деятельности.

Организационные меры необходимы для обеспечения эффективного применения других мер и средств защиты в части, касающейся регламентации действий людей. В то же время организационные меры необходимо поддерживать более

надежными физическими и техническими средствами.

Физические и технические средства защиты

310

310