FAQ_Print

.pdf

включая:

•Проведение обследования ИС и выпуск сопроводительной документации на всех этапах проведения обследования;

•Проведение аудита в соответствии с требованиями Британского правительства, а также стандарта BS 7799:1995 — Code of Practice for Information Security Management BS7799;

•Разработка политики безопасности и плана обеспечения непрерывности бизнеса.

Грамотное использование метода CRAMM позволяет получать хорошие результаты, наиболее важным из которых, пожалуй, является возможность экономического обоснования расходов организации на обеспечение информационной безопасности и непрерывности бизнеса.

9. Механизмы оценки защищенности компьютерных систем.

www.infosecurity.ru/_gazeta/content/020924/article01.html#art7

Типовая методика анализа защищенности корпоративной сети включает использование следующих методов:

•изучения исходных данных по АС;

•оценки рисков, связанных с осуществлением угроз безопасности в отношении ресурсов АС;

•анализа механизмов безопасности организационного уровня, политики безопасности организации и организационно-распорядительной документации по обеспечению режима информационной безопасности и оценка их соответ-

ствия требованиям существующих нормативных документов, а также их адекватности существующим рискам;

•ручного анализа конфигурационных файлов маршрутизаторов и прок- си-серверов, почтовых и DNS-серверов, других критических элементов сетевой инфраструктуры;

•сканирования внешних сетевых адресов локальной сети;

•сканирования ресурсов локальной сети изнутри;

•анализа конфигурации серверов и рабочих станций при помощи специализированных программных агентов.

Перечисленные технические методы предполагают применение как активного, так и пассивного тестирования системы защиты. Активное тестирование

361

361

заключается в эмуляции действий потенциального злоумышленника; пассивное тестирование предполагает анализ конфигурации операционной системы и приложений по шаблонам с использованием списков проверки. Тестирование может производиться вручную или с использованием специализированных программ-

ных средств.

Тестирование системы защиты АС проводится с целью проверки эффективности используемых в ней механизмов защиты, их устойчивости к атакам, а также с целью поиска уязвимостей. Традиционно используются два основных метода тестирования: по методу "черного ящика" и по методу "белого ящика".

Тестирование по методу "черного ящика" предполагает отсутствие у тестирующей стороны каких-либо специальных знаний о конфигурации и внутренней структуре объекта испытаний. Против объекта испытаний реализуются все известные типы атак. Используемые методы тестирования эмулируют действия потенциальных злоумышленников, пытающихся взломать систему защиты. Основным средством тестирования в данном случае являются сетевые сканеры, содержащие базу данных с описанием известных уязвимостей операционных систем, маршрутизаторов, сетевых служб и т.п., а также алгоритмов осуществления попыток вторжения.

Метод "белого ящика" предполагает составление программы тестирования на основании знаний о структуре и конфигурации объекта испытаний. В ходе тестирования проверяется наличие и работоспособность механизмов безопасности, соответствие состава и конфигурации системы защиты требованиям безопасности и существующим рискам. Выводы о наличии уязвимостей делаются на основании анализа конфигурации используемых средств защиты и системного программного обеспечения, а затем проверяются на практике. Основным инструментом анализа в данном случае являются программные средства анализа защищенности системного уровня.

10. Понятие сетевой безопасности. Базовые протоколы

исредства защиты информации на различных уровнях эталонной модели сетевого взаимодействия.

www.cryptocom.ru/articles/internet_sec.html citforum.ru/nets/switche/osi.shtml www.irbis.vegu.ru/repos/11403/HTML/0013.htm

Организация виртуальных защищенных сетей VPN является сегодня одним из самых актуальных направлений в области сетевых технологий. VPN создаёт виртуальный защищенный канал связи через Internet между компьютером удалённого пользователя и частной сетью его организации. VPN обеспечивает пользователю защищенный доступ к его частной сети практически через любой тип соединения с Internet. Виртуальный защищенный канал можно построить с

362

362

помощью системных средств, реализованных на разных уровнях модели взаимодействия открытых систем OSI. По выбранному рабочему уровню модели OSI различают следующие группы виртуальных защищенных сетей: VPN канального уровня; VPN сетевого уровня; VPN сеансового уровня. От выбранного рабочего

уровня OSI во многом зависит функциональность реализуемой VPN и её совместимость с приложениями корпоративной информационной системы, а также с другими средствами защиты. Средства VPN, применяемые на канальном уровне модели OSI, позволяют обеспечить инкапсуляцию различных видов трафика третьего уровня (и более высоких уровней) и построение виртуальных туннелей типа «точка-точка» (от маршрутизатора к маршрутизатору или от ПК к шлюзу ЛВС). К этой группе относятся VPN-продукты, которые используют протоколы L2F (Layer 2 Forwarding) и РРТР (Point-to-Point Tunneling Protocol), a также относительно недавно утверждённый стандарт L2TP (Layer 2 Tunneling Protocol).

VPN-продукты сетевого уровня выполняют инкапсуляцию IP в IP. Широко известным протоколом сетевого уровня является протокол IPSec (IP Security), предназначенный для аутентификации, туннелирования и шифрования IP-паке- тов. Особенности защиты на сетевом уровне с помощью протоколов IPSec и IKE (Internet Key Exchange) разбираются далее. При построении защищенных виртуальных сетей на сеансовом уровне появляется возможность криптографической защиты информационного обмена, включая аутентификацию, а также реализации ряда функций посредничества между взаимодействующими сторонами. Для защиты информационного обмена на сеансовом уровне широкое распространение получил протокол SSL (Secure Sockets Layer). Для выполнения на сеансовом уровне функций посредничества между взаимодействующими сторонами в каче-

стве стандарта принят протокол SOCKS.

Протоколы формирования защищенных каналов на канальном уровне:

РРТР, L2F и L2TP являются протоколами туннелирования канального уровня модели OSI. Общим свойством этих протоколов является то, что они используются для организации защищенного многопротокольного удалённого доступа к ресурсам корпоративной сети через открытую сеть, например, через Internet. Все три протокола – РРТР, L2F и L2TP – обычно относят к протоколам формирования защищенного канала, однако этому определению точно соответствует только протокол РРТР, который обеспечивает туннелирование и шифрование передаваемых данных. Протоколы L2F и L2TP являются протоколами туннелирования, поскольку поддерживают только функции туннелирования. Функции защиты данных (шифрование, целостность, аутентификация) в этих протоколах не поддерживаются. Для защиты туннелируемых данных в этих протоколах необходимо использовать дополнительный протокол, в частности, IPSec.

Клиентское программное обеспечение обычно использует для удалённого доступа стандартный протокол канального уровня РРР (Point-to-Point Protocol). Протоколы РРТР, L2F и L2TP основываются на протоколе РРР и являются его расширениями. Первоначально протокол РРР, расположенный на канальном уровне,

363

363

был разработан для инкапсуляции данных и их доставки по соединениям типа «точка-точка». Этот протокол служит также для организации асинхронных (например, коммутируемых) соединений. В частности, в настройках коммутируемого доступа удалённых систем Windows 2000 или Windows 9х/ХР обычно указыва-

ется подключение к серверу по протоколу РРР.

В набор РРР входят протокол управления соединением LCP (Link Control Protocol), ответственный за конфигурацию, установку, работу и завершение соединения «точка-точка», и протокол управления сетью NCP (Network Control Protocol), способный инкапсулировать в РРР протоколы сетевого уровня для транспортировки через соединение «точка-точка». Это позволяет одновременно передавать пакеты Novell IPX и Microsoft IP по одному соединению РРР.

Для доставки конфиденциальных данных из одной точки в другую через сети общего пользования сначала проводится инкапсуляция данных с помощью протокола РРР, затем протоколы РРТР и L2TP выполняют шифрование данных и собственную инкапсуляцию. После того, как туннельный протокол доставляет пакеты из начальной точки туннеля в конечпую, выполняется деинкапсуляция. На физическом и канальном уровнях протоколы РРТР и L2TP идентичны, но на этом их сходство заканчивается и начинаются различия.

Базовые протоколы OSI:

1. Прикладной уровень (уровень приложений; англ. application layer) — верхний уровень модели, обеспечивающий взаимодействие пользовательских приложений с сетью:

Протоколы уровня: RDP, HTTP, SMTP, POP3, FTP, XMPP, SIP, TELNET

2. Представительский уровень (уровень представления; англ. presentation layer) обеспечивает преобразование протоколов и кодирование/декодирование данных. Запросы приложений, полученные с прикладного уровня, на уровне представления преобразуются в формат для передачи по сети, а полученные из сети данные преобразуются в формат приложений. На этом уровне может осуществляться сжатие/распаковка или шифрование/дешифрование, а также перенаправление запросов другому сетевому ресурсу, если они не могут быть обработаны локально.

Протоколы уровня: ICA — Independent Computing Architecture, LPP — Lightweight Presentation Protocol, NDR — Network Data Representation

3. Сеансовый уровень (англ. session layer) модели обеспечивает поддержание сеанса связи, позволяя приложениям взаимодействовать между собой длительное время. Уровень управляет созданием/завершением сеанса, обменом информацией, синхронизацией задач, определением права на передачу данных и поддержанием сеанса в периоды неактивности приложений.

Протоколы уровня: H.245 (Call Control Protocol for Multimedia Communication),

364

364

L2F (Layer 2 Forwarding Protocol), L2TP (Layer 2 Tunneling Protocol), NetBIOS (Network Basic Input Output System), PPTP (Point-to-Point Tunneling Protocol), RPC (Remote Procedure Call Protocol), RTCP (Real-time Transport Control Protocol), SMPP (Short Message Peer-to-Peer), ZIP (Zone Information Protocol)

4. Транспортный уровень (англ. transport layer) модели предназначен для обеспечения надёжной передачи данных от отправителя к получателю. При этом уровень надёжности может варьироваться в широких пределах.

Протоколы уровня: TCP (Transmission Control Protocol), UDP (User Datagram Protocol).

5. Сетевой уровень (англ. network layer) модели предназначен для определения пути передачи данных. Отвечает за трансляцию логических адресов и имён в физические, определение кратчайших маршрутов, коммутацию и маршрутизацию, отслеживание неполадок и «заторов» в сети.

Протоколы уровня: IP/IPv4/IPv6 (Internet Protocol), IPX (Internetwork Packet Exchange, протокол межсетевого обмена).

6. Канальный уровень (англ. data link layer) предназначен для обеспечения взаимодействия сетей на физическом уровне и контроля за ошибками, которые могут возникнуть. Полученные с физического уровня данные, представленные в битах, он упаковывает в кадры, проверяет их на целостность и, если нужно, исправляет ошибки (формирует повторный запрос поврежденного кадра) и отправляет на сетевой уровень. Канальный уровень может взаимодействовать с одним или несколькими физическими уровнями, контролируя и управляя этим взаимодействием.

Протоколы уровня: Ethernet, Fiber Distributed Data Interface (FDDI), Frame Relay, IEEE 802.2 (provides LLC functions to IEEE 802 MAC layers), IEEE 802.11 wireless LAN, Point-to-Point Protocol (PPP), Point-to-Point Protocol over Ethernet (PPPoE).

7. Физический уровень (англ. physical layer) — нижний уровень модели, который определяет метод передачи данных, представленных в двоичном виде, от одного устройства (компьютера) к другому. Составлением таких методов занимаются разные организации, в том числе: Институт инженеров по электротехнике и электронике, Альянс электронной промышленности, Европейский институт телекоммуникационных стандартов и другие. Осуществляют передачу электрических или оптических сигналов в кабель или в радиоэфир и, соответственно, их приём и преобразование в биты данных в соответствии с методами кодирования цифровых сигналов.

Протоколы уровня: IEEE 802.15 (Bluetooth), IRDA, RS-449, RS-485, DSL, ISDN, 802.11 Wi-Fi, Etherloop, GSM Um radio interface, ITU и ITU-T, TransferJet, ARINC 818, G.hn/G.9960.

365

365

11. Современны стандарты и средства, используемые для обеспечения безопасности глобальных сетевых технологий.

bibliofond.ru/view.aspx?id=7022

Государственно-правовое обеспечение безопасности информационного пространства

Важнейшим механизмом повышения безопасности информационного пространства является государственно-правовое регулирование деятельности субъектов информационного обмена и рынка информационных услуг. Отправной точкой является законодательное обеспечение прав участников информационного обмена и определение степени их ответственности за возникновение чрезвычайных ситуаций. Примерами подобных законодательных актов являются Закон Российской Федерации «Об информации, информатизации и защите информации». Федеральный Закон «Об участии в международном информационном обмене», а также ряд Указов Президента Российской Федерации.

В июне 2000 г. президент России Владимир Путин утвердил доктрину информационной безопасности страны. Доктрина была одобрена на заседании Совета безопасности 23 июня 2000 г.

Методы обеспечения безопасности информационного пространства

Говоря о средствах защиты информации, необходимо отметить, что сегменты рынка, нуждающихся в защите глобальной информации, достаточно разнообразны. В отдельные рынки выделяются системы, обеспечивающие гос. тайну, системы защиты в корпоративном секторе, интеграция различных продуктов в рамках одной системы. По словам экспертов, каждый проект имеет собственную специфику, и создание универсальных решений для разных отраслей невозможен.

В настоящее время разработаны и продолжают совершенствоваться технологические основы защиты информационного взаимодействия в компьютерных сетях при их подключении к открытым коммуникациям, методы и средства межсетевого экранирования для защиты локальных сетей от несанкционированных воздействий со стороны открытых коммуникаций, базовые протоколы и средства построения защищенных виртуальных сетей на различных уровнях сетевого взаимодействия. Разрабатываются современные стандарты, протоколы и средства, используемые для обеспечения безопасности глобальных сетевых технологий.

Уже значительное время ведется работа по усовершенствованию базовых про-

токолов и внедрению их в существующие системы передачи информации. Широко используемое семейство протоколов TCP/IP разрабатывалось в качестве основы

366

366

информационного взаимодействия более четверти века назад, вследствие этого основные концепции протоколов не соответствуют современному представлению о безопасности и защите информации от несанкционированного доступа.

Одним из самых мощных средств обеспечения безопасности служит технология преобразования сетевых адресов (Network Address Translation, сокращенно NAT). NAT представляет собой предварительный стандарт Интернет-протокола, применяемый с тем, чтобы «спрятать» истинные адреса частной сети за одним или несколькими выделенными адресами. Механизм преобразования сетевых адресов (NAT) позволяет подключать локальную сеть к Инетрнет через единственный адрес IP, при этом все компьютеры локальной сети работают так, как если бы каждый из них был подключен к Интернет напрямую.

Сферы применения технологии NAT весьма разнообразны, однако главная задача заключается в создании почти неограниченного адресного пространства внутри локальных сетей, которое «преобразуется» таким образом, что при установке двусторонней связи с общедоступными сетями обеспечивается полная защита информации о чувствительных узлах локальных систем. Тем самым, не обладая сведениями о закрытом адресном пространстве внутреннего интерфейса, становится практически невозможным атаковать напрямую тот или иной узел внутренней сети, защищенной технологией NAT .

Для обеспечения безопасности информационных ресурсов необходимо постоянное повышение уровня образования пользователей в области информатики, повышение квалификации разработчиков, экспертов и обслуживающего персонала информационных систем. Достаточная квалификация персонала и своевременное ее повышение является сравнительно недорогим средством повышения безопасности информационного пространства. В нашей стране сложилась система подготовки и переподготовки специалистов в области информационной безопасности. Учебно-методическое объединение по этой специальности, возглавляемое ИКСИ Академии ФСБ, объединяет более 75 вузов России.

Проблемы, связанные с повышением безопасности информационной сферы, являются сложными, многоплановыми и взаимосвязанными. Они требуют постоянного, неослабевающего внимания со стороны государства и общества. Развитие информационных технологий побуждает к постоянному приложению совместных усилий по совершенствованию методов и средств, позволяющих достоверно оценивать угрозы безопасности информационной сферы и адекватно

реагировать на них.

Предотвращение НСД к конфиденциальной информации, циркулирующей в телекоммуникационных сетях государственного и военного управления, к информации национальных и международных правоохранительных организаций, ведущих борьбу с транснациональной организованной преступностью и меж-

дународным терроризмом, а также в банковских сетях является важной задачей обеспечения безопасности глобальной информации.

367

367

12. Принципы функционирования сетевых служб, влияющих на информационно-компью- терную безопасность.

Сетевая служба - совокупность серверной и клиентской частей ОС, предоставляющих доступ к конкретному типу ресурса компьютера через сеть.

Обычно сетевая ОС поддерживает несколько видов сетевых служб для своих пользователей - файловую службу, службу печати, службу электронной почты, службу удаленного доступа и т. п. (WWW, FTP, UseNet).

Сетевая служба предоставляет пользователям сети некоторый набор услуг (сервисов). Каждая служба связана с определенным типом сетевых ресурсов (служба печати, почтовая, файловая и др.) и/или определенным способом доступа к этим ресурсам (служба удалённого доступа).

Сетевые службы по своей природе являются клиент-серверными системами, они могут быть представлены либо обеими частями, либо только одной из них. Инициатором выполнения работы сетевой службой выступает клиент, а сервер всегда находится в режиме пассивного ожидания запросов.

Примерами сетевых служб являются: сетевые файловые системы, службы каталогов, службы межсетевого взаимодействия.

Функцией сетевой файловой системы является хранение программ и данных и предоставление доступа к ним по мере необходимости. Компьютеры, хранящие

данные, обычно называют файловыми серверами. Файловые серверы обычно содержат иерархические файловые системы, каждая из которых имеет корневой каталог и каталоги более низких уровней. Файловая служба включает программы серверы и программы клиенты, взаимодействующие с помощью определенного протокола по сети между собой. Сетевая файловая система в общем случае включает:

•локальная файловая система

•интерфейс локальной файловой системы

•сервер сетевой файловой системы

•клиент сетевой файловой системы

•интерфейс сетевой файловой системы

•протокол клиент-сервер сетевой файловой системы

Примеры сетевых файловых систем: FTP и NFS.

Сетевая файловая служба на основе протокола FTP позволяет переместить

368

368

файл с удаленного компьютера и наоборот, т.е. работает по схеме выгрузки-за- грузки. Кроме того он поддерживает несколько команд просмотра удаленного каталога и перемещения по каталогам файловой системы. Протокол выполнен по схеме клиент-сервер

Файловая система NFS используется в UNIX системах, она представляет собой систему, поддерживающую схему удаленного доступа к файлам.

Службы каталогов – глобальные справочные службы, опирающиеся на распределенную базу сетевых ресурсов. Пример NFS. Обычно строится на модель клиент-сервер.

Межсетевое взаимодействие

Так как большинство компьютерных сетей неоднородны очень важен вопрос об организации межсетевого взаимодействия, возможности интеграции с сетями с другой ОС. Существуют три основных способа согласования протоколов: трансляция, мультиплексирование и инкапсуляция (туннелирование). Трансляция заключается в преобразовании сообщений, поступающих от одного протокола, в сообщения другого протокола. Мультиплексирование заключается в установке нескольких стеков протоколов на клиентах или серверах согласуемых сетей. Инкапсуляция применяется для транзитной передачи одного протокола через сеть с другим стеком транспортных протоколов.

13. Основные способы нападения на компьютерные сети.

369

369

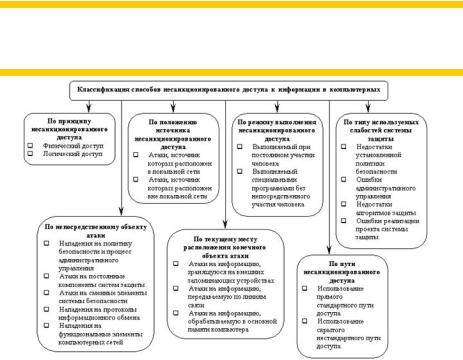

Несанкционированный доступ является реализацией преднамеренной угрозы информационно-компьютерной безопасности и часто называется еще атакой или нападением на компьютерную систему.

1. По принципу несанкционированного доступа:

•физический несанкционированный доступ;

•логический несанкционированный доступ.

Физический несанкционированный доступ может быть реализован одним из следующих способов:

•преодоление рубежей территориальной защиты и доступ к незащищенным информационным ресурсам;

•хищение документов и носителей информации;

•визуальный перехват информации, выводимой на экраны мониторов и принтеры, а также подслушивание;

•перехват электромагнитных излучений.

Логический несанкционированный доступ предполагает логическое преодоление системы защиты ресурсов активной компьютерной сети. Учитывая, что подавляющее большинство угроз информации могут быть реализованы только в процессе функционирования вычислительной системы, а также то, что логический несанкционированный доступ является наиболее результативным для злоумышленника, он и будет основным предметом анализа.

2. По положению источника несанкционированного доступа:

•НСД, источник которого расположен в локальной сети;

•НСД, источник которого расположен вне локальной сети.

В первом случае атака проводится непосредственно из любой точки локальной сети. Инициатором такой атаки чаще всего выступает санкционированный пользователь.

При подключении любой закрытой компьютерной сети к открытым сетям, например, к сети Internet, высокую актуальность приобретают возможности несанкционированного вторжения в закрытую сеть из открытой. Подобный вид

атак характерен также для случая, когда объединяются отдельные сети, ориентированные на обработку конфиденциальной информации совершенно разного уровня секретности или разных категорий. При ограничении доступа этих сетей друг к другу возникают угрозы нарушения установленных ограничений.

3. По режиму выполнения несанкционированного доступа:

• атаки, выполняемые при постоянном участии человека;

370

370