1.4.5 Защищённость системы защиты информационной системы

Исходные данные и расчёты по защищенности системы защиты информационной системы предоставлены в табл. 1.7

Таблица 1.7 – Данные о защищённости системы защиты информационной системы

|

Номер этапа N |

Перечень показателей m |

Номер элемента матрицы Nm |

Коэффициент важности Ai |

Профиль безопасности требуемый Qтр |

Профиль безопасности достигнутый Qд |

Qд · Ai |

Сравнение профилей Sпр |

Степень выполнения группы требований Qгруп |

Качественная оценка Q |

Количественная оценка S |

|

1 |

1 |

111 |

0,28 |

0,6 |

0,51 |

0,143 |

0 |

0,525 |

0,645 |

0,464 |

|

2 |

112 |

0,24 |

0,7 |

0,52 |

0,125 |

0 |

||||

|

3 |

113 |

0,2 |

0,8 |

0,53 |

0,106 |

0 |

||||

|

4 |

114 |

0,28 |

0,59 |

0,54 |

0,151 |

0 |

||||

|

2 |

5 |

211 |

0,29 |

0,69 |

0,55 |

0,160 |

0 |

0,564 |

||

|

6 |

212 |

0,25 |

0,79 |

0,56 |

0,140 |

0 |

||||

|

7 |

213 |

0,21 |

0,58 |

0,57 |

0,120 |

0 |

||||

|

8 |

214 |

0,25 |

0,68 |

0,58 |

0,145 |

0 |

||||

|

3 |

9 |

311 |

0,3 |

0,78 |

0,59 |

0,177 |

0 |

0,604 |

||

|

10 |

312 |

0,26 |

0,57 |

0,6 |

0,156 |

1 |

||||

|

11 |

313 |

0,22 |

0,67 |

0,61 |

0,134 |

0 |

||||

|

12 |

314 |

0,22 |

0,77 |

0,62 |

0,136 |

0 |

||||

|

4 |

13 |

411 |

0,31 |

0,56 |

0,63 |

0,195 |

1 |

0,643 |

||

|

14 |

412 |

0,27 |

0,66 |

0,64 |

0,173 |

0 |

||||

|

15 |

413 |

0,23 |

0,76 |

0,65 |

0,150 |

0 |

||||

|

16 |

414 |

0,19 |

0,55 |

0,66 |

0,125 |

1 |

||||

|

5 |

17 |

511 |

0,15 |

0,65 |

0,67 |

0,101 |

1 |

0,688 |

||

|

18 |

512 |

0,28 |

0,75 |

0,68 |

0,190 |

0 |

||||

|

19 |

513 |

0,24 |

0,54 |

0,69 |

0,166 |

1 |

||||

|

20 |

514 |

0,33 |

0,64 |

0,7 |

0,231 |

1 |

||||

|

6 |

21 |

611 |

0,16 |

0,74 |

0,71 |

0,114 |

0 |

0,727 |

||

|

22 |

612 |

0,29 |

0,53 |

0,72 |

0,209 |

1 |

||||

|

23 |

613 |

0,25 |

0,63 |

0,73 |

0,183 |

1 |

||||

|

24 |

614 |

0,3 |

0,73 |

0,74 |

0,222 |

1 |

||||

|

7 |

25 |

711 |

0,17 |

0,52 |

0,75 |

0,128 |

1 |

0,766 |

||

|

26 |

712 |

0,3 |

0,62 |

0,76 |

0,228 |

1 |

||||

|

27 |

713 |

0,26 |

0,72 |

0,77 |

0,200 |

1 |

||||

|

28 |

714 |

0,27 |

0,51 |

0,78 |

0,211 |

1 |

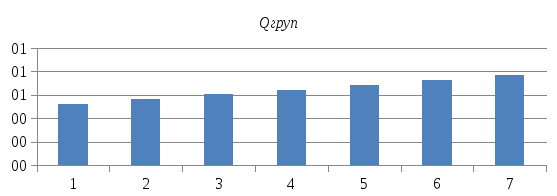

По результатам расчёта табл. 1.7 построим графики, которые представлены на рис. 1.19 , рис. 1.20, рис. 1.21.

-

-

Рисунок 1.19 – Оценка достигнутого профиля защиты

-

-

Qд

– достигнутый профиль безопасности

-

Qд

– достигнутый профиль безопасности

-

Qтр

– требуемый профиль безопасности

-

Qтр

– требуемый профиль безопасности

-

-

Рисунок 1.20 – Сравнение профилей защиты

-

Рисунок 1.21 – Оценка этапов

1.4.6 Результирующий профиль безопасности

По результатам рассчитанным в табл. 1.3 – табл. 1.7 определим результирующий профиль безопасности, который представлен в табл. 1.8

Таблица 1.8 – Результирующий профиль безопасности

|

Требования |

Направления защиты |

Qсзи |

|

||||||

|

1 |

2 |

3 |

4 |

5 |

|

|

|||

|

1 |

1 |

1 |

1 |

1 |

0 |

0,8 |

|

||

|

2 |

1 |

1 |

1 |

1 |

0 |

0,8 |

|

||

|

3 |

1 |

1 |

1 |

0 |

0 |

0,6 |

|

||

|

4 |

1 |

1 |

0 |

1 |

0 |

0,6 |

|

||

|

5 |

0 |

0 |

0 |

0 |

0 |

0 |

|

||

|

6 |

1 |

0 |

1 |

1 |

0 |

0,6 |

|

||

|

7 |

0 |

0 |

1 |

1 |

0 |

0,4 |

|

||

|

8 |

1 |

1 |

1 |

1 |

0 |

0,8 |

|

||

|

9 |

1 |

1 |

0 |

1 |

0 |

0,6 |

|

||

|

10 |

0 |

0 |

0 |

0 |

1 |

0,2 |

|

||

|

11 |

1 |

1 |

1 |

1 |

0 |

0,8 |

|

||

|

12 |

0 |

1 |

1 |

0 |

0 |

0,4 |

|

||

|

13 |

1 |

1 |

1 |

1 |

1 |

1 |

|

||

|

14 |

0 |

1 |

0 |

1 |

0 |

0,4 |

|

||

|

15 |

0 |

0 |

0 |

0 |

0 |

0 |

|

||

|

16 |

1 |

1 |

0 |

1 |

1 |

0,8 |

|

||

|

17 |

1 |

1 |

1 |

0 |

1 |

0,8 |

|

||

|

18 |

1 |

1 |

1 |

1 |

0 |

0,8 |

|

||

|

19 |

1 |

1 |

0 |

1 |

1 |

0,8 |

|

||

|

20 |

0 |

0 |

0 |

1 |

1 |

0,4 |

|

||

|

21 |

1 |

0 |

1 |

1 |

0 |

0,6 |

|

||

|

22 |

1 |

1 |

1 |

0 |

1 |

0,8 |

|

||

|

23 |

1 |

1 |

1 |

0 |

1 |

0,8 |

|

||

|

24 |

1 |

0 |

1 |

0 |

1 |

0,6 |

|

||

|

25 |

0 |

1 |

0 |

1 |

1 |

0,6 |

|

||

|

26 |

1 |

1 |

1 |

1 |

1 |

1 |

|

||

|

27 |

0 |

1 |

1 |

0 |

1 |

0,6 |

|

||

|

28 |

1 |

1 |

1 |

1 |

1 |

1 |

|

||

По данным результатам табл. 1.8 строим графики, которые показаны на рис. 1.22 – рис. 1.24

Рисунок 1.22 – Графическое представление обобщенных количественных оценок степени выполнения требования

– защита

объектов информационных систем

– защита

объектов информационных систем

– защита

процессов и программ

– защита

процессов и программ

– защита

каналов связи

– защита

каналов связи

– ПЭМИН

– ПЭМИН

– управление

системой защиты

– управление

системой защиты

– достигнутый

профиль защиты

– достигнутый

профиль защиты

Рисунок 1.23 – Достигнутый профиль защиты

– защита

объектов информационных систем

– защита

объектов информационных систем

– защита

процессов и программ

– защита

процессов и программ

– защита

каналов связи

– защита

каналов связи

– ПЭМИН

– ПЭМИН

– управление

системой защиты

– управление

системой защиты

Рисунок 1.24 – Графическое представление степени выполнения требований

Обобщенный показатель уровня защищенности (качественный и количественный) представим в табл. 1.9.

Таблица 1.9 – Обобщённый показатель защищённости

|

Показатели |

Направления защиты |

Qсзи |

|||||

|

1 |

2 |

3 |

4 |

5 |

|||

|

Кол. оценка S |

0,75 |

0,679 |

0,643 |

0,679 |

0,643 |

0,6788 |

|

|

Кач. оценка Q |

0,732 |

0,718 |

0,707 |

0,709 |

0,736 |

0,7204 |

|

В табл. 1.10 и табл. 1.11 представлены матрицы количественных и качественных оценок уровня защищенности, позволяющие наглядно оценить степень выполнения требований по защите информации.

Таблица 1.10 – Матрица количественных оценок

|

Этапы |

Направления |

Защита объектов и ИС 010 |

Защита программ и процедур 020 |

Защита каналов связи 030 |

ПЭМИН 040 |

Управление СЗИ 050 |

|

|||||||||||||||

|

Основы |

база 001 |

структура 002 |

меры 003 |

средства 004 |

база 001 |

структура 002 |

меры 003 |

средства 004 |

база 001 |

структура 002 |

меры 003 |

средства 004 |

база 001 |

структура 002 |

меры 003 |

средства 004 |

база 001 |

структура 002 |

меры 003 |

средства 004 |

|

|

|

1 |

определение информации подлежащей защите |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

1 |

1 |

0 |

1 |

0 |

0 |

0 |

0 |

0,7 |

|

2 |

выявление угроз и каналов утечки информации |

0 |

1 |

0 |

1 |

0 |

0 |

0 |

1 |

0 |

1 |

1 |

1 |

0 |

1 |

1 |

1 |

0 |

0 |

0 |

0 |

0,45 |

|

3 |

проведение оценки уязвимости и риска информации |

1 |

0 |

1 |

0 |

1 |

0 |

1 |

1 |

0 |

0 |

1 |

1 |

1 |

0 |

1 |

0 |

0 |

1 |

0 |

0 |

0,5 |

|

4 |

определение требования к СЗ |

1 |

0 |

0 |

1 |

1 |

1 |

0 |

1 |

1 |

0 |

0 |

0 |

1 |

1 |

0 |

1 |

1 |

0 |

0 |

1 |

0,55 |

|

5 |

выбор средств защиты и их характеристика |

1 |

1 |

1 |

0 |

1 |

1 |

1 |

0 |

1 |

1 |

0 |

0 |

0 |

1 |

1 |

1 |

1 |

0 |

1 |

1 |

0,7 |

|

6 |

внедрение и организация выбранных мер |

1 |

1 |

1 |

1 |

0 |

1 |

1 |

0 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

0 |

1 |

1 |

1 |

0,7 |

|

7 |

осуществление контроля и управления системой |

0 |

1 |

0 |

1 |

1 |

1 |

1 |

1 |

0 |

1 |

1 |

1 |

1 |

1 |

0 |

1 |

1 |

1 |

1 |

1 |

0,8 |

|

|

|

0,71 |

0,71 |

0,57 |

0,71 |

0,71 |

0,71 |

0,71 |

0,71 |

0,57 |

0,71 |

0,71 |

0,57 |

0,71 |

0,71 |

0,43 |

0,71 |

0,43 |

0,43 |

0,43 |

0,57 |

|

Таблица 1.11 – Матрица качественных оценок

|

Этапы |

Направления |

Защита объектов и ИС 010 |

Защита программ и процедур 020 |

Защита каналов связи 030 |

ПЭМИН 040 |

Управление СЗИ 050 |

|

||||||||||||||||||||

|

Основы |

база 001 |

структура 002 |

меры 003 |

средства 004 |

база 001 |

структура 002 |

меры 003 |

средства 004 |

база 001 |

структура 002 |

меры 003 |

средства 004 |

база 001 |

структура 002 |

меры 003 |

средства 004 |

база 001 |

структура 002 |

меры 003 |

средства 004 |

|

||||||

|

1 |

определение информации подлежащей защите |

0,16 |

0,159 |

0,136 |

0,245 |

0,159 |

0,15 |

0,131 |

0,292 |

0,136 |

0,131 |

0,124 |

0,3 |

0,15 |

0,2 |

0,12 |

0,24 |

0,14 |

0,125 |

0,11 |

0,151 |

0,17 |

|||||

|

2 |

выявление угроз и каналов утечки информации |

0,143 |

0,131 |

0,138 |

0,275 |

0,125 |

0,116 |

0,217 |

0,205 |

0,106 |

0,185 |

0,176 |

0,27 |

0,09 |

0,2 |

0,27 |

0,2 |

0,16 |

0,14 |

0,12 |

0,145 |

0,18 |

|||||

|

3 |

проведение оценки уязвимости и риска информации |

0,124 |

0,125 |

0,234 |

0,171 |

0,185 |

0,086 |

0,176 |

0,252 |

0,154 |

0,14 |

0,237 |

0,21 |

0,22 |

0,1 |

0,18 |

0,16 |

0,18 |

0,156 |

0,13 |

0,136 |

0,18 |

|||||

|

4 |

определение требования к СЗ |

0,218 |

0,217 |

0,106 |

0,19 |

0,146 |

0,27 |

0,14 |

0,176 |

0,21 |

0,194 |

0,177 |

0,07 |

0,15 |

0,2 |

0,11 |

0,26 |

0,2 |

0,173 |

0,15 |

0,125 |

0,18 |

|||||

|

5 |

выбор средств защиты и их характеристика |

0,093 |

0,185 |

0,192 |

0,2 |

0,111 |

0,224 |

0,202 |

0,209 |

0,129 |

0,125 |

0,119 |

0,32 |

0,08 |

0,2 |

0,26 |

0,22 |

0,1 |

0,19 |

0,17 |

0,231 |

0,18 |

|||||

|

6 |

внедрение и организация выбранных мер |

0,176 |

0,176 |

0,151 |

0,238 |

0,194 |

0,182 |

0,162 |

0,143 |

0,103 |

0,178 |

0,17 |

0,29 |

0,22 |

0,1 |

0,18 |

0,18 |

0,11 |

0,209 |

0,18 |

0,222 |

0,18 |

|||||

|

7 |

осуществление контроля и управления системой |

0,16 |

0,146 |

0,154 |

0,261 |

0,156 |

0,145 |

0,125 |

0,322 |

0,15 |

0,137 |

0,23 |

0,24 |

0,14 |

0,2 |

0,11 |

0,29 |

0,13 |

0,228 |

0,2 |

0,211 |

0,19 |

|||||

|

|

|

0,15 |

0,16 |

0,16 |

0,23 |

0,15 |

0,17 |

0,16 |

0,23 |

0,14 |

0,16 |

0,18 |

0,24 |

0,15 |

0,18 |

0,18 |

0,22 |

0,15 |

0,17 |

0,15 |

0,17 |

|

|||||

ВЫВОДЫ

По результатам выполнения расчёта оценки качества СЗИ на основе матрицы безопасности можно сделать следующие выводы:

-

Лучший показатель этапа – 7 (осуществление контроля и управления системой – 0,19).

-

Лучший показатель в блоке направления – 4 (Защита каналов связи 030, средства 004 – 0,24).

-

При анализе качественной оценки недостаточный уровень защиты мы получили для нескольких этапов:

– Определение информации подлежащей защите (0,17).

-

При анализе направлений и основ защиты недостаточный уровень защиты мы получили для направлений:

– Защита каналов связи – база 001 (0,14).

Защита каналов связи

Для защиты данных, передаваемых по указанным каналам связи, необходимо использовать соответствующие средства криптографической защиты. Криптопреобразования могут осуществляться как на прикладном уровне (или на уровнях между протоколами приложений и протоколом TCP/IP), так и на сетевом (преобразование IP-пакетов).

В первом варианте шифрование информации, предназначенной для транспортировки по каналу связи через неконтролируемую территорию, должно осуществляться на узле-отправителе (рабочей станции – клиенте или сервере), а расшифровка – на узле-получателе. Этот вариант предполагает внесение существенных изменений в конфигурацию каждой взаимодействующей стороны (подключение средств криптографической защиты к прикладным программам или коммуникационной части операционной системы), что, как правило, требует больших затрат и установки соответствующих средств защиты на каждый узел локальной сети. К решениям данного варианта относятся протоколы SSL, S-HTTP, S/MIME, PGP/MIME, которые обеспечивают шифрование и цифровую подпись почтовых сообщений и сообщений, передаваемых с использованием протокола http.

Второй вариант предполагает установку специальных средств, осуществляющих криптопреобразования в точках подключения локальных сетей и удаленных абонентов к каналам связи (сетям общего пользования), проходящим по неконтролируемой территории. При решении этой задачи необходимо обеспечить требуемый уровень криптографической защиты данных и минимально возможные дополнительные задержки при их передаче, так как эти средства туннелируют передаваемый трафик (добавляют новый IP-заголовок к туннелируемому пакету) и используют различные по стойкости алгоритмы шифрования. В связи с тем, что средства, обеспечивающие криптопреобразования на сетевом уровне полностью совместимы с любыми прикладными подсистемами, работающими в корпоративной информационной системе (являются «прозрачными» для приложений), то они наиболее часто и применяются. Поэтому, остановимся в дальнейшем на данных средствах защиты информации, передаваемой по каналам связи (в том числе и по сетям общего доступа, например, Internet). Необходимо учитывать, что если средства криптографической защиты информации планируются к применению в государственных структурах, то вопрос их выбора должен решаться в пользу сертифицированных в Украине продуктов.