- •1. Система обеспечения информационной безопасности в Российской Федерации.

- •1.1 Понятие «система обеспечения информационной безопасности».

- •1.2 Государственная система обеспечения информационной безопасности рф и ее структура.

- •1.4 Общая характеристика деятельности федеральных органов исполнительной власти рф в области обеспечения информационной безопасности: фстэк, фсб, фсо, свр, мо, мвд рф.

- •2. Значение и цели защиты информации в современной России.

- •2.1 Общая характеристика целей защиты информации.

- •2.2 Соответствие целей защиты информации характеру защищаемой информации и характеристикам субъектов информационных отношений.

- •3. Угрозы безопасности информации.

- •3.1 Понятие «угроза безопасности информации». Причины возникновения угроз безопасности информации. Классификация и характеристика угроз.

- •3.2 Разработка моделей угроз безопасности информации конкретной организации.

- •3.3 Определение актуальности угроз.

- •3.4 Ущерб организации в результате реализации угроз безопасности информации.

- •3.5 Виды ущерба. Структура прямых и косвенных потерь при реализации угроз безопасности информации.

- •4. Каналы и методы несанкционированного доступа к информации.

- •4.2 Методы несанкционированного доступа к информации, применяемые при использовании каждого канала.

- •4.3 Классификация каналов несанкционированного доступа к информации.

- •4.4 Понятие «атаки» на информационную систему. Основные методы реализации атак на информационные системы.

- •5. Уязвимость информации в информационных системах.

- •5.1 Понятие уязвимости информации в информационных системах. Причины возникновения уязвимости информации.

- •5.2 Классификация уязвимостей информации.

- •5.3 Понятие «утечка информации». Общая характеристика каналов утечки информации из информационных систем.

- •5.4 Порядок оценки уязвимости информации в информационных системах.

- •6. Риски информационной безопасности.

- •6.1 Понятие «риск информационной безопасности».

- •7. Объекты защиты информации.

- •7.1 Понятие «рубеж защиты информации».

- •7.2 Классификация и особенности видов носителей информации с позиции обеспечения безопасности.

- •8. Классификация методов и средств защиты информации.

- •8.1 Классификация и общая характеристика методов и средств защиты информации: инженерно-технические, программно-аппаратные, средства аудита информационной безопасности.

- •9. Механизмы защиты государственной тайны.

- •9.2 Перечень сведений, отнесенных к государственной тайне в соответствии с требованиями Указа Президента рф № 1203 1995 года «Об утверждении Перечня сведений, отнесенных к государственной тайне».

- •10. Механизмы защиты, основанные на разделении конфиденциальной информации на виды тайны.

- •10.2 Основания и методика отнесения сведений к коммерческой тайне на основе требований Указа Президента рф № 188 1997 года «Об утверждении Перечня сведений конфиденциального характера».

- •10.3 Понятие «служебная тайна» в соответствии с требованиями Указа Президента рф № 188 1997 года «Об утверждении Перечня сведений конфиденциального характера».

- •Федеральный закон о служебной тайне

- •2. Порядок обращения с документами, содержащими служебную информацию ограниченного распространения

- •Глава 3. Права субъекта персональных данных

- •Глава 4. Обязанности оператора

- •11. Механизмы защиты информации в информационных системах документооборота.

- •11.3 Средства и технологии эп: удостоверяющие центры и их функции, сертификаты ключа проверки эп; классы сертификатов и их отличия.

- •12. Механизмы управления информационной безопасностью.

- •12.2 Понятие «Политика информационной безопасности организации». Цель Политики. Документальное оформление Политики: структура, основное содержание разделов.

- •12.3 Последовательность разработки Политики информационной безопасности организации. Пересмотр и оценка Политики.

- •1. Первоначальный аудит безопасности

- •2. Разработка

- •3. Внедрение

- •4. Аудит и контроль

- •5. Пересмотр и корректировка

- •13. Механизмы менеджмента информационной безопасности.

- •13.1 Управление информационной безопасностью предприятия на основе положений гост р исо/мэк 27001-2006.

- •13.2 Использование процессного подхода в управлении информационной безопасностью на основе модели pdca: планирование - реализация - проверка - улучшение. Перечень действий на каждой стадии модели.

- •1. Средства защиты информации, встроенные в системное программное обеспечение.

- •1.1 Общая характеристика системы защиты информации, встроенной в современную операционную систему. Понятие, сущность и общая характеристика процессов аутентификации, авторизации и аудита.

- •1.4 Процедура аудита, осуществляемого средствами операционной системы. Сущность аудита, его роль в обеспечении безопасности и выполняемые функции.

- •1.5 Журналы событий и безопасности Windows. Порядок использования содержания журналов для получения сведений в целях обеспечения безопасности.

- •2. Прикладные программные средства защиты информации.

- •2.4 Средства создания виртуальных частных сетей. Понятие, возможности, принцип действия и область использования технологии vpn. Состав сети и основные функциональные возможности vpn.

- •Intranet vpn

- •Internet vpn

- •2.5 Средства обнаружения и предотвращения атак. Понятие, классификация и примеры сетевых атак.

- •3. Программно-аппаратные средства защиты информации.

- •3.2 Электронная подпись (эп). Контроль целостности информации с использованием эп. Процессы формирования и проверки эп. Технология использования эп.

- •4. Системы резервного копирования.

- •5. Обеспечение безопасности информации в «облачных» вычислениях.

- •Практика

- •11. Управление параметрами логического входа в операционную систему ms Windows с использованием программно-аппаратных средств биометрической аутентификации.

- •12. Защита ресурсов операционной системы ms Windows от нсд с использованием программно-аппаратного средства.

- •16. Обнаружение закладочных устройств в защищаемом помещении предприятия.

- •16.1 Практическое обнаружение излучающих закладочных устройств в защищаемом помещении предприятия с использованием поискового комплекса «Крона».

- •16.2 Практическое обнаружение неизлучающих закладочных устройств в защищаемом помещении предприятия с использованием нелинейного локатора nr-900ems.

- •17. Разработка плана расследования инцидента информационной безопасности в должности руководителя (сотрудника) группы реагирования.

- •1. Общая характеристика каналов утечки информации.

- •2. Способы и средства инженерно-технической защиты информации.

- •2.4 Общая характеристика средств нейтрализации угроз. Средства управления системами защиты. Интегрированные системы защиты.

- •3. Оценка защищенности объектов информатизации.

- •4. Аттестация объектов информатизации по требованиям безопасности информации.

- •1. Реализация проекта создания системы защиты информации (приобретения технических, программно-аппаратных средств защиты информации).

- •2. Моделирование затрат на информационную безопасность.

- •1. Методы криптографической защиты информации.

- •2. Симметричные алгоритмы шифрования.

- •2.1 Модель симметричной криптосистемы. Примеры алгоритмов симметричного шифрования: des, Triple des, aes и их основные характеристики.

- •3. Асимметричные алгоритмы шифрования.

- •4. Электронная подпись.

- •1. Управление инцидентами информационной безопасности на предприятии.

- •1.1 Менеджмент инцидентов информационной безопасности на основе требований нормативных документов. Общая характеристика и краткое содержание этапов менеджмента инцидентов информационной безопасности.

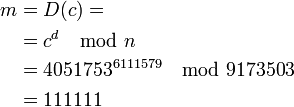

3. Асимметричные алгоритмы шифрования.

Модель асимметричной криптосистемы. Последовательность алгоритма асимметричного шифрования RSA, его основные характеристики. Сравнительный анализ симметричных и асимметричных алгоритмов шифрования.

Модель:

RSA — криптографический алгоритм с открытым ключом, основывающийся на вычислительной сложности задачи факторизации больших целых чисел. Алгоритм RSA намного медленнее, чем AES и другие алгоритмы, использующие симметричные блочные шифры. По словам исследователей, в качестве надежной системы шифрования можно рассматривать только RSA-ключи длиной 1024 бита и более. Причём от шифрования ключом длиной в 1024 бит стоит отказаться в 2013-2014г. С 31 декабря 2013 года браузеры Mozilla перестанут поддерживать сертификаты удостоверяющих центров с ключами RSA меньше 2048 бит

|

Этап |

Описание операции |

Результат операции |

|

Генерация ключей |

Выбрать два простых различных числа |

|

|

|

Вычислить модуль (произведение) |

|

|

|

Вычислить функцию Эйлера |

|

|

|

Выбрать открытую экспоненту |

|

|

|

Вычислить секретную экспоненту |

|

|

|

Опубликовать открытый ключ |

|

|

|

Сохранить закрытый ключ |

|

|

Шифрование |

Выбрать текст для зашифровки |

|

|

|

Вычислить шифротекст |

|

|

Расшифрование |

Вычислить исходное сообщение |

|

4. Электронная подпись.

Порядок

практического использования электронной

подписи в соответствии с отечественным

стандартом ГОСТ Р 34.10-2001. «Информационная

технология. Криптографическая защита

информации. Процессы формирования и

проверки электронной цифровой подписи»:

параметры, формирование и проверка

цифровой подписи.

Формирование

Проверка:

Информационно-аналитическое обеспечение безопасности предпринимательской деятельности

1. Управление инцидентами информационной безопасности на предприятии.

1.1 Менеджмент инцидентов информационной безопасности на основе требований нормативных документов. Общая характеристика и краткое содержание этапов менеджмента инцидентов информационной безопасности.

Основной нормативный документ - ГОСТ Р ИСО/МЭК ТО 18044-2007 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности»

Менеджмент инцидентов ИБ можно отнести к управлению эккаунтингом, которое связано с процессами сбора, обработки и анализа данных о работе организации, их сравнении с исходными и плановыми показателями, результатами деятельности других организаций с целью своевременного выявления проблем и вскрытия резервов для более полного использования имеющегося потенциала. Таким образом, основным направлением менеджмента инцидентов ИБ является сбор, обработка, анализ информации об инцидентах, которые происходят в организации. Менеджмент инцидентов ИБ является составной частью менеджмента ИБ вцелом.

Из 27001 - СМИБ - часть общей системы менеджмента организации, основанная на использовании методов оценки бизнес-рисков для разработки, внедрения, функционирования, мониторинга, анализа, поддержки и улучшения ИБ. Система менеджмента ИБ включает в себя организационную структуру, политики, планирование, распределение ответственности, практическую деятельность, процедуры, процессы и ресурсы.

Задачи:

Обнаружение инцидентов ИБ, информирование о них и учет ИИБ.

Реагирование на инциденты ИБ;

Анализ произошедших инцидентов с целью планирования превентивных мер защиты и улучшения процесса обеспечения ИБ вцелом.

Основа менеджмента строится на основе процессной модели Гемминга-Шухарда.

Планирование и подготовка

Использование

Анализ

Улучшение.

В целом, все по этому вопросу написано в ГОСТ 18044.

1.2 Организация расследования инцидентов информационной безопасности на предприятии. Перечень решаемых задач и анализ типовых ситуаций, возникающих при расследовании инцидентов информационной безопасности. Алгоритм действий при возникновении инцидента. Основные этапы процесса реагирования на инцидент.

Расследование - комплекс мероприятий, которые направлены на выявление виновного в совершении ИИБ и установлении причин, которые ему способствовали.

Расследование ИИБ включает в себя определение виновных в его возникновении, сбор доказательств и улик инциндента, а так же определение соответствующих рекоммендаций по применению ответственности. Фаза расследования призвана определить: кто, что, когда, как, почему были вовлечены в инциндент. Условно, расследования делятся на 2 этапа:

Сбор данных/свидетельств/улик

Их криминалистический анализ.

Информация, собранная в ходе первого этапа служит для выработки стратегии реагирования на ИИБ, а на этапе анализа определяется кто,что,как...были вовлеченф в инцидент, т.е. устанавливается виновный и обстоятельства совершения инциндента.

Целью расследования является установление виновных лиц, причин и обстоятельств ИИБ.

Как правило, расследование ИИБ призвано решить задачи:

Установить способ вторжения в систему

Выяснить цели, которые преследовал злоумышленник

Установить личность злоумышленника и принчть меры, исключающие им применение противоправных действий.

Установить мотивацию и его возможных соучастников, в т.ч. внутри организации

Возместить нанесенный ущерб

Принять меры по устранению уязвимостей, которыми воспользовался злоумышленник.

Варианты проведения расследования ИИБ, кто:

Своя СБ

Правоохранительные органы

Коммерческие организации

Использование "друзей" и случайных лиц.

Примерный алгоритм расследования ИИБ.

Четко определить руководителя расследования и в дальнейшем выполнять его распоряжения. На это лицо замыкаются все контакты с правоохранительными органами и привлеченными организациями.

Обеспечить полную конфиденциальность расследования. Всей полнотой инфы владеют только руководитель СБ и расследования. Руководству организации докладываются окончательные выводы - результаты. Всем остальным или доводится по необходимости.

Получить подобное письменное объяснение от сотрудника организации, который первый сообщил об инциденте:

Что произошло

Каким образом работник узнал об этом(случайно, в рамках служебных обязанностей, от посторонних.....)

Что могло стать причиной инцидента по его мнению

Кто в это время находился поблизости

Кто приходил на место выявления инциденте

Видел ли работник посторонних лиц

Происходили ли подобные инциденты раньше, если да - почему

Кому и когда работник об этом сообщил и принимались ли меры

Какие последствия может иметь инцидент, можно ли его немедленно устранить и каков может быть материальный ущерб

Аналогичное объяснение от всех работников, которые присутствовали в помещении где произошел инцидента(применительно к компетенции)

Совместно с ответственным от айтишников локализовать инцидент ИБ

Установи, кто персонально отвечает за данный участок, регламентирована ли его деятельность инструкций, и насколько точно эта инструкция соблюдалась

Установить возможные последствия инцидента, наличие материального ущерба

Что являлось причиной инцидента(умысел,халатность,случайность, сбой оборудования, др.)

В случае выявления умысла, решить вопрос о целесообразности обращения в правоохранительные органы или коммерческую организацию, проводящую расследования и составить план взаимодействия

Совместно с начальником айти-отдела (правоохранительными органами или коммерческими организациями) произвести осмотр места инцидента, составить об этом соответствующий протокол. При необходимости, произвести осмотр других предметов или помещений, которые могут иметь отношение к данному инциденту.

Только после получения разрешения от руководителя расследования и представителя правоохранительных органов в полном объеме восстановить работоспособность поврежденного участка

В процессе расследования четко исполнять требования руководителя расследования

После выявления злоумышленника установить мотивацию его действий, возможных соучастников, использованные им уязвимости. Получить от него письменное объяснение

Принять меры к возмещению нанесенного организации материального ущерба (по возможности)

Принять меры, исключающие повторение подобных инцидентов в будущем.

1.3 Правовые основы изъятия и исследования компьютерной техники. Методика изъятия компьютерной техники и носителей информации. Обеспечение юридической значимости изъятых материалов. Порядок исследования компьютерной техники. Содержание выводов эксперта и экспертного заключения.

В ходе доследственной проверки или следствия по уголовному делу уполномоченные сотрудники органов дознания и следствия, в соответствии с УПК имеют право изымать любые предметы, находящиеся в жилище подозреваемых или иных лиц, имеющих отношение к уголовному делу.

Практика показывает, что на стадии изъятия оборудования могут допускаться ошибки, существенно затрудняющие исследование изъятого оборудования,либо лишают результаты исследования доказательного значения:

Отсутствие специалиста при следственных действиях

Некомпетентность понятых

Ненадлежащее опечатывание

Процессуальные нарушения

Тактические ошибки

При изъятии оборудования необходимо обеспечить исключение несанкционированного доступа к нему. Основное - опечатывание.

Процессуальные ошибки:

Обыск или выемка проводятся без постановления следователя или санкции суда. После - должен быть протокол. Подписи всех и присутствующих и их список. Подписывается каждый лист. Указание времени начала и окончания следственных действий. Копия протокола должна вручался тому, у кого проводился обыск. Описано конкретно все то, что изъято.

Тактические ошибки:

Преступник узнает заранее о обыске.

Нарушен порядок следственных действий.

Все люди участвующие должны находиться в одном месте.

Нельзя ничего включать.

Изъятие компьютерной техники может производиться в соответствии со статьями 182, 183 УПК путем обыска и выемки, либо в соответствии со ст.176,177 путем осмотра места происшествия.

Важнейшим условием дальнейшего использование изъятой техники в качестве доказательственной базы является строгое соблюдение требований УПК.

Статья 176. Основания производства осмотра

1. Осмотр места происшествия, местности, жилища, иного помещения, предметов и документов производится в целях обнаружения следов преступления, выяснения других обстоятельств, имеющих значение для уголовного дела.

2. Осмотр места происшествия, документов и предметов может быть произведен до возбуждения уголовного дела.

Статья 177. Порядок производства осмотра

1. Утратил силу.

2. Осмотр следов преступления и иных обнаруженных предметов производится на месте производства следственного действия, за исключением случаев, предусмотренных частью третьей настоящей статьи.

3. Если для производства такого осмотра требуется продолжительное время или осмотр на месте затруднен, то предметы должны быть изъяты, упакованы, опечатаны, заверены подписью следователя на месте осмотра. Изъятию подлежат только те предметы, которые могут иметь отношение к уголовному делу. При этом в протоколе осмотра по возможности указываются индивидуальные признаки и особенности изымаемых предметов.

4. Все обнаруженное и изъятое при осмотре должно быть предъявлено участникам осмотра.

5. Осмотр жилища производится только с согласия проживающих в нем лиц или на основании судебного решения. Если проживающие в жилище лица возражают против осмотра, то следователь возбуждает перед судом ходатайство о производстве осмотра в соответствии со статьей 165 настоящего Кодекса.

6. Осмотр помещения организации производится в присутствии представителя администрации соответствующей организации. В случае невозможности обеспечить его участие в осмотре об этом делается запись в протоколе.

Статья 182. Основания и порядок производства обыска

1. Основанием производства обыска является наличие достаточных данных полагать, что в каком-либо месте или у какого-либо лица могут находиться орудия преступления, предметы, документы и ценности, которые могут иметь значение для уголовного дела.

2. Обыск производится на основании постановления следователя.

3. Обыск в жилище производится на основании судебного решения, принимаемого в порядке, установленном статьей 165 настоящего Кодекса.

4. До начала обыска следователь предъявляет постановление о его производстве, а в случаях, предусмотренных частью третьей настоящей статьи, - судебное решение, разрешающее его производство.

5. До начала обыска следователь предлагает добровольно выдать подлежащие изъятию предметы, документы и ценности, которые могут иметь значение для уголовного дела. Если они выданы добровольно и нет оснований опасаться их сокрытия, то следователь вправе не производить обыск.

6. При производстве обыска могут вскрываться любые помещения, если владелец отказывается добровольно их открыть. При этом не должно допускаться не вызываемое необходимостью повреждение имущества.

7. Следователь принимает меры к тому, чтобы не были оглашены выявленные в ходе обыска обстоятельства частной жизни лица, в помещении которого был произведен обыск, его личная и (или) семейная тайна, а также обстоятельства частной жизни других лиц.

8. Следователь вправе запретить лицам, присутствующим в месте, где производится обыск, покидать его, а также общаться друг с другом или иными лицами до окончания обыска.

9. При производстве обыска во всяком случае изымаются предметы и документы, изъятые из оборота.

9.1. При производстве обыска электронные носители информации изымаются с участием специалиста. По ходатайству законного владельца изымаемых электронных носителей информации или обладателя содержащейся на них информации специалистом, участвующим в обыске, в присутствии понятых с изымаемых электронных носителей информации осуществляется копирование информации. Копирование информации осуществляется на другие электронные носители информации, предоставленные законным владельцем изымаемых электронных носителей информации или обладателем содержащейся на них информации. При производстве обыска не допускается копирование информации, если это может воспрепятствовать расследованию преступления либо, по заявлению специалиста, повлечь за собой утрату или изменение информации. Электронные носители информации, содержащие скопированную информацию, передаются законному владельцу изымаемых электронных носителей информации или обладателю содержащейся на них информации. Об осуществлении копирования информации и о передаче электронных носителей информации, содержащих скопированную информацию, законному владельцу изымаемых электронных носителей информации или обладателю содержащейся на них информации в протоколе делается запись.

10. Изъятые предметы, документы и ценности предъявляются понятым и другим лицам, присутствующим при обыске, и в случае необходимости упаковываются и опечатываются на месте обыска, что удостоверяется подписями указанных лиц.

11. При производстве обыска участвуют лицо, в помещении которого производится обыск, либо совершеннолетние члены его семьи. При производстве обыска вправе присутствовать защитник, а также адвокат того лица, в помещении которого производится обыск.

12. При производстве обыска составляется протокол в соответствии со статьями 166 и 167 настоящего Кодекса.

13. В протоколе должно быть указано, в каком месте и при каких обстоятельствах были обнаружены предметы, документы или ценности, выданы они добровольно или изъяты принудительно. Все изымаемые предметы, документы и ценности должны быть перечислены с точным указанием их количества, меры, веса, индивидуальных признаков и по возможности стоимости.

14. Если в ходе обыска были предприняты попытки уничтожить или спрятать подлежащие изъятию предметы, документы или ценности, то об этом в протоколе делается соответствующая запись и указываются принятые меры.

15. Копия протокола вручается лицу, в помещении которого был произведен обыск, либо совершеннолетнему члену его семьи. Если обыск производился в помещении организации, то копия протокола вручается под расписку представителю администрации соответствующей организации.

16. Обыск может производиться и в целях обнаружения разыскиваемых лиц и трупов.

Статья 183. Основания и порядок производства выемки

1. При необходимости изъятия определенных предметов и документов, имеющих значение для уголовного дела, и если точно известно, где и у кого они находятся, производится их выемка.

2. Выемка производится в порядке, установленном статьей 182 настоящего Кодекса, с изъятиями, предусмотренными настоящей статьей.

3. Выемка предметов и документов, содержащих государственную или иную охраняемую федеральным законом тайну, предметов и документов, содержащих информацию о вкладах и счетах граждан в банках и иных кредитных организациях, а также вещей, заложенных или сданных на хранение в ломбард, производится на основании судебного решения, принимаемого в порядке, установленном статьей 165 настоящего Кодекса.

3.1. При производстве выемки изъятие электронных носителей информации производится с участием специалиста. По ходатайству законного владельца изымаемых электронных носителей информации или обладателя содержащейся на них информации специалистом, участвующим в выемке, в присутствии понятых с изымаемых электронных носителей информации осуществляется копирование информации на другие электронные носители информации, предоставленные законным владельцем изымаемых электронных носителей информации или обладателем содержащейся на них информации. При производстве выемки не допускается копирование информации, если это может воспрепятствовать расследованию преступления либо, по заявлению специалиста, повлечь за собой утрату или изменение информации. Электронные носители информации, содержащие скопированную информацию, передаются законному владельцу изымаемых электронных носителей информации или обладателю содержащейся на них информации. Об осуществлении копирования информации и о передаче электронных носителей информации, содержащих скопированную информацию, законному владельцу изымаемых электронных носителей информации или обладателю содержащейся на них информации в протоколе делается запись.

4. Утратил силу.

5. До начала выемки следователь предлагает выдать предметы и документы, подлежащие изъятию, а в случае отказа производит выемку принудительно.

6. В случае выемки заложенной или сданной на хранение в ломбард вещи в трехдневный срок производится уведомление об этом заемщика или поклажедателя.

Исследование техники.

Исследование техники производит специалист - эксперт(УПК).

1. Проверку целостности опечатывания

2. Исследование внешнего вида

3. Исследование составляющих объекта, все ди элементы - типовые.

4. Проверка технического состояния - повреждения, неисправности...

5. Наличие записей.

6. Создание копии диска и работы производятся только с копией.

7. Исследования

a. Вручную

b. С использованием ПО - прим.Нкейс.

Выводы эксперта и экспертное заключение.

Перед экспертом ставятся вопросы, на которые он должен дать письменный ответ.

Основные ошибки эксперта:

1. Не должен отвечать на вопросы, не входящие в его компетенцию

2. Не должен делать выводы по виновности, умысле и т.д.

В заключении эксперт описывает все обстоятельства объективно.

*

* *

*