ВВЕДЕНИЕ В СПЕЦИАЛЬНОСТЬ 090303е7-12

.pdfна базе управления рисками информационной безопасности определить общие положения, технические и организационные требования, составляющие Политику информационной безопасности объекта защиты;

реализовать требования Политики информационной безопасности, внедрив соответствующие программно-технические способы и средства защиты информации;

реализовать Систему менеджмента (управления) информационной безопасности (СМИБ);

используя СМИБ организовать регулярный контроль эффективности СОИБ и при необходимости пересмотр и корректировку СОИБ и СМИБ.

Как видно из последнего этапа работ, процесс реализации СОИБ непрерывный и циклично (после каждого пересмотра) возвращается к первому этапу, повторяя последовательно всё остальные. Так СОИБ корректируется для эффективного выполнения своих задач защиты информации и соответствия новым требованиям постоянно обновляющейся информационной системы.

Нормативные документы в области информационной безопасности

В Российской Федерации к нормативно-правовым актам в области информационной безопасности относятся[12]:

Акты федерального законодательства:

Международные договоры РФ; o Конституция РФ;

o Законы федерального уровня; o Указы Президента РФ;

o Постановления правительства РФ;

o Нормативные правовые акты федеральных министерств и ведомств;

Кнормативно-методическим документам можно отнести

Методические документы государственных органов России:

o Доктрина информационной безопасности РФ;

oРуководящие документы ФСТЭК (Гостехкомиссии России);

oПриказы ФСБ;

Стандарты информационной безопасности, из которых выделяют:

oМеждународные стандарты;

o Государственные (национальные) стандарты РФ; o Рекомендации по стандартизации;

Органы (подразделения), обеспечивающие информационную безопасность

Государственные органы РФ, контролирующие деятельность в области защиты информации:

Комитет Государственной думы по безопасности;

Совет безопасности России;

Федеральная служба по техническому и экспортному контролю (ФСТЭК России);

Федеральная служба безопасности Российской Федерации(ФСБ России);

Служба внешней разведки Российской Федерации(СВР России);

Министерство обороны Российской Федерации (Минобороны России);

Министерство внутренних дел Российской Федерации(МВД России);

Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор).

Службы, организующие защиту информации на уровне предприятия

Служба экономической безопасности;

Служба безопасности персонала(Режимный отдел);

Отдел кадров;

Служба информационной безопасности.

Организационно-технические и режимные меры и методы

Для описания технологии защиты информации конкретной информационной системы обычно строится так называемая Политика информационной безопасности или Политика безопасности рассматриваемой информационной системы.

Политика безопасности (информации в организации) (англ. Organizational security policy)[1] — совокупность документированных правил, процедур, практических приемов или руководящих принципов в области безопасности информации, которыми руководствуется организация в своей деятельности.

Политика безопасности информационно-телекоммуникационных технологий

(англ. ІСТ security policy)[5] — правила, директивы, сложившаяся практика, которые определяют, как в пределах организации и её информационно-телекоммуникационных технологий управлять, защищать и распределять активы, в том числе критичную информацию.

Для построения Политики информационной безопасности рекомендуется отдельно рассматривать следующие направления защиты информационной системы[11]:

Защита объектов информационной системы;

Защита процессов, процедур и программ обработки информации;

Защита каналов связи;

Подавление побочных электромагнитных излучений;

Управление системой защиты.

При этом, по каждому из перечисленных выше направлений Политика информационной безопасности должна описывать следующие этапы создания средств защиты информации:

1.Определение информационных и технических ресурсов, подлежащих защите;

2.Выявление полного множества потенциально возможных угроз и каналов утечки информации;

3.Проведение оценки уязвимости и рисков информации при имеющемся множестве угроз и каналов утечки;

4.Определение требований к системе защиты;

5.Осуществление выбора средств защиты информации и их характеристик;

6.Внедрение и организация использования выбранных мер, способов и средств защиты;

7.Осуществление контроля целостности и управление системой защиты.

Политика информационной безопасности оформляется в виде документированных требований на информационную систему. Документы обычно разделяют по уровням описания (детализации) процесса защиты.

Документы верхнего уровня Политики информационной безопасности отражают позицию организации к деятельности в области защиты информации, её стремление соответствовать государственным, международным требованиям и стандартам в этой области. Подобные документы могут называться «Концепция ИБ», «Регламент управления ИБ», «Политика ИБ», «Технический стандарт ИБ» и т. п. Область распространения документов верхнего уровня обычно не ограничивается, однако данные документы могут выпускаться и в двух редакциях — для внешнего и внутреннего использования.

Согласно ГОСТ Р ИСО/МЭК 17799—2005[2], на верхнем уровне Политики информационной безопасности должны быть оформлены следующие документы: «Концепция обеспечения ИБ», «Правила допустимого использования ресурсов информационной системы», «План обеспечения непрерывности бизнеса».

К среднему уровню относят документы, касающиеся отдельных аспектов информационной безопасности. Это требования на создание и эксплуатацию средств защиты информации, организацию информационных и бизнес-процессов организации по конкретному направлению защиты информации. Например: Безопасности данных, Безопасности коммуникаций, Использования средств криптографической защиты, Контентная фильтрация и т. п. Подобные документы обычно издаются в виде внутренних технических и организационных политик (стандартов) организации. Все документы среднего уровня политики информационной безопасности конфиденциальны.

В политику информационной безопасности нижнего уровня входят регламенты работ, руководства по администрированию, инструкции по эксплуатации отдельных сервисов информационной безопасности.

Программно-технические способы и средства обеспечения информационной безопасности

В литературе предлагается следующая классификация средств защиты информации.[11]

Средства защиты отнесанкционированного доступа (НСД): o Средства авторизации;

o Мандатное управление доступом;

o Избирательное управление доступом; o Управление доступом на основе ролей;

o Журналирование (так же называется Аудит).

Системы анализа и моделирования информационных потоков (CASE-системы).

Системы мониторинга сетей:

o Системы обнаружения и предотвращения вторжений(IDS/IPS).

oСистемы предотвращения утечек конфиденциальной информации (DLPсистемы).

Анализаторы протоколов.

Антивирусные средства.

Межсетевые экраны.

Криптографические средства: o Шифрование;

o Цифровая подпись.

Системы резервного копирования.

Системы бесперебойного питания:

oИсточники бесперебойного питания;

oРезервирование нагрузки;

oГенераторы напряжения.

Системы аутентификации:

oПароль;

o Ключ доступа (физический или электронный); o Сертификат;

oБиометрия.

Средства предотвращения взлома корпусов и краж оборудования.

Средства контроля доступа в помещения.

Инструментальные средства анализа систем защиты:

oМониторинговый программный продукт.

Организационная защитаобъектов информатизации

Организационная защита — это регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающей или существенно затрудняющей неправомерное овладение конфиденциальной информацией и проявление внутренних и внешних угроз. Организационная защита обеспечивает:

организацию охраны, режима, работу с кадрами, с документами;

использование технических средств безопасности и информационноаналитическую деятельность по выявлению внутренних и внешних угроз предпринимательской деятельности.

Косновным организационным мероприятиям можно отнести:

организацию режима и охраны. Их цель— исключение возможности тайного проникновения на территорию и в помещения посторонних лиц;

организацию работы с сотрудниками, которая предусматривает подбор и расстановку персонала, включая ознакомление с сотрудниками, их изучение, обучение правилам работы с конфиденциальной информацией, ознакомление с мерами ответственности за нарушение правил защиты информации и др.;

организацию работы с документами и документированной информацией, включая организацию разработки и использования документов и носителей конфиденциальной информации, их учет, исполнение, возврат, хранение и уничтожение;

организацию использования технических средств сбора, обработки, накопления и хранения конфиденциальной информации;

организацию работы по анализу внутренних и внешних угроз конфиденциальной информации и выработке мер по обеспечению ее защиты;

организацию работы по проведению систематического контроля за работой персонала с конфиденциальной информацией, порядком учета, хранения и уничтожения документов и технических носителей.

Вкаждом конкретном случае организационные мероприятия носят специфическую для данной организации форму и содержание, направленные на обеспечение безопасности информации в конкретных условиях.

Под безопасностью ИКС (инфокоммуникационной системы) будем понимать защищенность всех ее компонентов (технических средств, программного обеспечения, данных и персонала) от подобного рода нежелательных для соответствующих субъектов информационных отношений воздействий.

Безопасность любого компонента (ресурса) ИКС складывается из обеспечения трех его характеристик: конфиденциальности, целостности и доступности.

Несколько определений Объект - совокупность зданий или помещений с размещенными в них техническими

средствами обработки, передачи и хранения информации, объединенная едиными информационными потоками.

Охраняемая зона объекта - ограниченная территория, имеющая обозначенный периметр, на которой принимаются меры по предотвращению проникновения на объект нарушителей, способных причинить ущерб информационным ресурсам.

Целью защиты информации является сведение к минимуму потерь, вызванных нарушением целостности данных, их конфиденциальности или недоступности информации для потребителей.

Под безопасностью информации понимается такое ее состояние, при котором исключается возможность ознакомления с этой информацией, ее изменения или уничтожения лицами, не имеющими на это права, а также утечки за счет побочных электромагнитных излучений и наводок, специальных устройств перехвата (уничтожения) при передаче между объектами вычислительной техники.

Под защитой информации понимается совокупность мероприятий, направленных на обеспечение конфиденциальности и целостности обрабатываемой информации, а также доступности информации для пользователей.

Каналы утечки информации

Любые технические средства по своей природе потенциально обладают каналами утечки информации.

Под каналом утечки информации будем понимать физический путь от источника конфиденциальной информации к злоумышленнику, по которому возможна утечка охраняемых сведений. Для возникновения (образования, установления) канала утечки информации необходимы определенные пространственные, энергетические и временные условия, а также соответствующие средства восприятия и фиксации информации на стороне злоумышленника.

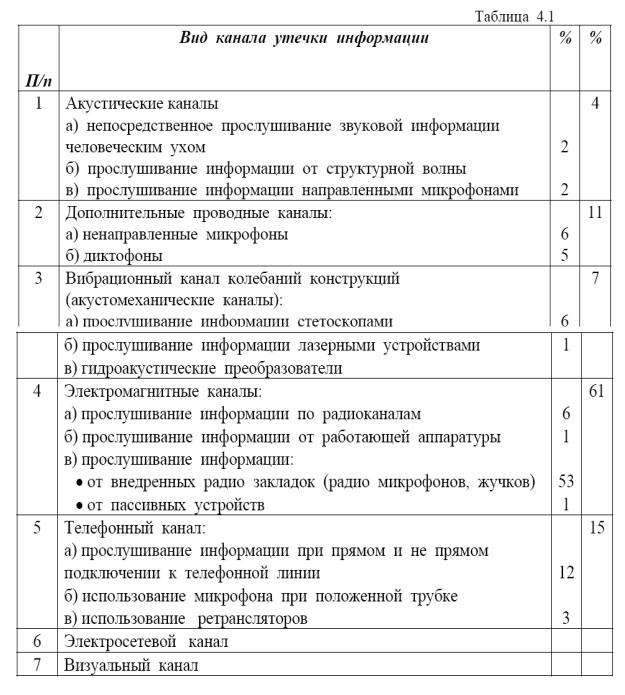

Применительно к практике с учетом физической природы образования каналы утечки информации можно квалифицировать на следующие группы:

-визуально-оптические;

-акустические (включая и акустико-преобразовательные);

-электромагнитные (включая магнитные и электрические);

-материально-вещественные (бумага, фото, магнитные носители, производственные отходы различного вида).

ОБЩИЕ ПОЛОЖЕНИЯ О ТЕХНИЧЕСКИХ КАНАЛАХ УТЕЧКИ ИНФОРМАЦИИ

Технический канал утечки информации это совокупность объекта информации, технических средств съема информации и физического канала, по которому информация передается агенту. Объектом информации чаще всего являются люди, ведущие переговоры на объекте, и аппаратура, по которой передаётся (хранится) информация. Информация с объекта может поступить агенту по следующим физическим каналам:

•акустическим каналам;

•дополнительным проводным каналам и с помощью диктофонов;

•вибрационному каналу колебаний конструкций здания;

•электромагнитным каналам;

•телефонным каналам;

•электросетевым каналам;

•визуальным каналам.

Показательно, что наиболее опасными являются электромагнитные каналы утечки информации.

Информация ограниченного доступа

“Закон об информации…” гласит:

-документированная информация ограниченного доступа по условиям ее правового режима подразделяется на информацию, отнесенную к ГОСУДАРСТВЕННОЙ ТАЙНЕ, и КОНФИДЕНЦИАЛЬНУЮ (ст.10, ч. 2).

-конфиденциальная информация - документированная информация, доступ к которой ограничивается в соответствии с законодательством Российской Федерации (ст. 2);

-ПЕРСОНАЛЬНЫЕ ДАННЫЕ о гражданах, включаемые в состав федеральных информационных ресурсов, информационных ресурсов совместного ведения, информационных ресурсов субъектов Российской Федерации, информационных ресурсов местного самоуправления, а также получаемые и собираемые негосударственными организациями, отнесены к категории конфиденциальной информации (ст. 11, ч. 1);

-не допускаются сбор, хранение, использование и распространение информации о ЧАСТНОЙ ЖИЗНИ, а равно информации, нарушающей ЛИЧНУЮ ТАЙНУ, СЕМЕЙНУЮ ТАЙНУ, ТАЙНУ ПЕРЕПИСКИ, ТЕЛЕФОННЫХ ПЕРЕГОВОРОВ, ПОЧТОВЫХ, ТЕЛЕГРАФНЫХ и иных сообщений, физического лица без его

согласия, кроме как на основании судебного решения (ст. 11, ч. 1).

Порядок отнесения информации к категории ограниченного доступа.

Отнесение информации к категориям осуществляется:

к государственной тайне - в соответствии с Законом Российской Федерации “О государственной тайне”; принятым в июле 1993 года, которым установлено три степени секретности сведений: “ОСОБОЙ ВАЖНОСТИ”, “СОВЕРШЕННО СЕКРЕТНО” и “СЕКРЕТНО”.

к конфиденциальной информации - в порядке, установленном Гражданским кодексом Российской Федерации, введенным в действие с 1995 года, которым предусмотрена категория “СЛУЖЕБНАЯ ТАЙНА” в сочетании с категорией

“КОММЕРЧЕСКАЯ ТАЙНА”.

Статья 139 Кодекса гласит: информация составляет СЛУЖЕБНУЮ или КОММЕРЧЕСКУЮ ТАЙНУ в случае, когда информация имеет действительную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам, к ней нет свободного доступа на законном основании, и обладатель информации принимает меры к охране ее конфиденциальности. Сведения, которые не могу составлять СЛУЖЕБНУЮ или КОММЕРЧЕСКУЮ ТАЙНУ, определяются законом и иными правовыми актами.

Коммерческая тайна - управленческая, производственная, научно-техническая, финансовая, экономическая, торговая и иная документированная информация, используемая для достижения целей предпринимательской деятельности (получение прибыли, предотвращение ущерба и упущенной выгоды, получение добросовестного преимущества над конкурентами), которую предприниматель относит к конфиденциальной.

Конфиденциальная информация - документированная информация, правовой режим которой установлен специальными нормами действующего законодательства в области государственной, коммерческой, промышленной и другой общественной деятельности.

Органы государственной власти, а также органы местного самоуправления, не вправе вмешиваться в определение и охрану коммерческой тайны, за исключением случаев, предусмотренных законодательством Российской Федерации, и в пределах своих полномочий.

Принципиальным является положение о том, что режим защиты конфиденциальной информации определяет ее собственник, то есть соответствующий орган государственной власти или управления, организация, учреждение, предприятие либо гражданин.

2. Угрозы безопасности ИКС

Одним из важнейших аспектов проблемы обеспечения безопасности компьютерных систем является определение, анализ и классификация возможных угроз безопасности ТКС/КС. Перечень угроз, оценки вероятностей их реализации, а также модель нарушителя служат основой для проведения анализа риска и формулирования требований к системе защиты ТКС/КС.

Уязвимость основных структурно-функциональных элементов распределенныхИКС

В общем случае ИКС состоят из следующих основных структурно-функциональных элементов:

*рабочие станции - отдельные ЭВМ или удаленные терминалы сети, на которых реализуются автоматизированные рабочие места пользователей (абонентов, операторов);

*сервера или Host машины (службы файлов, печати, баз данных и т.п.), предназначенные для реализации функций хранения, печати данных, обслуживания рабочих станций сети и т.п. действий;

*коммуникационные элементы (шлюзы, центры коммутации пакетов, коммуникационные ЭВМ) - элементы, обеспечивающие соединение нескольких сетей передачи данных, либо нескольких сегментов одной и той же сети, имеющих различные протоколы взаимодействия;

*каналы связи (локальных, телефонных, с узлами коммутации и т.д.).

Основные виды угроз безопасностисубъектов информационных отношений

Основными видами угроз безопасности ИКС и информации (угроз интересам субъектов информационных отношений) являются:

*стихийные бедствия и аварии (наводнение, ураган, землетрясение, пожар и т.п.);

*сбои и отказы оборудования (технических средств) ИКС;

*последствия ошибок проектирования и разработки компонентов ИКС (аппаратных средств, технологии обработки информации, программ, структур данных и т.п.);

*ошибки эксплуатации (пользователей, операторов и другого персонала);

*преднамеренные действия нарушителей и злоумышленников (обиженных лиц из числа персонала, преступников, шпионов, диверсантов и т.п.).

|

|

|

|

Таблица 2 |

|

Способы |

|

Объекты воздействий |

|

|

|

нанесения ущерба |

|

|

|

|

|

|

Оборудование |

Программы |

Данные |

Персонал |

|

Раскрытие |

Хищение носителей |

Несанкционир |

Хищение, |

Передача |

|

(утечка) |

информации, |

ованное |

копирование, |

сведений о |

|

информации |

подключение к линии |

копирование |

перехват |

защите, |

|

Способы |

|

Объекты воздействий |

|

|

|

нанесения ущерба |

|

|

|

|

|

|

Оборудование |

Программы |

Данные |

Персонал |

|

|

связи, |

перехват |

|

разглашение, |

|

|

несанкционированное |

|

|

халатность |

|

|

использование |

|

|

|

|

|

ресурсов |

|

|

|

|

Потеря |

Подключение, |

Внедрение |

Искажение, |

Вербовка |

|

целостности |

модификация, |

“троянских |

модификация |

персонала, |

|

информации |

спец.вложения, |

коней” и |

|

“маскарад” |

|

|

изменение режимов |

“жучков” |

|

|

|

|

работы, |

|

|

|

|

|

несанкционированное |

|

|

|

|

|

использование |

|

|

|

|

|

ресурсов |

|

|

|

|

Нарушение |

Изменение режимов |

Искажение, |

Искажение, |

Уход, |

|

работоспособност |

функционирования, |

удаление, |

удаление, |

физическое |

|

и системы |

вывод из строя, |

подмена |

навязывание |

устранение |

|

|

хищение, разрушение |

|

ложных |

|

|

|

|

|

данных |

|

|

Преступления, в том числе и компьютерные, совершаются людьми. Пользователи системы и ее персонал, с одной стороны, являются составной частью, необходимым элементом ТКС/КС. С другой стороны, они же являются основной причиной и движущей силой нарушений и преступлений. В этом смысле вопросы безопасности автоматизированных систем есть суть вопросы человеческих отношений и человеческого поведения.

3. ОСНОВНЫЕ МЕРЫ ПРОТИВОДЕЙСТВИЯ УГРОЗАМ БЕЗОПАСНОСТИ, ПРИНЦИПЫ ПОСТРОЕНИЯ СИСТЕМ ЗАЩИТЫ, ОСНОВНЫЕ МЕХАНИЗМЫ ЗАЩИТЫ

Задачи системы информационной безопасности

По результатам проведенного анализа возможных угроз ИКС можно сформулировать перечень основных задач, которые должны решаться системой компьютерной безопасности:

*управление доступом пользователей к ресурсам ИКС с целью ее защиты от неправомерного случайного или умышленного вмешательства в работу системы и несанкционированного (с превышением предоставленных полномочий) доступа к ее информационным, программным и аппаратным ресурсам со стороны посторонних лиц, а также лиц из числа персонала организации и пользователей;

*защита данных, передаваемых по каналам связи;

*регистрация, сбор, хранение, обработка и выдача сведений обо всех событиях, происходящих в системе и имеющих отношение к ее безопасности;

*контроль работы пользователей системы со стороны администрации и оперативное оповещение администратора безопасности о попытках несанкционированного доступа к ресурсам системы;

*контроль и поддержание целостности критичных ресурсов системы защиты и среды исполнения прикладных программ;

*обеспечение замкнутой среды проверенного программного обеспечения с целью защиты от бесконтрольного внедрения в систему потенциально опасных программ (в которых могут содержаться вредоносные закладки или опасные ошибки) и средств преодоления системы защиты, а также от внедрения и распространения компьютерных вирусов;

*управление средствами системы защиты.

Обычно различают внешнюю и внутреннюю безопасность инфокоммуникационных систем. Внешняя безопасность включает защиту ИКС от стихийных бедствий (пожар, наводнение и т.п.) и от проникновения в систему злоумышленников извне с целями хищения, получения доступа к информации или вывода системы из строя.

Классификация мер обеспечения безопасности компьютерных систем

Опыт применения систем ЗИ (СЗИ) показывает, что эффективной может быть лишь

комплексная система защиты информации (КСЗИ), сочетающая следующие меры.

1.Правовые (законодательные).

2.Морально-этические.

3.Физические.

4.Организационные (административные).

5.Аппаратные.

6.Программные.

7.Криптографические.

Кправовым мерам защиты относятся действующие в стране законы, указы и нормативные акты, регламентирующие правила обращения с информацией, закрепляющие права и обязанности участников информационных отношений в процессе ее обработки и использования, а также устанавливающие ответственность за нарушения этих правил, препятствуя тем самым неправомерному использованию информации и являющиеся сдерживающим фактором для потенциальных нарушителей.

Кморально-этическим мерам противодействия относятся нормы поведения или этические правила, сложившиеся в обществе или в данном коллективе, соблюдение которых способствует защите информации. Эти нормы большей частью не являются обязательными, как законодательно утвержденные нормативные акты, однако, их несоблюдение ведет обычно к падению авторитета, престижа человека, группы лиц или организации. Весьма важным является создание и поддержание на объекте такой моральной атмосферы, в которой нарушение регламентированных правил поведения оценивалось бы большинством сотрудников резко негативно.

Физические меры защиты основаны на применении разного рода механических, электроили электронно-механических устройств и сооружений, специально предназначенных для создания физических препятствий на возможных путях проникновения и доступа потенциальных нарушителей к компонентам системы и защищаемой информации, а также технических средств визуального наблюдения, связи и охранной сигнализации. Например, замки на дверях, где размещена аппаратура, решетки на окнах, электронно-механическое оборудование охранной сигнализации.

Организационные меры — это мероприятия организационного характера, регламентирующие процессы функционирования системы обработки данных, использование ее ресурсов, деятельность персонала, а также порядок взаимодействия пользователей с системой таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз безопасности.