ВВЕДЕНИЕ В СПЕЦИАЛЬНОСТЬ 090303е7-12

.pdf

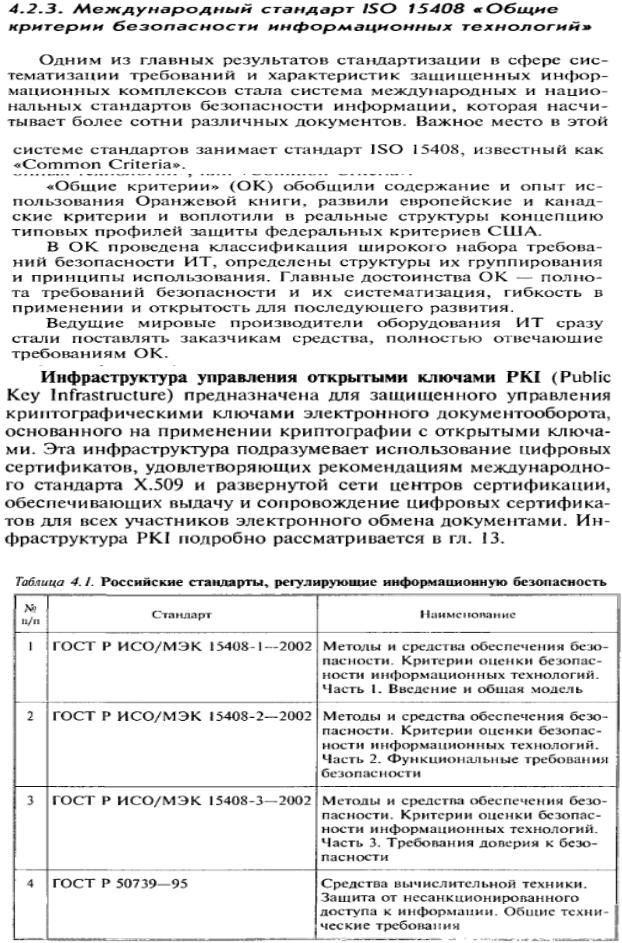

Российские стандарты по информационной безопасности

Весьма важным является семейство международных стандартов по управлению информационной безопасностью серии ISO 27000 (которые с некоторой задержкой принимаются и в качестве российских государственных стандартов). Отдельно отметим ГОСТ/ISO 27001 (Системы управления информационной безопасностью), ГОСТ/ISO 27002 (17799) (Практические правила управления информационной безопасностью)

Технологии межсетевых экранов

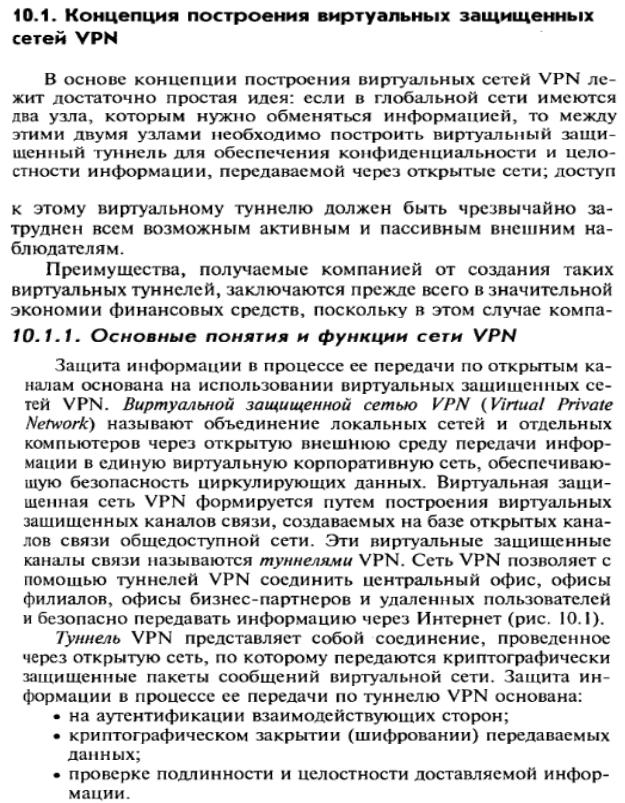

Основы технологии виртуальных защищенных сетей (VPN)

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет). Несмотря на то, что коммуникации осуществляются по сетям с меньшим неизвестным уровнем доверия (например, по публичным сетям), уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений передаваемых по логической сети сообщений).

В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть.

Термин VPN используется в следующих смыслах:

Защищённые

Наиболее распространённый вариант виртуальных частных сетей. С его помощью возможно создать надежную и защищенную сеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP.

Доверительные (защита может осуществляться другими средствами)

Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Проблемы безопасности становятся неактуальными. Примерами подобных VPN решений являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol) (точнее сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec).

Примеры протоколов VPN

IPSec (IP security) — часто используется поверх IPv4.

PPTP (point-to-point tunneling protocol) — разрабатывался совместными усилиями нескольких компаний, включая Microsoft.

L2TP (Layer 2 Tunnelling Protocol) — используется в продуктах компанийMicrosoft и Cisco.

OpenVPN SSL VPN с открытым исходным кодом, поддерживает режимы PPP, bridge, point-to-point, multi-client server

Многие крупные провайдеры предлагают свои услуги по организации VPN-сетей для бизнес-клиентов.

IDS (Intrusion Detection System) Система обнаружения вторжений (СОВ), программное или аппаратное средство, предназначенное для выявления фактов неавторизованного доступа в компьютерную систему или сеть либо несанкционированного управления ими в основном через Интернет.

Системы обнаружения вторжений используются для обнаружения некоторых типов вредоносной активности, которая может нарушить безопасность компьютерной системы. К такой активности относятся сетевые атаки против уязвимых сервисов, атаки, направленные на повышение привилегий, неавторизованный доступ к важным файлам, а также действия вредоносного программного обеспечения (компьютерных вирусов, троянов и червей)

Обычно архитектура СОВ включает:

сенсорную подсистему, предназначенную для сбора событий, связанных с безопасностью защищаемой системы

подсистему анализа, предназначенную для выявления атак и подозрительных действий на основе данных сенсоров

хранилище, обеспечивающее накопление первичных событий и результатов анализа

консоль управления, позволяющая конфигурировать СОВ, наблюдать за состоянием защищаемой системы и СОВ, просматривать выявленные подсистемой анализа инциденты

DLP (предотвращение утечек, англ. Data Leak Prevention, DLP) — технологии предотвращения утечек конфиденциальной информации из информационной системы вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек.

DLP-системы строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы. При детектировании в этом потоке конфиденциальной информации срабатывает активная компонента системы, и передача сообщения (пакета, потока, сессии) блокируется.

DMZ (демилитаризованная зона,) — технология обеспечения защиты информационного периметра, при которой серверы, отвечающие на запросы из внешней сети, находятся в особом сегменте сети (который и называется ДМЗ) и ограничены в доступе к основным сегментам сети с помощью межсетевого экрана (файрвола), с целью минимизировать ущерб, при взломе одного из общедоступных сервисов находящихся в ДМЗ.

Honeypot («Лову́шка») (англ. горшочек с мёдом) — ресурс, представляющий собой приманку для злоумышленников.Задача Honeypot — подвергнуться атаке или несанкционированному исследованию, что впоследствии позволит изучить стратегию злоумышленника и определить перечень средств, с помощью которых могут быть нанесены удары по реально существующим объектам безопасности. Honeypot представляет собой ресурс, который без какого-либо воздействия на него ничего не делает. Любое внешнее взаимодействие с этим ресурсом рассматривается как недобросовестная активность. Honeypot собирает небольшое количество информации, после анализирования которой строится статистика методов, которыми пользуются

взломщики, а также определяется наличие каких-либо новых решений, которые впоследствии будут применяться в борьбе с ними.

Аппаратно-программные средства обеспечения информационной безопасности сети

•Сетевые экраны и фильтрующие маршрутизаторы;

•Сервера аутентификации;

•Шифрование данных на сетевом и канальном уровнях;

•Антивирусные пакеты;

•Оборудование по контролю доступа;

•Криптографическое оборудование;

•Виртуальные частные сети (VPN);

•Системы обнаружения (предотвращения) вторжения (IDS, IPS);

•Демилитаризованная зона (DMZ)

•Дополнительные механизмы безопасности.

152 ФЗ «О персональных данных»

Основные мероприятиями по организации и техническому обеспечению безопасности персональных данных включают:

-вопросы организации обеспечения безопасности персональных данных, в том числе классификацию информационной системы;

-мероприятия по техническому обеспечению безопасности персональных данных при их обработке в информационной системе, включающие размещение, специальное оборудование, охрану и организацию режима допуска в помещения, где ведется работа с персональными данными;

-мероприятия по закрытию технических каналов утечки персональных данных при их обработке в информационных системах;

-мероприятия по защите персональных данных от несанкционированного доступа

иопределению порядка выбора средств защиты персональных данных при их обработке в информационных системах персональных данных.

Порядок организации обеспечения безопасности персональных данных в информационных системах персональных данных

-оценка обстановки

-обоснование требований по обеспечению безопасности ПДн

-разработка замысла обеспечения безопасности ПДн

-выбор целесообразных способов (мер и средств) защиты ПДн

-решение вопросов управления обеспечением безопасности ПДн в динамике изменения обстановки и контроля эффективности защиты

-обеспечение реализации принятого замысла защиты

-планирование мероприятий по защите ПДн

-организацию и проведение работ по созданию системы защиты персональных данных (СЗПДн)

-разработку документов по организации обеспечения безопасности ПДн и эксплуатации СЗПДн в ИСПДн

-развертывание и ввод в опытную эксплуатацию СЗПДн в ИСПДн

Содержание оценки обстановки