- •Разработка лабораторных работ по курсу «Управление информационной безопасностью»

- •Глава 1. Лабоаторноя работа №1 «изучение информационной среды комерческого предприятия. Ранжирование информации. Способы уничтожения конфиденциальной информации»

- •1.1.Цель выполнения лабораторной работы №1

- •1.2.Теоретические сведения к лабораторной работе №1

- •1.3.Ход выполнения лабораторной работы №1. Выбор и обоснование программного обеспечения

- •1.4.Контрольные вопросы к лабораторной работе №1

- •1.5. Тестовый пример к лабораторной работе №1.

- •Глава 2. Лабоаторноя работа №2 «мониторинг информационной безопасности»

- •2.1.Цель выполнения лабораторной работы№2 работы

- •2.2.Теоретические сведения к лабораторной работе №2

- •2.3.Ход выполнения лабораторной работы №2. Выбор и обоснование программного обеспечения

- •2.4.Контрольные вопросы к лабораторной работе№2

- •2.5.Тестовый пример к лабораторной работе №2

- •С помощью программы «NetWorks» прослеживаем сетевую активность на компьютере:

- •Глава 3. Лабоаторноя работа №3 «оценка рисков»

- •3.1. Цель выполнения лабораторной работы №3

- •3.2.Теоретические сведения к лабораторной работе №3

- •3.3.Ход выполнения лабораторной работы №3. Выбор и обоснование программного обеспечения

- •3.4.Контрольные вопросы к лабораторной работе№3

- •3.5.Тестовый пример к лабораторной работе №3

- •Глава 4. Лабоаторноя работа №4 «управление политиками информационной безопасности»

- •4.1. Цель выполнения лабораторной работы №4

- •4.2.Теоретические сведения к лабораторной работе №4

- •4.3.Ход выполнения лабораторной работы №4. Выбор и обоснование программного обеспечения

- •4.4.Контрольные вопросы к лабораторной работе№4

- •4.5.Тестовый пример к лабораторной работе №4

- •Глава 5. Лабоаторноя работа №5 «управление целостностью конфиденциальных данных»

- •5.1. Цель выполнения лабораторной работы №5

- •5.2.Теоретические сведения к лабораторной работе №5

- •5.3.Ход выполнения лабораторной работы №5. Выбор и обоснование программного обеспечения

- •5.4.Контрольные вопросы к лабораторной работе№5

- •5.5.Тестовый пример к лабораторной работе№5

- •Список литературы

4.3.Ход выполнения лабораторной работы №4. Выбор и обоснование программного обеспечения

1)Для выполнения данной лабораторной работы в первую очередь нужно ознакомиться с предложенным программным обеспечением по оценке и управлению политиками безопасности «Security Assessment Tool». Данная программа была выбрана в этой лабораторной работе потому, что в первую очередь она бесплатная в распространении, убедиться в этом можно перейдя по ссылке: «http://www.microsoft.com/ru-ru/download/details.aspx?id=12273»

Во-вторых, программа имеет доступный и функциональный интерфейс, а так же хорошо себя зарекомендовали непосредственно в кругах разработчиков политик безопасности.

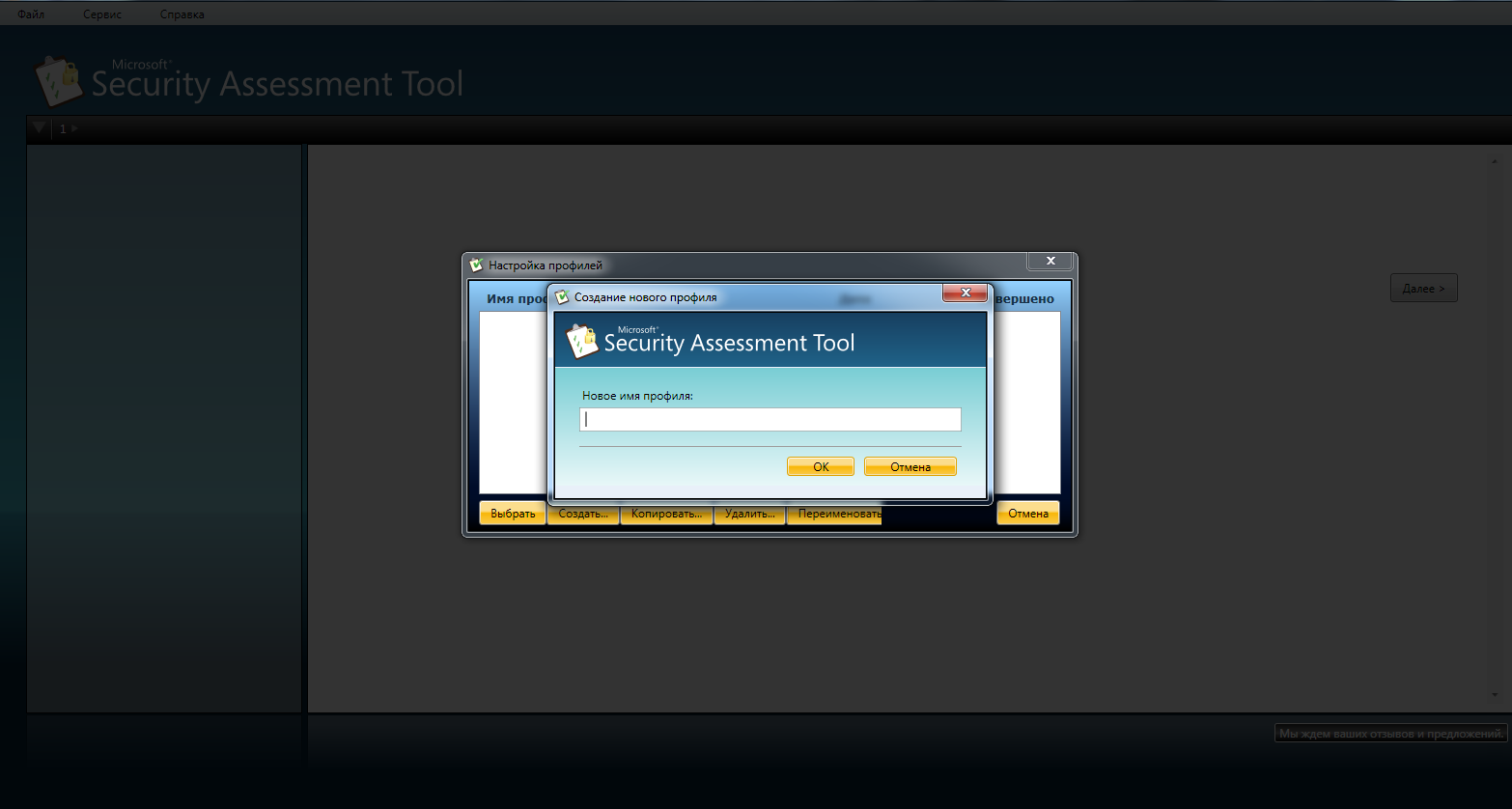

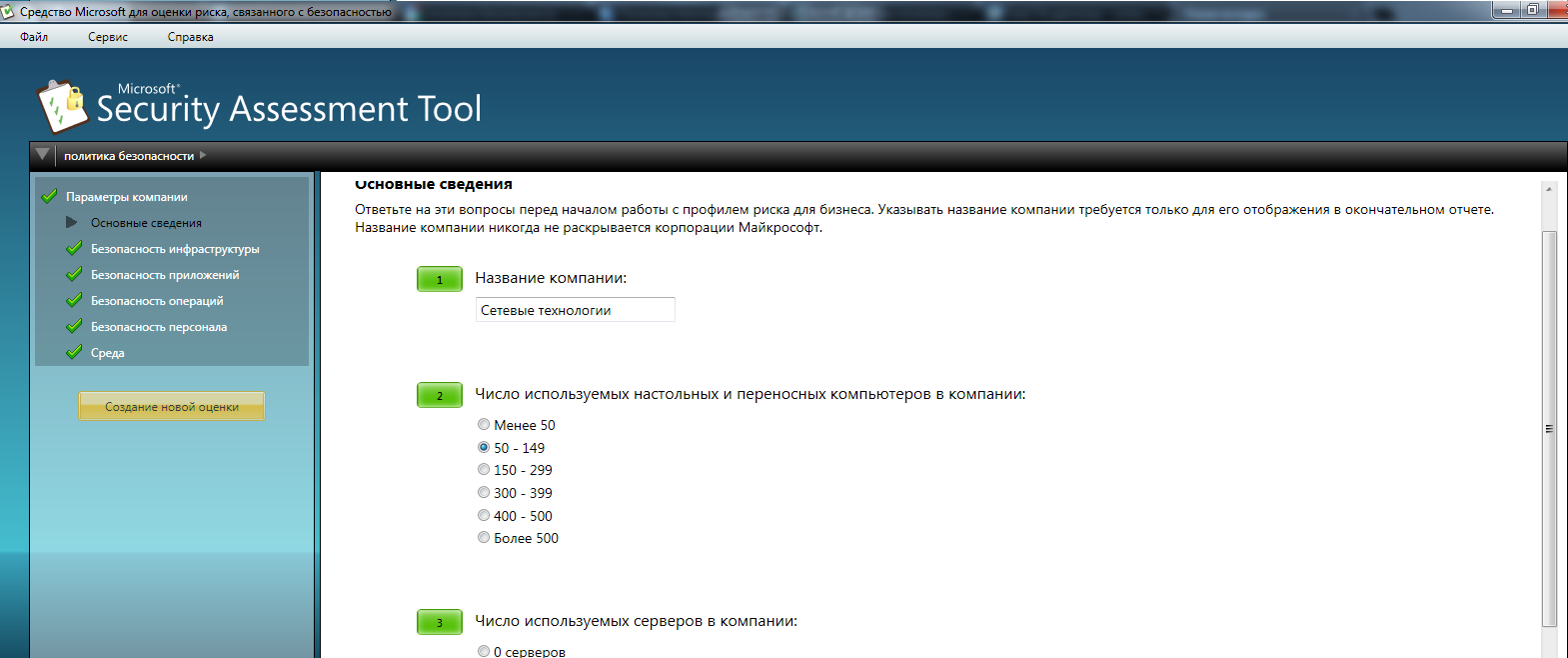

2) Для начала работы с функциями программы для начала нужно создать новый проект, и в названии указать цель проекта.

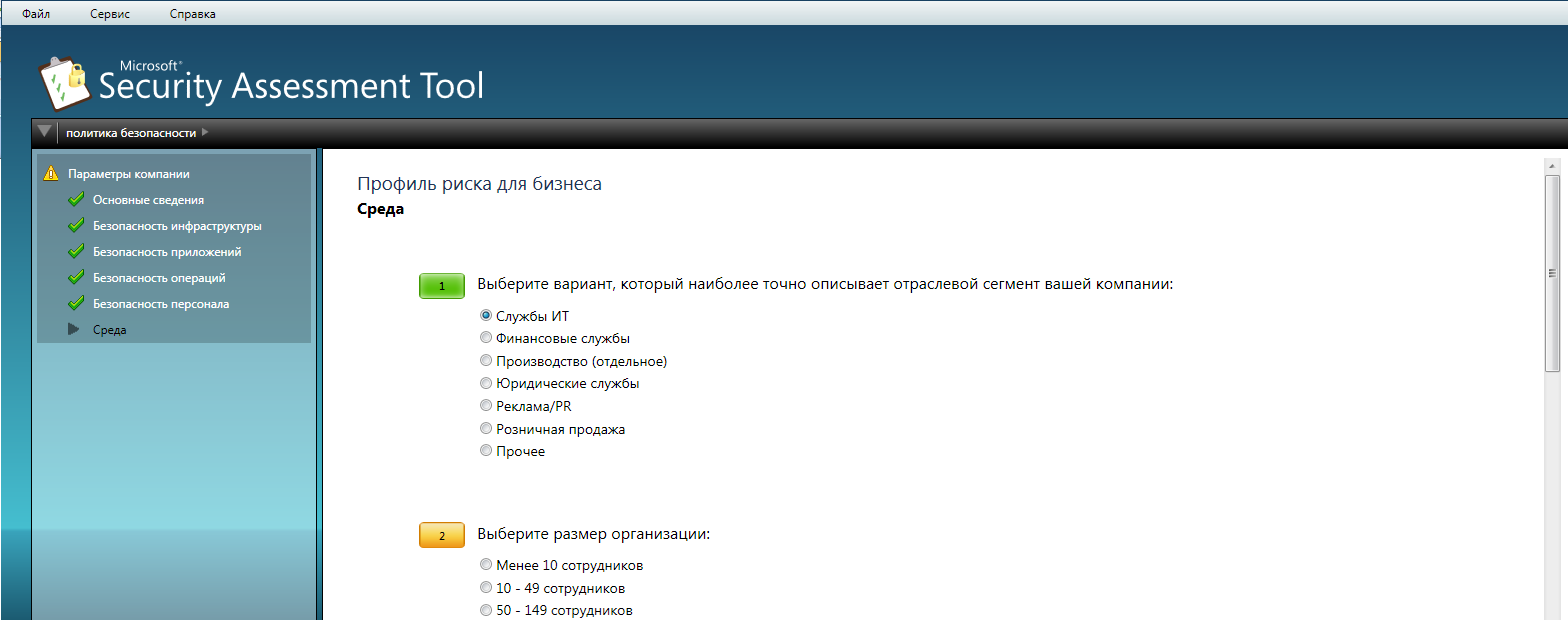

3). Затем следует выбрать один из предложенных вариантов который наиболее точно описывает отраслевой сегмент компании для которой будет производиться оценка проводимой в ней политики безопасности информации:

-Службы IT

-Финансовые службы

-Производство

-Юридические службы

-Реклама

-Розничная продажа

-Здравоохранение

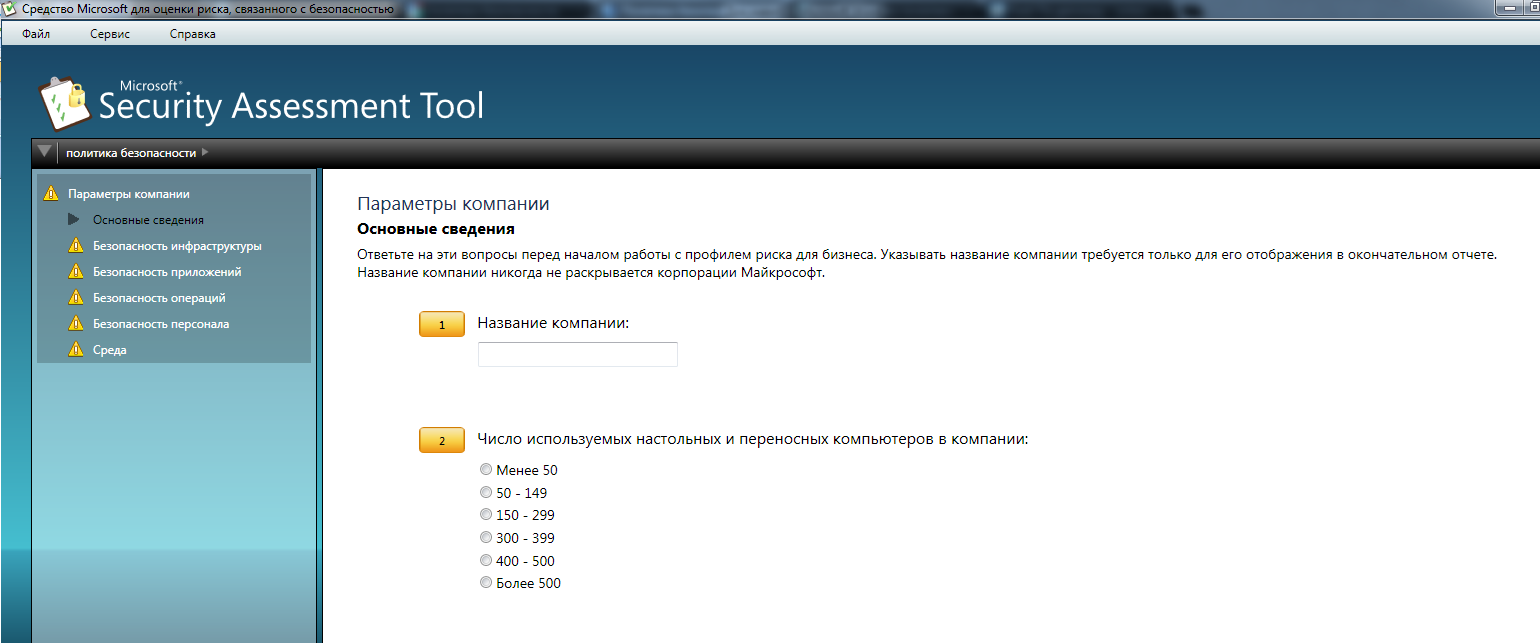

4). На следующем этапе нужно определить параметры нашей компании.

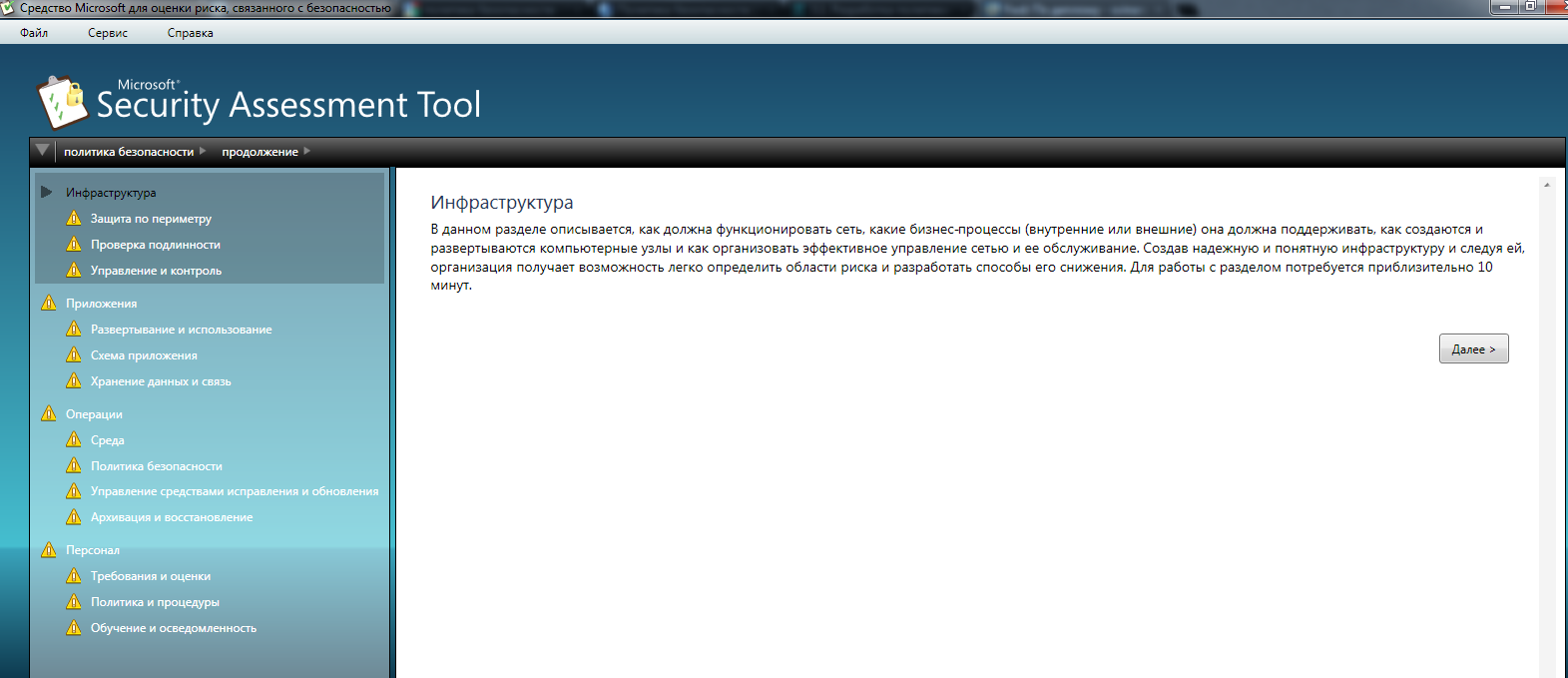

5). Затем следует задать параметры инфраструктуры нашей организации.

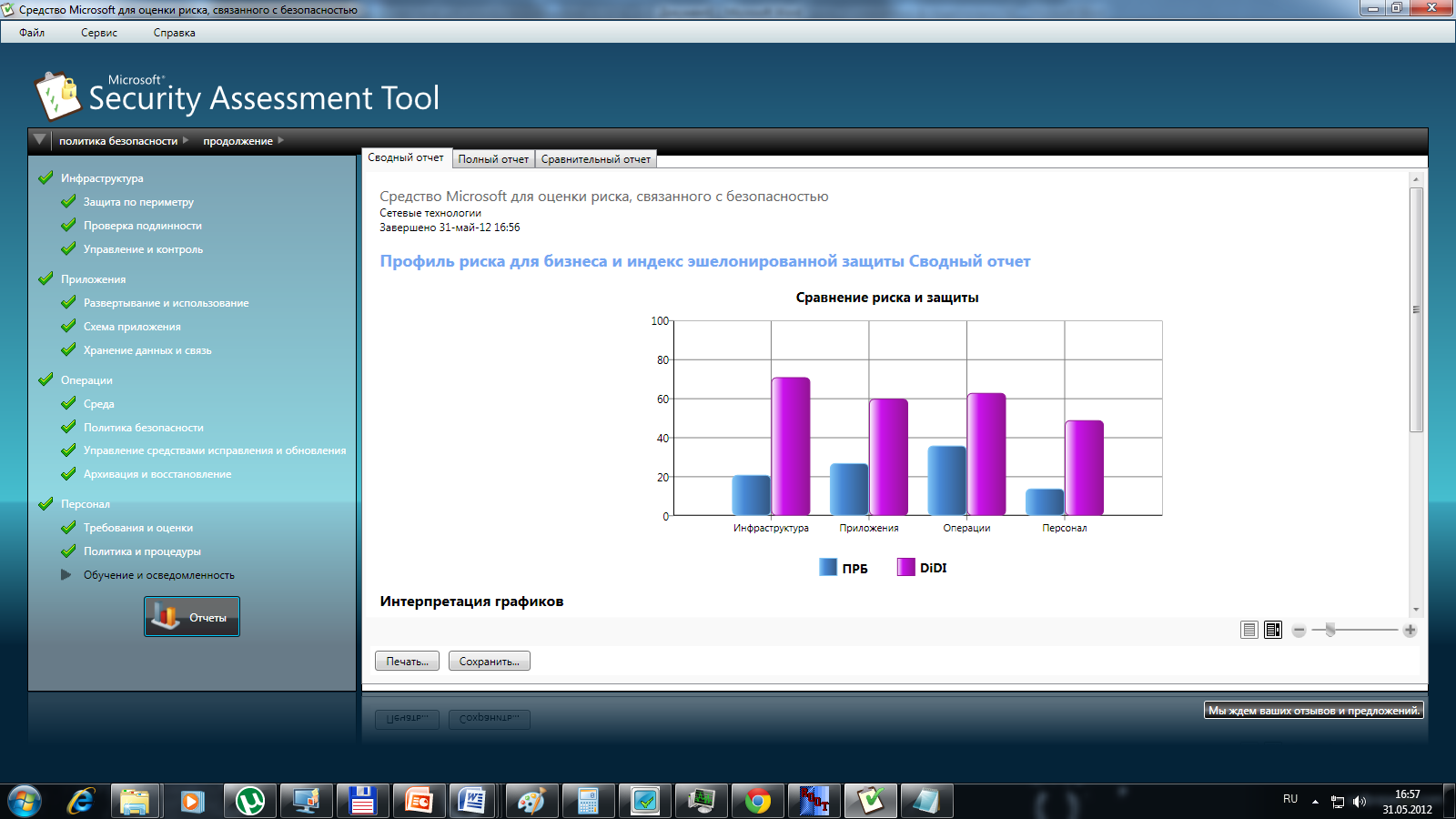

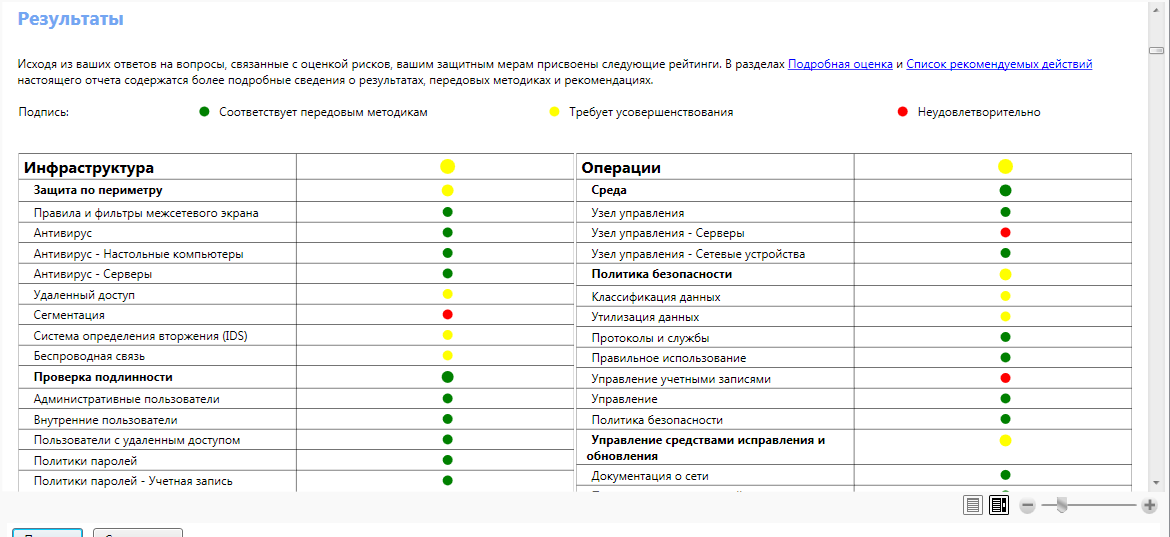

6). В конечном итоге следует получить анализ нашей политике безопасности,

Из графиков следует что имеется довольно высокий уровень защищённости информации, который обеспечивается так же высокими ресурсами.

7). Так же следует провести исследование полного отчёта работы программы, и усовершенствовать проводимую политику безопасности для увеличения уровня информационной безопасности.

4.4.Контрольные вопросы к лабораторной работе№4

Что определяет политика безопасности?

Какие виды политик безопасности вы знаете?

Что такое аудит политики безопасности?

Что определяет политика использования компьютеров?

Что такое процедуры управления пользователями?

Как часто политика безопасности должна пересматриваться?

Как вы можете объяснить аббревиатуру IRP?

4.5.Тестовый пример к лабораторной работе №4

создаём новый проект.

Выбираем один из предложенных вариантов который наиболее точно описывает отраслевой сегмент компании, для которой будет производиться оценка проводимой в ней политики информационной безопасности:

Службы IT.

Задаём параметры наше компании

Затем задаём параметры инфраструктуры нашей организации.

Анализируем полученную информацию:

Т.е мы видим из графика что уровень угрозы целостности информации в нашей компании довольно низок(коэффициент ПРБ), но на это тратятся большие ресурсы(коэффициент DiDi), и есть места в защите на которые стоит обратить внимание.