- •Разработка лабораторных работ по курсу «Управление информационной безопасностью»

- •Глава 1. Лабоаторноя работа №1 «изучение информационной среды комерческого предприятия. Ранжирование информации. Способы уничтожения конфиденциальной информации»

- •1.1.Цель выполнения лабораторной работы №1

- •1.2.Теоретические сведения к лабораторной работе №1

- •1.3.Ход выполнения лабораторной работы №1. Выбор и обоснование программного обеспечения

- •1.4.Контрольные вопросы к лабораторной работе №1

- •1.5. Тестовый пример к лабораторной работе №1.

- •Глава 2. Лабоаторноя работа №2 «мониторинг информационной безопасности»

- •2.1.Цель выполнения лабораторной работы№2 работы

- •2.2.Теоретические сведения к лабораторной работе №2

- •2.3.Ход выполнения лабораторной работы №2. Выбор и обоснование программного обеспечения

- •2.4.Контрольные вопросы к лабораторной работе№2

- •2.5.Тестовый пример к лабораторной работе №2

- •С помощью программы «NetWorks» прослеживаем сетевую активность на компьютере:

- •Глава 3. Лабоаторноя работа №3 «оценка рисков»

- •3.1. Цель выполнения лабораторной работы №3

- •3.2.Теоретические сведения к лабораторной работе №3

- •3.3.Ход выполнения лабораторной работы №3. Выбор и обоснование программного обеспечения

- •3.4.Контрольные вопросы к лабораторной работе№3

- •3.5.Тестовый пример к лабораторной работе №3

- •Глава 4. Лабоаторноя работа №4 «управление политиками информационной безопасности»

- •4.1. Цель выполнения лабораторной работы №4

- •4.2.Теоретические сведения к лабораторной работе №4

- •4.3.Ход выполнения лабораторной работы №4. Выбор и обоснование программного обеспечения

- •4.4.Контрольные вопросы к лабораторной работе№4

- •4.5.Тестовый пример к лабораторной работе №4

- •Глава 5. Лабоаторноя работа №5 «управление целостностью конфиденциальных данных»

- •5.1. Цель выполнения лабораторной работы №5

- •5.2.Теоретические сведения к лабораторной работе №5

- •5.3.Ход выполнения лабораторной работы №5. Выбор и обоснование программного обеспечения

- •5.4.Контрольные вопросы к лабораторной работе№5

- •5.5.Тестовый пример к лабораторной работе№5

- •Список литературы

3.3.Ход выполнения лабораторной работы №3. Выбор и обоснование программного обеспечения

1). Для выполнения данной лабораторной работы необходимо ознакомимся с программой по оценке рисков «Mpriority», это одна из немногих свободно распространяемых программ для оценки и анализа рисков, убедиться в этом можно перейдя по ссылке: «http://soft.mail.ru/program/mpriority_1»

Программа имеет довольно простой, но функциональный интерфейс, заслужила не мало положительных отзывов от пользователей.

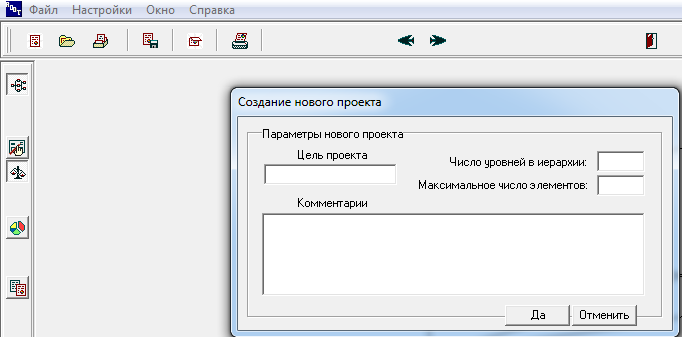

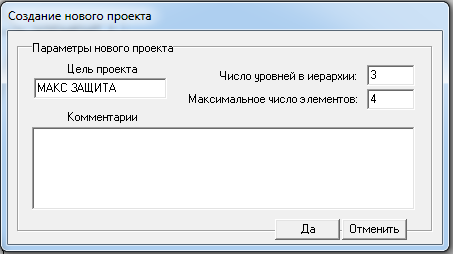

Интерфейс: по горизонтали находятся иконки по созданию и обработке проекта, по вертикали его непосредственное создание. Для того чтобы создать проект нужно указать его цель, число уровней в иерархии и кол-во элементов в нём.

2) Необходимо обозначить все элементы, программа сама построит связь между ними в соответствии с уровнями.

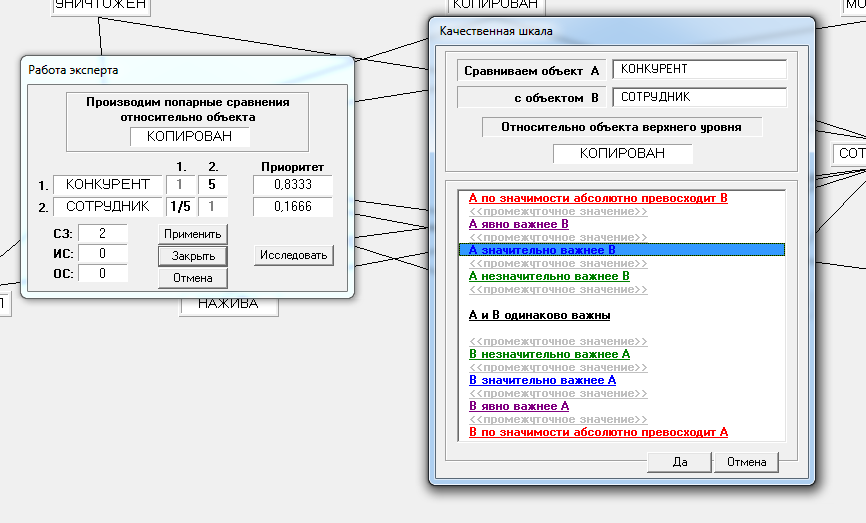

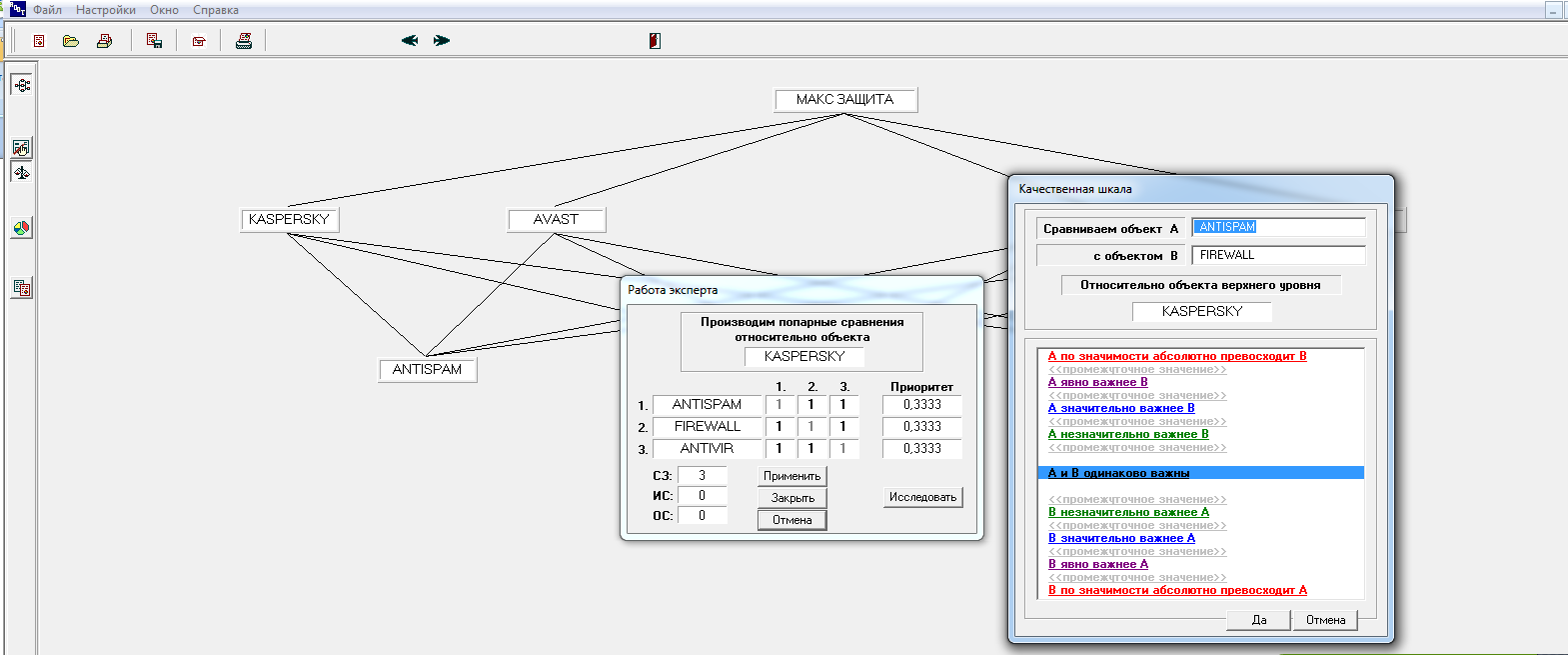

3) Затем следует обозначить взаимоотношения между всеми элементами, произвести попарные сравнения относительно объекта.

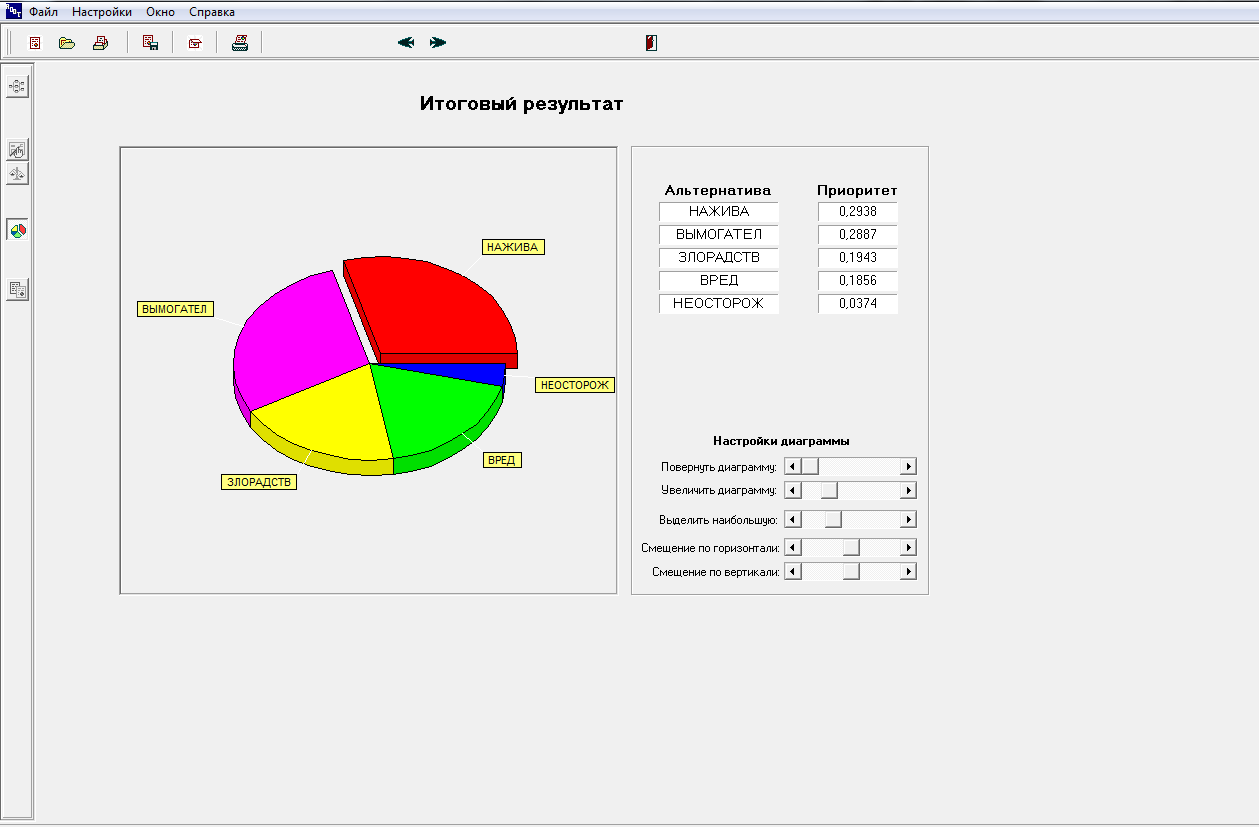

4) После применения вышеуказанной процедуры ко всем объектам следует получить анализ рисков конфиденциальности информации, отчёт может быть выполнен для наглядности в виде кругового графика.

3.4.Контрольные вопросы к лабораторной работе№3

1)Какие сведения должен содержать отчёт об анализе рисков?

2)Какие структурные подразделения задействованы в анализе рисков?

3)К чему может привести недооценка рисков информационной безопасности?

4)Что является источником разработки методологий по оценке рисков?

5)Что такое система принятия решений?

3.5.Тестовый пример к лабораторной работе №3

1).Создаём проект, указываем его цель, число уровней в иерархии и кол-во элементов в нём.

2) Обозначаем все элементы, программа сама построит связь между ними в соответствии с уровнями.

3) Обозначаем взаимоотношения между всеми элементами. Переходим в режим эксперта и производим попарные сравнения относительно объекта.

4) получаем анализ рисков, в нашем случае использование программы с более выраженной функцией антивируса приведёт к максимальной защищённости.

Глава 4. Лабоаторноя работа №4 «управление политиками информационной безопасности»

4.1. Цель выполнения лабораторной работы №4

Целью работы является выявление правил политики безопасности, которые определяют конфигурацию систем, действия служащих организации в обычных условиях и в случае непредвиденных обстоятельств. А так же разбор на примере различных организаций, какими способами лучше строить надёжную систему защиты при минимальных ресурсах.

4.2.Теоретические сведения к лабораторной работе №4

Для выполнения данной лабораторной работы нужно понимать необходимость и важность политики безопасности, а также знать, что она определяет безопасность внутри организации и место каждого служащего в системе безопасности.

Определение способов развертывания системы безопасности, определение надлежащих механизмов для защиты информации и систем, правильная настройка компьютерных систем и сетей в соответствии с требованиями физической безопасности – это все функции политики безопасности.

Политика устанавливает порядок осуществления служащими своих обязанностей, связанных с вопросами безопасности, определяет поведение пользователей при использовании компьютерных систем, размещенных в организации. И самое главное, она устанавливает порядок реагирования в случае каких-либо непредвиденных обстоятельств. При нарушении безопасности или сбое в работе системы, политики и процедуры устанавливают порядок действий и выполнения задач, направленные на устранение последствий этого инцидента.

Существуют различные политики, для которых есть три основных общепринятых раздела.

Каждая политика и процедура имеют четко определенную цель, описывающая причины, почему создана та или иная политика или процедура, и какую выгоду от этого надеется получить организация.

Каждая политика и процедура имеет раздел, описывающий ее сферу приложения. Например, политика безопасности применяется ко всем компьютерным и сетевым системам. Информационная политика применяется ко всем служащим.

В разделе об ответственности определяются лица, ответственные за соблюдение политик или процедур, которые должны быть надлежащим образом обучены и знать все требования политики.

Цель – определить секретную информацию внутри организации и способы ее защиты. Разрабатываемая политика должна предусмотреть защиту для всех форм представления информации, как на бумажных носителях, так и в виде файлов на компьютере. А для этого определение секретной информация должно быть тщательно и четко сформулировано в политике и донесено до служащих.

При классифицировании обычно достаточно для любой организации двух или трех уровней. Первый уровень – общая информация. Второй уровень – проприетарная, секретная или конфиденциальная информация, недоступная для общего пользования. Третий уровень – защищенная информация или для служебного пользования, доступ к которой открыт для ограниченного количества служащих.

Существует так же маркировка и хранение секретной информации, которая диктует эти правила для бумажных и электронных документов. На бумажных документах маркируется каждая страница вверху и внизу с помощью верхних и нижних колонтитулов, используя заглавные буквы, выделенные полужирным шрифтом или курсивом, различные гарнитуры шрифта, чтобы сделать текст удобочитаемым.

При хранении таких документов должна работать политика чистых столов. Другими словами, все документы должны быть спрятаны в сейф, а кабинеты закрываться на замок.

При хранении данных в компьютерных системах, политика должна определить соответствующие уровни защиты (управление доступом к файлам, парольная защита, шифрование).

При передаче секретной информации политика должна определять способы безопасной передачи.

При уничтожении секретной информации лучше использовать необходимое оборудование (для бумажных носителей) или специальное программное обеспечение (для информации в электронном виде).

Основная цель политики безопасности – определение технических требований к защите компьютерных систем и сетевой аппаратуры, способы настройки систем администратором с точки зрения их безопасности. Главная ответственность за развертывание этой политики ложится на системных и сетевых администраторов при поддержке руководства.

Политика безопасности определяет так же требования, выполнение которых должно быть обеспечено на каждой системе. Однако она не определяет конкретную конфигурацию различных операционных систем. Это устанавливается в отдельных процедурах по настройке, и могут быть размещены в приложении к политике.

Следующие возможности политики безопасности – определение порядка идентификации пользователей. Это будет либо стандарт для идентификаторов пользователей, либо раздел в процедуре системного администрирования, в котором определяется этот стандарт.

Важным моментом является установление основного механизма для аутентификации пользователей и администраторов. Это определение минимальной длинны пароля, его максимальный и минимальный возраст и требования к его содержимому. Для администраторов методы аутентификации должны быть более строгими, чем для пользователей (смарт-карты).

При установке требований к управлению доступом к электронным файлам, механизм доступа и аутентификационным механизм работают в паре, что обеспечивает получение доступа к файлам только авторизованным пользователям.

Аудит политики безопасности – определяет типы событий, отслеживаемых во всех системах: попытки входа в систему (успешные или неудачные); выход из системы; ошибки доступа к файлам или системным объектам; попытки удаленного доступа (успешные или неудачные); действия привилегированных пользователей (администраторов), успешные или неудачные; системные события (выключение и перезагрузка).

Каждое событие должно включать следующую информацию: ID пользователя (если имеется); дата и время; ID процесса (если имеется); выполненное действие; успешное или неудачное завершение события.

В политике безопасности устанавливается срок и способ хранения записей аудита. По возможности указывается способ и частота просмотра этих записей.

Политика безопасности так же описывает правила установки сетевых соединений и используемые механизмы защиты.

Для соединений наборного доступа устанавливают технические правила аутентификации и аутентификации для каждого типа соединения (строгий контроль над разрешенными точками доступа).

В качестве устройств защиты выделенных линий используют межсетевые экраны.

Политика безопасности должна определять механизмы, используемые при осуществлении удаленного доступа сотрудниками к внутренним системам. При этом политика безопасности должна определять процедуру прохождения авторизации для такого доступа. И самое главное при осуществлении удаленного доступа, чтобы все соединения были защищены шифрованием;

определять условия, при которых разрешается использование беспроводных соединений (если таковые имеются), и то, каким образом будет осуществляться авторизация в такой сети (дополнительные требования, предъявляемые к аутентификации или шифрованию);

быть определено размещение программ безопасности, с определенными требованиями, отслеживающих вредоносный код. Места для размещения –

файловые серверы, рабочие станции и серверы электронной почты;

определять приемлемые алгоритмы шифрования для применения внутри организации и ссылаться на информационную политику для указания соответствующих алгоритмов для защиты секретной информации.

При запуске систем не отвечающим требованиям политики безопасности, в устройстве предусматривается механизм, оценивающий степень риска, которому подвергается организация, и последующий план действий предпринимаемых при возникновении непредвиденных обстоятельств.

Запрос об отказе от защиты должен рассмотреть и предоставить свою оценку риска, рекомендации по его снижению и управлению потенциально опасными ситуациями, отдел информационной безопасности.

Ответственное за проект должностное лицо организации должно подписать отказ от защиты, заверяя свое понимание потенциальной опасности, связанной с отказом от защиты, и соглашается с необходимостью отказа организации от соответствия требованиям защиты. А так же согласие с тем, что шаги по контролю над степенью риска соответствуют требованиям и будут выполняться (при необходимости).

В приложениях или в отдельных описаниях процедур должны размещаться подробные сведения о конфигурации для различных операционных систем, сетевых устройств и другого телекоммуникационного оборудования, что позволяет модифицировать документы по мере необходимости без изменения политики безопасности организации.

Политика использования интернета определяет соответствующее назначение и нецелевое использование интернета. При принятии решения определить специальную политику электронной почты – эта политика должна оговаривать как внутренние проблемы, так и внешние. Политика работы с электронной почтой не должна конфликтовать с другими политиками, связанными с персоналом организации, но должна определять, что сотрудник не должен считать электронную почту частной. Политика почты должна определять, при каких условиях это обстоятельство допустимо, и в ней должны присутствовать ссылки на информационную политику, определяющую методы защиты секретных данных. Так же оговариваются вопросы, связанные с входящей электронной почтой. Она должна ссылаться на политику безопасности организации, в которой говорится о соответствующих мерах, направленных на борьбу с вирусами.

Процедуры управления пользователями – это процедуры, выполняемые в рамках обеспечения безопасности. Механизмы защиты систем от несанкционированного доступа посторонних лиц – отличные средства безопасности, однако они бесполезны при отсутствии должного управления пользователями компьютерных систем.

Процедура системного администрирования определяет осуществление совместной работы отдела безопасности и системных администраторов с целью обеспечения безопасности систем и определяет, каким образом и как часто должны выполняться задачи системного администрирования,

связанные с безопасностью. Она отмечается в политике использования компьютера и является отражением того, каким образом предполагается осуществлять управление системами.

Следует предусмотреть выполнение предварительного тестирования перед обновлением программного обеспечения.

В процедуре сканирования уязвимостей определяется, насколько часто необходимо проводить сканирование.

Процедура проверки политики определяет, насколько часто должна проводиться эта проверка. В ней описывается, кто получает результаты проверки, и каким образом разрешаются вопросы, возникающие при обнаружении несоответствий.

Следует регулярно изучать журналы, полученные от различных систем.

В организации должна быть определена процедура, указывающая, когда следует осуществлять отслеживание сетевого трафика.

Политика резервного копирования определяет, каким образом осуществляется резервное копирование данных. Как правило, конфигурация предусматривает проведение полного резервного копирования данных один раз в неделю с дополнительным резервным копированием, проводимым в остальные дни. Все резервные копии необходимо хранить в защищенных местах. Файлы данных, в особенности часто изменяющиеся, должны резервироваться регулярно. В большинстве случаев необходимо осуществлять их ежедневное резервное копирование.

Процедура обработки инцидентов (IRP) определяет способы реагирования на возникновение инцидентов, связанных с безопасностью. IRP определяет, кто имеет право доступа и что необходимо сделать, а так же определяет цели организации, достигаемые при обработке инцидента. Это:

-защита систем организации;

-защита данных организации;

-восстановление операций;

-пресечение деятельности злоумышленника;

-снижения уровня антирекламы или ущерба, наносимого торговой марке.

Идентификация инцидента – наиболее важная и сложная часть процедуры обработки инцидента. Очевидные события (несанкционированное изменение содержимого веб-сайта) – события означавшие либо вторжение, либо просто ошибку пользователя (например, удаление файлов).

При обнаружении инцидента необходимо обеспечить контроль информации об инциденте. Количество получаемой информации зависит от того, какое влияние окажет инцидент на организацию и ее клиентскую базу. Обрабатывается инцидент в зависимости от целей, определенных в IRP. Для того, чтобы можно было разобраться в последствиях инцидента, процедура IRP должна определять, каким образом группа обработки инцидентов будет фиксировать свои действия, включая описание данных, подлежащих сбору и сохранению. И самое главное процедура IRP должна пройти тестирование в реальных условиях.

Когда новая система начинает работу, это состояние следует задокументировать. Как минимум, в этой документации необходимо указывать следующие параметры: операционную систему и ее версию; уровень обновления; работающие приложения и их версии; начальные конфигурации устройств, программные компоненты и приложения.

Кроме того, может понадобиться создать криптографические проверочные суммы для всех системных файлов и любых других файлов, которые не должны изменяться в процессе функционирования системы.

Процедура контроля над изменениями призвана обеспечить резервирование старых данных конфигурации и тестирование предлагаемых изменений перед их реализацией. После внесения изменения конфигурацию системы нужно обновить для отражения нового состояния системы.

Так же в каждой организации должен быть предусмотрен план восстановления после сбоев (DRP) для выхода из таких экстремальных ситуаций, как пожары, атаки на переполнение буфера и другие события, выводящие систему из строя. Наиболее часто происходит сбой отдельной системы или устройства. Такие сбои происходят в сетевых устройствах, жестких дисках, материнских платах, сетевых картах или программных компонентах. Для каждого сбоя должен быть разработан план, позволяющий возобновить функционирование системы за приемлемый промежуток времени. А DRP указывает, что необходимо предпринять для продолжения работы системы без потерявших работоспособность компонентов.

План DRP, обычно подразумевает события, наносящие ущерб организации в целом. Такие события происходят не часто, но представляют наибольшую опасность. Чтобы предусмотреть в плане DRP подобные события, необходимо, чтобы каждое подразделение организации участвовало в создании этого плана. Первым шагом является выявление первоочередных систем, которые нужно восстановить для обеспечения жизнедеятельности организации.

План DRP – сложный документ, который написать с первого раза довольно сложно. И даже после того, как он будет готов, необходима его тестировка.

Основные моменты при создании политики организации: Определение наиболее важных политик. Определение допустимого поведения сотрудников, в зависимости от порядков, установленных в организации. Определение руководителей, т.е. в разработке политики должны быть задействованы те лица, на которые данная политика будет распространяться, чтобы сотрудники понимали, чего ожидать в той или иной ситуации.

Новые системы и проекты. При запуске новых систем и проектов должны соблюдаться имеющиеся политики безопасности и процедуры разработки.

По мере утверждения новых политик каждая система должна проверяться на соответствие утверждаемым политикам.