- •Разработка лабораторных работ по курсу «Управление информационной безопасностью»

- •Глава 1. Лабоаторноя работа №1 «изучение информационной среды комерческого предприятия. Ранжирование информации. Способы уничтожения конфиденциальной информации»

- •1.1.Цель выполнения лабораторной работы №1

- •1.2.Теоретические сведения к лабораторной работе №1

- •1.3.Ход выполнения лабораторной работы №1. Выбор и обоснование программного обеспечения

- •1.4.Контрольные вопросы к лабораторной работе №1

- •1.5. Тестовый пример к лабораторной работе №1.

- •Глава 2. Лабоаторноя работа №2 «мониторинг информационной безопасности»

- •2.1.Цель выполнения лабораторной работы№2 работы

- •2.2.Теоретические сведения к лабораторной работе №2

- •2.3.Ход выполнения лабораторной работы №2. Выбор и обоснование программного обеспечения

- •2.4.Контрольные вопросы к лабораторной работе№2

- •2.5.Тестовый пример к лабораторной работе №2

- •С помощью программы «NetWorks» прослеживаем сетевую активность на компьютере:

- •Глава 3. Лабоаторноя работа №3 «оценка рисков»

- •3.1. Цель выполнения лабораторной работы №3

- •3.2.Теоретические сведения к лабораторной работе №3

- •3.3.Ход выполнения лабораторной работы №3. Выбор и обоснование программного обеспечения

- •3.4.Контрольные вопросы к лабораторной работе№3

- •3.5.Тестовый пример к лабораторной работе №3

- •Глава 4. Лабоаторноя работа №4 «управление политиками информационной безопасности»

- •4.1. Цель выполнения лабораторной работы №4

- •4.2.Теоретические сведения к лабораторной работе №4

- •4.3.Ход выполнения лабораторной работы №4. Выбор и обоснование программного обеспечения

- •4.4.Контрольные вопросы к лабораторной работе№4

- •4.5.Тестовый пример к лабораторной работе №4

- •Глава 5. Лабоаторноя работа №5 «управление целостностью конфиденциальных данных»

- •5.1. Цель выполнения лабораторной работы №5

- •5.2.Теоретические сведения к лабораторной работе №5

- •5.3.Ход выполнения лабораторной работы №5. Выбор и обоснование программного обеспечения

- •5.4.Контрольные вопросы к лабораторной работе№5

- •5.5.Тестовый пример к лабораторной работе№5

- •Список литературы

2.3.Ход выполнения лабораторной работы №2. Выбор и обоснование программного обеспечения

1). Для выполнения данной лабораторной работы для начала необходимо ознакомиться с выбранным программным комплексом по мониторингу информационной безопасности «ExtraSpy Employee monitor» и средством анализа сетевой активности «NetWorks». Данные программы бесплатны в распространении, убедиться в этом можно перейдя по ссылкам:

«http://www.extraspy.ru/»

«http://www.softportal.com/software-21047-softperfect-network-scanner.html»

А также они имеют высокую функциональность и надёжность в работе.

2).Затем необходимо установите серверную часть программы «ExtraSpy Employee monitor» на один компьютер, клиентскую часть на другой компьютер, соединённый с предыдущим компьютером сетевым подключением, либо проделать это с помощью виртуальной машины.

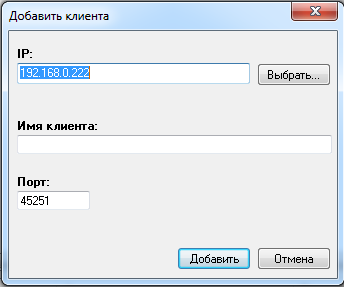

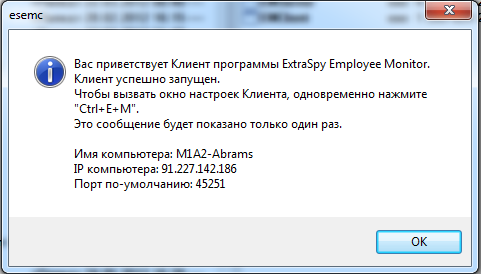

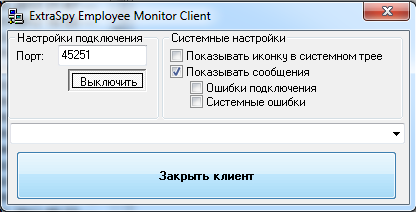

3). Настроить связь непосредственно между сервером и клиентом(на сервере необходима указать порт по которому будет производится соединение, и IP адрес компьютера с клиентской частью, клиент вызывается нажатием комбинации клавиш Ctrl+E+M).

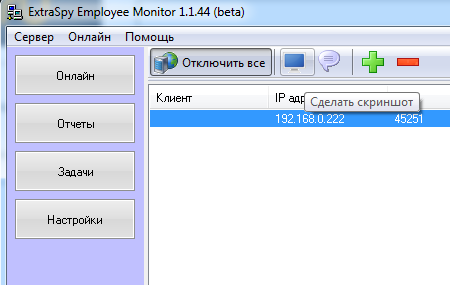

4) Теперь становиться видно, что клиент добавлен, и возможно контролировать работу другого компьютера.

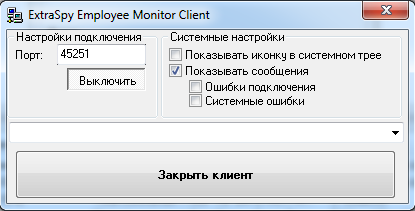

Возможен отчёт в виде кругового графика:

5) С помощью программы «ExtraSpy Employee monitor» возможно получить скриншот рабочего стола компьютера клиента.

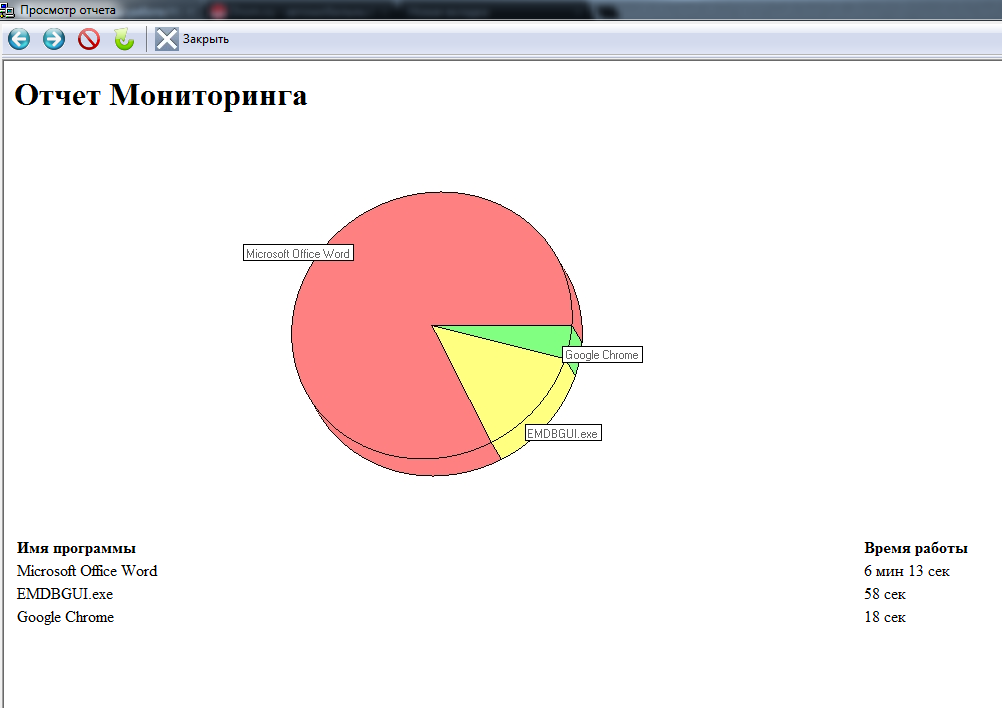

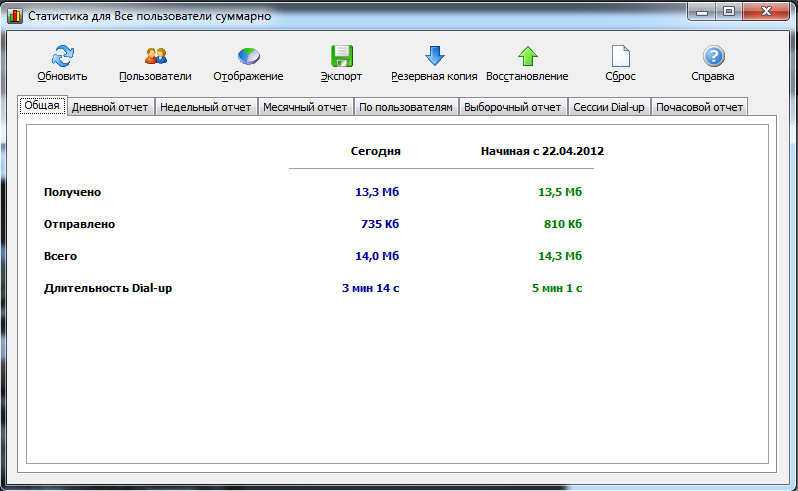

6) С помощью программы «NetWorks» имеется возможность проследить сетевую активность на компьютере.

2.4.Контрольные вопросы к лабораторной работе№2

1) Сколько существует подходов к организации мониторинга?

2) Какие виды защиты может обеспечивать система мониторинга безопасности?

3) Что лежит в основе мониторинга безопасности?

4) Может ли система мониторинга безопасности применяться в комплексе с межсетевым экраном?

5) Снижает ли система мониторинга пропускную способность сети?

6) Какие ещё программы для мониторинга вы знаете?

7) С какими видами программ чаще всего взаимодействуют программы для мониторинга информационной безопасности.

2.5.Тестовый пример к лабораторной работе №2

Устанавливаем серверную часть программы на один компьютер, клиентскую часть на другой компьютер, соединённый с предыдущим компьютером сетевым подключением.

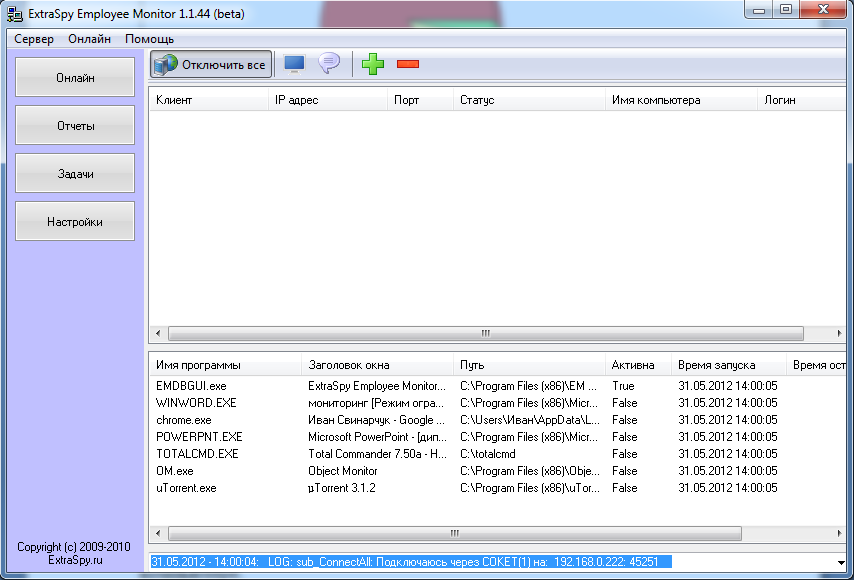

Серверная часть:

Клиентская часть:

Настраиваем связь непосредственно между сервером и клиентом:

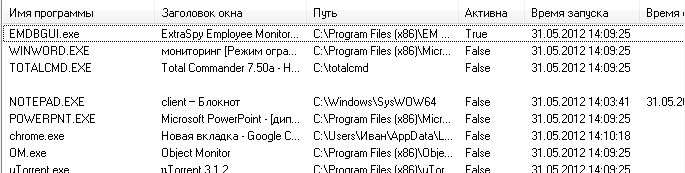

Прослеживаем его активность:

Получаем скриншот рабочего стола компьютера клиента:

С помощью программы «NetWorks» прослеживаем сетевую активность на компьютере:

Глава 3. Лабоаторноя работа №3 «оценка рисков»

3.1. Цель выполнения лабораторной работы №3

Целью работы является рассмотрение вопросов практического применения анализа рисков в процессах управления информационной безопасностью, а также общая проблематика самого процесса анализа рисков информационной безопасности.

3.2.Теоретические сведения к лабораторной работе №3

Для выполнения данной лабораторной работы следует помнить, что анализ рисков в области ИБ может быть качественным и количественным. Количественный анализ точнее, он позволяет получить конкретные значения рисков, но он отнимает заметно больше времени, что не всегда оправданно. Чаще всего бывает достаточно быстрого качественного анализа, задача которого — распределение факторов риска по группам. Шкала качественного анализа может различаться в разных методах оценки, но всё сводится к тому, чтобы выявить самые серьезные угрозы.

Важно различать понятия единичного и приведенного убытков. Единичный убыток — это расходы на один инцидент. Приведенный убыток учитывает количество конкретных инцидентов безопасности за некоторый промежуток времени, обычно за год. Если единичные и приведенные убытки путать, полученные результаты будут иметь мало общего с действительностью.

В задачи сотрудников подразделений ИБ входит оповещение руководства предприятий о существующих и потенциальных угрозах. Отчеты должны сопровождаться фактами, цифрами, аналитическими выкладками. Это наиболее эффективный способ довести информацию до глав организаций.

Сотрудникам подразделений ИБ должен уметь составлять элементарный бизнес-план. На основе данных количественного анализа рисков следует определять возможные финансовые потери, расходы на приобретение и эксплуатацию системы безопасности, а затем рассчитывать экономический эффект мероприятий. Лучше предоставлять несколько вариантов решений и составлять смету для каждого.

Существует несколько моделей качественного анализа. Все они достаточно просты. Варианты различаются лишь количеством градаций риска. Одна из самых распространенных моделей — трехступенчатая. Каждый фактор оценивается по шкале "низкий — средний — высокий".

Противники данного способа считают, что трех ступеней для точного разделения рисков недостаточно, и предлагают пятиуровневую модель.

Однако это не принципиально, ведь в целом любая модель анализа сводится к простейшему разделению угроз на критические и второстепенные. Трех, пятиуровневые и прочие модели используются для наглядности.

При работе с моделями с большим числом градаций, например с пятью, у аналитиков могут возникнуть затруднения — отнести риск к пятой или к четвертой группе. Качественный анализ допускает подобные "ошибки", поскольку является саморегулирующимся. Не критично, если первоначально риск необоснованно отнесли к четвертой категорию вместо пятой. Качественный метод позволяет проводить анализ за считанные минуты. Предполагается, что такая оценка рисков будет осуществляться регулярно. И уже на следующем шаге категории будут переназначены, фактор перейдет в пятую группу. Поэтому качественный анализ также называется итерационным методом.

Для примера качественного метода работы с пятиуровневой моделью , нужно оцениваем все факторы риска и делить их на пять категорий. После этого исключаем из списка критические угрозы пятого уровня и анализируем оставшиеся факторы. Таким образом, расширенная пятиступенчатая модель риска сохраняет быстроту качественного анализа, но позволяет точнее определить степень угрозы. Более того, можно сразу устранить либо снизить угрозы пятой категории как наиболее опасные. А после этого заново провести анализ и опять начать работать с рисками пятой группы.

Под угрозой (в общем смысле) обычно понимают потенциально возможное событие (воздействие, процесс или явление), которое может привести к нанесению ущерба чьим-либо интересам. В дальнейшем под угрозой безопасности АС обработки информации будем понимать возможность воздействия на АС, которое прямо или косвенно может нанести ущерб ее безопасности.

В настоящее время известен обширный перечень угроз информационной безопасности АС, содержащий сотни позиций.

Рассмотрение возможных угроз информационной безопасности проводится с целью определения полного набора требований к разрабатываемой системе зашиты.

Перечень угроз, оценки вероятностей их реализации, а также модель нарушителя служат основой для анализа риска реализации угроз и формулирования требований к системе защиты АС. Кроме выявления возможных угроз, целесообразно проведение анализа этих угроз на основе их классификации по ряду признаков. Каждый из признаков классификации отражает одно из обобщенных требований к системе защиты. Угрозы, соответствующие каждому признаку классификации, позволяют детализировать отражаемое этим признаком требование.

Необходимость классификации угроз информационной безопасности АС обусловлена тем, что хранимая и обрабатываемая информация в современных АС подвержена воздействию чрезвычайно большого числа факторов, в силу чего становится невозможным формализовать задачу описания полного множества угроз. Поэтому для защищаемой системы обычно определяют не полный перечень угроз, а перечень классов угроз.

Классификация возможных угроз информационной безопасности АС может быть проведена по следующим базовым признакам.

1. По природе возникновения:

естественные угрозы, вызванные воздействиями на АС объективных физических процессов или стихийных природных явлений;

искусственные угрозы безопасности АС, вызванные деятельностью человека.

2. По степени преднамеренности проявления:

угрозы, вызванные ошибками или халатностью персонала, например некомпетентное использование средств защиты, ввод ошибочных данных.

угрозы преднамеренного действия, например действия злоумышленников.

3. По непосредственному источнику угроз:

природная среда, например стихийные бедствия, магнитные бури и пр.;

человек, например вербовка путем подкупа персонала, разглашение конфиденциальных данных и т. п.;

санкционированные программно-аппаратные средства, например удаление данных, отказ в работе ОС;

несанкционированные программно-аппаратные средства, например заражение компьютера вирусами с деструктивными функциями.

4. По положению источника угроз:

вне контролируемой зоны АС, например перехват данных, передаваемых по каналам связи, перехват побочных электромагнитных, акустических и других излучений устройств;

в пределах контролируемой зоны АС, например применение подслушивающих устройств, хищение распечаток, записей, носителей информации и т. п.;

непосредственно в АС, например некорректное использование ресурсов АС.

5. По степени зависимости от активности АС:

независимо от активности АС, например вскрытие шифров криптозащиты информации;

только в процессе обработки данных, например угрозы выполнения и распространения программных вирусов.

6. По степени воздействия на АС:

пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании АС, например угроза копирования секретных данных;

активные угрозы, которые при воздействии вносят изменения в структуру и содержание АС, например внедрение троянских коней и вирусов.

7. По этапам доступа пользователей или программ к ресурсам АС:

угрозы, проявляющиеся на этапе доступа к ресурсам АС, например угрозы несанкционированного доступа в АС;

угрозы, проявляющиеся после разрешения доступа к ресурсам АС, например угрозы несанкционированного или некорректного использования ресурсов АС.

Система поддержки принятия решений (СППР) — компьютерная автоматизированная система, целью которой является помощь людям, принимающим решение в сложных условиях для полного и объективного анализа предметной деятельности. СППР возникли в результате слияния управленческих информационных систем и систем управления базами данных.

Для анализа и выработок предложений в СППР используются разные методы. Это могут быть: информационный поиск, интеллектуальный анализ данных, поиск знаний в базах данных, рассуждение на основе прецедентов, имитационное моделирование, эволюционные вычисления и генетические алгоритмы, нейронные сети, ситуационный анализ, когнитивное моделирование и др. Некоторые из этих методов были разработаны в рамках искусственного интеллекта. Если в основе работы СППР лежат методы искусственного интеллекта, то говорят об интеллектуальной СППР, или ИСППР.

Современные системы поддержки принятия решения (СППР) представляют собой системы, максимально приспособленные к решению задач повседневной управленческой деятельности, являются инструментом, призванным оказать помощь лицам, принимающим решения (ЛПР). С помощью СППР может производиться выбор решений некоторых неструктурированных и слабоструктурированных задач, в том числе и многокритериальных.

СППР, как правило, являются результатом мультидисциплинарного исследования, включающего теории баз данных, искусственного интеллекта, интерактивных компьютерных систем, методов имитационного моделирования.

СППР — это интерактивные автоматизированные системы, помогающие лицу, принимающему решения, использовать данные и модели для решения слабоструктуризированных проблем.

СППР — это система, которая обеспечивает пользователям доступ к данным и/или моделям, так что они могут принимать лучшие решения.

Последнее определение не отражает участия компьютера в создании СППР, вопросы возможности включения нормативных моделей в состав СППР и др.

В настоящее время нет общепринятого определения СППР, поскольку конструкция СППР существенно зависит от вида задач, для решения которых она разрабатывается, от доступных данных, информации и знаний, а также от пользователей системы. Можно привести, тем не менее, некоторые элементы и характеристики, общепризнанные, как части СППР.