- •Глава 5. Защита информации в аис

- •5.1. Виды информационной опасности

- •5.2. Основные методы и средства защиты информации в аис

- •Глава 6. Аис в управлении предприятием

- •6.1. Функциональная структура аис предприятия

- •6.2. Информационные технологии в управлении предприятием

- •6.3. Системы электронного документооборота предприятия

- •6.4. Информационные технологии в офисе

- •Глава 7. Аис в области статистики

- •7.1. Система государственной статистики как объект автоматизации

- •7.2. Информационно-вычислительная сеть фсгс рф

- •7.3. Информационные технологии в области статистики

- •Глава 8. Аис в области бухгалтерского учета

- •8.1. Особенности автоматизации бухгалтерского учета

- •8.2. Информационные технологии в бухгалтерском учете

- •8.3. Программное обеспечение бухгалтерского учета

- •Глава 9. Аис в области финансовой деятельности

- •9.1. Аис в системе Министерства финансов России

- •9.2. Информационные технологии в деятельности банков

5.2. Основные методы и средства защиты информации в аис

Технология криптозащиты в России выполняется на основе алгоритма шифрования в соответствии с установленными нормативами [8]. Стандарт устанавливает алгоритм криптографического преобразования для систем обработки информации в сетях ЭВМ, отдельных вычислительных комплексах. Алгоритм криптографического преобразования предназначен для аппаратной или программной реализации, удовлетворяет криптографическим требованиям и по своим параметрам не накладывает ограничений на степень секретности защищаемой информации. Криптографическое преобразование данных может быть проведено в следующих режимах: простой замены, гаммирования, гаммирования с обратной связью и выработки имитовставки.

Для понимания сущности режимов возьмем несколько терминов, включенных в ГОСТ. Криптографическая защита — это защита данных при помощи криптографического преобразования данных. В свою очередь криптографическое преобразование — это преобразование данных при помощи шифрования и (или) выработки имитовставки. Имитовставка — отрезок информации фиксированной длины, полученной по определенному правилу из открытых данных и ключа и добавленной к зашифрованным данным для обеспечения имитозащиты. Шифрование данных — процесс зашифрования или расшифрования. Гаммирование — процесс наложения по определенному закону гаммы шифра на открытые данные. Гамма шифра — псевдослучайная двоичная последовательность, вырабатываемая по заданному алгоритму для зашифрования открытых данных и расшифрования зашифрованных данных. Шифр — совокупность обратимых преобразований множества возможных открытых данных на множество возможных зашифрованных данных, осуществляемых по определенным правилам с использованием ключей. Ключ шифрования — некоторое конкретное состояние некоторых параметров алгоритма криптографического преобразования данных, обеспечивающее выбор одного преобразования из совокупности возможных для данного алгоритма преобразований.

С целью улучшения качества системы защиты информации разрабатываются специальные программы шифрования данных. В качестве примера можно привести Win Defender — программу, которая может защитить конфиденциальные данные, файлы и каталоги компьютера. Программа обеспечивает безопасное хранение информации на жестком диске, дискетах, компакт-дисках под управлением ОС Windows. Это означает, что никто из имеющих доступ к компьютеру, кроме пользователя, не сможет открыть его зашифрованные файлы. Чтобы начать работать с зашифрованными данными необходимо ввести пароль. После этого Win Defender начнет автоматически расшифровывать данные при обращении к ним из любой программы, а также автоматически шифровать их при записи на диск. Для шифрования файлов Win Defenderиспользует надежный криптостойкий алгоритм. Во время работы можно заблокировать Win Defender. Это означает, что программа продолжает свою работу по шифрованию файлов, но доступ к настройкам Win Defender запрещается. Помимо этого блокируется функция закрытия окна WinDefender. Перевести Win Defender в разблокированное состояние возможно только с помощью пароля. Эта функция может быть полезна, например, если пользователь ненадолго отходит от компьютера и не желает, чтобы кто-то изменял настройки Win Defender.

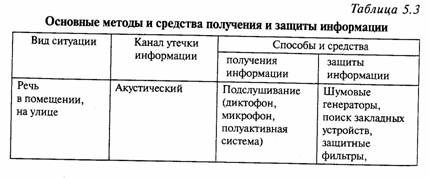

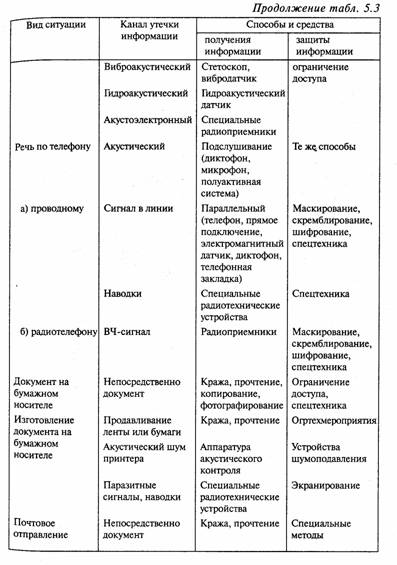

Результативность работы активных и пассивных устройств защиты зависит от методов и средств хищения информации. Например, для предотвращения съема информации при помощи микрофона с автономным питанием необходимо осуществить следующие действия: провести визуальный поиск, обеспечить экранирование, установить генераторы шума и радиопомех, селекторы сигналов, детекторы электромагнитного поля и излучения, нелинейные локаторы, устройства воздействия на микрофон и др. (табл. 5.3).

Анализ таблиц 5.1—5.3 показывает, что технология обеспечения безопасности информации в значительной мере зависит от методов и средств защиты. Эффективность перехвата информации электронными средствами в подавляющем числе модификаций можно считать хорошей. Наибольшую трудность обнаружения представляют миниатюрная камера с передачей изображения по сети питания и радиомикрофон с цифровой передачей, кодированием, записью и сбросом информации в случае необходимости. В последнее время широкое применение имеют биометрические средства распознавания объекта при его доступе к информации.

Биометрические технологии можно разделить на две разновидности физиологические и психологические, или поведенческие. К разряду физиологических относятся технологии, основанные на распознавании объекта по признакам лица, глаз, пальцев, ладони, тепла и др. К классу психологических можно отнести технологии идентификации объекта по признакам голоса, подписи, особенностям использования клавиатуры и др. Комбинируя различные способы биометрической и аппаратной аутентификации, можно получить весьма надежную систему защиты.

Одно из условий эффективности системы защиты АИС — возможность количественной оценки ее способности выполнять свою главную функцию. Например, эффективной оценкой в данном случае может быть мера относительного ущерба, предотвращенного системой защиты информации. Вполне обоснованным направлением представляется рассмотрение зависимости эффективности защиты от привлекаемых

ресурсов. Задача выбора стратегии защиты облегчается, если при меньших затратах удастся обеспечить равную или даже большую эффективность защиты. Очевидны и источники экономии затрат — например, использование более экономичных средств универсального характера, рациональное распределение ресурсов и более совершенные формы управления ими, привлечение интегрированных форм обеспечения безопасности и др. Указанные источники экономии более всего относятся к крупным коммерческим структурам. Для предприятий среднего и малого бизнеса количество таких источников заметно сокращается. Концепция системы безопасности малых структур должна строиться на защите лишь от отдельных видов опасности. В противном случае защита может себя не оправдать.

Любая угроза и противодействие ей происходят во времени и характеризуются определенными масштабами. Исходя из этого, ущерб от возможных угроз будет определяться тем, насколько полно данные события пересекаются во времени. Самый нежелательный вариант — запаздывающее противодействие, когда реакция системы защиты начинается к моменту завершения угрозы или после нее. Он характерен для систем информационной защиты. Несколько лучший вариант - одновременное противодействие, т.е. когда оно начинается с появлением угрозы. И, наконец, наилучший вариант — противодействие, носящее опережающий характер: реакция системы защиты начинается до начала реализации опасности. Основанием для реакции могут быть оперативные данные, сигналы тревоги раннего оповещения и т.п.

Если говорить о тактических вопросах системы безопасности АИС, прежде всего следует иметь в виду скорость ее реакции и надежность мероприятий. Прежде чем определиться в вопросах тактики, надо помнить, что она должна соответствовать стратегии и опираться на точный количественный анализ. Для АИС среднего и малого масштаба такой анализ вполне реален даже без средств автоматизации. Однако необходимо привлечь силы специалистов и экспертов, которые могли бы провести анализ обстановки и свойств защищаемой информации, спрогнозировать возможные модели угроз, изучить рынок существующих методов и средств защиты. Результаты этих мероприятий обеспечили бы оценку системы защиты и при необходимости усовершенствовали ее. Для крупных ИС нужен несколько иной подход с более высокими требованиями к эффективности и рентабельности защиты целостности информации в АИС. Гораздо шире должны быть представлены и необходимые для этого исходные данные. При этом следует отметить, что выполнение работ по изучению и построению адекватных моделей на основе этих данных проводится на базе ЭВМ. Очень трудно, а иногда и практически невозможно осуществить анализ и последующую оптимизацию системы надежной защиты информации без применения ЭВМ.

Вопросы и задания для самопроверки

1. Сформулируйте определение понятия «Интегральная защита информации АИС».

2. Какие основные виды угроз безопасности информации АИС вам известны?

3. Назовите основные методы и средства интегральной защиты АИС.

4. На чем основан алгоритм криптозащиты?

5. Дайте функциональную характеристику программы защиты данных АИС.