- •Введение

- •Визуальный осмотр

- •Радиообнаружение

- •Проверка электрических и электронных приборов

- •Техническая проверка

- •Проверка проводных коммуникаций

- •Рабочее задание

- •Подготовка устройства к работе

- •Проверка высокочастотного детектора-частотомера

- •Проверка режима анализатора проводных линий

- •Проверка детектора инфракрасных излучений

- •Проверка режима детектора низкочастотных магнитных полей

- •Сценарий выполнения работы:

- •Рабочее задание

- •Описание рабочей установки

- •Сценарий выполнения работы:

- •Рабочее задание

- •Описание рабочей установки

- •Сценарий выполнения работы:

Технические средства защиты информации. Часть 1.

Лабораторная работа № 1. Проведение специальной проверки выделенного помещения на наличие возможно внедренных электронных устройств перехвата информации

Цель работы:

Изучение объекта, построение модели потенциального противника, изучение технических средств добывания информации, разработка замысла на проведение специальной проверки.

Приобретение первичных навыков работы с лабораторным оборудованием, построение плана проверки выделенного помещения, ознакомление с перечнем необходимой документации.

Применение полученных знаний на практике, приобретение опыта работы с оборудованием и проведения специальных проверок выделенных помещений.

Введение

Знание технических возможностей потенциального противника, конструктивных особенностей внедренных технических средств НСИ поможет при проведении поисковых работ. Кроме того, знание принципов использования внедренных технических средств, необходимых мероприятий и оптимальных способов противодействия в совокупности ускорит поиск средств НСИ.

В настоящее время существует большое количество технических средств негласного съема акустической информации из помещений и с линий связи, по которым передается речевая информация, различающихся принципом действия, длительностью и дальностью работы, конструктивными особенностями и ценой. Причем цена различных технических средств добывания информации колеблется от нескольких сотен рублей в простейших случаях до сотен тысяч долларов для сложных комплексных систем. Поэтому при оценке возможных способов съема вашей информации в первую очередь необходимо учитывать цену вопроса. Никто не будет применять сложную и дорогостоящую аппаратуру для получения малоценной информации.

Краткий обзор существующих средств НСИ:

Радио закладки:

Наиболее широко представлены и, как следствие, наиболее вероятны в применении радио закладки.

1. Простые радио закладки.

2. Радио закладки с использованием широкополосных сигналов (ШПС).

3. Автоматические радио закладки.

4. Радио закладки с дистанционным управлением.

5. Радио закладки с накоплением.

6. Радио закладки с использованием трафика сотовой связи.

7. Радио закладки с использованием инфракрасного (ИК) излучения.

8. Стетоскопы.

Проводные закладки:

Проводные закладки с передачей информации по специально проложенным или существующим проводным линиям получили в настоящее время достаточно широкое распространение. Они обеспечивает высокую скрытность работы, вследствие отсутствия демаскирующих радиоизлучений.

1. Закладки с передачей информации по специально проложенным проводам.

2. Закладки с передачей информации по проводам сети переменного тока.

3. Закладки с передачей информации по проводам телефонной линии.

4. Закладки с передачей информации по проводам линий пожарной или охранной сигнализации, а также по линиям радиотрансляции или громкой связи.

5. Телефонное «УХО», Длинное «УХО».

Устройства записи:

Устройства записи в качестве закладок используются довольно редко из-за неудобства оперативного использования. Чтобы получить информацию надо снять закладку с объекта, а момент снятия является для злоумышленника наиболее опасным. Наиболее часто эти устройства используются для скрытой записи беседы одним из участников переговоров.

1. Миниатюрные магнитофоны.

2. Электронные записывающие устройства.

3. Диктофоны.

Технические средства дистанционного съема информации:

Технические средства дистанционного съема информации позволяют осуществлять прослушивание без проникновения на интересующий объект.

1. Средства с использованием зондирующего сигнала.

2. Средства перехвата «паразитных» информативных излучений.

3. Направленные микрофоны.

4. Лазерные микрофоны.

Технические средства съема информации с линий связи:

Кроме обычных переговоров интерес для злоумышленника может представлять информация, передаваемая по линиям связи. Более разнообразны технические средства съема информации с телефонных линий.

1. Радиопередатчики.

2. Датчики.

3. Аппаратура ВЧ навязывания.

Комплексная задача, которая решается в процессе поисковых мероприятий – это определение состояния технической безопасности объекта, его помещений, подготовка и выполнение мер, исключающих возможность утечки информации в дальнейшем.

Нет смысла тратить время и средства, если через некоторое время после поискового мероприятия кто-то сможет занести и установить в помещении подслушивающее устройство снова. Поисковое мероприятие эффективно только тогда, когда после его проведения на объекте и в его помещениях будет поддерживается соответствующий режим безопасности и выполняться рекомендуемые нормы защиты.

Целью изучения объекта перед проведением поискового мероприятия является определение вероятного противника, оценка его оперативных и технических возможностей по проникновению в объект с целью съема информации. Техника съема информации не может появиться на объекте сама по себе; ее должен кто-то принести в «интересный» кабинет и правильно там установить. Рассмотренные выше способы прослушивания информации весьма разнообразны и представляют широкие возможности злоумышленникам.

В связи с приведенными выше фактами попробуем провести классификацию потенциального противника.

Во-первых, необходимо проанализировать с какой целью к нам обратился заявитель. Могли быть ранее обнаружены закладные устройства или был нарушен пропускной контроль, проводились сомнительные ремонтные работы и любая информация подобного рода, которая поможет пролить свет на нашего противника.

Во-вторых, необходимо понять с какого рода противником мы имеем дело. Если речь идет о коммерсанте, который собирается «насолить» своему конкуренту, то можно заранее сделать вывод о его техническом оснащении (вряд ли у него есть возможность приобрести самые современные средства НСИ). Естественно, если речь будет идти о противодействии, скажем, ЦРУ, то от нас потребуются, вне всяких сомнений, все наши силы и знания и придется проверять все, и лучше не по одному разу.

Следовательно, можно построить классификацию Противник – Техническое оснащение. И чем «могущественнее» наш неприятель, тем более вероятно, что он будет оснащен по последней «моде» технического прогресса.

В-третьих, нельзя забывать, что противник может представлять из себя организованную группу, которая может внедрить закладное устройство посредством уборщицы, электрика и иных сотрудников объекта. Данное обстоятельство не дает четкого понятия о противнике, но зато может сказать, что закладка, если и была поставлена, то скорее сделано это было наспех и неумело (поскольку не все подобные средства элементарны в эксплуатации и требуют неких первичных технических навыков). Кроме того, для капитальной установки спецтехники в помещении требуется в среднем 3-5 технически подготовленных человек.

В зависимости от потенциального противника будет меняется и наша тактика от специально демонстративной, до целого конспиративного комплекса.

Обобщая, представленные варианты, приведем в Таблице 1 возможную классификацию неприятеля Тип-Средство:

Таблица 1. Классификация «Противник – Техническое оснащение»

Противник / ТСДИ |

Самодельное оборудование |

Специализированное оборудование |

Особое оборудование |

Частное лицо |

1 |

1 |

2 |

Специализированная фирма |

1 |

2 |

2 |

Государственная служба безопасности |

2 |

2 |

3 |

Степень опасности здесь была подразделена на 3 класса:

1) малая угроза;

2) средняя угроза;

3) максимальная угроза.

Категориям 1-2 соответствует либо недостаточная техническая оснащенность, либо недостаточная техническая подготовленность специалистов, категория 3 представляет совсем иной случай, который был описан выше.

Здесь категории Частное лицо-Самодельное оборудование, Специализированная фирма-Специализированное оборудование, Государственная служба безопасности-Особое оборудование представляют собой стандартные случаи описания потенциального противника, продиктованные из соображений здравого смысла. Но не стоит также забывать, что иметь место могут не только они. Например, уже описанный ранее случай, когда Спец служба использует сотрудника объекта, подходит под описание Частное лицо-Особое оборудование, поскольку вряд ли сотрудник объекта будет обладать необходимыми навыками по маскировке и обслуживанию доверенного ему оборудования. Скорее всего его задачей будет просто пронести в помещение закладное устройство.

Однако не стоит останавливаться только на данной классификации. Для получения более полной картины о неприятеле стоит так же рассмотреть следующие варианты.

Классификация «По положению». Определяет злоумышленника по отношению к объекту информатизации, как внутреннего или внешнего.

Классификация «По времени действия». Устанавливает, в какие сроки ведется съем информации: постоянно или в определенные временные интервалы. Данная классификация поможет определить, сколько информации мы уже потеряли, в какой момент лучше осуществлять проверку выделенного помещения, позволяет осуществить оперативное устранение неприятеля.

Классификация «По месту действия» – предполагаемое месторасположение злоумышленника во время реализации атаки. Позволяет локализовать и оперативно устранить неприятеля.

Классификация «По уровню доступа к объекту» (максимальный, средний, минимальный). Определяет, нарушен ли пропускной контроль, происходит ли утечка данных, есть ли у злоумышленника сообщники на нашей стороне. Позволяет составить легенду нашего пребывания на объекте.

Присвоив перечисленным параметрам модели злоумышленника качественные значения можно определить потенциал злоумышленника по реализации угроз.

Вернемся теперь к тому с чего начинали. Для обеспечения комплексной безопасности нельзя опускать оценок самого объекта и прилегающих территорий. Для этого необходимо проанализировать прилегающие территории за пределами объекта, смежные с выделенным помещением комнаты (наличие в них коммуникаций, удобных для внедрения спецтехники, дает хорошие возможности нашему неприятелю). Главной причиной к проведению подобных проверок является тот факт, что нам будет весьма сложно произвести классификацию канала утечки и оценить, когда было установлено прослушивающие устройство и какой вред был нанесен.

Каналы утечки речевой информации можно подразделить на:

- акустические;

- виброакустические;

- акустоэлектрические;

- оптико-электронные (лазерные);

- параметрические.

Для повышения эффективности поисковых мероприятий стоит поставить себя на место неприятеля и взглянуть на объект его глазами. Это поможет нам с иных позиций оценить защищенность нашего объекта.

Таким образом, оперативное изучение объекта позволяет оценить наиболее вероятные пути и места поиска, выработать тактику проведения поисковых мероприятий. Целесообразно составить план-схему помещений, схемы коммуникаций и определить материал ограждающих конструкций. На основании этого определяется тип аппаратуры и особенности ее использования. Естественно, если существуют отчетные материалы предыдущих поисковых мероприятий, они должны быть тщательно изучены и постоянно использоваться при поиске для сравнения результатов.

В результате, указанная выше работа по изучению объекта сводится к следующим этапам:

– определение вероятного противника и оценка его оперативно-технических возможностей по проникновению в помещение;

– изучение расположения помещения и его окружения;

– изучение режима посещения помещения, порядка установки в нем предметов интерьера, мебели, проведения ремонтных работ;

– установка всех фактов ремонта, монтажа или демонтажа коммуникаций, замены мебели или предметов интерьера;

– изучение конструктивных особенностей здания и ограждающих конструкций помещения;

– изучение всех коммуникаций, входящих в помещение или проходящих через него.

Для специалиста, выполняющего проверку выделенного помещения, крайне необходимо иметь четко сформулированный и отработанный план действий. Первичные знания предполагаемого противника, особенностей средств НСИ и мер по их обнаружению несомненно ускорят время проверки помещения и сделают полученный результат более достоверным. Кроме того специалист должен знать нормативные документы, в соответствии с которыми ему предстоит действовать и предоставлять результаты своей проверки.

Cоставим план наших дальнейших действий на месте. Сначала классифицируем способы проверки предметов на объекте:

1) в первую группу отнесем электронику, поскольку она требует разборки, детального визуального осмотра и сравнения с эталонами;

2) во вторую группу пойдут предметы интерьера;

3) электроустановочные изделия;

4) обследование коммуникаций и т.п.

Теперь нам необходимо определить сроки и последовательность выполнения поисковых мероприятий (естественно немаловажными факторами здесь являются опыт сотрудников, количество аппаратуры, нештатные ситуации и т.д.)

Для каждого из направлений поиска заранее следует выработать предполагаемую модель технического средства неприятеля. Иными словами, не стоит искать то, чего там явно не может быть, сначала отбросим наиболее очевидные варианты. Если мы заранее знаем, что технический уровень нашего противника не превосходит возможности коммерческих структур, то мы сами можем приобрести заранее несколько моделей электронных устройств съема и проверить свое оборудование.

Отдельным пунктом стоит выделить контроль эфира и необходимую для этого конспиративность. Контроль эфира для получения достоверных результатов должен начинаться несколькими днями ранее нашей проверки, а заканчиваться на несколько дней позже. Для этого нам нужна хорошая легенда.

Нам надо выработать возможные варианты действий при обнаружении каналов утечки или средств съема информации. Варианты здесь могут быть следующими. Мы можем изъять данное средство немедленно после обнаружения, а можем (если мы действовали конспиративно) использовать данный канал утечки для дезинформирования противника или использовать зашумление. Очевидно, что конспиративный поиск намного выгодней, поскольку предоставляет широкий спектр дальнейших действий от закрытия канала, до вычисления «заказчика».

Самое тщательное внимание уделите легендированию поисковых мероприятий, подготовительных работ и результатов.

Для проведения проверки необходимо удалить из помещения посторонних лиц. Следуйте принципу, чем меньше народу вовлечено в процесс проведения проверки, тем надежней. Удалять стоит даже людей знакомых с планами проверки (это скроет методологию проверок).

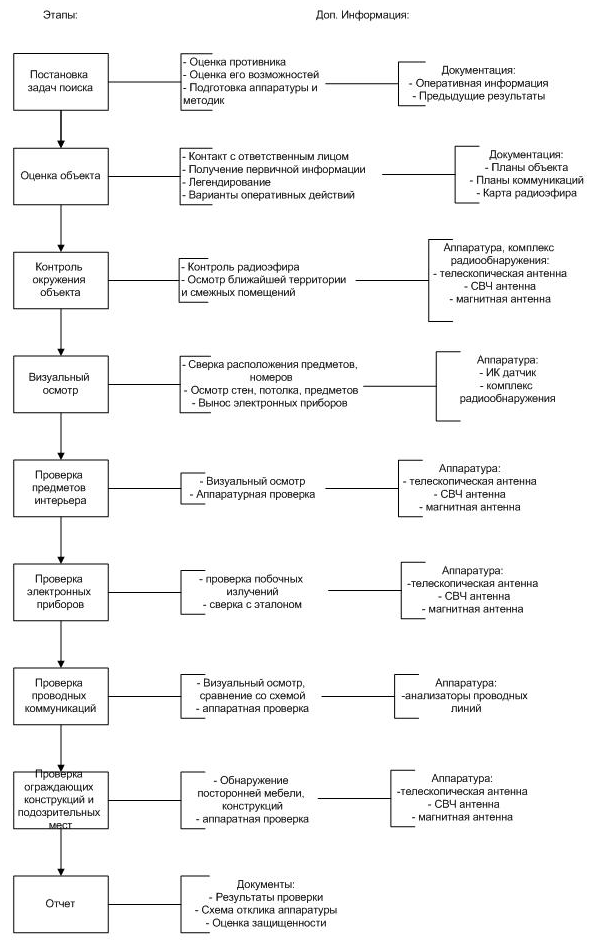

Обобщая приведенные выше положения, построим предположительный план проведения проверки выделенного помещения с помощью универсального поискового прибора ST-031:

1. Установление контакта с лицом, ответственным за обеспечение безопасности объекта.

2. Получить от него первичную информацию для проведения проверки.

3. Разработать легенду проникновения и работы на объекте.

4. Составить перечень необходимой поисковой аппаратуры.

5. Собрать необходимую для проведения проверки документацию

6. Разработать варианты оперативных действий при обнаружении угрозы.

7. Классификация способов проверки:

7.1 контроль радиоэфира;

7.2 визуальный осмотр;

7.3 проверка предметов интерьера;

7.4 проверка электронных приборов;

7.5 проверка проводных коммуникаций;

7.6 проверка ограждающих конструкций и подозрительных мест.

8. Легендирование всех произведенных действий и мест срабатывания аппаратуры.

9. Оперативные действия при обнаружении угрозы.

10. Составление отчета и всей необходимой документации.

По результатам проведенной проверки необходимо предоставить следующий перечень документации:

1) план действий по прикрытию работы поисковиков;

2) план действий по локализации канала утечки информации при его обнаружении;

3) перечень лиц, посвященных в характер работ;

4) план проведения радиоконтроля с подобранными и проверенными местами установки радиоаппаратуры;

5) план прилегающей местности в радиусе до 1000 м с указанием по возможности принадлежности зданий, особенно находящихся в прямой видимости окон помещения (желательно с фотографиями или видеосъемкой);

6) поэтажные планы здания с указанием всех помещений, смежных с обследуемым, характеристики стен, перекрытий, материалов отделки и коммуникаций, а также сведения о лицах, занимающих смежные помещения и о режиме их посещения;

7) план-схема коммуникаций всего объекта с указанием всех щитов и разводных коробок;

8) план обследуемого помещения с указанием всех предметов интерьера, мебели и оборудования, электроустановочных изделий и средств связи;

9) план проведения работ с указанием сроков, последовательности и исполнителей;

10) перечень особо подозрительных мест и отдельный план их обследования;

11) модель ожидаемой на объекте спецтехники для проверки эффективности поиска;

12) легенда проведения поисковых работ;

13) план действий на случай обнаружения спецтехники или канала утечки информации;

14) перечень поисковой аппаратуры.

Обобщая все теоретические данные, предложенный нами план и сопоставив наши действия с комплектом оборудования ST-031 «Пиранья» предлагаем схематичное изображение плана действий с учетом выше перечисленных пунктов:

Итак, мы уже проделали огромную работу и добрались до самого главного, а именно, до непосредственного проведения проверки выделенного помещения. Мы познакомились с характеристиками средств НСИ, оборудованием и имеем план действий. Но как же осуществить этот план в жизнь? О методиках проведения проверок и пойдет речь далее.