- •I. Введение

- •II. Работа с инструментами диагностики и лечения

- •Описание HiJackThis и работа с ней

- •Вступление

- •Предупреждение

- •Назначение

- •Начало работы

- •Раздел Misc Tools.

- •Описание avz и работа с ней

- •Ключевые компоненты avz

- •Главное окно программы

- •Меню «Файл»: avz как единый инструмент

- •1. Функции анализа и восстановления

- •2. Функции скриптового движка

- •3. Обновление баз

- •4. Функции карантина

- •5. Отложенное удаление файла

- •Меню «Сервис»: диспетчеры и менеджеры avz

- •1. Общие характеристики диспетчеров и менеджеров avz

- •2. Подсистемы поиска

- •3. Прочие инструменты

- •AvzGuard

- •Boot Cleaner

- •III. Основы диагностики

- •1. Подготовка

- •2. Протокол hjt

- •3. Протоколы avz

- •Чтение протоколов HiJackThis

- •Анализ лога

- •Чтение протоколов avz

- •1. Цветовая схема

- •2. Состав таблиц

- •1) Список процессов (данные Диспетчера процессов)

- •2) Модули пространства ядра (данные одноименного диспетчера)

- •3) Службы (данные Диспетчера служб и драйверов, часть 1)

- •4) Драйверы (данные Диспетчера служб и драйверов, часть 2)

- •5) Автозапуск (данные Менеджера автозапуска)

- •6) Модули расширения Internet Explorer (bho, панели…) (данные Менеджера расширений ie)

- •7) Модули расширения проводника (данные Менеджера расширений проводника)

- •8) Модули расширения системы печати (данные Менеджера расширений системы печати)

- •9) Задания планировщика задач Task Scheduler (данные Менеджера планировщика задач Task Scheduler)

- •10) Настройки spi/lsp (данные Менеджера Winsock spi)

- •11) Порты tcp/udp (данные диспетчера «Открытые порты tcp/udp»)

- •12) Downloaded Program Files (данные Менеджера Downloaded Program Files)

- •13) Апплеты панели управления (cpl) (данные Менеджера апплетов панели управления)

- •3. Общие сведения

- •4. Поиск RootKit и программ, перехватывающих функции api (в соавторстве с Олегом Зайцевым)

- •1.1 Поиск перехватчиков api, работающих в UserMode

- •1.2 Поиск перехватчиков api, работающих в KernelMode

- •1.2 Поиск перехватчиков api, работающих в KernelMode

- •1.3 Проверка idt и sysenter

- •1.4 Поиск маскировки процессов и драйверов

- •1.4 Поиск маскировки процессов и драйверов

- •1.4 Поиск маскировки процессов и драйверов

- •5. Проверка памяти

- •2. Проверка памяти

- •6. Сканирование дисков

- •3. Сканирование дисков

- •7. Проверка Winsock Layered Service Provider

- •4. Проверка Winsock Layered Service Provider (spi/lsp)

- •4. Проверка Winsock Layered Service Provider (spi/lsp)

- •8. Поиск перехватчиков событий клавиатуры/мыши/окон (Keylogger, троянские dll)

- •5. Поиск перехватчиков событий клавиатуры/мыши/окон (Keylogger, троянские dll)

- •9. Поиск открытых портов tcp/udp, используемых вредоносными программами

- •6. Поиск открытых портов tcp/udp, используемых вредоносными программами

- •10. Эвристическая проверка системы

- •7. Эвристичеcкая проверка системы

- •11. Поиск потенциальных уязвимостей

- •8. Поиск потенциальных уязвимостей

- •8. Поиск потенциальных уязвимостей

- •12. Мастер поиска и устранения проблем

- •9. Мастер поиска и устранения проблем

- •9. Мастер поиска и устранения проблем

- •Критерии вредоносности файла

- •Зоны особого внимания

- •Примечание

- •Дополнительная диагностика

- •Работа со списком заподозренных файлов

- •Извлечение файлов и их анализ

- •Если файл не удается поместить в карантин

- •1) Попытаться выполнить карантин в безопасном режиме.

- •3) Попробовать применить специализированный антируткит (например, IceSword, позволяющий копировать скрытые и защищенные файлы).

- •Vms@drweb.Com

- •Virus_malware@avira.Com

- •IV. Лечение

- •Лечение с помощью HiJackThis

- •Лечение с помощью avz

- •1. Удаление файлов

- •2. Восстановление системы и исправление ошибок

- •1. Настройки spi/lsp

- •1) Ручной.

- •2. Файл hosts

- •3. Эвристическая проверка системы

- •4. Мастер поиска и устранения проблем

- •Восстановление системы по жалобам пользователя

- •3. После лечения

- •Если вредоносное программное обеспечение восстанавливается после удаления

- •1) Убедитесь, что Восстановление системы Windows отключено.

- •Если лечение прошло успешно

- •Чего не следует делать уважающему себя и других антивирусному консультанту

- •3) Выполнять ненужные / бесполезные для обрабатываемого случая операции

- •6) Содействовать поиску и использованию вредоносного и / или взломанного программного обеспечения

- •V. Заключение

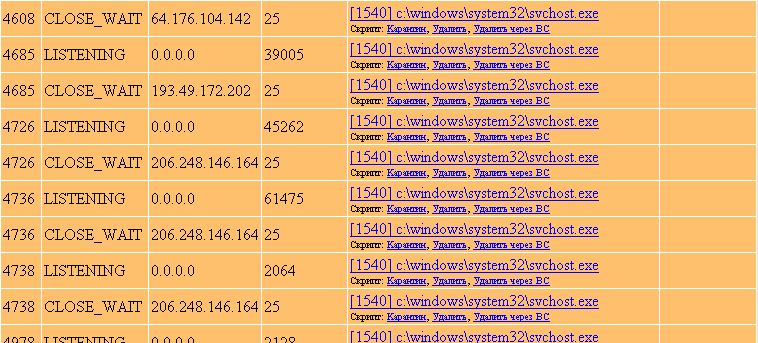

11) Порты tcp/udp (данные диспетчера «Открытые порты tcp/udp»)

Этот раздел протокола перечисляет открытые в системе порты TCP и UDP. В таблице представлены колонки:

- номер локального порта

- состояние (статус)

- удаленный адрес

- удаленный порт

- имя и адрес работающего с портом приложения

- дополнительные отметки

Образец строки из протокола:

Зачем эта таблица?

Определенные сетевые соединения часто являются явным симптомом инфекции. Слушать порты и осуществлять сетевые соединения может и сама вредоносная программа, в результате чего она может быть обнаружена по данным из этой таблицы, и легитимные системные приложения, получающие инструкции от вредоносной библиотеки или драйвера.

Иллюстрацией последнего варианта является, к примеру, такой отрывок из протокола:

Как прослушивание на пятизначные порты, так и работа с портом 25 (SMTP) нетипичны для svchost.exe и являются признаком инфекции. Соединения на удаленный порт 25, в частности, - симптом рассылки спама.

12) Downloaded Program Files (данные Менеджера Downloaded Program Files)

Список файлов, загруженных в системную папку Downloaded Program Files. Обычно это ActiveX компоненты, обеспечивающие расширение функционала на некоторых сайтах.

Характеристики элементов в этой таблице следующие:

- имя и адрес файла

- описание

- производитель (копирайт)

- идентификационный код CLSID

- URL, с которого была произведена загрузка элемента

Образец строки из протокола:

![]()

Зачем эта таблица?

ActiveX компоненты обеспечивают взаимодействие с определенными сайтами. Как следствие они могут выполнять соединение с ними и загружать новые модули для тех или иных целей.

При рассмотрении Downloaded Program Files обращайте внимание на адрес, с которого была произведена загрузка компонента.

13) Апплеты панели управления (cpl) (данные Менеджера апплетов панели управления)

Эта таблица представляет компоненты, зарегистрированные в качестве элементов Панели управления Windows. Она имеет колонки:

- имя и адрес файла

- описание

-производитель (копирайт)

Образец строки из протокола:

![]()

Зачем эта таблица?

Вредоносное ПО может устанавливать апплеты Панели управления с целью скрытого запуска. Фактически апплет (*.cpl) – это динамическая библиотека, экспортирующая определенные функции для взаимодействия с Панелью управления, и вполне естественен тот факт, что она может содержать вредоносный функционал.

14) Active Setup (данные менеджера Active Setup)

Список приложений, зарегистрированных в качестве установочных файлов Active Setup.

В таблице представлены:

- имя и адрес файла

- описание

- производитель (копирайт)

- идентификационный код CLSID

Образец строки из протокола:

![]()

Зачем эта таблица?

Регистрация в Active Setup применяется рядом вредоносных программ для скрытого запуска.

15) Файл HOSTS (данные Менеджера файла HOSTS)

Записи файла HOSTS, применяемого Windows для сопоставления IP-адресов и доменных имен без обращения к серверам DNS. Эта таблица состоит из единственной колонки

- запись файла HOSTS

Образец строки из протокола:

![]()

Зачем эта таблица?

Вредоносные программы пользуются возможностями файла HOSTS для перенаправления пользователя на сторонние сайты, блокировки обновлений антивирусных программ, запретов выхода на сайты компаний по антивирусной безопасности.

Для перенаправления вредоносное ПО записывает в HOSTS строку типа

«123.45.67.8 yandex.ru». Как следствие имя http://yandex.ru будет считаться соответствующим IP-адресу 123.45.67.8.

Для блокировки в HOSTS вписывается строка вида 127.0.0.1 kaspersky.ru. В результате имя kaspersky.ru будет считаться соответствующим адресу 127.0.0.1 (который, в свою очередь, соотносится с собственным сетевым ресурсом компьютера – localhost). Поэтому при запросе перехода на http://kaspersky.ru произойдет попытка соединения с самим же компьютером. Обычно в итоге получается сетевая ошибка типа «сервер не найден».

Имейте в виду, что ту же самую схему применяют и некоторые антишпионы. Они используют возможности HOSTS для блокировки сайтов, которые значатся в их базе как вредоносные. Иногда к HOSTS прибегает лицензионное программное обеспечение – закрывается доступ к популярным сайтам по распространению ключей и средств взлома этого ПО. Более редкое явление – установка однозначных DNS-независимых соответствий для личных целей пользователя.

В силу этого необходимо относиться с осторожностью к исправлению HOSTS. В случае присутствия легитимных записей не следует полностью очищать файл; целесообразнее прибегнуть к выборочному удалению строк.

16) Протоколы и обработчики (данные Менеджера протоколов и обработчиков)

В этой таблице отражаются компоненты, зарегистрированные в качестве системных протоколов и обработчиков тех или иных объектов. Легитимные протоколы и обработчики – по преимуществу расширения среды, средства просмотра и т.д.

В таблице представлены данные:

- имя и адрес файла

- тип

- описание

- производитель (копирайт)

- идентификационный номер CLSID

Образец строки из протокола:

Зачем эта таблица?

Регистрация в качестве протокола или обработчика позволяет библиотеке внедряться в те процессы, которые используют ее функционал. Таким образом происходит ее автоматический запуск.

17) Подозрительные файлы

Список подозрительных файлов представляет собой суммарную таблицу объектов, заподозренных эвристическими механизмами AVZ в процессе обычного сканирования, и является в определенной степени переходным элементом от табличной части к текстовому протоколу.

Характеристики файлов в этой таблице:

- имя и адрес файла

- описание (что именно заподозрено)

- тип эвристического детектирования (причина подозрений)

Образец строки из протокола:

![]()

Зачем эта таблица?

Текстовая часть протокола AVZ менее читабельна, чем таблицы Исследования системы, и из нее нельзя автоматически генерировать скрипты. Для облегчения работы составляющего скрипт консультанта было принято решение ввести в отчеты дополнительную таблицу, суммирующую основные данные из текстового отчета. В частности, сюда попадают детекты и подозрения сигнатурного анализатора, эвристических механизмов, перехватчики системных событий.

Будьте внимательны. AVZ в первую очередь диагностический инструмент для поиска неизвестного вредоносного ПО, и его подозрения не всегда соответствуют реальному заражению. Присутствие того или иного файла в этой таблице не является однозначным свидетельством инфекции.

Любую из перечисленных выше таблиц (кроме «Подозрительные файлы») можно получить по отдельности, сохраняя протоколы менеджеров AVZ.

Обратимся теперь к более короткой текстовой части.