- •I. Введение

- •II. Работа с инструментами диагностики и лечения

- •Описание HiJackThis и работа с ней

- •Вступление

- •Предупреждение

- •Назначение

- •Начало работы

- •Раздел Misc Tools.

- •Описание avz и работа с ней

- •Ключевые компоненты avz

- •Главное окно программы

- •Меню «Файл»: avz как единый инструмент

- •1. Функции анализа и восстановления

- •2. Функции скриптового движка

- •3. Обновление баз

- •4. Функции карантина

- •5. Отложенное удаление файла

- •Меню «Сервис»: диспетчеры и менеджеры avz

- •1. Общие характеристики диспетчеров и менеджеров avz

- •2. Подсистемы поиска

- •3. Прочие инструменты

- •AvzGuard

- •Boot Cleaner

- •III. Основы диагностики

- •1. Подготовка

- •2. Протокол hjt

- •3. Протоколы avz

- •Чтение протоколов HiJackThis

- •Анализ лога

- •Чтение протоколов avz

- •1. Цветовая схема

- •2. Состав таблиц

- •1) Список процессов (данные Диспетчера процессов)

- •2) Модули пространства ядра (данные одноименного диспетчера)

- •3) Службы (данные Диспетчера служб и драйверов, часть 1)

- •4) Драйверы (данные Диспетчера служб и драйверов, часть 2)

- •5) Автозапуск (данные Менеджера автозапуска)

- •6) Модули расширения Internet Explorer (bho, панели…) (данные Менеджера расширений ie)

- •7) Модули расширения проводника (данные Менеджера расширений проводника)

- •8) Модули расширения системы печати (данные Менеджера расширений системы печати)

- •9) Задания планировщика задач Task Scheduler (данные Менеджера планировщика задач Task Scheduler)

- •10) Настройки spi/lsp (данные Менеджера Winsock spi)

- •11) Порты tcp/udp (данные диспетчера «Открытые порты tcp/udp»)

- •12) Downloaded Program Files (данные Менеджера Downloaded Program Files)

- •13) Апплеты панели управления (cpl) (данные Менеджера апплетов панели управления)

- •3. Общие сведения

- •4. Поиск RootKit и программ, перехватывающих функции api (в соавторстве с Олегом Зайцевым)

- •1.1 Поиск перехватчиков api, работающих в UserMode

- •1.2 Поиск перехватчиков api, работающих в KernelMode

- •1.2 Поиск перехватчиков api, работающих в KernelMode

- •1.3 Проверка idt и sysenter

- •1.4 Поиск маскировки процессов и драйверов

- •1.4 Поиск маскировки процессов и драйверов

- •1.4 Поиск маскировки процессов и драйверов

- •5. Проверка памяти

- •2. Проверка памяти

- •6. Сканирование дисков

- •3. Сканирование дисков

- •7. Проверка Winsock Layered Service Provider

- •4. Проверка Winsock Layered Service Provider (spi/lsp)

- •4. Проверка Winsock Layered Service Provider (spi/lsp)

- •8. Поиск перехватчиков событий клавиатуры/мыши/окон (Keylogger, троянские dll)

- •5. Поиск перехватчиков событий клавиатуры/мыши/окон (Keylogger, троянские dll)

- •9. Поиск открытых портов tcp/udp, используемых вредоносными программами

- •6. Поиск открытых портов tcp/udp, используемых вредоносными программами

- •10. Эвристическая проверка системы

- •7. Эвристичеcкая проверка системы

- •11. Поиск потенциальных уязвимостей

- •8. Поиск потенциальных уязвимостей

- •8. Поиск потенциальных уязвимостей

- •12. Мастер поиска и устранения проблем

- •9. Мастер поиска и устранения проблем

- •9. Мастер поиска и устранения проблем

- •Критерии вредоносности файла

- •Зоны особого внимания

- •Примечание

- •Дополнительная диагностика

- •Работа со списком заподозренных файлов

- •Извлечение файлов и их анализ

- •Если файл не удается поместить в карантин

- •1) Попытаться выполнить карантин в безопасном режиме.

- •3) Попробовать применить специализированный антируткит (например, IceSword, позволяющий копировать скрытые и защищенные файлы).

- •Vms@drweb.Com

- •Virus_malware@avira.Com

- •IV. Лечение

- •Лечение с помощью HiJackThis

- •Лечение с помощью avz

- •1. Удаление файлов

- •2. Восстановление системы и исправление ошибок

- •1. Настройки spi/lsp

- •1) Ручной.

- •2. Файл hosts

- •3. Эвристическая проверка системы

- •4. Мастер поиска и устранения проблем

- •Восстановление системы по жалобам пользователя

- •3. После лечения

- •Если вредоносное программное обеспечение восстанавливается после удаления

- •1) Убедитесь, что Восстановление системы Windows отключено.

- •Если лечение прошло успешно

- •Чего не следует делать уважающему себя и других антивирусному консультанту

- •3) Выполнять ненужные / бесполезные для обрабатываемого случая операции

- •6) Содействовать поиску и использованию вредоносного и / или взломанного программного обеспечения

- •V. Заключение

Чтение протоколов avz

Протокол AVZ – как virusinfo_syscure, так и virusinfo_syscheck – по своей сути не что иное, как результат работы исследования системы, настроенного определенным образом. Разница состоит в том, что Стандартный скрипт 3, генерирующий virusinfo_syscure.zip, не только детектирует, но и нейтрализует перехватчики системных событий UserMode и KernelMode («снимает хуки»); кроме того, AVZ уничтожает обнаруженное по сигнатурной базе вредоносное ПО и отправляет в карантин подозрительные файлы, обнаруженные той или иной эвристической функцией. Стандартный скрипт 2, напротив, не производит в системе никаких изменений и является исключительно средством диагностики.

Протокол AVZ состоит из табличной и текстовой части. Таблицы – это данные абсолютного большинства менеджеров AVZ, собранные в один HTML-файл для комплексного изучения; текст – протокол обычного сканирования, которое AVZ выполняет перед исследованием системы. Кроме того, в конце протокола располагаются текстовые поля для формирования скрипта и отображения списка файлов, внесенных в скрипт. Начнем с чтения табличной части протокола.

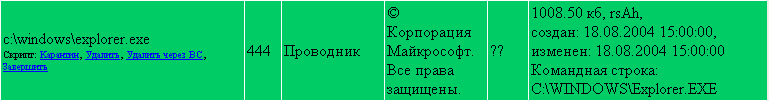

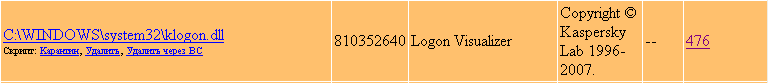

1. Цветовая схема

В соответствии с настройками Стандартных скриптов AVZ исключает из протоколов файлы, опознанные в соответствии с базой безопасных объектов. Это существенно уменьшает размер протокола и не требует от консультанта необходимости подозревать те уже проверенные разработчиком утилиты файлы, с которыми он еще не знаком. Однако протокол все же предусматривает возможность отображения безопасных элементов, поэтому в протоколе существует цветовое разграничение типов объектов.

Зеленым цветом выделяются объекты, опознанные по базе безопасных, но отраженные в протоколе по той или иной причине.

Красным цветом AVZ выделяет маскирующиеся объекты, выявленные системой антируткита.

Файлы, не отраженные в базе безопасных, но и не замеченные в маскировке, подсвечиваются оранжевым цветом.

2. Состав таблиц

Состав колонок таблиц зависит от конкретного менеджера, из которого получены данные. Ячейки таблицы либо заполняются данными, либо остаются пустыми. Имена файлов сопровождаются гиперссылками для быстрого формирования скриптов.

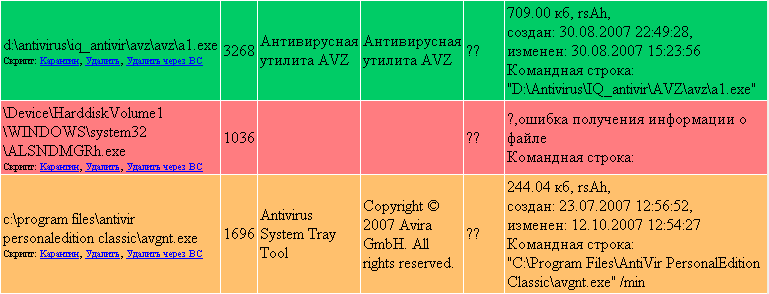

1) Список процессов (данные Диспетчера процессов)

В списке работающих процессов файл характеризуется

- именем и адресом

- PID (Process ID, идентификационный номер процесса)

- описанием

- копирайтом

- MD5

- дополнительной информацией о размере, дате создания и изменения, а также параметрах командной строки.

Образец строки из протокола:

Зачем эта таблица?

Список процессов позволяет выявить, какие полезные или вредоносные исполняемые файлы были запущены на исполнение в момент исследования системы. Многие вредоносные программы используют постоянно находящиеся в памяти процессы для тех или иных целей в зависимости от своего назначения.

Список процессов сопровождается таблицей загруженных DLL и в некоторой мере определяется ею. Если в пространство процесса, опознанного как безопасный, загружена неопознанная DLL, то процесс будет отображен в списке с зеленой подсветкой. В этом случае настройка исключения безопасных объектов не имеет силы.

В таблице загруженных DLL представлены следующие данные:

- имя и адрес модуля

- handle

- описание

- копирайт

- MD5

- информация о том, какими процессами используется данная DLL.

Образец строки из протокола:

Зачем эта таблица?

Многие средства диагностики отображают список DLL, зарегистрированных в автозапуске, но очень немногие способны показать, какие из них активны и в пространство какого процесса они загружены. Вместе с тем это важно: вредоносные DLL – весьма распространенное явление с широким спектром применения. Будучи внедренными в процесс, DLL способны следить за выполняемыми им действиями, изменять его поведение и так далее. В частности, с точки зрения брандмауэра DLL обычно не является отдельным сетевым объектом (если сетевой экран не следит за внедрением библиотек) и может поэтому пользоваться всеми сетевыми привилегиями процесса, в пространство которого она внедрена.