- •М.Тернопіль 2006р

- •1. Призначення предмету.

- •2. Історія та еволюція комп’ютерних мереж.

- •3. Міжнародні організації з стандартизації.

- •Література:

- •Порядок обжимки кабеля

- •Тема 1.4. Способи передачі даних в мережі

- •Тема 1.5. Мас адресація

- •Тема 1.6 : Модель tcp/ip та tcp/ip адресація

- •4)Підмережеве маскування

- •Тема 1.7. Мережевий рівень моделі osi - маршрутизація

- •1. Співвідношення ір та мас-адрес 2. Поняття маршрутизатора 3. Протоколи маршрутизації 4. Ієрархічна система dns 1. Співвідношення ір та мас адрес

- •Тема 1.8: Транспортний , сесійний , презентаційний та прикладний рівні.

- •3) Підтвердження.

- •5) Презентацій ний рівень.

- •6) Прикладний рівень

- •7) Електронна пошта.

- •Тема 1.9. Вибір та встановлення мережного обладнання

- •1.Кінцеве обладнання.

- •2.Коммунікаційне обладнання.

- •3. Установка мережного адаптера

- •Тема 2. Апаратура Ethernet

- •Тема 2.1. Icторія та базові поняття.

- •Історія та стандарти.

- •1.2) Характеристика середовищ з використанням csma /cd.

- •1.3.Формати кадрів.

- •Тема 2.2. Ethernet. Стандарти.

- •2.1. Варіанти з швидкістю до 10Мбіт/с.

- •Тема 2.3. Особливості технології Ethernet

- •1. Особливості комутації.

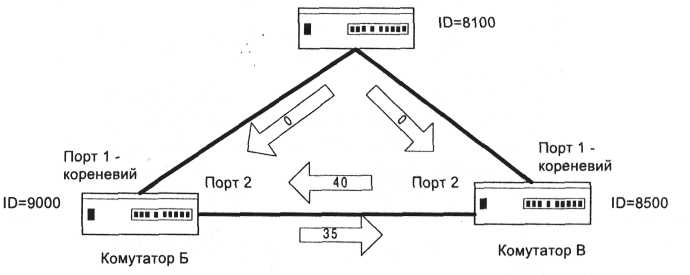

- •3. Дублюючі лінії.

- •4. Об'єднання портів (Port Trunking)

- •Тема 3. Апаратура волс.

- •1. Джерела і приймачі випромінювання

- •2. Топологія з'єднань. Розгалужувачі, перемикачі і мультиплексори

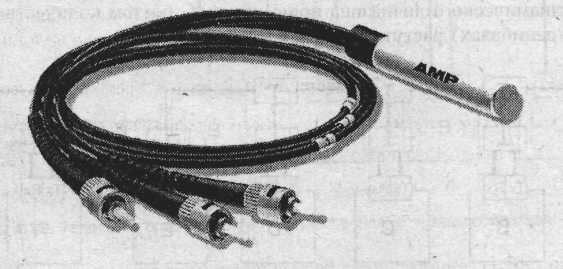

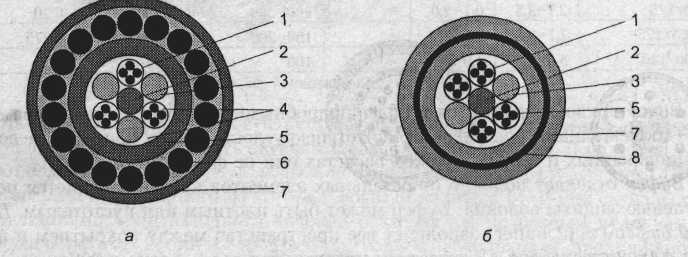

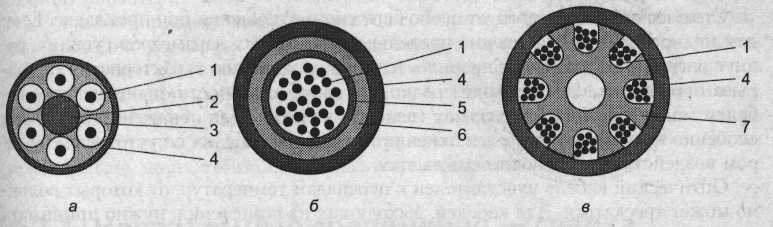

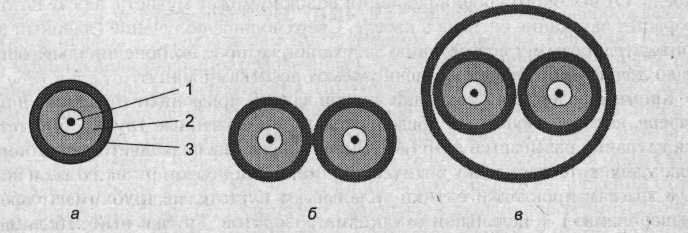

- •3. Оптоволоконні кабелі

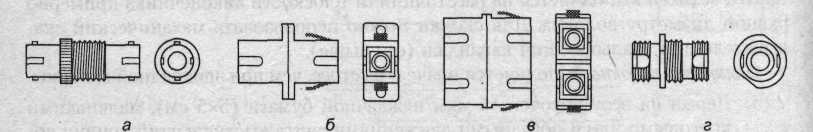

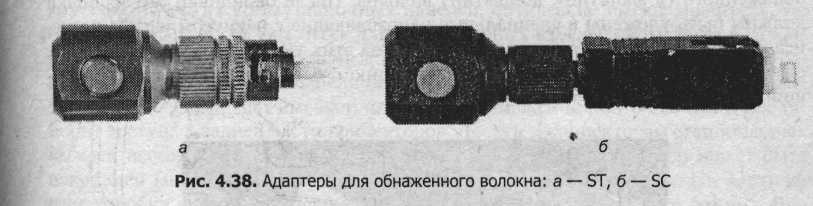

- •4. Оптичні з'єднувачі

- •5. Розетки, адаптери, аттенюатори

- •Тема 4. Програмні та апаратні комплекси мереж

- •Тема 5. Встановлення клієнтського програмного забезпечення

- •1.Встановлення та налаштування клієнта під Windows 9x,nt,2000,xp.

- •2.Протокол samba.

- •Тема 6. Адміністрування комп’ютерної мережі

- •1. Протоколи маршрутизації.

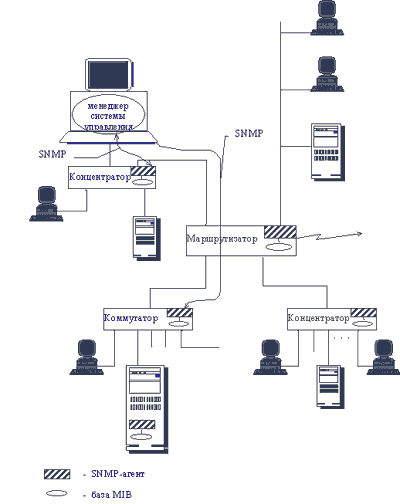

- •2. Керування мережею та протоколи керування мережею.

- •3.Налаштування маршрутизації в Лінукс.

- •Тема 7. Організація доступу на відстань

- •Автоматична відповідь на вхідний дзвінок

- •Як відповісти на дзвінок вручну

- •Розрив з'єднання

- •Регістри, що впливають на відповідь

- •Запис профілю

- •Виклик профілю

- •Скидання з викликом вказаного профілю

- •Повернення до стандартного профілю за умовчанням.

- •Література:

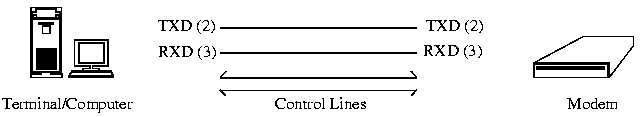

Нуль-модемні кабелі

Нуль-модем (9-9) кабель

Рис 1. Порт DB9

Використовується кабель для обох DTE пристроїв (наприклад для двох комп’ютерів).

9 PIN D-SUB FEMALE до комп’ютера 1.

9 PIN D-SUB FEMALE до комп’ютера 2.

Роз’єм 1 |

контакт |

контакт |

Роз’єм 2 |

Receive Data |

2 |

3 |

Transmit Data |

Transmit Data |

3 |

2 |

Receive Data |

Data Terminal Ready |

4 |

6+1 |

Data Set Ready + Carrier Detect |

System Ground |

5 |

5 |

System Ground |

Data Set Ready + Carrier Detect |

6+1 |

4 |

Data Terminal Ready |

Request to Send |

7 |

8 |

Clear to Send |

Clear to Send |

8 |

7 |

Request to Send |

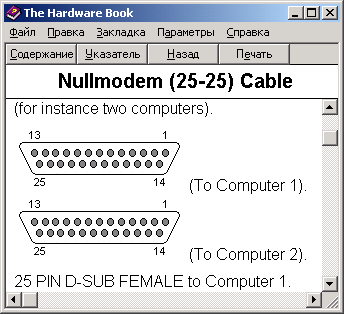

Нуль-модем (25-25) кабель

Рис 2. Порт DB25

Роз’єм 1 |

Контакти |

контакти |

Роз’єм 2 |

Receive Data |

3 |

2 |

Transmit Data |

Transmit Data |

2 |

3 |

Receive Data |

Data Terminal Ready |

20 |

6+8 |

Data Set Ready + Carrier Detect |

System Ground |

7 |

7 |

System Ground |

Data Set Ready + Carrier Detect |

6+8 |

20 |

Data Terminal Ready |

Request to Send |

4 |

5 |

Clear to Send |

Clear to Send |

5 |

4 |

Request to Send |

Нуль –модем для послідовного порту (LapLink/InterLink Parallel Cable)

Працює з :

· MS-DOS v6.0 InterLink from Microsoft

· Windows 95 Direct Cable connection from Microsoft

· Norton Commander v4.0 & v5.0 from Symantec

Назва |

Контакт |

Контакт |

Назва |

Data Bit 0 |

2 |

15 |

Помилка |

Data Bit 1 |

3 |

13 |

Вибір |

Data Bit 2 |

4 |

12 |

Paper Out |

Data Bit 3 |

5 |

10 |

Підтвердження |

Data Bit 4 |

6 |

11 |

Зайнято |

Підтвердженя |

10 |

5 |

Data Bit 3 |

Зайнято |

11 |

6 |

Data Bit 4 |

Paper Out |

12 |

4 |

Data Bit 2 |

Вибір |

13 |

3 |

Data Bit 1 |

Помилка |

15 |

2 |

Data Bit 0 |

Reset |

16 |

16 |

Reset |

Вибір |

17 |

17 |

Вибір |

Земля |

25 |

25 |

Земля |

Мережні адаптери (NIC) Кожен вузол локальної мережі має мережний адаптер (NIC- Network Interface card).

Мережна карта або мережний адаптер - це плата розширення, що вставляє в рознімання материнської плати (main board) комп'ютера. Також існують мережні адаптери стандарту PCMCIA для ноутбуків (notebook), вони уставляються в спеціальне рознімання в корпусі ноутбука. Або інтегровані на материнській платі комп'ютера, вони підключаються по локальній шині. З'явилися Ethernet мережні карти, які підключаються до USB (Universal Serial Bus) порту комп'ютера.

Мережні плати характеризуються своєю :

Розрядністю: 8 біт (самі старі), 16 біт й 32 біта. Варто очікувати появи 64 біт мережних карт (якщо їх уже не випустили).

Шиною даних, по якій іде обмін інформацією між материнською платою й мережною картою: ISA, EISA, VL-Bus, PCI і ін.

Мікросхемою контролера або чипом (Chip, chipset) , на якому дана плата виготовлена. І який визначає тип використовуваного сумісного драйвера й майже все інше : розрядність, тип шини й т.д.

Підтримуваним мережним середовищем передачі (network media) , по-російському сказати: установленими на карті розніманнями для підключення до певного мережного кабелю. BNC для мереж 10Base-2, RJ45 для мереж 10Base-T і 100Base-TX, AUI для мереж 10Base-5 або рознімання для підключення до волоконної оптики.

Швидкістю роботи: Ethernet 10Mbit й/або Fast Ethernet 100Mbit, Gigabit Ethernet 1000Base-..

Також, карти на кручену пару можуть підтримувати або не підтримувати FullDuplex режим роботи.

MAC- адресою

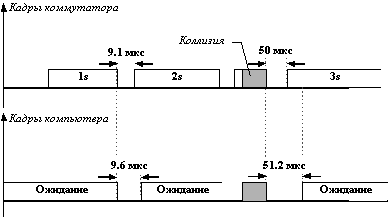

Адаптер має прийомопередатчик (трансівер) підключений до загального середовища передачі даних. Адаптер прослуховує лінію і дочікується тишини (відсутність несучого сигналу). Далі він формує кадр, що починається з синхронізуючої преамбули за якою іде потік двійкових даних в машинному коді. Решта вузлів приймають цей сигнал, синхронізують по преамбулі і декодують його в послідовність біт, яка поміщається в буфер. Закінчення кадру визначається по пропаданні несучої. В кожному кадрі є заголовок з МАС-адресою відправника та вузла отримувача. МАС-адреса - це постійний адрес, який визначається виробником і є незмінним для кожної з мережевих карт. Адаптери або інтерфейсні карти призначені для виконання функцій першого і другого рівнів моделі OSI в комп'ютерах підключених до локальної мережі. Адаптери мають приймаючу і передаючу частини. Задача передаючої частини: при отриманні від центрального процесора блоку даних і адреси призначення для передачі отримати доступ до середовища передачі, сформувати і передати кабель, добавити преамбулу, свою адресу, CRC-код і виконувати повторні спроби передачі в разі отримання колізій. Колізії (Конфлікти) - це зіткнення двох кадрів в середовищі передачі даних. Прийомна частина проглядає всі кадри і приймає тільки ті, які безпосередньо її стосуються. Додатково адаптер може мати мікросхему віддаленого завантаження (Boot ROM) а також засоби пробудження через мережу (Wake on Lan). В якості засобів доставки інформації адаптер використовує канали DMA, програмний ввід-вивід, пряме керування шиною. Адаптери на серверах повинні мати швидкість не менше 100 Мбіт/с, можуть бути комбіновані. Під конфігуруванням адаптера розуміють налаштування на використання системних ресурсів комп'ютера, а також вибір середовища передачі даних. Може виконуватися перемичками на платі, спеціальними програмними утилітами.

Тема 1.4. Способи передачі даних в мережі

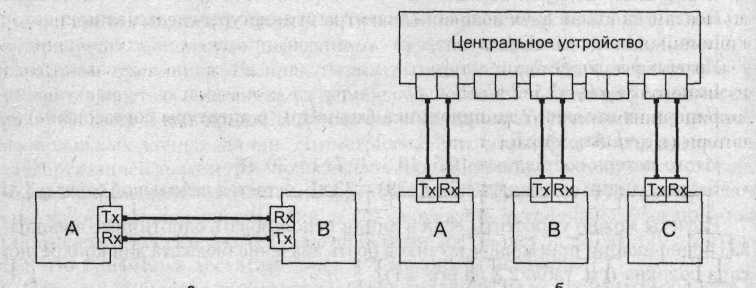

1. Методи доступу 2. Ймовірносні методи 3. Детерміновані методи Кожна мережева топологія має характерну для неї топологію з'єднаня вузлів в мережі і метод доступу до середовища передачі. Ці категорії пов'язані з 1 і 2 рівнями моделі OSI. Розрізняють фізичну топологію, яка визначає правила фізичних з'єднань вузлів (прокладку кабелів) і логічну топологію, котра визначає напрямки потоків даних між вузлами мережі. Логічна і фізична топологія відносно незалежні одна від другої. В логічній шині інформація (кадр) передається першим вузлом одночасно до всіх вузлів підключених до одного сегменту. Передачу зчитаних даних на вищий рівень (LLC підрівень Data Link рівня моделі OSI ) виконує тільки той вузол, якому адресовано даний кадр.

Логічна шина реалізується на фізичних топологіях шини, зірки, дерева, сітки. Метод доступу до середовища передачі даних - імовірностний (Ethernet), або детермінований (ARCnet)

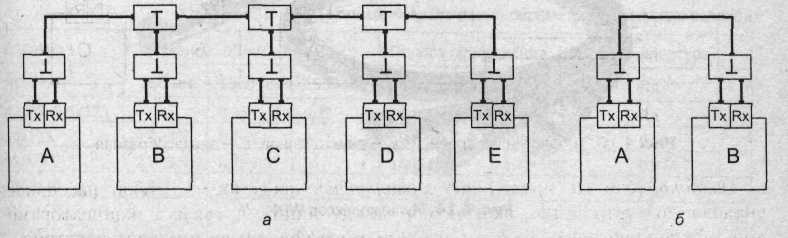

В логічному кільці інформація передається послідовно від вузла до вузла. Кожен вузол приймає кадри тільки від попереднього і посилає наступним вузлам тільки по колу. Вузол далі транслює всі дані по мережі, але обробляє тільки адресовані йому. Метод доступу – детермінований . Дану топологію використовують в мережах Token Ring, IEEE 802.5 , FDDI.

Доступом до мережі називають взаємодію станції (вузла мережі) із середовищем передачі даних для обміну інформацією з іншими станціями. Керування доступом до середовища - це встановлення послідовності, у якій станції одержують доступ до середовища передачі даних.

Методи доступу поділяються на:

імовірнісний (probabilistic)

детермінований (determistic).

Метод доступу до середовища передачі , який розподіляється між усіма вузлами сегмента - імовірнісний, який базується на прослуховуванні сигналу ліній. Детермінований метод - оснований на певній дисципліні передачі прав доступу. Імовірності методи доступу

При імовірнісному методі доступу вузол, що бажає послати кадр в мережу прослуховує лінію, якщо лінія зайнята або виявлена колізія спроба передачі припиняється на деякий час. Головні різновиди методу 1. Carrier Sense Multiple Access /Collision Avoidence (CSMA/CA) - множинний доступ з прослуховуванням несучої і уникненням колізій. Вузол, який готовий відправити кадр, прослуховує лінію. При відсутності несучої, він посилає короткий запит на передачу (RTS), і деякий час очікує відповіді (CTS) від адресатат призначення. При відсутності відповіді (мається на увазі можливість колізії) , спроба передачі відкладається , а при отриманні відповіді – починається передача. Метод не дозволяє повністю уникнути колізій, але вони обробляються на вищих підрівнях протоколів. Використовується в мережах Apple Local Talk. 2. Carrier Sense Multiple Access /Collision Detection (CSMA/CD)- це множинний доступ з прослуховуванням несучої і виявленням колізій(конфліктів). Цей метод базується на контролі несучої в лінії передачі даних й усуненні конфліктів, що виникають через спроби одночасного початку передачі даних двома або більше вузлами, шляхом повторення спроб захвату лінії через випадковий відрізок часу. Вузол, який готовий посилати кадр прослуховує лінію і за відсутності несучої починає передачу кадру, одночасно контролюючи стан ліній. При виявленні колізій передача призупиняється, повторна спроба відкладається на деякий час.

CSMA/CD є широкомовним (broadcasting) методом. Всі вузли при застосуванні CSMA/CD рівноправні по доступі до мережі. Якщо лінія передачі даних вільна, то в ній відсутні електричні коливання, що легко розпізнається будь-якою станцією, що бажає почати передачу. Така станція захоплює лінію. Будь-яка інша станція, що бажає почати передачу в деякий момент часу t, якщо виявляє електричні коливання в лінії, то відкладає передачу до моменту t + td, де td - затримка.

Розрізняють наполегливий і не наполегливий CSMA/CD залежно від того, як визначається td. У першому випадку спроба захоплення каналу відбувається відразу після його звільнення, що припустимо при слабкому завантаженні мережі. При помітному завантаженні велика ймовірність того, що кілька станцій будуть претендувати на доступ до мережі відразу після її звільнення, і, отже, конфлікти стануть частими. У не наполегливому CSMA/CD затримка td є випадковою величиною.

При роботі мережі кожна станція аналізує адресну частину переданих по мережі кадрів з метою виявлення й прийому кадрів, призначених для неї.

Конфліктом (Колізією)називається ситуація, при якій дві або більше станції "одночасно" намагаються захопити лінію. Колізії - нормальне явище в CSMA/CD. Їх частота пов'язана з кількістю і активністю підключених вузлів. Нормально колізії можуть починатися в певному часовому вікні кадра. Запізнілі колізії сигналізують про апаратні неполадки в кабелі або вузлах. Поняття "одночасність подій" у зв'язку з кінечністю швидкості поширення сигналів по лінії конкретизується як віддаль подій у часі не більше ніж на величину 2*d, називану вікном зіткнень, де d - час проходження сигналів по лінії між конфліктуючими станціями. Якщо які-небудь станції почали передачу у вікні зіткнень, то по мережі поширюються перекручені дані. Це перекручування й використається для виявлення конфлікту або порівнянням у передавачі даних, переданих у лінію (неспотворених) і одержуваних з неї (перекручених), або по появі постійної складової напруги в лінії, що обумовлено перекручуванням використовуваного для подання даних манчестерського коду. Виявивши конфлікт, станція повинна сповістити про це партнера по конфлікті, пославши додатковий сигнал затору, після чого станції повинні відкласти спроби виходу в лінію на час td. Очевидно, що значення td повинні бути різними для станцій, що беруть участь у зіткненні (конфлікті); тому td- випадкова величина. Її математичне очікування повинне мати тенденцію до росту в міру збільшення числа невдалих спроб, що йдуть підряд, захвата лінії.

Загальний недолік ймовірнісного методу - невизначений час проходження кадру, який різко зростає при збільшенні навантаження. Використовується в Ethernet, EtherTalk, G-net, IBM PC Network. Детерміновані методи

При детермінованому методі вузли отримують доступ до середовища по наперед визначеному порядку. Послідовність визначається контролером мережі, який може бути централізований (наприклад сервер) або розподілюваний (всі вузли мережі).

Серед детермінованих методів переважають маркерні методи доступу. Маркерний метод - метод доступу до середовища передачі даних у ЛОМ, заснований на передачі повноважень передавальної станції за допомогою спеціального інформаційного об'єкта, називаного маркером(token). Під повноваженням розуміється право ініціювати певні дії, динамічно надавані об'єкту, наприклад станції даних в інформаційній мережі.

Застосовується ряд різновидів маркерних методів доступу. Наприклад, в естафетному методі передача маркера виконується в порядку черговості; у способі селекторного опитування (квантованої передачі) сервер опитує станції й передає повноваження одній з тих станцій, які готові до передачі. У кільцевих однорангових мережах широко застосовується тактуємий маркерний доступ, при якому маркер циркулює по кільцю й використається станціями для передачі своїх даних.

Основні типи 1.Token Ring 2.Polling - опитування готовності, яка використовується в великих машинах(mainframe), а також в технології 100VGAnlyLAN.

Token Ring й IEEE 802.5 є головними прикладами мереж з передачею маркера. Мережі з передачею маркера переміщають уздовж мережі невеликий блок даних, називаний маркером. Володіння цим маркером гарантує право передачі. Якщо вузол, що приймає маркер, не має інформації для відправлення, він просто переправляє маркер до наступної кінцевої станції. Кожна станція може втримувати маркер протягом певного максимального часу.

Якщо в станції, що володіє маркером, є інформації для передачі, вона захоплює маркер, змінює в нього один біт (у результаті чого маркер перетворюється в послідовність "початок блоку даних", т.т. стає обрамленням кадру), доповнює інформацією, що він хоче передати й, нарешті, відсилає цю інформацію до наступної станції кільцевої мережі. Коли інформаційний блок циркулює по кільцю, маркер у мережі відсутній (якщо тільки кільце не забезпечує "раннього звільнення маркера" - early token release), тому інші станції, що бажають передати інформацію, змушені очікувати. Час утримування маркера регламентований. За порядком у кільці слідкує активний монітор (Active Monitor), за активним монітором слідкують резервні монітори. Отже, у мережах Token Ring не може бути колізій. Якщо забезпечується раннє вивільнення маркера, то новий маркер може бути випущений після завершення передачі блоку даних.

Інформаційний блок циркулює по кільцю, поки не досягне передбачуваної станції призначення, що копіює інформацію для подальшої обробки. Інформаційний блок продовжує циркулювати по кільцю; він остаточно віддаляється після досягнення станції, що відіслала цей блок. Станція відправлення може перевірити блок, що повернувся, щоб переконатися, що він був переглянутий і потім скопійований станцією призначення.

На відміну від мереж CSMA/CD (наприклад, Ethernet) мережі з передачею маркера є детерміністичними мережами. Це означає, що можна обчислити максимальний час, що пройде, перш ніж будь-яка кінцева станція зможе передавати. Ця характеристика, а також деякі характеристики надійності, які будуть розглянуті далі, роблять мережу Token Ring ідеальною для застосувань, де затримка повинна бути передбачувана й важлива стійкість функціонування мережі. Прикладами таких застосувань є середовище автоматизованих станцій на заводах.

Локалізацію вузла , що відмовив , виконують за допомогою алгоритму бакенів (beakon). Також в таких мережах діє механізм пріоритетів, який дозволяє привілейованим вузлам виділити гарантовану смугу пропускання. Кількість вузлів в одному сегменті не повинна перевищувати 260 (IBM) , або 250 (IEEE802.5)

Інші методи доступу.

Мережі з великим навантаженням потребують більш ефективних методів доступу. Одним із таких методів є перенос керування доступом у кабельні центри. При цьому вузол посилає кадр в комунікаційний пристрій. Завданням пристрою є забезпечити проходження кадру до адресата з оптимізацією загальної продуктивності мережі і забезпечення рівня якості обслуговування , котрого вимагає конкретний додаток.

Тема 1.5. Мас адресація

Поняття MAC адреси.

Способі передачі пакетів з використанням МАС адреси.

Повторювачі.

Багато-портові повторювачі.

Мости

Комутатори.

1. Поняття MAC адреси.

Для визначення точки призначення кадрів (frames) в мережі Ethernet використовується MAC-адреса. Це унікальний серійний номер, який присвоюється кожному мережному пристрою Ethernet для ідентифікації його в мережі. MAC-адреса привласнюється адаптеру його виробником, але може бути змінений за допомогою програми. Робити це не рекомендується ( тільки у разі виявлення двох пристроїв в мережі з однією MAC- адресою). При роботі мережні адаптери проглядають весь мережний трафік, що проходить через них і шукають в кожному пакеті свою MAC-адресу. Якщо такий знаходиться, то адаптер декодує цей пакет. Існують також спеціальні способи по розсилці пакетів всім пристроям мережі одночасно (broadcasting). MAC-адреса має довжину 6 байт (48 біт) і звичайно записується в шістнадцятковому вигляді, наприклад

12:34:56:78:90:AB

Двокрапки можуть бути відсутні, але їх наявність робить число більш зручним для читання. Кожен виробник привласнює адреси з діапазону адрес, що належить йому. Перші три байти адреси визначають виробника, наприклад:

000002 BBN (was internal usage only, no longer used)

00000C Cisco

00000E Fujitsu

00000F NeXT

000010 Hughes LAN Systems (formerly Sytek)

000011 Tektronix

000015 Datapoint Corporation

000018 Webster Computer Corporation љ Appletalk/Ethernet Gateway

00001A AMD (?)

00001B Novell (now Eagle Technology)

00001D Cabletron

00001F Cryptall Communications Corp.

Наступних три пари цифр – унікальний номер, котрий присвоюється пристрою самим виробником. Адреса виду FF:FF:FF:FF:FF:FF являється широкомовною адресою і є обов’язковою для прийому усіма пристроями мережі.

Складність функцій канального рівня робить доцільним його розділ в ЛОМ на два підрівні: управління доступом до каналу (МАС - Medium Access Control) і управління логічним каналом (LLC - Logical Link Control). До підрівня LLC на відміну від підрівня МАС відноситься частина функцій канального рівня, не пов'язаних з особливостями передаючого середовища. Підрівень МАС вкладає дані, які пийшли з LLC підрівня в кадри і передає їх по мережі, слідкуючи за за цілісністю та коректністю передачі.При цьому кадр згідно стандарту ІЕЕЕ 802.3 має наступні параметри:

Назва поля |

Розмір, байт |

Заг.розмір |

Преамбула |

7 |

64 – 1518 байт |

Символ початку кадру призначення SFD – Start Field Delimiter |

1 |

|

МАС адреса отримувача |

6 |

|

МАС адреса відправника |

6 |

|

Довжина поля |

2 |

|

Поле даних |

46-1500 |

|

Перевірочна послідовність кадра FCS |

4 |

Сформований кадр відправляється в мережу, маючи дві МАС адреси. Кожен вузол мережі перевіряє адресу адресата і в разі спів падання приймає кадр, якщо ні – ігнорує кадр.

Мережні повторювачі

Існуючі обмеження топологій, а саме обмеження довжини кабельного сегменту можна обійти , використовуючи різноманітні пристрої , так звані активні комунікаційні пристрої, оскільки є ще й пасивні комунікаційні пристрої. До них відносять кабелі та інші середовища передачі даних.

Повто рювачі

(repeater - репітер) забезпечують простий і

дешевий спосіб з'єднання локальних

мереж. Працюючи на рівні 1 (фізичний

рівень) моделі OSI, повторювачі

забезпечують лише просту регенерацію

(посилення і відновлення форми) сигналів.

У міру розповсюдження в середовищі

(наприклад, мідний кабель) сигнал затухає

і спотворюється - повторювачі підсилюють

одержаний сигнал і передають (повторюють,

копіюють) його в інший кабельний сегмент.

Повторювачі можна використовувати

тільки для з'єднання однотипних мереж

(наприклад, Ethernet - Ethernet), хоча допустиме

використовування кабельних систем

різних типів.

рювачі

(repeater - репітер) забезпечують простий і

дешевий спосіб з'єднання локальних

мереж. Працюючи на рівні 1 (фізичний

рівень) моделі OSI, повторювачі

забезпечують лише просту регенерацію

(посилення і відновлення форми) сигналів.

У міру розповсюдження в середовищі

(наприклад, мідний кабель) сигнал затухає

і спотворюється - повторювачі підсилюють

одержаний сигнал і передають (повторюють,

копіюють) його в інший кабельний сегмент.

Повторювачі можна використовувати

тільки для з'єднання однотипних мереж

(наприклад, Ethernet - Ethernet), хоча допустиме

використовування кабельних систем

різних типів.

По суті справи, повторювачі просто забезпечують можливість збільшення протяжності фізичного середовища, не впливаючи на якість передачі. Проте простота з'єднання мереж за допомогою репітерів не дістається дарма - після такого об'єднання зростає завантаженість обох сегментів. Повторювач просто передає всі одержані з одного сегменту пакети в інший сегмент, внаслідок чого збільшується розмір колізійного домену і вірогідність виникнення конфліктів при спробі доступу до середовища передачі.

В приведеному на малюнку прикладі співробітники інженерного відділу можуть обмінюватися даними з користувачами з виробничого відділу і спільно використовувати пристрої і ресурси комп'ютерів, що розділяються в кожній мережі. Проте за цю можливість доведеться заплатити збільшенням завантаження середовища в обох мережах - пакети передаватимуться в обидві мережі незалежно від того, адресовані вони вузлу в своєму або сусідньому сегменті. До установки повторювача в кожній мережі був присутній тільки локальний трафік, тепер же передаються пакети з обох сегментів. Локальний трафік однієї мережі в результаті відніматиме частину смуги іншої мережі, знижуючи загальну продуктивність. По суті справи сполучені повторювачем мережі є однією локальною мережею (колізійним доменом).

В даний час повторювачі (в своєму початковому варіанті - для з'єднання ЛОМ) використовуються достатньо рідко, проте слід пям'ятати, що концентраторы 10BaseT, 100BaseTX є нічим іншим, як багатопортовими повторювачами і до них застосовні всі сказані вище слова. Обмеження на використовування повторювачів в мережах Ethernet описані правилом чотирьох концентраторів. Таким чином виникає нове обмеження в мережі, яке пов’язане із зростанням домену колізій. Частина мережі , в якій комп’ютери взаємодіють між собою, в наслідок чого можуть виникати колізії називається доменом колізій.

Для зменшення домену колізій використовують сегментацію мереж , т.т. їх розподіл на менші частини. Межею сегментації є мікро сегментація. Для виконання сегментації мережі використовуються мости та комутатори.

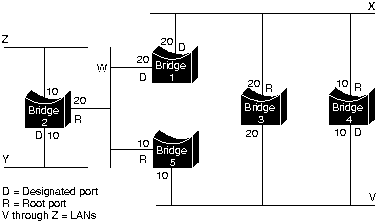

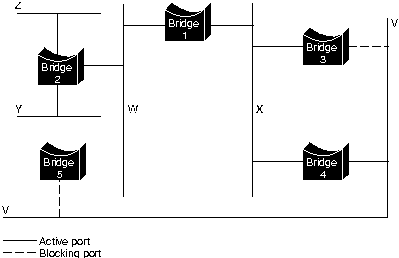

Мости

Мости почали застосовуватися для об'єднання локальних мереж на початку 80-х років. Перші пристрої такого типу забезпечували можливість з'єднання лише однотипних мереж. Пізніше мости сталі забезпечувати і сервіс трансляції - перетворення кадрів - для об'єднання різнотипних мереж. Зараз режим трансляції є стандартним для більшості мостів.

Мости ділять на декілька типів залежно від принципів їх роботи і виконуваних функцій. Прозорі мости (transparent bridge) використовуються головним чином в мережах Ethernet. Мости із заданням маршруту відправником (source-route bridge) використовуються переважно в мережах Token Ring. Мости (translation bridge) трансляцій служать для з'єднання різнотипних мереж (звичайно Ethernet, Token Ring і FDDI). Прозорі мости із заданням маршруту відправником (source-route transparent bridge) об'єднують в собі властивості мостів, що дали їм назву і можуть працювати в змішаному оточенні Ethernet/Token Ring.

Зниження цін на маршрутизатори і підтримка останніми функцій мостів останнім часом дещо звузили сферу вживання чистих мостів на користь мостів-маршрутизаторів. Такі пристрої підтримують витончені алгоритми фільтрації пакетів і псевдо-інтелектуальний вибір шляху разом з високою швидкістю передачі кадрів. Жаркі дебати про переваги і недоліки мостів і маршрутизаторів завершилися в кінці 80-х, і зараз більшість фахівців погоджується з тим, що у великих мережах є місце для пристроїв обох типів.

Основи технології

Мости працюють на рівні логічного каналу даних, який управляє потоком даних, контролює помилки передачі, забезпечує фізичну (на відміну від логічної для вище розміщених рівнів) адресацію і управління доступом до фізичного середовища. Для забезпечення роботи мостів використовуються різні протоколи рівня 2, визначальні алгоритми управління потоком, контролю помилок, способи адресації і надання доступу до середовища передачі. Прикладами протоколів цього рівня є Ethernet, Token Ring, FDDI.

Мости не відносяться до числа складних пристроїв. Вони аналізують вхідні кадри і ухвалюють рішення про їх передачу або відкидання на основі інформації, що міститься в заголовку прийнятого кадру. В деяких випадках (наприклад, при заданні маршруту відправником - source-route bridging) в кожному пакеті вже міститься опис всього шляху до одержувача.

Прозорість для протоколів верхніх рівнів є основною перевагою мостів. Оскільки мости функціонують на рівні логічного каналу даних, вони можуть ухвалювати рішення про передачу кадрів без аналізу інформації, пов'язаної з протоколами вище розміщених рівнів, за рахунок чого швидкість передачі кадрів може бути достатньо високою при роботі з будь-якими протоколами рівня 2. Для мостів немає нічого незвичайного в передачі з однієї мережі в іншу трафіку Apple Talk, DECnet, TCP/IP, XNS і ін.

Мости здатні фільтрувати пакети на основі інформації, що міститься в заголовках рівня 2. Наприклад, міст можна запрограмувати на відкидання всіх кадрів, одержаних із заданої мережі. Оскільки інформація канального рівня часто включає інформацію про протоколи верхніх рівнів, мости можуть забезпечувати фільтрацію і по цьому параметру. Більше того, фільтрація може допомогти в зниженні надмірного широкомовного або групового трафіку.

Ділячи великі мережі на більш дрібні фрагменти, мости забезпечують ряд переваг.

За рахунок пересилки в інші мережі тільки частини трафіку знижується трафік в кожній із зв'язаних мостом ЛОМ.

Міст може діяти як брандмауер (firewall) проти деяких потенційно небезпечних помилок в мережі.

Міст забезпечує можливість взаємодії великого числа пристроїв, підключених до будь-якої із зв'язаних мостом ЛОМ.

Мости розширюють ефективну протяжність мережі, дозволяючи обмінюватися даними із станціями, які раніше не були доступні.

Типи мостів

Мости діляться на категорії на основі різних характеристик. Одним з поширених способів є розподіл мостів на локальні і віддалені. Локальні мости забезпечують безпосереднє з'єднання декількох сегментів ЛОМ, розташованих неподалеку одна від одної. Віддалені мости використовуються для з'єднання розділених значними відстанями ЛОМ (звичайно з використанням телекомунікаційних каналів).

Віддалені мости володіють деякими унікальними з погляду міжмережевої взаємодії можливостями. Одним з них є узгодження сильно відмінних швидкостей передачі в локальних і розподілених (WAN) мережах. Хоча швидкості деяких WAN-каналів порівнянні (або навіть перевершують) з швидкостями передачі в локальних мережах, частіше все-таки спостерігається зворотнє. Сильно відмінні швидкості передачі в локальних і розподілених мережах в деяких випадках обмежують використовування чутливих до затримок додатків при зв'язку комп'ютерів через WAN.

Віддалені мости не здатні підвищити швидкість WAN-каналів, але вони можуть частково компенсувати різницю швидкостей за рахунок ефективної буферизації. Якщо пристрій в одній ЛОМ, здатний підтримувати швидкість 10 Мбіт/с, повинен обмінюватися даними з подібним пристроєм у віддаленій ЛОМ, міст повинен регулювати потік даних так, щоб він не виходив за межі швидкості WAN-каналу (наприклад, 64 Кбіт/сек). Це здійснюється за рахунок розміщення одержаних даних в буфері і їх передачі через низькошвидкісний послідовний канал. Звичайно, така буферизація можлива тільки протягом достатньо короткого часу - якщо потрібен постійний потік даних із швидкістю 10 Мбіт/сек, ніякий міст не допоможе передати їх через канал 64 Кбіт/с.

Стандарт IEEE ділить рівень логічного каналу даних моделі OSI на 2 підрівні - MAC (управління доступом до середовища) і LLC (рівень логічного каналу). MAC-рівень управляє доступом до середовища передачі (підключення, передача маркерів і т.п), а підрівень LLC працює з кадрами, забезпечує управління потоком даних, контроль помилок і адресацію MAC.

Деякі мости є MAC-пристроями. Такі мости сполучають однотипні мережі (наприклад, IEEE 802.3 - IEEE 802.3). Інші мости можуть транслювати кадри між різними протоколами підрівня LLC (наприклад, IEEE 802.3 - IEEE 802.5).

У разі об'єднання мереж Ethernet і Token Ring трансляція кадрів виконується таким чином. Вузол А (802.3) формує пакет, що містить інформацію від додатку і інкапсулює її в стандартний кадр 802.3, передаючи його через сумісне з IEEE 802.3 середовище на міст. Міст виділяє в кадрі заголовок 802.3 на підрівні MAC і передає інформацію на лежачий вище підрівень LLC для подальшої обробки. Після цієї обробки до кадру додається стандартний заголовок 802.5 і кадр передається в мережу IEEE 802.5 для вузла В (802.5).

Трансляція кадрів між різнотипними мережами не є ефективним рішенням, оскільки набір інформації, що міститься в кадрах різних типів може сильно відрізнятися. Поля одного типу кадрів не завжди можна перетворити в поля іншого типу, тому така трансляція обтяжена майже неминучою втратою частини інформації рівня 2, що вносить обмеження в її використовування.

Методи комутації кадрів Ethernet

В сучасних ЛОМ Ethernet все більш широке вживання знаходять комутатори, що забезпечують багатократне зростання мережної продуктивності, звуження областей розповсюдження широкомовного трафіку, зменшення часу відгуку серверних додатків і інші переваги. Велике число представлених на сучасному ринку комутаторів різних типів і класів утрудняє мережним адміністраторам вибір конкретних пристроїв і моделей. Для того, щоб вибір був більш осмисленим і ефективним слід хоча б у загальних рисах представляти алгоритми комутації, що використовуються в різних пристроях і коротко описані тут.

В самому загальному випадку комутатор є багато портовим мостом.

Величина затримки кадрів при проходженні через комутатор і можливості відкидання кадрів, що містять помилки, залежать від методу комутації, що використовується. Більш швидкісні методи комутації не проводять контролю помилок і кадри з некоректними значеннями контрольної суми, пошкоджені в результаті колізій кадри і т.п. без перешкод проходять через такі комутатори. Відсутність контролю помилок забезпечує зниження затримки при передачі кадрів через комутатор. Інтегральна продуктивність (пропускна спроможність) комутатора напряму не залежить від методу комутації, але в результаті обробки помилкових або виникнення блокування продуктивність може істотно знижуватися. Тому виділяють наступні технології комутації , які описані нижче.

Комутація з проміжною буферизацією (Store and forward)

При використовуванні цього методу комутатор повинен прийняти кадр повністю перед тим, як цей кадр буде направлений в інший порт. Для прийнятих кадрів здійснюється обчислення контрольної суми (CRC) і порівняння отриманого значення з полем CRC в прийнятому кадрі. При виявленні невідповідності значень кадр відкидається як помилковий. Відкидаються також кадри некоректних розмірів (менше 64 байтів і більше 1518 байтів). Час затримки в таких комутаторах росте майже пропорційно розміру кадру, оскільки кожний додатковий байт кадру приводить до зростання часу на буферизацію і обчислення контрольної суми. Перевагою комутаторів такого типу є відкидання помилкових кадрів (наприклад, кадрів, які були передані при виникненні колізії). Крім того, проміжна буферизація кадрів дозволяє створювати комутатори, інтерфейси яких можуть працювати з різними швидкостями (наприклад, 10 і 100 Мбіт/с)

Комутація "на льоту" (Cut-through)

При комутації "на льоту" передача кадру у вихідний порт починається практично зразу ж після початку прийому кадру вхідним портом: перевірки контрольної суми і розмірів кадрів не проводиться. Для того, щоб почати передачу кадру комутатору достатньо прийняти адресу одержувача кадру (вона знаходиться на початку заголовка), який дозволяє визначити вихідний порт (по таблиці MAC-адрес). Час затримки для комутаторів цього типу не залежить від розмірів кадру, оскільки передача кадру у вихідний порт починається відразу після прочитання MAC-адреси одержувача, який має фіксований зсув від початку кадру. До недоліків таких комутаторів відноситься неможливість підтримки інтерфейсів, що працюють з різними швидкостями.

Безфрагментна комутація (Fragment-Free)

Цей метод комутації є розвитком варіанту комутації "на льоту". Основна відмінність між двома методами полягає в тому, що при безфрагментній комутації передача кадру у вихідний порт починається лише після прийому перших 64 байтів кадру. В результаті аналізу цих 64 байт можна знайти більшість помилкових кадрів (перш за все, фрагментів, що утворилися в результаті колізій). Таке рішення дозволяє відкинути більшість помилкових кадрів практично без зростання затримки на обробку в комутаторі. Проте комутатори цього типу також не дозволяють використовувати в одному пристрої інтерфейси, що працюють з різними швидкостями.

Гібридна комутація (Hybrid)

Деякі комутатори здатні підтримувати 2 або 3 методи, перераховані вище. Для визначення методу комутації стосовно окремо взятого кадру можуть використовуватися достатньо витончені алгоритми. Комутатори цього типу дозволяють скористатися перевагами будь-якого з перерахованих вище методів.

Ще однією особливістю комутаторів є можливість виконувати мікро сегментацію , тобто можливість встановлення між двома портами віртуального каналу, що зводить можливість виникнення колізій до нуля. Для того, щоби правильно працювати , при початковому ввімкненні комутатори вивчають МАС адреси пристроїв, які до них підключені і будують таблицю комутації, що значно прискорює їх роботу.

Також комутатори поділяють на пасивні та інтелектуальні. Останні мають великий об’єм спеціальних можливостей і додаткових функцій, що суттєво спрощує життя системному адміністратору.

Тема 1.6 : Модель tcp/ip та tcp/ip адресація

План.

1. Модель TCP/IP 2. Формування ІР-адреси та класи ІР-адрес. 3. Маскування і його призначення. 4. Підмережне маскування. Мережевий протокол ТСР/ІР є стандартним для локальних і глобальних обчислювальних мереж. Про ТСР/ІР говорять як про сімейство програм, оскільки в даний термін входить декілька транспортних протоколів та утиліт, що працюють спільно. ТСР/ІР - Протокол керування передачею / інтернет-протокол. ТСР та ІР є двома різними протоколами. Кожен з протоколів пов'язаний з використанням специфічних функцій, а разом вони забезпечують мережеве з'єднання між комп'ютерами. Окрім них часто використовується UDP (User Datagramm Protocol) та ICMP (Internet Control Message Protocol) - протокол керування повідомленням з Інтернету. Протокол ІР описує мережеву службу, котра здатна використовувати передачу даних не встановлюючи прямого з'єднання і не вимагаючи підтверджень про зв'язок. Він призначений для простої передачі даних від одного комп'ютера до іншого. ІР не має механізму перевірки чи пакет дійсно досяг пункту призначення (не підтверджена доставка) і не відслідковує шлях проходження пакету по мережі. А також не гарантує доставки пакетів в тому порядку, в якому вони відсилались. Суть роботи ІР полягає у фрагментуванні сегментів даних на більш дрібні пакети, їх перекомпоновці таким чином, щоб вони пересилалися через мережі і пристрої різних типів найкращим шляхом з встановленою ним ІР адресою. Контрольна сума обчислюється тільки для заголовка і не обчислюється для заголовка і не обчислюється для даних. Працює на третьому рівні моделі ОSI. Протокол ТСР використовує ІР для встановлення віртуальних з'єднань між двома комп'ютерами в Інтернет. В той час коли ІР посилає пакет по певному шляху не турбуючись про його долю, ТСР надає механізм гарантованої доставки пакетів непошкодженими і встановлює правильний порядок поступлення пакетів на комп'ютер. А також має можливість використовувати механізм керування потоком даних попереджуючи проблеми пов'язані з перевантаженням мережі. Шляхом створення пакетів різних розмірів досягається висока ефективність використання мережі. Модель ТСР/ІР є робочою моделлю. Модель містить наступні чотири рівні: 4.Application 3.Transport 2.Internet (Network) 1.Network (Ethernet…) Особливості моделі ТСР/ІР 1. Має чотири рівні 2. Четвертий рівень містить 5, 6, 7 рівні моделі OSI 3. Перший рівень містить 1, 2 рівні моделі OSI 4. Реально-діюча модель Формування пакету даних 7.дані 6. дані 5. дані 4. сегмент 3. пакет, ІР-адреса 2. кадр, МАС-адреса 1. фізичні сигнали у відповідному кодуванні

2)ІР-адреса складається з 4 байт, або 32 послідовних біт інформації. Вона записується в десятково-крапковій системі, таким чином , щоб кожен байт переводився в десяткове число які розділені крапками

Наприклад: 215.128.12.1

Десяткове |

215 |

128 |

12 |

1 |

Двійкове |

11010111 |

10000000 |

00001100 |

00000001 |

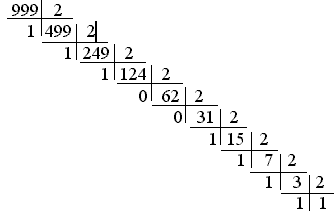

Пригадаймо системи числення.

Загальноприйнятою в сучасному світі є десяткова позиційна система числення, яка з Індії через арабські країни прийшла в Європу. Основою цієї системи є число десять. Основою системи числення називається число, яке означає, у скільки разів одиниця наступного розрядку більше за одиницю попереднього.

Загальновживана форма запису числа є насправді ніщо інше, як скорочена форма запису розкладу за степенями основи системи числення, наприклад

130678=1*105+3*104+0*103+6*102+7*101+8

Найпоширенішою для подання чисел у пам'яті комп'ютера є двійкова система числення, яка застосовується при роботі з адресами в комп’ютерних мережах. Для зображення чисел у цій системі необхідно дві цифри: 0 і 1, тобто достатньо двох стійких станів фізичних елементів. Ця система є близькою до оптимальної за економічністю, і крім того, таблички додавання й множення в цій системі елементарні.

Таблиця 1. Значеня чисел до 8 у двійковій та десятковій формах.

Десяткова форма |

Двійкова форма |

0 |

0000 |

1 |

0001 |

2 |

0010 |

3 |

0011 |

4 |

0100 |

5 |

0101 |

6 |

0110 |

7 |

0111 |

8 |

1000 |

Виходячи із вище наведеного велике значення мають алгоритми переведення із дійової форми числа в десяткову і на оборот.

Алгоритми переведення чисел з однієї позиційної системи числення в іншу

1. Для переведення чисел із системи числення з основою p в систему числення з основою q, використовуючи арифметику нової системи числення з основою q, потрібно записати коефіцієнти розкладу, основи степенів і показники степенів у системі з основою q і виконати всі дії в цій самій системі. Очевидно, що це правило зручне при переведенні до десяткової системи числення.

Наприклад:

з двійкової в десяткову:

101001012=1*1027+0*1026+1*1025+0*1024+0*1023+1*1022+0*1021+1*1020= 1*2107+0*2106+1*2105+ 0*2104+0*2103+1*2102+0*2101+ 1*2100=16510

2. Для переведення чисел із системи числення з основою p в систему числення з основою q з використанням арифметики старої системи числення з основою p потрібно: для переведення цілої частини послідовно число, записане в системі основою p ділити на основу нової системи числення, виділяючи залишки. Останні записані у зворотному порядку, будуть утворювати число в новій системі числення;

Цим самим правилом зручно користуватися в разі переведення з десяткової системи числення, тому що її арифметика для нас звичніша.

Наприклад: 99910=11111001112

Повернімося до IP адресації. Адреси ділять на три основні класи А, В, С і два додаткових - D, Е. До якого класу належить адреса можна визначити по перших чотирьох бітах адреси.

Клас |

Біт |

A |

0xxx |

B |

10xx |

C |

110x |

D |

111x |

E |

1111 |

Відповідно кожну адресу поділяють на мережеву частину і частину вузла , які виділяються у відповідності до певного класу.

|

1 |

7 |

24 |

|

||||

A |

0 |

мережа |

Вузли |

|||||

|

1 |

1 |

14 |

16 |

|

|||

B |

1 |

0 |

мережа |

Вузли |

||||

|

1 |

1 |

1 |

21 |

8 |

|

||

C |

1 |

1 |

0 |

мережа |

Вузли |

|||

Значення першого октету і характеристики класів

Октет – вісім цифр.

Значення адрес по класах приведені в наступній таблиці.

Значення |

Клас |

Кількість мереж |

Кількість вузлів |

Діапазон адрес |

0-127 |

A |

126 |

224-2 |

0.0.0.0-127.255.255.255 |

128-191 |

B |

16384 |

216-2 |

128.0.0.0-191.255.255.255 |

192-223 |

C |

2097152 |

254 |

192.0.0.0-223.255.255.255 |

224-239 |

D |

- |

268435456 |

224.0.0.0-239.255.255.255 |

240-255 |

E |

не використовуються в Internet |

||

Адреса виду 255.255.255.255 – називається широкомовна адреса ( broadcast -широкомовна) Існують також білі або приватні адреси, які ніколи не застосовуються в Інтернет, а призначені для використання в локальних мережах. А: 10.0.0.0 - 10.255.255.255 В: 172.16.0.0 - 172.16.255.255 С: 192.168.0.0 - 192.168.255.255

3) Маскування та його призначення. В ТСР/ІР добавлено ще один рівень адресації, котрий дозволяє локальному адміністратору використовувати подальший розвиток адресного простору і створення підмереж. Це досягається використанням маски підмережі. Маска являє собою 32 бітне число, яке записується по загальних правилах ІР-адреси, в якому старший біт - 1, молодший - 0. Маска призначена для виділення частини ІР-адреси, яка буде ідентифікувати мережу і підмережу. Виділення виконується в бінарній формі адреси виконанням логічного І (&) між ІР-адресою і маскою. Для кожного з класів існує своя маска А: 255.0.0.0 В: 255.255.0.0 С: 255.255.255.0 D, E: 255.255.255.255 У випадку використання масок можна маючи один діапазон адрес виділити декілька підмереж, використавши в них різні технології, наприклад Token Ring i Ethernet.

4)Підмережеве маскування

Із вище сказаного випливає, що для виділення підмережі необхідно створити відповідну маску.

Таблиця для створення масок:

128 |

64 |

32 |

16 |

8 |

4 |

2 |

1 |

*** |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

128 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

192 |

1 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

224 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

0 |

240 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

248 |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

252 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

254 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

256 |

Таблиця розподілу підмереж та ІР адрес:

Взято біт |

Кількість підмереж |

Кількість вузлів |

Заг. кільсть вузлів |

% використання |

2 |

2 |

62 |

124 |

49 |

3 |

6 |

30 |

180 |

71 |

4 |

14 |

14 |

196 |

77 |

5 |

30 |

6 |

180 |

71 |

6 |

62 |

2 |

124 |

49 |

Наприклад :

Дано адресу 195.138.206.0 . Маска підмережі 255.255.255.224 – для маскування взято 3 біти (11100000), значить у підмережі буде 32 адреси, з яких відкидаємо першу (вона є адресою підмережі) та останню (вона є широкомовною адресою для даної підмережі).Таким чином залишається 30 адрес для вузлів і 2 адреси – службові.

В наслідок такого розкладу отримаємо наступні адреси для відмереж та вузлів в підмережах:

0 підмережа – 192.138.206.0 – 192.138.206.31

1 підмережа – 192.138.206.32 – 192.138.206.63

2 підмережа – 192.138.206.64 – 192.138.206.95

3 підмережа – 192.138.206.96 – 192.138.206.127

4 підмережа – 192.138.206.128 – 192.138.206.159

5 підмережа – 192.138.206.160 – 192.138.206.191

6 підмережа – 192.138.206.192 – 192.138.206.223

7 підмережа – 192.138.206.224 – 192.138.206.255

Відповідно перша і остання підмережі відкидаються , оскільки їх адреси належать глобальній мережі. В нас залишаються адреси 1,2,3,4,5,6 підмереж, яікі можна використовувати для створення підмереж.

Для автоматичного динамічного призначення ІР адрес і масок мереж та підмереж для вузлів клієнтів , використовується протокол DHCP (Dynamic Host Configuration Protocol – протокол динамічного конфігурування вузлів). При підключенні вузла сервер автоматично призначає адреси із області адрес (пула адрес), які виділені DHCP серверу. Адреса зберігається за вузлом на весь період підключення до сервера. При повторному підключенні адреса не обов’язково співпадає з попередньою адресою. Перевага використання даного сервера полягає в тому, що зникає необхідність конфігурування окремих комп’ютерів в мережі, а також при переміщенні комп’ютерів в мережі зникає необхідність в додатковому конфігуруванні мережі.

Тема 1.7. Мережевий рівень моделі osi - маршрутизація

1. Співвідношення ір та мас-адрес 2. Поняття маршрутизатора 3. Протоколи маршрутизації 4. Ієрархічна система dns 1. Співвідношення ір та мас адрес

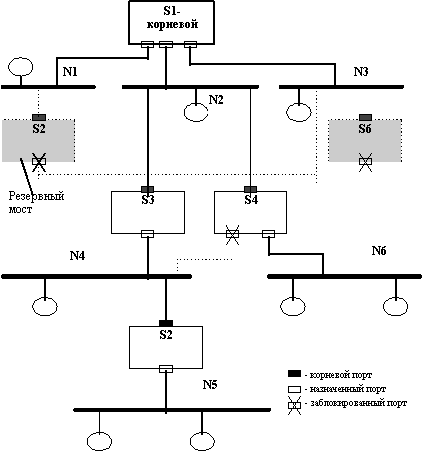

Маршрутизація - це передача дейтаграм від одного вузла мережі до іншого. Маршрутизацію виділяють пряму і не пряму. При прямій маршрутизації пакетів (використовується в одній підмережі) відправник знає МАС-адресу отримувача і перетворює IP-дейтаграму в кадр мережі, що містить дану адресу і безпосередньо пересилає його. Список відповідності ІР та МАС-адрес формується вузлом динамічно за допомогою протоколу ARP (Address Resolution Protocol). Даний протокол діє наступним чином: Для отримання МАС-адреси невідомого вузла вузол відправляє в мережу широкомовний МАС-запит, який містить ІР - адресу отримувача. Вузол, в якого співпаде ІР адреса дає відповідь на запит, при цьому в кадрі буде міститись розшукувана МАС-адреса, яка буде занесена в ARP таблицю. У випадку, якщо відповідь не буде отримана, то пакет, який необхідно передати анулюється і відправнику надсилається повідомлення про недосяжність вузла. Можлива також зворотня ситуація, коли відома МАС-адреса і невідома ІР. В такому випадку використовується протокол RARP(Reverse ARP). Для роботи такої мережі в ній повинен бути присутній RARP-сервер. При непрямій маршрутизації передача дейтаграм використовується між різними мережами або підмережами. Виявивши розходження немаскованої частини ІР-адреси, відправник посилає ІР-дейтагараму на адресу маршрутизатора або шлюзу, який виконує подальше перенаправлення пакета. 2) Маршрутизатор (router) - це пристрій, що має декілька інтерфейсів (портів) для підключення локальних мереж або віддалених з'єднань і здатний виконувати перенаправлення інформації в залежності від ІР-адреси між портами. Кожному інтерфейсу ставляться у відповідність одна або декілька ІР-адрес мереж (підмереж), що мають зв'язок на 1-2 рівнях моделі OSI. Маршрутизатор забезпечує передачу пакетів між вузлами доступних йому підмереж, розташованих на різних або на одному й тому ж інтерфейсі. Маршрутизатор працює на третьому рівні моделі OSI і здатний розділяти широкомовний домен та домен колізій. Для роботи маршрутизатор повинен мати таблицю маршрутизації, яка містить ІР-адреси і маски мереж ( під мереж), а також список сусідніх маршрутизаторів. Дані списки поновлюються як вручну (статична маршрутизація) - встановлюється для постійних з'єднань та мереж заглушок , та динамічно - виконується за допомогою спеціальних протоколів RIP, OSPF, IGRP та ін. Для встановлення адреси для пакету підмережі виконується логічне І (&) між адресою вузла та маскою підмережі на інтерфейсі. Шлюз (gateway) - це маршрут по замовчуванню на пристрій, який приймає і пересилає пакети, що не належить локальній мережі.

Часто в ролі шлюзу виступає маршрутизатор. Маршрутизатори поділяються на :

внутрішні (працюють в автономних системах)

граничні або зовнішні (з'єднують між собою автономні системи)

Всі протоколи, які використовуються в маршрутизаторі поділяють на маршрутизуємі (направляємі) - такі як ІР та ІРХ та протоколи маршрутизації (RIP, OSPF, IGRP). 3. Протоколи маршрутизації Існує два типи протоколів маршрутизації:

- Внутрішні - IGP – (Interior Gateway Protocol – протоколи маршрутизації для внутрішніх мереж) - призначені для роботи в автономних системах. - Зовнішні - EGP –( Exterior Gateway Protocol – протокол маршрутизації між зовнішніми шлюзами) - використовуються для з'єднання автономних систем. Алгоритми маршрутизації включають процедури:

- вимірювання і оцінювання параметрів мережі;

- ухвалення рішення про розсилку службової інформації;

- розрахунок таблиць маршрутизації (ТМ);

- реалізація ухвалених маршрутних рішень.

Залежно від того, чи використовується при виборі напряму інформація про стан тільки даного вузла або всієї мережі, розрізняють алгоритми ізольовані і глобальні. Якщо ТМ реагують на зміни стану мережі, то алгоритм адаптивний, інакше фіксований (статичний), а при рідкісних коректуваннях - квазістатичний. В статичних маршрутизаторах зміни в ТМ вносить адміністратор мережі.

Найпростіший алгоритм - ізольований, статичний. Алгоритм найкоротшої черги на відміну від найпростішого є адаптивним, пакет посилається по напряму, в якому якнайменша черга в даному вузлі. Лавинний алгоритм - багатошляховий, заснований на розсилці копій пакету по всіх напрямах, пакети скидаються, якщо в даному вузлі інша копія вже проходила. Очевидно, що лавинний алгоритм забезпечує надійну доставку, але породжує значний трафік і тому використовується тільки для окремих пакетів великої цінності.

Протоколи маршрутизації, що широко використовуються, - RIP (Routing Information Protocol) і OSPF (Open Shortest Path First). Метод RIP інакше називається методом рельєфів. Він заснований на алгоритмі Беллмана-форда і використовується переважно на нижніх рівнях ієрархії. OSPF - алгоритм динамічної маршрутизації, в якому інформація про будь-яку зміну в мережі розсилається лавиноподібно.

Характеристики внутрішніх протоколів Внутрішні протоколи для вибору кращого маршруту використовують поняття метрик. Метрика - це параметр або група параметрів, які виражаються в числах і служать для оцінки якості маршруту.

-

Назва протоколу

Метрики

Макс к-сть маршрутизаторів

Фірма-розробник

Оновлення таблиць

Посилання власних таблиць

RIP

кількість переприйомів

15

XEROX

30c

180c

IGRP

смуга пропускання, затримка, надійність

255

CISCO

90c

---

OSPF

вартість, швидкість, навантаження, захист

Не обмежена

IETF

кожних 30хв обм. інформ. про стан зв’язку, часто викон. обмін LSA пакетами про стан зв’язку

RIP.

Протокол Інформації Маршрутизації (RIP) є протоколом маршрутизації, який був спочатку розроблений для Універсального протоколу PARC Xerox (де він називався GWINFO) і використовувався в комплекті протоколів ХNS. RIP почали пов'язувати як з UNIX, так і з TCP/IP в 1982 р., коли версію UNIX, звану Berkeley Standard Distribution (BSD), почали відвантажувати з однією з реалізацій RIP, яку називали "трасованою" (routed) (слово вимовляється "route dee"). Протокол RIP, який все ще є дуже популярним протоколом маршрутизації в співтоваристві Internet, формально визначений в публікації "Протоколи транспортування Internet" XNS (XNS Internet Transport Protocols) (1981 р.) і в Запитах для коментаря (Request for Comments - RFC) 1058 (1988 р.).

Формат таблиці маршрутизації

Кожний запис даних в таблиці маршрутизації RIP забезпечує різноманітну інформацію, включаючи кінцевий пункт призначення, наступну пересилку на шляху до цього пункту призначення і показник (metric). Показник позначає відстань до пункту призначення, виражену числом пересилок до нього. В таблиці маршрутизації може знаходитися також і інша інформація, у тому числі різні таймери, пов'язані з даним маршрутом. Типова таблиця маршрутизації RIP показана на Мал. 23-1.

Destination |

Next hop |

Distance |

Timers |

Flags |

Network А |

Router 1 |

3 |

t1, t2, t3 |

x,y |

Network B |

Router 2 |

5 |

t1, t2, t3 |

x,y |

Network З |

Router 1 |

2 |

t1, t2, t3 |

x,y |

RIP підтримує тільки найкращі маршрути до пункту призначення. Якщо нова інформація забезпечує кращий маршрут, то ця інформація замінює стару маршрутну інформацію. Зміни в топології мережі можуть викликати зміни в маршрутах, призводячи до того, наприклад, що який-небудь новий маршрут стає кращим маршрутом до конкретного пункту призначення. Коли мають місце зміни в топології мережі, то ці зміни відображаються в повідомленнях про коректування маршрутизації. Наприклад, коли який-небудь роутер знаходить відмову одного з каналів або іншого роутера, він повторно обчислює свої маршрути і відправляє повідомлення про коректування маршрутизації. Кожний роутер, приймаючий повідомлення про оновлення маршрутизації, в якому міститься зміна, коректує свої таблиці і поширює цю зміну

Як і інші протоколи маршрутизації, RIP використовує певні таймери для регулювання своєї роботи. Таймер коректування маршрутизації RIP (routing update timer) звичайно встановлюється на 30 сек., що гарантує відправку кожним роутером повній копії своєї маршрутної таблиці всім своїм сусідам кожні 30 секунд. Таймер недіючих маршрутів (route invalid timer) визначає, скільки повинне пройти часу без отримання повідомлень про який-небудь конкретний маршрут, перш ніж він буде визнаний недійсним. Якщо какой- нибудь маршрут визнаний недійсним, то сусіди уведомяются про цей факт. Таке повідомлення повинне мати місце до закінчення часу таймера відключення маршруту (route flush timer). Коли заданий час таймера відключення маршруту закінчується, цей маршрут віддаляється з таблиці маршрутизації. Типові початкові значення для цих таймеров- 90 секунд для таймера недіючого маршруту і 270 секунд для таймера відключення маршруту.

RIP дозволяє максимальне число пересилок, рівне 15. Будь-якому пункту призначення, який знаходиться далі, ніж на відстані 15 пересилок, привласнюється ярлик "недосяжного". Максимальне число пересилок RIP значною мірою обмежує його вживання в крупних об'единенных мережах, проте сприяє запобіганню появи проблеми, званої рахунком до безкінечності (count to infinity), що приводить до зациклення маршрутів в мережі.

IGRP.

Протокол маршрутизації внутрішніх роутеров (Interior Gateway Routing Protokol-IGRP) є протоколом маршрутизації, розробленим в середині 1980 рр. компанією Cisco Systems, Inc. Головною метою, яку переслідувала Cisco при розробці IGRP, було забезпечення живучого протоколу для маршрутизації в межах автономної системи (AS), що має довільно складну топологію і включаючу носій з різноманітними характеристиками ширини смуги і затримки. AS є набором мереж, які знаходяться під єдиним управлінням і спільно використовують загальну стратегію маршрутизації. Звичайно AS привласнюється унікальний 16-бітовий номер, який призначається Центром Мережної Інформації (Network Information Center - NIC) Мережі Міністерства Оборони (Defence Data Network - DDN).

Технологія

IGRP є протоколом внутрішніх роутерів (IGP) з вектором відстані. Протоколи маршрутизації з вектором відстані вимагають від кожного роутера відправлення через певні інтервали часу всім сусіднім роутерам всією або частини своєї маршрутної таблиці в повідомленнях про коректування маршруту. У міру того, як маршрутна інформація розповсюджується по мережі, роутери можуть обчислювати відстані до всіх вузлів об'єднаної мережі.

Протоколи маршрутизації з вектором відстані часто протиставляють протоколам маршрутизації з вказівкою стану каналу, які відправляють інформацію про локальне з'єднання у всі вузли об'єднаної мережі.

IGRP передбачає широкий діапазон значень для своїх показників. Наприклад, надійність і навантаження можуть приймати будь-яке значення в інтервалі від 1 до 255, ширина смуги може приймати значення, що відображають швидкості пропускання від 1200 до 10 гигабит в секунду, тоді як затримка може приймати будь-яке значення від 1-2 до 24-го порядку. Широкі діапазони значень показників дозволяють проводити задовільне регулювання показника в об'єднаній мережі з великим діапазоном зміни характеристик продуктивності. Найважливішим є те, що компоненти показників об'єднуються по алгоритму, який визначає користувач. В результаті адміністратори мережі можуть робити вплив на вибір маршруту, покладаючись на свою інтуїцію.

Для забезпечення додаткової гнучкості IGRP дозволяє багатотрактову маршрутизацію. Дубльовані лінії з однаковою шириною смуги можуть пропускати окремий потік трафіку циклічним способом з автоматичним перемиканням на другу лінію, якщо перша лінія виходить з ладу. Декілька трактів можуть також використовуватися навіть в тому випадку, якщо показники цих трактів різні. Наприклад, якщо один тракт в три рази краще іншого завдяки тому, що його показники в три рази нижче, то кращий тракт використовуватиметься в три рази частіше. Тільки маршрути з показниками, які знаходяться в межах певного діапазону показників якнайкращого маршруту, використовуються для багатотрактової маршрутизації.

IGRP забезпечує ряд таймерів і змінних, містять тимчасові інтервали. Сюди входять таймер коректування, таймер недіючих маршрутів, період часу утримування змін і таймер відключення. Таймер коректування визначає, які часто повинні відправлятися повідомлення про коректування маршрутів. Для IGRP значення цієї змінної, встановлюване за умовчанням, рівне 90 сек. Таймер недіючих маршрутів визначає, скількох часу повинен чекати роутер за відсутності повідомлень про коректування якого-небудь конкретного маршруту, перш ніж об'явить цей маршрут недіючим. Час за умовчанням IGRP для цієї змінної в три рази перевищує період коректування. Змінна величина часу утримування визначає проміжок часу утримування. Час за умовчанням IGRP для цієї змінної в три рази більше періоду таймера коректування, плюс 10 сек. І нарешті, таймер відключення указує, скільки часу повинне пройти перш, ніж який-небудь роутер повинен бути виключений з маршрутної таблиці. Час за умовчанням IGRP для цієї величини в сім разів перевищує період коректування маршрутизації

OSPF

Відкритий протокол, що базується на алгоритмі пошуку найкоротшого шляху (Open Shortest Path Fisrt - OSPF) є протоколом маршрутизації, розробленим для мереж IP робочою групою Internet Engineering Task Force (IETF), розробкою протоколів, що займається, для внутрішньосистемних роутерів (interior gateway protocol - IGP). Робоча група була утворена в 1988 р. для розробки протоколу IGP, що базується на алгоритмі "пошуку найкоротшого шляху" (shortest path first - SPF), з метою його використовування в Internet, крупної міжнародної мережі, об'единяющей науково-дослідні інститути, урядові установи, університети і приватні підприємства. Як і протокол IGRP , OSPF був розроблений з тієї причини, що до середини 1980 рр. непридатність RIP для обслуговування крупних гетерогенних об'єднаних систем стала все більш очевидна

Основи технології

OSPF є протоколом маршрутизації з об’явленням стану про канал (link-state). Це значить, що він вимагає відправки об'явлень про стан каналу (link-state advertisement - LSA) у всі роутери, які знаходяться в межах однієї і тої ж ієрархічної області. В об’явлення LSA протоколу OSPF включається інформація про підключені інтерфейси, про використані показники і про інші змінні. У міру накопичення роутерами OSPF інформації про стан каналу, вони використовують алгоритм SPF для розрахунку найкоротшого шляху до кожного вузла.

Будучи алгоритмом з об'явленням стану каналу, OSPF відрізняється від RIP і IGRP, які є протоколами маршрутизації з вектором відстані. Роутери, використовуючі алгоритм вектора відстані, відправляють всю або частина своєї таблиці маршрутизації в повідомлення про коректування маршрутизації, але тільки своїм сусідам.

Протоколи зовнішньої маршрутизації

EIGRP

BGP

Дані протоколи використовуються в граничних маршрутизаторах. При цьому вони не обмінюються з сусідніми маршрутизаторами інформацією про внутрішні зв'язки, але обов'язково повинні нею володіти. Ієрархічна система DNS DNS - Domen Name System Адресація ІР-пакетів виконується на мережевому та транспортному рівнях. Для використання на верхніх рівнях вона є незручною. Для цього розроблена символьна адресація, побудована по ієрархічному доменному принципу (DNS). Така адреса складається з кількох елементів, які розділені крапками. При цьому, крайній справа елемент є іменем домену верхнього рівня, який відомий всій мережі. Домени верхнього рівня поділяються на дві групи:

по територіальному признаку (.ru, .ua, .uk, .de, .su)

по організаційному признаку (.com, .org, .edu, .gov, .mil)

Ім'я домену верхнього рівня реєструється в міжнародній організації InterNIC. В кожному домені DNS є сервер, який зберігає таблицю відповідності імен та ІР-адрес вузлів і дочірніх доменів. По імені легко знайти ІР-адресу користувача. Зворотне, як правило, нереально. Як правило, в мережі є головний контролер домену - primare та додатковий - secondary DNS-сервер, а також може бути кешуючий сервер, який виконує розвантаження головних серверів.Любий домен може мати необмежену кількість доменів нижчого рівня.

Тема 1.8: Транспортний , сесійний , презентаційний та прикладний рівні.

Протоколи транспортного рівня

Порти та їх використання

Підтвердження

Сесійний рівень

Презентацій ний рівень

Прикладний рівень

Електронна пошта.

1) Протоколи рівня.

На транспортному рівні використовуються два основних протоколи ТСР та UDP. TCP Протокол ТСР забезпечує обслуговування з'єднання та керування потоком даних. Має наступні характеристики: а) з'єднання орієнтоване б) надійність в) ділить повідомлення на сегменти г) перебирає повідомлення на станції призначення д) посилає повторно не отримане е) перебирає вхідні повідомлення UDP Протокол UDP - простий протокол для передачі даних. Має наступні характеристики: а) без встановлення з'єднання б) не надійний в) просто передає повідомлення г) не перевіряє повідомлення д) не використовує підтвердження е) не забезпечує керування потоком UDP-дейтаграма має заголовок, що містить поле порту призначення, порт відправника та поле даних. Довжина поля даних довільна. Якщо клієнта не знайдено, то лист відправляється на адресу 0.0.0.0. Сегмент ТСР-інформації має також аналогічні заголовки, але довжина поля даних встановлюється в залежності від якості каналу зв'язку, а також в кінці містить поле контрольної суми.

Для розподілу інформації між різними додатками, які виконуються на одному комп'ютері, використовують номера портів, які присвоюються додаткам. Порт є кінцевою точкою в системі з певною ІР-адресою, куди можна відправити повідомлення.

2) Порти та їх використання Є три стандартні діапазони портів, визначених в RFC 1700 1. 0-255 - призначений для спеціальних додатків; 2. 256-1023 - номера передані для комерційного використання; 3. понад 1023 - не лімітуються. Номера портів

TCP |

UDP |

|

|

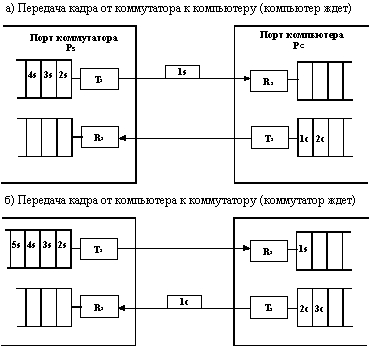

3) Підтвердження.

Підтвердження використовуються протоколом TCP для гарантованої доставки пакетів до адресата. При цьому робота системи з підтвердженнями виглядає наступним чином:

Відправник посилає пакет Х, а адресат приймає його і повертає номер Х+1, тобто прийняв і очікую наступний. У випадку, якщо підтвердження не отримане (вичерпався таймер) виконується повторна посилка пакета.

На початку передачі даних відповідь відразу отримує номер , який дорівнює 2, оскільки перша відповідь використана при встановлені зв'язку, т.т. було послано пакет без корисної інформації , який містив запит на початок передачі і відповідно була отримана відповідь, котра підтверджує початок сеансу передачі.

Також при передачі використовується поняття вікна (window). Вікно – це кількість пакетів, які будуть послані для отримання однієї відповіді.

Н априклад

: window =1

априклад

: window =1

Як видно із малюнків, при встановленні розміру вікна 3, передається три пакети і відповідно отримується одна відповідь. В разі помилки в одному із переданих пакетів передача повторюється усіх трьох пакетів, тому параметри вікна слід виставляти в залежності від якості зв’язку – на поганих лініях вікно менше, на хороших відповідно більше.

4) Сесійний рівень Встановлює, керує і зупиняє сеанси зв'язку. Всі функції поділяють на три групи:

налагодження або розривання зв'язку

функції нормального передавання

функції нештатних ситуацій

Для підтримки обміну даних між додатками, які виконуються на різних комп'ютерах необхідно ідентифікувати їх приналежність до одного сеансу роботи. Програми керування сеансами визначають порядок обміну даними між станціями і підтримують взаємодію на рівні окремих додатків. На рівні сеансів також відбувається запуск, відкриття та підтримка і закриття програм на віддалених комп'ютерах. Використовуються наступні протоколи:

TFTP (Trivial File Transfer Protocol)- скорочена версія FTP, компактний, використовується для вигрузки програм з сервера. Не перевіряє ім'я та пароль користувача.

Telnet (Terminal emulation ) - дистанційне звертання до іншого комп'ютера. Відкриває, як правило, текстове вікно, в якому можна працювати на віддаленому комп'ютері. Хоча існують і графічні системи.

SNMP (Simple Network Management Protocol )- протокол спрощеного керування мережею. Не забезпечує захисту, має обмежений об'єм передавання. Для роботи потрібно два модуля: менеджер і агент.

NetBIOS - протокол методу доступу до основних апаратних і програмних засобів високого рівня, стандартний тільки для Windows.

5) Презентацій ний рівень.

Рівень представлення даних або презентацій ний рівень виконує головну функцію – представлення даних у зрозумілому як для користувача так і для комп’ютера вигляді, незалежно від того, в якій мережі і за якою робочою станцією працює користувач. Ключовими словами даного рівня є перекодування, шифрування та дешифрування інформації. На даному рівні визначаються формати даних , наприклад ASCII або EBCIDIC. Тут же виконуються операції перетворення форматів, кодування, декодування, стискання і розпаковки даних. Також даний рівень відповідає за керування потоками даних та їх перенаправлення на відповідні пристрої вводу – виводу. Використовує в своїй роботі наступні протоколи: NCP, NFS, SMB.

NCP – протокол ядра операційної системи NetWare. Використовується для організації взаємодії клієнта з сервером під час операцій читання та запису файлів або при виконанні інших операцій. Він забезпечує керування з’єднанням і визначає методи, що використовуються при кодуванні запитів і результатів їх обробки. Використовується в протокольному стеці IPX\SPX.

Протокол NFS (Network File System ) є програмним пакетом , що містить різні спеціалізовані протоколи. Він базується на викликах RPC (Remote Procedure Call – виклики віддалених процедур) . В якості формату даних використовується стандарт XDR (External Data Representation – зовнішнє представлення даних), котрий дозволяє представляти дані різних систем в стандартному, придатному для обміну форматі.

Протокол SMB (Server Message Block - блок повідомлень сервера). Використовується для виконання стандартних процедур спільного використання файлів та принтерів , а також деяких інших мережених пристроїв передачі повідомлень.

6) Прикладний рівень

На цьому рівні запускаються та виконуються додатки користувача, а також службові утиліти, які підтримують роботу програм. Деякі характерні служби:

служба каталогів;

електронна пошта;

служба доступу до файлів та друку;

служба оголошень та інші.

Використовуються протоколи X.400, X.500, Shell,Redirect, NFS.

X.500 – розроблено ITU-T для організації обміну інформацією , що зберігається в базах даних різних типів.

Shell – операційні оболонки. Наприклад для DOS – command.com; Windows – Explorer; Linux – bash, c-shell, zsh та інші.

NFS (Network File System ) – відкрита специфікація мереженої файлової системи Sun Microsystems.

7) Електронна пошта.

Одним із найбільш вживаних сервісів глобальних мереж є електронна пошта. Для роботи з електронною поштою використовують різноманітні поштові клієнти. Розглянемо найголовніші з них:

MAPI (Messaging Application Programming Interface - програмний інтерфейс додатків розсилки) – являється стандартною бібліотекою модулів для програм – додатків в MS Windows.

POP3 і SMTP . POP3 є найбільш поширеним протоколом прийому електронних повідомлень. При роботі з ним важливо пам’ятати про те , що ім’я клієнта повинно відповідати імені користувача. Для підвищення захисту при роботі з протоколом використовується SSL (Secure Socket Layer - технологія, що забезпечує створення спеціального захищеного віртуального каналу, який унеможливлює викрадення інформації з нього. Використовується для забезпечення безпеки покупок та передачі важливої інформації в Інтернет). Листи зберігаються на комп’ютері користувача. Для відправки повідомлень використовують SMTP – протокол.

IMAP – технологія для роботи з поштовими повідомленнями , які зберігаються на сервері, не вигружаючи їх при цьому на комп’ютер користувача. Є вигідною для корпоративних систем, оскільки дозволяє використовувати менше ресурсів клієнтських комп’ютерів та централізувати збереження даних. Також не потребує прив’язки користувача до конкретного комп’ютера. Широко використовується в Інтернет. Адреса розробників www.imap.org .

Окрім стандартних протоколів і служб використовуються також альтернативні:

MIME (Multi Purposes Internet Mail Extension - багатоцільове розширення пошти в Інтернет – стандарт, що використовується для обміну любими даними в Інтернет, включаючи електронну пошту.

UUCP (Unix to Unix Copy Program - програма копіювання з Unix в Unix ) – встановлений стандарт для Unix систем. Існує в багатьох версіях, але для коректної роботи потрібно, щоби версії співпадали. Для роботи з DOS/Windows існує варіант під назвою UUPC.

Smail – використовується для підтримки стандартних систем розсилки в Linux.

Х.400 – розроблений ISO набір стандартів для взаємозв’язку між різними системами. Популярний в Європі та Канаді. Входить в MS Exchange Server 5.5 Enterprise Edition і старші.

Для роботи з поштою використовуються різноманітні програми , найбільш популярними є Outlook Express, The Bat, Netscape Composer (Mozilla). Практично основна маса поштових клієнтів є безплатними за виключенням TheBat та деяких інших.

Для отримання безплатного доступу до пошти слід скористатися одним із безплатних поштових Веб-сервісів, зайшовши на такі сайти як www.freemail.ukr.net, www.yahoo.com, www.mail.ru та інші. Список безплатних служб можна отримати на www.ferg.net .

Тема 1.9. Вибір та встановлення мережного обладнання

Кінцеве мережне обладнання.

Комунікаційне обладнання.

Конфігурування адаптера.

Структуровані кабельні системи

Для того, щоби грамотно виконати вибір обладнання , необхідно знати базові вимоги, котрих слід дотримуватися при розробці мереж, оскільки, виходячи із них формуються початкові завдання по підбору обладнання.

При розробці слід дотримувати наступних вимог, які регламентуються стандартом EIA/TIA-569:

Якщо будинок багатоповерховий, то на кожен поверх або на кожні 1000м2 , або якщо перевищена довжина горизонтального кабелю повинна бути мінімум одна монтажна шафа або організований проміжний комутаційний вузол (ПКВ або IDF - Intermediate Distribution Facility ) до якого зводиться усе комутаційне обладнання та канали даного поверху;

На весь будинок(організацію) повинен бути один головний комутаційний вузол (ГКВ або MDF – Main Distribution Facility ) , який обирається таким чином, щоби знаходитися в максимальній близькості від точки доступу до телефонних мереж. У випадку багатоповерхових будинків – ГКВ може знаходитися на середніх поверхах, що мотивується необхідністю зменшення затрат на прокладку кабелів.

Відстані між ГКВ та ПКВ , а також горизонтальними кабелями повинні бути в залежності від середовища наступними:

Тип середовища |

ГК-ГКВ |

ГК-ПКВ |

ПКВ-ГКВ |

Багатомодове оптичне волокно 62,5/125 |

2000м |

500м |

1500м |

Одномодове оптичне волокно |

3000м |

500м |

2500м |

UTP(голос) |

800м |

500м |

300м |

UTP (дані) |

90м |

90м |

90м |

Розміри головно і проміжного комутаційних вузлів в залежності від площі повинні бути наступними:

1000 кв.м. |

3х3,4м |

800 кв.м. |

3х2,8м |

500 кв.м. |

3х2,2м |

Під ГКВ та ПКВ повинні бути виділені окремі кімнати , а при неможливості створюється окрема кімната із 20 мм фанери (ДСП та ін.) висотою не менше 2,4 м. Розмір кімнати повинен дозволити вільно розташувати все обладнання і бути не менше вище наведених розмірів.

Приміщення повинні відповідати технічним стандартам , при цьому вони повинні бути пожежобезпечні. Температура в середині становить 21 градус по Цельсію. Вологість 30-50 відсотків. Освітлення 500 люкс на висоті 2.6м над номіналом. Електричні розетки подвійні, заземлені кожні 1.8 м.

Повинен бути забезпечений вільний доступ до кабелів і вузлів . В ПКВ та ГКВ двері шириною мінімум 90см і відкриваються на зовні, при цьому забезпечується блокування дверей з середини.

ГКВ встановлюється в точці входу телефонної лінії (POP –Point of Presents) .

Обладнання встановлюється від стіни на відстані 50см(19”) , виходячи із мінімальної відстані 15см та 30-40 см робочого простору.

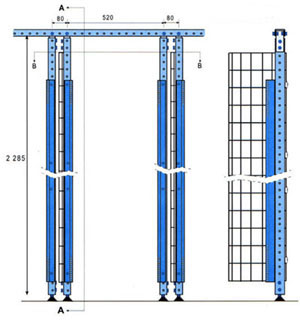

Монтажні шафи стандартні або виготовлені самостійно (наприклад розміри : висота 180см, ширина – 74см, глибина – 66 см), при цьому повинно бути забезпечено достатньо простору для робіт перед монтажною шафою (мін. 80см диспетчерського простору).

Кабеля захищені коробами або кабелепроводами, прокладеними по плінтусу, або на висоті 1.2м , або під стелею.

Прокладка паралельно силових кабелів і кабелів даних небажана.

Після монтажу всі кабельні виходи повинні бути марковані згідно стандарту (кожні 60см 3 рази).

1.Кінцеве обладнання.

Кінцеве мережне обладнання є джерелом та отримувачем інформації, яку передають по мережі. Воно попадає під визначення DTE (Data Terminal Equipment) та АПД (Апаратура передачі даних). Можна виділити наступні пристрої в якості кінцевого обладнання : комп’ютер, сервер, термінали, розподіляємі принтери, мережеві пинтери, апаратні принт-сервери.

Комп’ютер, який підключається до мережі являється самим універсальним вузлом. Прикладне використання комп’ютера в мережі визначається прикладним програмним забезпеченням і встановленим на ньому додатковим обладнанням і периферійними пристроями.

Сервер, являється тим самим комп’ютером, але в водночас це передбачає більш високу мережну активність і значення його в мережі. Для підключення до мережі бажано використовувати повно дуплексні з’єднання на базі високопродуктивних шин (PCI, PCIE). При встановленні в сервері двох і більше мережних інтерфейсів він може виступати в ролі мосту між двома мережами та маршрутизатора. Як правило для створення серверів використовуються найбільш високопродуктивні і сучасні комп’ютери з використанням відповідних технологій. Проте можуть бути і виключення. Наприклад , для створення шлюзу Інтернет можна використати і не надто потужний комп’ютер з кількома мережними адаптерами і встановленою ОС Linux.

Термінали – алфавітно цифрові і графічні , використовуються в клієнт- серверних системах в якості робочих місць користувачів, а також в якості консолі для керування мережним обладнанням. Термінали , як правило, мають інтерфейс RS-232C і спеціальне підключення. Використання в ролі емулятора терміналу простого персонального комп’ютера значно спрощує реалізацію підключення і роботи з термінальними станціями.