- •Глава 1. Информация как объект технической защиты.

- •1.1Понятие о конфиденциальной информации

- •1.1.1 Основные свойства информации как объекта защиты

- •1.1.2 Виды защищаемой информации

- •1. 2 Демаскирующие признаки объектов защиты

- •1.2 2 Видовые демаскирующие признаки

- •1.2.3 Сигнальные демаскирующие признаки

- •1.3 Источники и носители информации

- •1.3.1 Классификация источников и носителей информации

- •1.4 Источники сигналов

- •1.4.1 Источники функциональных сигналов

- •1.4.2 Побочные электромагнитные излучения и наводки

- •Глава 2. Характеристики угроз безопасности информации.

- •2.1 Виды угроз безопасности информации.

- •2.2 Органы добывания информации

- •2.3 Принципы добывания информации

- •2.4 Технология добывания информации

- •2.5 Способы доступа к конфиденциальной информации.

- •2.6 Показатели эффективности системы добывания.

- •2.7 Способы и средства наблюдения в оптическом диапазоне

- •2.8 Способы и средства перехвата сигналов

- •2.9 Способы и средства подслушивания.

- •Глава 3 технические каналы утечки информации

- •3.1 Особенности утечки информации

- •3.2 Характеристики ткуи.

- •3.3 Оптические каналы утечки информации.

- •3.4 Радиоэлектронные каналы утечки информации.

- •3.5 Акустические каналы утечки информации.

- •3.6 Комплексирование каналов утечки информации.

- •Глава 4 способы и средства предотвращения утечки информации

- •4.1 Способы и средства противодействия наблюдения в оптическом канале утечки информации.

- •4.2 Способы и средства противодействия подслушиванию.

- •4.2.1 Способы и средства энергетического скрытия акустического сигнала.

- •4.3 Способы и средства защиты от уи через пэмин

- •4.3.1 Способы защиты от опасных электрических сигналов аэп

- •4.3.2 Экранирование

- •4.4 Способы и средства защиты информации в функциональных каналах связи.

- •4.4.1 Методы защиты информации в канале связи.

- •Глава 5. Способы и средства предотвращения утечки информации с помощью закладных устройств

- •5.1 Демаскирующие признаки подслушивающих устройств.

- •5.2 Организация средств обнаружения и локализация закладных подслушивающих устройств.

- •5.3 Аппаратура радиоконтроля.

- •5.4 Аппаратура контроля телефонных линий и цепей электропитания

- •5.5 Технические средства подавления сигналов закладных устройств

- •5.6 Аппаратура нелинейной локации

- •5.7 Обнаружители пустот, металлоискатели и рентгеновские аппараты

- •5.8. Вспомогательное оборудование, используемое для поиска закладных устройств

- •5.9. Способы и средства контроля помещений на отсутствие закладных устройств

- •5.10. Требования, предъявляемые к минимальному набору специальной аппаратуры обнаружения и локализации закладных устройств

- •Глава 6. Методика оценки эффективности защиты информации от утечки ее по техническим каналам

- •6.1. Системный анализ объектов защиты

- •6.2. Моделирование технических каналов утечки информации

- •6.3. Методические рекомендации по разработке мер предотвращения утечки информации

- •Глава 7. Контроль эффективности защиты информации от утечки по техническим каналам

- •7.1. Цели и задачи специальных обследований и проверок

- •7.2. Контрольно-измерительная аппаратура для измерения побочных электромагнитных излучений и наводок.

- •7.3. Сопряжение контрольно-измерительной аппаратуры с объектом исследования.

Глава 6. Методика оценки эффективности защиты информации от утечки ее по техническим каналам

Рациональный выбор способов и средств защиты информации от утечки информации по техническим каналам предусматривает выполнение ряда условий:

затраты на защиту информации не должны превышать ущерба от ее утечки;

максимальный ущерб от утечки информации не должен приводить к заметному ухудшению финансового положения организации.

Полностью исключить утечки информации практически невозможно, теоретически возможно при бесконечно больших затратах. В общем случае при увеличении затрат на защиту информации ущерб уменьшается. Характер этой зависимости зависит от эффективности принимаемых мер защиты.

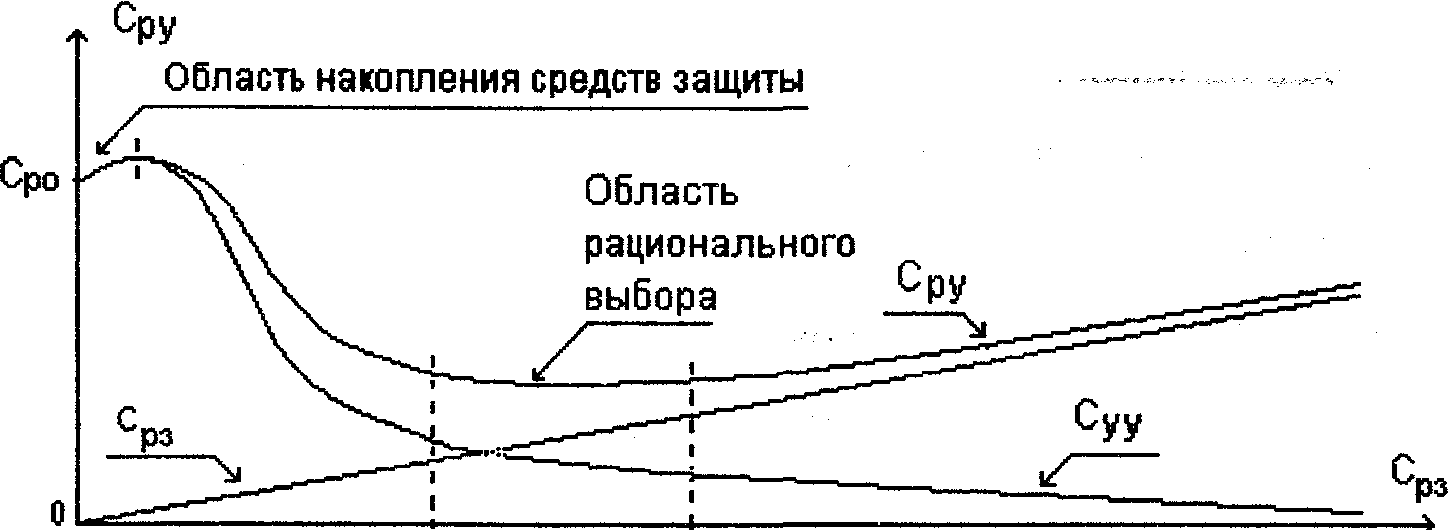

Суммарные расходы Сру любой организации, обусловленные каналами утечки информации, складываются из явных расходов на защиту информации Срз и неявного ущерба от утечки информации по каналам Суу, т. е. Сру = Срз+ Суу. Зависимость Сру=f(Сзи) приведена на рис. 6.1.

Рис. 6.1. Зависимость ущерба от утечки информации от расходов на ее защиту.

Из этого рисунка следует, что существует интервал затрат на защиту информации, при которых наблюдается минимум суммарных расходов Сру. Область, в которой минимизируются суммарные расходы, является рациональной. Ее значения зависят от характера изменения Сру от затратах на защиту. Чем эффективнее используются средства, тем круче спад кривой, характеризующей зависимость ущерба от утечки информации по соответствующим каналам от расходов на защиту информации, и тем при меньших значениях затратах расположена рациональная область.

Методология разработки мер по предотвращению утечки информации по техническим каналам включает процедуры и их порядок, которые обеспечивают рациональный выбор мер защиты. Методология предусматривает следующие этапы:

- системный анализ объектов защиты;

- моделирование каналов утечки информации;

- определение мер предотвращения утечки информации по каналам.

6.1. Системный анализ объектов защиты

Системный анализ объекта защиты предполагает его описание с учетом требований системного подхода. Учитывая активность, непрерывность, скрытность разведки, большое количество источников информации в организации, многообразие побочных полей и электрических сигналов, возникающих при обработке, хранении и передаче информации и способных уносить ее за пределы объекта защиты, проблема защиты информации относится к числу сложных, так называемых слабо формализуемых проблем. Эти проблемы не имеют, как правило, формальных методов решения. В общем случае подобные проблемы и задачи характеризуются большим количеством и многообразием факторов, влияющих на результат решения, причем это влияние часто не удается однозначно выявить и строго описать. К ним, в первую очередь, относятся задачи, в которых действует человек. Только в отдельных простейших случаях удается однозначно и формально описать реакции человека на внешние воздействия. В большинстве других вариантов такая возможность отсутствует.

Человечество, постоянно сталкиваясь с подобными проблемами, накопило определенный опыт по их решению, который в пятидесятые годы оформился в многочисленных публикациях как системный подход и системный анализ.

Системный подход - совокупность теоретических принципов и положений, позволяющих рассматривать элементы системы в их взаимосвязи и взаимодействии с другими элементами в интересах достижения целей системы.

Реализацию системного подхода обеспечивает системный анализ. Он выступает как комплекс методов, процедур и приемов, позволяющих разработать рекомендации на основе количественного обоснования вариантов решения любых, прежде всего слабо формализуемых проблем. Математической основой для системного анализа является аппарат исследования операций.

В результате системного анализа объектов защиты необходимо ответить на вопрос: что надо защищать и каким потенциальным угрозам подвержены объекты защиты. Для ответа на эти вопросы необходимо:

- определить источники конфиденциальной информации, от которых возможна ее утечка по техническим каналам;

- выявить возникающие и создаваемые потенциальные технические каналы утечки конфиденциальной информации от рассмотренных ее источников.

Источники конфиденциальной информации определяются в результате структуризации информации, содержание которой составляет перечень сведений и данных, составляющих коммерческую тайну.

Для структуризации информации в качестве исходных данных используются:

перечень сведений, составляющих коммерческую тайну организации;

перечень возможных источников информации (сотрудников, документов, электронных средств обработки информации, изделий продукции и др.);

перечень сведений, к которым допущены конкретные сотрудники организации;

перечень сведений, обрабатываемых на конкретной ПЭВМ или циркулирующих в сетях.

Структуризация информации проводится путем классификации информации в соответствии со структурой, функциями и задачами организации с привязкой элементов информации к ее источникам. Детализацию информации целесообразно проводить до уровня, на котором элементу информации соответствует один источник. Результаты структуризации информации оформляются в виде:

- схемы классификации информации;

- таблицы, вариант формы которой приведен в табл. 6.1.

- планов помещений, зданий, этажей и помещений, на которых указываются места нахождения источников информации.

Таблица 6.1.

№ эл-та элемента

|

Наим. эл-та информации

|

Гриф конфид. информации

|

Цена информации

|

Источник информации

|

Реквизиты ист-ка информации

|

1

|

2

|

3

|

4

|

5

|

6

|

|

|

|

|

|

|

|

|

|

|

|

|

Схема классификации разрабатывается в виде графа-структуры, нулевой (верхний) уровень иерархии которой соответствует понятию "защищаемая информация" организации, а n-ый (нижний) - элементам информации одного источника из перечня источников организации. Основное требование к схеме классификации - отсутствие пересечений между элементами классификации одного уровня, т. е. одна и та же информация не должна указываться в разных элементах классификации.

Таблица разрабатывается на основе схемы классификации информации. В первом столбце указывается номер элемента информации в схеме классификации, во втором - наименование этого элемента, далее гриф секретности или конфиденциальности (оценка полезности информации для государства или организации). Порядковый номер элемента информации двузначный: первая цифра - номер уровня иерархии схемы классификации, вторая - порядковый номер элемента информации на уровне иерархии. Цена ущерба определяется экспертами. Она приближенно соответствует сумме себестоимости и прибыли, которая может быть получена ее владельцем.

Последующие столбцы таблицы относятся к источникам информации соответствующего ее элемента в схеме классификации. В столбце 5 указывается наименование источника, а в графе 6 -его реквизиты.

В качестве реквизитов источников информации указываются его наименование (фамилия человека, название документа или его номер по книге учета, наименование и номер изделия и т. д.), возможные рабочие места людей-источников информации, места расположения, размещения или хранения других носителей. Эти места в общем случае представляют:

- помещения (служебные, лаборатории, офисы, цеха, склады, квартиры и др.);

- хранилища и сейфы;

- шкафы деревянные и металлические;

- ящики письменных столов.

В помещениях размещается большинство источников информации: люди, документы, разрабатываемая продукция и ее элементы, средства обработки и хранения информации и др., а так же источники сигналов: функциональных и опасных. Так как безопасность информации зависит от пространственного расположения источников в контролируемых зонах, то для оценки степени угрозы и разработки рациональных способов защиты важно в масштабе указать на планах места расположения источников информации и сигналов.