- •16) Симметричные Криптосистемы.

- •Односторонние функции

- •Принцип работы

- •Общие сведения

- •Шесть требований Керкгоффса

- •Уровень 1. Защита ячеек листа от изменений

- •Уровень 2. Выборочная защита диапазонов для разных пользователей

- •Уровень 3. Защита листов книги

- •Уровень 4. Шифрование файла

- •34) Организация защиты данных в субд ms Access

Информационная безопасность тесным образом связана с защитой информации.

ИБ – что делать?

ЗИ – как делать?

Понятие информации преполагает:

- источник информации

- потребитель информации

- среда передачи или носитель (сообщение, сведенеие)

Функции информации:

- гиппологическая (формирование представлений, накопление знаний, протекающие процессы)

- коммуникативная (формирование представлений тех или иных процессов)

- прогмастическая (формирование, оценку и выбор целей)

Свойства информации в виде сведений:

- идеальность

- субъективность (зависимость количества и ценности инфы от информационной модели)

- информационная неучтожаемость

- динамичность (возможно изменение ценностей с течением времени)

- накапливаемость

ИБ подразумевает защиту интересов субъектов информационных отношений.

Под информационной безопасностью понимается защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры.

Информационная безопасность организации — целенаправленная деятельность ее органов и должностных лиц с использованием разрешенных сил и средств по достижению состояния защищённости информационной среды организации, обеспечивающее её нормальное функционирование и динамичное развитие.

Кортеж защиты информации — это последовательность действий для достижения определённой цели.

Информационная безопасность государства[3] — состояние сохранности информационных ресурсов государства и защищенности законных прав личности и общества винформационной сфере.

В современном социуме информационная сфера имеет две составляющие[4]: информационно-техническую (искусственно созданный человеком мир техники, технологий и т. п.) и информационно-психологическую (естественный мир живой природы, включающий и самого человека). Соответственно, в общем случае информационную безопасностьобщества (государства) можно представить двумя составными частями: информационно-технической безопасностью и информационно-психологической (психофизической) безопасностью.

Основные составляющие информационной безопасности

Информационная безопасность – многогранная, можно даже сказать, многомерная область деятельности, в которой успех может принести только систематический, комплексный подход. Спектр интересов субъектов, связанных с использованием информационных систем, можно разделить на следующие категории: обеспечение доступности, целостности и конфиденциальности информационных ресурсов и поддерживающей инфраструктуры. Поясним понятия доступности, целостности и конфиденциальности. Доступность – это возможность за приемлемое время получить требуемую информационную услугу. Под целостностью подразумевается актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения. Конфиденциальность – это защита от несанкционированного доступа к информации. Информационные системы создаются (приобретаются) для получения определенных информационных услуг. Если по тем или иным причинам предоставить эти услуги пользователям становится невозможно, это, очевидно, наносит ущерб всем субъектам информационных отношений. Поэтому, не противопоставляя доступность остальным аспектам, выделим ее как важнейший элемент информационной безопасности. Ярко ведущая роль доступности проявляется в разного рода системах управления – производством, транспортом и т.п. Внешне менее драматичные, но также весьма неприятные последствия – и материальные, и моральные – может иметь длительная недоступность информационных услуг, которыми пользуется большое количество людей (продажа железнодорожных и авиабилетов, банковские услуги и т.п.). Целостность можно подразделить на статическую (понимаемую как неизменность информационных объектов) идинамическую (относящуюся к корректному выполнению сложных действий (транзакций)). Средства контроля динамической целостности применяются, в частности, при анализе потока финансовых сообщений с целью выявления кражи, переупорядочения или дублирования отдельных сообщений. Целостность оказывается важнейшим аспектом ИБ в тех случаях, когда информация служит "руководством к действию". Рецептура лекарств, предписанные медицинские процедуры, набор и характеристики комплектующих изделий, ход технологического процесса – все это примеры информации, нарушение целостности которой может оказаться в буквальном смысле смертельным. Неприятно и искажение официальной информации, будь то текст закона или страница Web-сервера какой-либо правительственной организации. Конфиденциальность – самый проработанный у нас в стране аспект информационной безопасности. К сожалению, практическая реализация мер по обеспечению конфиденциальности современных информационных систем наталкивается в России на серьезные трудности. Во-первых, сведения о технических каналах утечки информации являются закрытыми, так что большинство пользователей лишено возможности составить представление о потенциальных рисках. Во-вторых, на пути пользовательской криптографии как основного средства обеспечения конфиденциальности стоят многочисленные законодательные препоны и технические проблемы. Наконец, конфиденциальные моменты есть также у многих организаций (даже в упоминавшихся выше учебных институтах стараются не разглашать сведения о зарплате сотрудников) и отдельных пользователей (например, пароли).

Кратко: доступность – возможность получения информации или информационной услуги за приемлемое время; целостность – свойство актуальности и непротиворечивости информации, ее защищенность от разрушения и несанкционированного изменения; конфиденциальность – защита от несанкционированного доступа к информации.

3) Национальные интересы Российской Федерации в информационной сфере и их обеспечение Современный этап развития общества характеризуется возрастающей ролью информационной сферы, представляющей собой совокупность информации, информационной инфраструктуры, субъектов, осуществляющих сбор, формирование, распространение и использование информации, а также системы регулирования возникающих при этом общественных отношений. Информационная сфера, являясь системообразующим фактором жизни общества, активно влияет на состояние политической, экономической, оборонной и других составляющих безопасности Российской Федерации. Национальная безопасность Российской Федерации существенным образом зависит от обеспечения информационной безопасности, и в ходе технического прогресса эта зависимость будет возрастать. Под информационной безопасностью Российской Федерации понимается состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства. Интересы личности в информационной сфере заключаются в реализации конституционных прав человека и гражданина на доступ к информации, на использование информации в интересах осуществления не запрещенной законом деятельности, физического, духовного и интеллектуального развития, а также в защите информации, обеспечивающей личную безопасность. Интересы общества в информационной сфере заключаются в обеспечении интересов личности в этой сфере, упрочении демократии, создании правового социального государства, достижении и поддержании общественного согласия, в духовном обновлении России. Интересы государства в информационной сфере заключаются в создании условий для гармоничного развития российской информационной инфраструктуры, для реализации конституционных прав и свобод человека и гражданина в области получения информации и пользования ею в целях обеспечения незыблемости конституционного строя, суверенитета и территориальной целостности России, политической, экономической и социальной стабильности, в безусловном обеспечении законности и правопорядка, развитии равноправного и взаимовыгодного международного сотрудничества. На основе национальных интересов Российской Федерации в информационной сфере формируются стратегические и текущие задачи внутренней и внешней политики государства по обеспечению информационной безопасности. Выделяются четыре основные составляющие национальных интересов Российской Федерации в информационной сфере. Первая составляющая национальных интересов Российской Федерации в информационной сфере включает в себя соблюдение конституционных прав и свобод человека и гражданина в области получения информации и пользования ею, обеспечение духовного обновления России, сохранение и укрепление нравственных ценностей общества, традиций патриотизма и гуманизма, культурного и научного потенциала страны. Для достижения этого требуется: повысить эффективность использования информационной инфраструктуры в интересах общественного развития, консолидации российского общества, духовного возрождения многонационального народа Российской Федерации; усовершенствовать систему формирования, сохранения и рационального использования информационных ресурсов, составляющих основу научно-технического и духовного потенциала Российской Федерации; обеспечить конституционные права и свободы человека и гражданина свободно искать, получать, передавать, производить и распространять информацию любым законным способом, получать достоверную информацию о состоянии окружающей среды; обеспечить конституционные права и свободы человека и гражданина на личную и семейную тайну, тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений, на защиту своей чести и своего доброго имени; укрепить механизмы правового регулирования отношений в области охраны интеллектуальной собственности, создать условия для соблюдения установленных федеральным законодательством ограничений на доступ к конфиденциальной информации; гарантировать свободу массовой информации и запрет цензуры; не допускать пропаганду и агитацию, которые способствуют разжиганию социальной, расовой, национальной или религиозной ненависти и вражды; обеспечить запрет на сбор, хранение, использование и распространение информации о частной жизни лица без его согласия и другой информации, доступ к которой ограничен федеральным законодательством. Вторая составляющая национальных интересов Российской Федерации в информационной сфере включает в себя информационное обеспечение государственной политики Российской Федерации, связанное с доведением до российской и международной общественности достоверной информации о государственной политике Российской Федерации, ее официальной позиции по социально значимым событиям российской и международной жизни, с обеспечением доступа граждан к открытым государственным информационным ресурсам. Для достижения этого требуется: укреплять государственные средства массовой информации, расширять их возможности по своевременному доведению достоверной информации до российских и иностранных граждан; интенсифицировать формирование открытых государственных информационных ресурсов, повысить эффективность их хозяйственного использования. Третья составляющая национальных интересов Российской Федерации в информационной сфере включает в себя развитие современных информационных технологий, отечественной индустрии информации, в том числе индустрии средств информатизации, телекоммуникации и связи, обеспечение потребностей внутреннего рынка ее продукцией и выход этой продукции на мировой рынок, а также обеспечение накопления, сохранности и эффективного использования отечественных информационных ресурсов. В современных условиях только на этой основе можно решать проблемы создания наукоемких технологий, технологического перевооружения промышленности, приумножения достижений отечественной науки и техники. Россия должна занять достойное место среди мировых лидеров микроэлектронной и компьютерной промышленности. Для достижения этого требуется: развивать и совершенствовать инфраструктуру единого информационного пространства Российской Федерации; развивать отечественную индустрию информационных услуг и повышать эффективность использования государственных информационных ресурсов; развивать производство в Российской Федерации конкурентоспособных средств и систем информатизации, телекоммуникации и связи, расширять участие России в международной кооперации производителей этих средств и систем; обеспечить государственную поддержку отечественных фундаментальных и прикладных исследований, разработок в сферах информатизации, телекоммуникации и связи. Четвертая составляющая национальных интересов Российской Федерации в информационной сфере включает в себя защиту информационных ресурсов от несанкционированного доступа, обеспечение безопасности информационных и телекоммуникационных систем, как уже развернутых, так и создаваемых на территории России. В этих целях необходимо: повысить безопасность информационных систем, включая сети связи, прежде всего безопасность первичных сетей связи и информационных систем федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации, финансово-кредитной и банковской сфер, сферы хозяйственной деятельности, а также систем и средств информатизации вооружения и военной техники, систем управления войсками и оружием, экологически опасными и экономически важными производствами; интенсифицировать развитие отечественного производства аппаратных и программных средств защиты информации и методов контроля за их эффективностью; обеспечить защиту сведений, составляющих государственную тайну; расширять международное сотрудничество Российской Федерации в области развития и безопасного использования информационных ресурсов, противодействия угрозе развязывания противоборства в информационной сфере.

4) Общие методы обеспечения информационной безопасности Российской Федерации Общие методы обеспечения информационной безопасности Российской Федерации разделяются на правовые, организационно-технические и экономические. К правовым методам обеспечения информационной безопасности Российской Федерации относится разработка нормативных правовых актов, регламентирующих отношения в информационной сфере, и нормативных методических документов по вопросам обеспечения информационной безопасности Российской Федерации. Наиболее важными направлениями этой деятельности являются: внесение изменений и дополнений в законодательство Российской Федерации, регулирующее отношения в области обеспечения информационной безопасности, в целях создания и совершенствования системы обеспечения информационной безопасности Российской Федерации, устранения внутренних противоречий в федеральном законодательстве, противоречий, связанных с международными соглашениями, к которым присоединилась Российская Федерация, и противоречий между федеральными законодательными актами и законодательными актами субъектов Российской Федерации, а также в целях конкретизации правовых норм, устанавливающих ответственность за правонарушения в области обеспечения информационной безопасности Российской Федерации; законодательное разграничение полномочий в области обеспечения информационной безопасности Российской Федерации между федеральными органами государственной власти и органами государственной власти субъектов Российской Федерации, определение целей, задач и механизмов участия в этой деятельности общественных объединений, организаций и граждан; разработка и принятие нормативных правовых актов Российской Федерации, устанавливающих ответственность юридических и физических лиц за несанкционированный доступ к информации, ее противоправное копирование, искажение и противозаконное использование, преднамеренное распространение недостоверной информации, противоправное раскрытие конфиденциальной информации, использование в преступных и корыстных целях служебной информации или информации, содержащей коммерческую тайну; уточнение статуса иностранных информационных агентств, средств массовой информации и журналистов, а также инвесторов при привлечении иностранных инвестиций для развития информационной инфраструктуры России; законодательное закрепление приоритета развития национальных сетей связи и отечественного производства космических спутников связи; определение статуса организаций, предоставляющих услуги глобальных информационно-телекоммуникационных сетей на территории Российской Федерации, и правовое регулирование деятельности этих организаций; создание правовой базы для формирования в Российской Федерации региональных структур обеспечения информационной безопасности. Организационно-техническими методами обеспечения информационной безопасности Российской Федерации являются: создание и совершенствование системы обеспечения информационной безопасности Российской Федерации; усиление правоприменительной деятельности федеральных органов исполнительной власти, органов исполнительной власти субъектов Российской Федерации, включая предупреждение и пресечение правонарушений в информационной сфере, а также выявление, изобличение и привлечение к ответственности лиц, совершивших преступления и другие правонарушения в этой сфере; разработка, использование и совершенствование средств защиты информации и методов контроля эффективности этих средств, развитие защищенных телекоммуникационных систем, повышение надежности специального программного обеспечения; создание систем и средств предотвращения несанкционированного доступа к обрабатываемой информации и специальных воздействий, вызывающих разрушение, уничтожение, искажение информации, а также изменение штатных режимов функционирования систем и средств информатизации и связи; выявление технических устройств и программ, представляющих опасность для нормального функционирования информационно-телекоммуникационных систем, предотвращение перехвата информации по техническим каналам, применение криптографических средств защиты информации при ее хранении, обработке и передаче по каналам связи, контроль за выполнением специальных требований по защите информации; сертификация средств защиты информации, лицензирование деятельности в области защиты государственной тайны, стандартизация способов и средств защиты информации; совершенствование системы сертификации телекоммуникационного оборудования и программного обеспечения автоматизированных систем обработки информации по требованиям информационной безопасности; контроль за действиями персонала в защищенных информационных системах, подготовка кадров в области обеспечения информационной безопасности Российской Федерации; формирование системы мониторинга показателей и характеристик информационной безопасности Российской Федерации в наиболее важных сферах жизни и деятельности общества и государства. Экономические методы обеспечения информационной безопасности Российской Федерации включают в себя: разработку программ обеспечения информационной безопасности Российской Федерации и определение порядка их финансирования; совершенствование системы финансирования работ, связанных с реализацией правовых и организационно-технических методов защиты информации, создание системы страхования информационных рисков физических и юридических лиц.

5) Международное сотрудничество Российской Федерации в области обеспечения информационной безопасности - неотъемлемая составляющая политического, военного, экономического, культурного и других видов взаимодействия стран, входящих в мировое сообщество. Такое сотрудничество должно способствовать повышению информационной безопасности всех членов мирового сообщества, включая Российскую Федерацию. Особенность международного сотрудничества Российской Федерации в области обеспечения информационной безопасности состоит в том, что оно осуществляется в условиях обострения международной конкуренции за обладание технологическими и информационными ресурсами, за доминирование на рынках сбыта, в условиях продолжения попыток создания структуры международных отношений, основанной на односторонних решениях ключевых проблем мировой политики, противодействия укреплению роли России как одного из влиятельных центров формирующегося многополярного мира, усиления технологического отрыва ведущих держав мира и наращивания их возможностей для создания "информационного оружия". Все это может привести к новому этапу развертывания гонки вооружений в информационной сфере, нарастанию угрозы агентурного и оперативно-технического проникновения в Россию иностранных разведок, в том числе с использованием глобальной информационной инфраструктуры. Основными направлениями международного сотрудничества Российской Федерации в области обеспечения информационной безопасности являются: запрещение разработки, распространения и применения "информационного оружия"; обеспечение безопасности международного информационного обмена, в том числе сохранности информации при ее передаче по национальным телекоммуникационным каналам и каналам связи; координация деятельности правоохранительных органов стран, входящих в мировое сообщество, по предотвращению компьютерных преступлений; предотвращение несанкционированного доступа к конфиденциальной информации в международных банковских телекоммуникационных сетях и системах информационного обеспечения мировой торговли, к информации международных правоохранительных организаций, ведущих борьбу с транснациональной организованной преступностью, международным терроризмом, распространением наркотиков и психотропных веществ, незаконной торговлей оружием и расщепляющимися материалами, а также торговлей людьми. При осуществлении международного сотрудничества Российской Федерации в области обеспечения информационной безопасности особое внимание должно уделяться проблемам взаимодействия с государствами - участниками Содружества Независимых Государств. Для осуществления этого сотрудничества по указанным основным направлениям необходимо обеспечить активное участие России во всех международных организациях, осуществляющих деятельность в области информационной безопасности, в том числе в сфере стандартизации и сертификации средств информатизации и защиты информации.

6) В сфере экономики. Обеспечение информационной безопасности Российской Федерации в сфере экономики играет ключевую роль в обеспечении национальной безопасности Российской Федерации. Воздействию угроз информационной безопасности Российской Федерации в сфере экономики наиболее подвержены: система государственной статистики; кредитно-финансовая система; информационные и учетные автоматизированные системы подразделений федеральных органов исполнительной власти, обеспечивающих деятельность общества и государства в сфере экономики; системы бухгалтерского учета предприятий, учреждений и организаций независимо от формы собственности; системы сбора, обработки, хранения и передачи финансовой, биржевой, налоговой, таможенной информации и информации о внешнеэкономической деятельности государства, а также предприятий, учреждений и организаций независимо от формы собственности. Переход к рыночным отношениям в экономике вызвал появление на внутреннем российском рынке товаров и услуг множества отечественных и зарубежных коммерческих структур -производителей и потребителей информации, средств информатизации и защиты информации. Бесконтрольная деятельность этих структур по созданию и защите систем сбора, обработки, хранения и передачи статистической, финансовой, биржевой, налоговой, таможенной информации создает реальную угрозу безопасности России в экономической сфере. Аналогичные угрозы возникают при бесконтрольном привлечении иностранных фирм к созданию подобных систем, поскольку при этом складываются благоприятные условия для несанкционированного доступа к конфиденциальной экономической информации и для контроля за процессами ее передачи и обработки со стороны иностранных спецслужб. Критическое состояние предприятий национальных отраслей промышленности, разрабатывающих и производящих средства информатизации, телекоммуникации, связи и защиты информации, приводит к широкому использованию соответствующих импортных средств, что создает угрозу возникновения технологической зависимости России от иностранных государств. Серьезную угрозу для нормального функционирования экономики в целом представляют компьютерные преступления, связанные с проникновением криминальных элементов в компьютерные системы и сети банков и иных кредитных организаций. Недостаточность нормативной правовой базы, определяющей ответственность хозяйствующих субъектов за недостоверность или сокрытие сведений об их коммерческой деятельности, о потребительских свойствах производимых ими товаров и услуг, о результатах их хозяйственной деятельности, об инвестициях и тому подобном, препятствует нормальному функционированию хозяйствующих субъектов. В то же время существенный экономический ущерб хозяйствующим субъектам может быть нанесен вследствие разглашения информации, содержащей коммерческую тайну. В системах сбора, обработки, хранения и передачи финансовой, биржевой, налоговой, таможенной информации наиболее опасны противоправное копирование информации и ее искажение вследствие преднамеренных или случайных нарушений технологии работы с информацией, несанкционированного доступа к ней. Это касается и федеральных органов исполнительной власти, занятых формированием и распространением информации о внешнеэкономической деятельности Российской Федерации. Основными мерами по обеспечению информационной безопасности Российской Федерации в сфере экономики являются: организация и осуществление государственного контроля за созданием, развитием и защитой систем и средств сбора, обработки, хранения и передачи статистической, финансовой, биржевой, налоговой, таможенной информации; коренная перестройка системы государственной статистической отчетности в целях обеспечения достоверности, полноты и защищенности информации, осуществляемая путем введения строгой юридической ответственности должностных лиц за подготовку первичной информации, организацию контроля за деятельностью этих лиц и служб обработки и анализа статистической информации, а также путем ограничения коммерциализации такой информации; разработка национальных сертифицированных средств защиты информации и внедрение их в системы и средства сбора, обработки, хранения и передачи статистической, финансовой, биржевой, налоговой, таможенной информации; разработка и внедрение национальных защищенных систем электронных платежей на базе интеллектуальных карт, систем электронных денег и электронной торговли, стандартизация этих систем, а также разработка нормативной правовой базы, регламентирующей их использование; совершенствование нормативной правовой базы, регулирующей информационные отношения в сфере экономики; совершенствование методов отбора и подготовки персонала для работы в системах сбора, обработки, хранения и передачи экономической информации.

8) По своей общей направленности угрозы информационной безопасности Российской Федерации подразделяются на следующие виды: угрозы конституционным правам и свободам человека и гражданина в области духовной жизни и информационной деятельности, индивидуальному, групповому и общественному сознанию, духовному возрождению России; угрозы информационному обеспечению государственной политики Российской Федерации; угрозы развитию отечественной индустрии информации, включая индустрию средств информатизации, телекоммуникации и связи, обеспечению потребностей внутреннего рынка в ее продукции и выходу этой продукции на мировой рынок, а также обеспечению накопления, сохранности и эффективного использования отечественных информационных ресурсов; угрозы безопасности информационных и телекоммуникационных средств и систем, как уже развернутых, так и создаваемых на территории России. Угрозами конституционным правам и свободам человека и гражданина в области духовной жизни и информационной деятельности, индивидуальному, групповому и общественному сознанию, духовному возрождению России могут являться: принятие федеральными органами государственной власти, органами государственной власти субъектов Российской Федерации нормативных правовых актов, ущемляющих конституционные права и свободы граждан в области духовной жизни и информационной деятельности; создание монополий на формирование, получение и распространение информации в Российской Федерации, в том числе с использованием телекоммуникационных систем; противодействие, в том числе со стороны криминальных структур, реализации гражданами своих конституционных прав на личную и семейную тайну, тайну переписки, телефонных переговоров и иных сообщений; нерациональное, чрезмерное ограничение доступа к общественно необходимой информации; противоправное применение специальных средств воздействия на индивидуальное, групповое и общественное сознание; неисполнение федеральными органами государственной власти, органами государственной власти субъектов Российской Федерации, органами местного самоуправления, организациями и гражданами требований федерального законодательства, регулирующего отношения в информационной сфере; неправомерное ограничение доступа граждан к открытым информационным ресурсам федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации, органов местного самоуправления, к открытым архивным материалам, к другой открытой социально значимой информации; дезорганизация и разрушение системы накопления и сохранения культурных ценностей, включая архивы; нарушение конституционных прав и свобод человека и гражданина в области массовой информации; вытеснение российских информационных агентств, средств массовой информации с внутреннего информационного рынка и усиление зависимости духовной, экономической и политической сфер общественной жизни России от зарубежных информационных структур; девальвация духовных ценностей, пропаганда образцов массовой культуры, основанных на культе насилия, на духовных и нравственных ценностях, противоречащих ценностям, принятым в российском обществе; снижение духовного, нравственного и творческого потенциала населения России, что существенно осложнит подготовку трудовых ресурсов для внедрения и использования новейших технологий, в том числе информационных; манипулирование информацией (дезинформация, сокрытие или искажение информации). Угрозами информационному обеспечению государственной политики Российской Федерации могут являться: монополизация информационного рынка России, его отдельных секторов отечественными и зарубежными информационными структурами; блокирование деятельности государственных средств массовой информации по информированию российской и зарубежной аудитории; низкая эффективность информационного обеспечения государственной политики Российской Федерации вследствие дефицита квалифицированных кадров, отсутствия системы формирования и реализации государственной информационной политики. Угрозами развитию отечественной индустрии информации, включая индустрию средств информатизации, телекоммуникации и связи, обеспечению потребностей внутреннего рынка в ее продукции и выходу этой продукции на мировой рынок, а также обеспечению накопления, сохранности и эффективного использования отечественных информационных ресурсов могут являться: противодействие доступу Российской Федерации к новейшим информационным технологиям, взаимовыгодному и равноправному участию российских производителей в мировом разделении труда в индустрии информационных услуг, средств информатизации, телекоммуникации и связи, информационных продуктов, а также создание условий для усиления технологической зависимости России в области современных информационных технологий; закупка органами государственной власти импортных средств информатизации, телекоммуникации и связи при наличии отечественных аналогов, не уступающих по своим характеристикам зарубежным образцам; вытеснение с отечественного рынка российских производителей средств информатизации, телекоммуникации и связи; увеличение оттока за рубеж специалистов и правообладателей интеллектуальной собственности. Угрозами безопасности информационных и телекоммуникационных средств и систем, как уже развернутых, так и создаваемых на территории России, могут являться: противоправные сбор и использование информации; нарушения технологии обработки информации; внедрение в аппаратные и программные изделия компонентов, реализующих функции, не предусмотренные документацией на эти изделия; разработка и распространение программ, нарушающих нормальное функционирование информационных и информационно-телекоммуникационных систем, в том числе систем защиты информации; уничтожение, повреждение, радиоэлектронное подавление или разрушение средств и систем обработки информации, телекоммуникации и связи; воздействие на парольно-ключевые системы защиты автоматизированных систем обработки и передачи информации; компрометация ключей и средств криптографической защиты информации; утечка информации по техническим каналам; внедрение электронных устройств для перехвата информации в технические средства обработки, хранения и передачи информации по каналам связи, а также в служебные помещения органов государственной власти, предприятий, учреждений и организаций независимо от формы собственности; уничтожение, повреждение, разрушение или хищение машинных и других носителей информации; перехват информации в сетях передачи данных и на линиях связи, дешифрование этой информации и навязывание ложной информации; использование несертифицированных отечественных и зарубежных информационных технологий, средств защиты информации, средств информатизации, телекоммуникации и связи при создании и развитии российской информационной инфраструктуры; несанкционированный доступ к информации, находящейся в банках и базах данных; нарушение законных ограничений на распространение информации.

11)

Угрозами информационной безопасности называются потенциальные источники нежелательных событий, которые могут нанести ущерб ресурсам информационной системы. Все угрозы безопасности, направленные против программных и технических средств информационной системы, в конечном итоге оказывают влияние на безопасность информационных ресурсов и приводят к нарушению основных свойств хранимой и обрабатываемой информации. Как правило, угрозы информационной безопасности различаются по способу их реализации.

Исходя из этого можно выделить следующие основные классы угроз безопасности, направленных против информационных ресурсов: • угрозы, реализуемые либо воздействием на программное обеспечение и конфигурационную информацию системы, либо посредством некорректного использования системного и прикладного программного обеспечения; • угрозы, связанные с выходом из строя технических средств системы, приводящим к полному или частичному разрушению информации, хранящейся и обрабатываемой в системе; • угрозы, обусловленные человеческим фактором и связанные с некорректным использованием сотрудниками программного обеспечения или с воздействием на технические средства, в большей степени зависят от действий и "особенностей" морального поведения сотрудников; • угрозы, вызванные перехватом побочных электромагнитных излучений и наводок, возникающих при работе технических средств системы, с использованием специализированных средств технической разведки.

Угрозы с использованием программных средств. Наиболее многочисленный класс угроз конфиденциальности, целостности и доступности информационных ресурсов связан с получением внутренними и внешними нарушителями логического доступа к информации с использованием возможностей, предоставляемых общесистемным и прикладным программным обеспечением. Большинство рассматриваемых в этом классе угроз реализуется путем локальных или удаленных атак на информационные ресурсы системы внутренними и внешними нарушителями. Результатом осуществления этих угроз становится несанкционированный доступ к данным, управляющей информации, хранящейся на рабочем месте администратора системы, конфигурационной информации технических средств, а также к сведениям, передаваемым по каналам связи.

В этом классе выделяются следующие основные угрозы: • Угрозы техническим средствам. Угрозы использование сотрудниками чужого идентификатора; • использование чужого идентификатора поставщиками услуг; • использование чужого идентификатора посторонними; • несанкционированный доступ к приложению; • внедрение вредоносного программного обеспечения; • злоупотребление системными ресурсами; • отказ от подтверждения авторства передаваемой информации; • ошибки при маршрутизации; • использование телекоммуникаций для несанкционированного доступа сотрудниками организации, поставщиком услуг, посторонними лицами; • неисправность средств сетевого управления, управляющих или сетевых серверов; • сбои системного и сетевого программного обеспечения; • сбои прикладного программного обеспечения.

Связь доступности и целостности информации (хранимой, обрабатываемой и передаваемой по каналам связи) связаны с физическими повреждениями и отказами технических средств системы и вспомогательных коммуникаций. Последствия реализации этого класса угроз могут привести к полному или частичному разрушению информации, отказу в обслуживании пользователей и их запросов к системе, невозможности вывода или передачи информации.

В этом классе выделяются следующие основные угрозы: • пожар; • затопление; • природные катаклизмы; • неисправности сетевого сервера, накопительного устройства, печатающих устройств, сетевых распределяющих компонентов, сетевых шлюзов, сетевых интерфейсов, электропитания, кондиционеров.

Угрозы, обусловленные человеческим фактором. Угрозы возникают вследствие умышленных или неумышленных действий персонала или посторонних лиц, приводящих к выходу из строя либо нештатной работе программных или технических средств информационной системы.

В этом классе выделяются следующие основные угрозы: 1. ошибки операторов (ошибки администраторов при конфигурировании системы); 2. ошибки пользователей при работе с системой; 3. ошибки при работах с программным обеспечением (ошибки администраторов при проведении профилактических работ); 4. ошибки при работах с оборудованием (ошибки сотрудников службы технической поддержки при проведении профилактических работ); 5. кражи со стороны сотрудников.

12) Криптоаналитические атаки

Криптография ставит своей целью сохранение переписки в тайне от посторонних людей, которые захотят с ней ознакомиться. Таких людей криптографы называют злоумышленниками, противниками, перехватчиками или просто врагами. При этом предполагается, что они могут перехватывать любые сообщения, которыми обмениваются отправитель и получатель. Криптоанализ заключается в получении доступа к открытому тексту шифрованного сообщения. В ходе успешного криптоаналитического исследования криптосистемы может быть найден не только открытый текст, но и сам ключ. Криптоаналитик занимается поисками слабостей в криптосистеме, которые могут позволить ему прочесть шифрованное сообщение, или отыскать ключ, или и то, и другое вместе. Если противник узнал ключ не с помощью криптоанализа, а каким-то другим способом (выкрал или купил), то говорят, что ключ был скомпрометирован.

Известны 4 основных типа криптоаналитических атак. При рассмотрении каждой из них подразумевается, что криптоаналитик в курсе всех детален подвергаемого криптоанализу алгоритма шифрования. 1. Атака со знанием только шифртекста. В распоряжении криптоанадитпка имеются несколько сообщений, которые были зашифрованы с использованием одного и того же алгоритма шифрования. Задача криптоаналитика состоит в нахождении открытого текста наибольшего числа перехваченных сообщений. Он может также попытаться найти ключи, которые применялись для шифрования этих сообщений, чтобы потом прочесть другие сообщения, зашифрованные с использованием тех же ключей. Дано: С 1 = E k1 (P 1 ), С 2 = E k2 (P 2 ),..., С i = E ki (P i ). Найти: P 1 , P 2 , ..., Р i или К 1 , К 2 , ..., K i . 2. Атака со знанием открытого текста. Криптоаналитик имеет доступ не только к шифрованным текстам нескольких сообщений, но и знает их открытые тексты. От него требуется найти ключи, которые использовались для шифрования этих сообщений. Дано: P 1 , C 1 = E k1 (P 1 ), P 2 , C 2 = E k2 (P 2 ),..., P i , C i = E ki (P i ). Найти: K 1 , K 2 , . . , K i . 3. Атака с выбранным открытым текстом. Криптоаналитик не только знает шифрованные и открытые тексты нескольких сообщений, но и может определять содержание этих сообщений. Данная разновидность крипто-аналитической атаки является более мощной по сравнению с атакой со знанием открытого текста, поскольку здесь криптоаналитик может по своему усмотрению выбирать открытый текст, подлежащий зашифрованию, и, тем самым, получать больше информации об используемых ключах. Его задача по-прежнему состоит в нахождении ключей. Дано: P 1 , C 1 = E k 1 (P 1 ), P 2 , C 2 = E k 2 (P 2 ),..., P i , где С i = Е к i ( P i ), где P 1 , P 2 ,. . . , Pi выбраны криптоаналитиком. Найти: К 1 , К 2 , . . . , K i . 4. Адаптивная атака с выбранным открытым текстом. Эта атака является разновидностью атаки с выбранным открытым текстом. Криптоаналитик не только выбирает открытые тексты посылаемых шифрованных сообщений, но и может менять свой выбор в зависимости от результатов их шифрования. Имеются по крайней мере еще 3 разновидности криптоаналитических атак. 1. Атака с выбранным шифртекстом. Криптоаналитику предоставлена возможность выбора шифртекстов, подлежащих расшифрованию получателем. Он также имеет доступ к соответствующим открытым текстам. Требуется найти ключи. Дано: С 1 , P 1 = D k1 ( C 1 ) , С 2 , P 2 = D k2 ( C 2 ) , ..., С i , P i = D ki ( C i ). Найти : K 1 , K 2, . . . , K i . Этой криптоаналитической атаке, как правило, подвергаются алгоритмы шифрования с открытым ключом. Хотя иногда она эффективна и против симметричных криптосистем. Атаку с выбранным открытым текстом и с выбранным шифртектом называют атакой с выбранным текстом. 2. Атака с выбранным ключом. В ходе этой атаки криптоаналитик обладает некоторыми знаниями относительно правил, по которым отправитель и получатель сообщений выбирают ключи шифрования. 3. Атака с применением грубой силы. Криптоаналитик занимается подкупом, шантажом или пытками, чтобы получить сведения, необходимые ему для взлома криптосистемы. Подкуп иногда выделяют в отдельную категорию и называют атакой с покупкой ключа. Эти атаки являются очень эффективными и зачастую предоставляют наиболее легкий путь для получении доступа к открытым текстам шифрованных сообщений. Атаки со знанием открытого текста и с выбранным открытым текстом не так уж редко встречаются на практике, как можно подумать. Известны случаи, когда криптоаналитику удавалось подкупить шифровальщика, чтобы он зашифровал сообщение, открытый текст которого известен криптоаналитику. Иногда даже не требуется никого подкупать, поскольку открытые тексты многих сообщений начинаются и заканчиваются стандартными фразами. С этой точки зрения зашифрованная программа на языке С особенно уязвима, поскольку содержит множество зарезервированных слов типа # define, # include, if, then и do. Не следует забывать и о правиле Керкхоффа. Попытка добиться высоко-надежности криптографического алгоритма за счет сохранения в тайне принципов его работы является малопродуктивной. Криптоаналитпк может выполнить дизассемблирование любой сверхсложной программы шифрования и методом обратного проектирования воспроизвести алгоритм, положенный в основу ее функционирования. Такое случается довольно част. Лучшие алгоритмы шифрования являются общественным достоянием уже в течение многих лет, и над их взломом продолжают безуспешно трудиться самые способные криптоаналитики в мире.

13)

Сначала рассмотрим случай, когда система состоит из одного урав-

нения

a1x1 + . . .+ anxn =d, (11.5)

где a1, . .. , an, d ∈ Z. Мы хотим описать алгоритм нахождения всех ре-

шений (11.5) в целых числах x1, . . . , xn. Для этого составим матрицу

A=

a1 .

.. an

1 . .. 0

. . . . . . . . . . . .

0 . .. 1

размера (n +1) × n, у которой в первой строке стоят коэффициенты

a1, . . . , an, а под ними единичная матрица. За один проход алгоритма

мы выполняем следующие действия.

1) Выбираем в первой строке матрицы A наименьший по абсолютной

величине ненулевой элемент ai.

2) Выбираем номер j _=i такой, что aj _= 0.

3) Делим с остатком: aj = qai + r, 0 _r <|ai|.

4) Вычитаем из j-го столбцама трицы A i-й столбец, умноженный

на q.

В результате этих действий получится новая матрица A, у которой

намес те элемента aj появится либо 0 (если r= 0), либо элемент, кото-

рый будет меньше модуля самого маленького по абсолютной величине

ненулевого элементаперв ой строки у предыдущей матрицы A.

Очевидно, что после нескольких проходов алгоритма (т. е. несколь-

ких выполнений действий 1—4), исходная матрица A превратится

в матрицу

0 . . . 0 0 . .. 0

c11 . . . c1,s−1 c1s c1,s+1 . .. c1n

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

cn1 . . . cn,s−1 cns cn,s+1 . .. cnn

=

0 . . . . . . 0

C

, (11.6)

где , cij ∈ Z, _= 0. Если _ d, то система (11.5) не имеет решений в це-

лых числах. Если же | d, то общее решение системы (11.5) в целых

числах имеет вид

x1

. . .

xn

= tc1 +. ..+ ts−1cs−1 + d

_

cs + ts+1cs+1 + . . .+ tncn, (11.7)

где t1, . .. , ts−1, ts+1, . . . , tn пробегают все целые числа, а векторы

c1, . . . , cn обозначают столбцы матрицы C из (11.6).

Докажем, что формула (11.7) действительно дает все решения си-

стемы (11.5) в целых числах. Очевидно, что в результате одного прохода

алгоритма (т. е. выполнения действий 1—4) матрица A переходит в мат-

рицу ADij, где у матрицы Dij размера n ×n на диагонали стоят единицы,

элемент в i-й строке и j-м столбце равен −q, авс е остальные эле-

менты равны 0. Матрица Dij является целочисленной с определителем

detDij = 1; значит, обратная матрица D−1

ij также целочисленная. Запи-

шем уравнение (11.5) в векторном виде:

(a1, . . . , an)

x1

. . .

xn

=b.

Тогда

(a1, . .. , an)DijD−1

ij

x1

. ..

xn

= b.

Рассмотрим новые переменные

y1

. . .

yn

= D−1

ij

x1

. ..

xn

.

Относительно этих переменных получим уравнение a_

1y1+. . .+a_

nyn=b,

где (a_

1, . .. , a_

n) = (a1, . . . , an)Dij. Значения y1, . . . , yn являются цело-

численными тогдаи только тогда, когда x1, . .. , xn ∈ Z.

Если мы выполнили k проходов алгоритма для значений индек-

сов i1, j1, i2, j2, . . . , ik, jk, то пришли к системе уравнений относительно

неизвестных z1, . .. , zn,

z1

. . .

zn

=D−1

ikjk

. ..D−1

i1j1

x1

. ..

xn

.

Если при этом первая строка матрицы A стала равной

(0, . . ., 0, , 0, . . ., 0) = (a1, . . . , an)Di1j1 . . .Dikjk ,

то системаура внений примет вид

z1 = b. (11.8)

Если _ b, то решений нет, аесли | b, то общее решение (11.8) имеет

вид (z1, . .. , zn) =

_

t1, . . . , ts−1, b

_

, ts+1, . . . , tn

_

, где t1, . . . , tn пробега-

ют все целые числа. Тогда

x1

. ..

xn

= Di1,j1 . ..Dik,jk

t1

. ..

ts−1

b/

ts+1

. ..

tn

.

Осталось лишь заметить, что матрица C из (11.6) ра вна Di1,j1 . . .Di−k,jk ,

поскольку с остальными строками исходной матрицы A мы делали те же

действия, что и с первой строкой, т. е. единичная (n ×n)-подматрица матрицы A последовательно умножалась на Di1j1 , Di2j2 , . . . , Dikjk .

Теперь рассмотрим произвольную систему линейных уравнений

a11x1 +. ..+ a1nxn = b1,

. . . . . . . . . . . . . . . . . . . . . . . .

am1x1 + . . .+amnxn = bm,

(11.9)

где aij, bl ∈ Z. Опишем алгоритм нахождения всех решений (11.9) в це-

лых числах. Составим матрицу A размера m× n и матрицу B размера

(m+ n) × (n +1), в которой под матрицей A стоит единичная матрица

размера n× n:

A=

a11 . . . a1n

. . . . . . . . . . . .

am1 . . . amn

, B =

−b1 A . ..

−bm

1 . .. 0 0

. . . . . . . . . . . . .

0 . .. 1 0

.

С первыми n столбцами матрицы B можно производить следующие дей-

ствия:

1) переставлять их;

2) вычитать из одного столбцадругой, умноженный нацелое число.

Также можно переставлять какие-либо из первых m строк матрицы B.

С помощью этих действий мы преобразуем матрицу B к ча стично-

треугольному виду

B1 =

u11 0 . .. 0 0 . . . 0 −b_

1

u21 u22 . .. 0 0 . . . 0 −b_

2

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

uk1 uk2 . .. ukk 0 . . . 0 −b_

k

uk+1,1 uk+1,2 . .. uk+1,k 0 . . . 0 −b_

k+1

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

um1 um2 . .. umk 0 . . . 0 −b_

m

c11 c12 . .. c1k c1,k+1 . . . c1n 0

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

cn1 cn2 . .. cnk cn,k+1 . . . cnn 0

(11.10)

при некотором k _1, k _ min(m, n), и u11 _= 0, . . . , ukk _=0. (Элементы

b_

1, . . . , b_

m —перестановка элементов b1, . . . , bm, которая получилась,

когдамы переставляли первые m строк матрицы B.) Для того что-

бы привести B к виду (11.10), надо сначала в первой строке B (без последнего элемента −b1) обнулить все элементы, кроме одного (как

в предыдущем алгоритме), и потом столбец, содержащий этот нену-

левой элемент, поставить на первое место. Затем так же поступить

со второй строкой получившейся матрицы (не затрагивая ее первый

столбец) и т. д.

После того как матрица B1 вида( 11.10) построена, мы преобразуем

ее к виду

B2 =

u11 0 . . . 0 0 . .. 0

u21 u22 . . . 0 0 . .. 0

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

uk1 uk2 . . . ukk 0 . .. 0

uk+1,1 uk+1,2 . . . uk+1,k 0 . .. 0

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

um1 um2 . . . umm 0 . .. 0

c11 c12 . . . c1k c1,k+1 . .. f1n

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

cn1 cn2 . . . cnk cn,k+1 . .. fnn

. (11.11)

Для этого мы умножаем первые k столбцов матрицы B1 нацелые числа

и прибавляем их к последнему столбцу. Точнее, сначала мы прибавля-

ем первый столбец B2, умноженный начис ло b_

1/u11, которое должно

быть целым, к последнему столбцу и получаем ноль в первом элемен-

те (n +1)-го столбца. Затем с помощью второго столбца и элемен-

та u22 мы получаем ноль во втором элементе (n+ 1)-го столбцаи так

далее.

Если такой переход от матрицы (11.10) к матрице (11.11) указанным

способом невозможен, то система( 11.9) не имеет решений в целых

числах. Если же мы нашли матрицу B2 из (11.11), то общее решение

системы (11.9) в целых числах имеет вид

x1

. ..

xn

=

f1

. ..

fn

+ t1

c1,k+1

. . .

cn,k+1

+ . . .+tn−k

c1n

. . .

cnn

,

где t1, . . . , tn−k пробегают все множество целых чисел.

Обоснование данного алгоритма решения системы (11.9) аналогич-

но обоснованию алгоритма решения (11.5); мы предлагаем читателю

придумать это обоснование самостоятельно.

14) Алгори́тм Евкли́да — алгоритм для нахождения наибольшего общего делителя двух целых чисел.

Пусть a и b — целые числа, не равные одновременно нулю, и последовательность чисел

![]()

определена тем, что каждое rk — это остаток от деления предпредыдущего числа на предыдущее, а предпоследнее делится на последнее нацело, то есть

a = bq0 + r1

b = r1q1 + r2

r1 = r2q2 + r3

![]()

rk − 2 = rk − 1qk − 1 + rk

![]()

rn − 1 = rnqn

Тогда НОД(a,b), наибольший общий делитель a и b, равен rn, последнему ненулевому члену этой последовательности.

Существование таких r1,r2,...,

то есть возможность деления с

остатком m на n для

любого целого m и

целого ![]() ,

доказывается индукцией по m.

,

доказывается индукцией по m.

Корректность этого алгоритма вытекает из следующих двух утверждений:

-

Пусть a = bq + r, тогда НОД (a, b) = НОД (b, r).

Доказательство [

-

НОД(0,r) = r для любого ненулевого r (т.к. 0 делится на любое целое число, кроме нуля).

Проще сформулировать алгоритм Евклида так: если даны натуральные числа a и b и, пока получается положительное число, по очереди вычитать из большего меньшее, то в результате получится НОД.

Пример

Для иллюстрации, алгоритм Евклида будет использован, чтобы найти НОД a = 1071 и b = 462. Для начала, от 1071 отнимем кратное значение 462, пока не получим знаменатель меньше чем 462. Мы должны дважды отнять 462, (q0 = 2), оставаясь с остатком 147

1071 = 2 × 462 + 147.

Затем от 462 отнимем кратное значение 147, пока не получим знаменатель меньше чем 147. Мы должны трижды отнять 147 (q1 = 3), оставаясь с остатком 21.

462 = 3 × 147 + 21.

Затем от 147 отнимем кратное значение 21, пока не получим знаменатель меньше чем 21. Мы должны семь раз отнять 21 (q2 = 7), оставаясь без остатка.

147 = 7 × 21 + 0.

Таким образом последовательность a>b>R1>R2>R3>R4>...>Rn в данном конкретном случае будет выглядеть так:

1071>462>147>21

Так как последний остаток равен нулю, алгоритм заканчивается числом 21 и НОД(1071, 462)=21.

В табличной форме, шаги были следующие

|

Шаг k |

Равенство |

Частное и остаток |

|

0 |

1071 = q0 462 + r0 |

q0 = 2 и r0 = 147 |

|

1 |

462 = q1 147 + r1 |

q1 = 3 и r1 = 21 |

|

2 |

147 = q2 21 + r2 |

q2 = 7 и r2 = 0; алгоритм заканчивается |

16) Симметричные Криптосистемы.

Постулатом для симметричных криптосистем является секретность ключа. Симметричные криптосхемы в настоящее время принято подразделять на блочные и поточные.

Блочные криптосистемы разбивают текст сообщения (файла, документа и т.д.) на отдельные блоки и затем осуществляют преобразование этих блоков с использованием ключа.

Поточные криптосистемы работают несколько иначе. На основе ключа системы вырабатывается некая последовательность - так называемая выходная гамма, которая затем накладывается на текст сообщения. Таким образом, преобразование текста осуществляется как бы потоком по мере выработки гаммы. Как правило, используются для нужд военных, шифрования в средствах связи и т.д.

Однако не следует считать это разделение закостенелым. Так, например, при использовании некоторых ухищрений получают из блочного шифра - поточный и наоборот (см. БЛОЧНЫЕ ШИФРЫ). А, например, блочный шифр с размером выходного блока 8 бит (один символ) можно считать поточным.

Общую схему связи в случае симметричных криптосистем можно изобразить следующим образом:

где М - открытый текст, К - секретный ключ, передаваемый по закрытому каналу, Ек(М) - операция зашифрования, а Dk(M) - операция расшифрования. Возникает вопрос - почему нельзя передавать данные сразу по закрытому каналу, ведь используется же он для передачи ключа? Ответ прост. Как правило, закрытый канал имеет очень высокую защищенность, но в то же время и очень низкую пропускную способность, т.е. работает на очень низких скоростях. Гораздо проще передать по нему маленький ключ, чем мегабайты информации. Или же в качестве закрытого канала используется курьерская доставка, обмен секретным ключом при встрече и т.д.

Асимметричные криптосистемы, как уже было сказано, используют разные преобразования для операций зашифрования и расшифрования. В большинстве таких криптосистем преобразование определяется ключом, т.е. есть 2 разных ключа: открытый и секретный. Открытый ключ опубликовывается и может быть использован для связи с владельцем этого ключа. В основе устройства асимметричных криптосистем лежит понятиеодносторонней функции.

Односторонние функции

Односторонняя (однонаправленная) функция (one way function) - это функция f осуществляющая отображение X->Y, где X и Y - произвольные множества, и удовлетворяющая следующим условиям:

-

xX (области оперделения) легко вычислить y=f(x), yY.

-

Почти для любого yY (области значения) найти f -1(y), т.е. x, для которого y=f(x), вычислительно невозможно.

Почему в определнии стоит "почти для любого"? Потому, что если взять некоторый x и вычислить для него y=f(x), то мы уже будем знать, что полученному y соответствует взятый нами x. Сохраним эти 2 значения и если когда-нибудь мы столкнемся с таким y, то мы спокойно найдем x.

Примером односторонней функции может служить вычисление ax mod n, где a и n - некоторые числа. Такая задача называется задачей дискретного логарифмирования. В настоящее время нет эффективных алгоритмов, решающих эту задачу для больших чисел за приемлимое время. Вообще, приведенный пример можно назвать односторонней функцией с некоторой натяжкой, поскольку если появится такой алгоритм или вдруг несказано увеличатся вычислительные мощности, то такая задача становится решаемой !!! Поэтому поиск действительно односторонних функций или даже доказательство их существования является одной из важных задач криптографии.

Примером применения односторонней функции может служить следующая схема идентифкации.

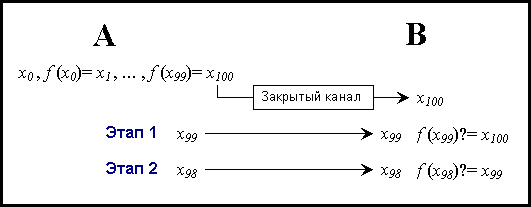

Абонент A вырабатывает следующую последовательность: x0, f(x0)=x1, ..., f(x99)=x100.

Затем x100 передается по секретному каналу (или при встрече) абоненту B.

Когда А необходимо идентифицировать себя, он передает по открытому каналуB x99 . В проверяет, f(x99)=?x100 .

В следующий раз А передаст x99 и В проверит f(x98)=?x99 и т.д. Перехват сообщений на i-ом этапе в открытом канале ничего не даст злоумышленнику, т.к. он не сможет получить соответсвующее значение xi-1(из-за односторонней функции), чтобы в следующий раз идентифицировать себя как абонента А. Данная схема представлена на следующем рисунке:

Такие схемы применяются для идентифкации "свой/чужой".

Односторонней функцией с секретом (trapdoor one way function) называют функцию fk осуществляющая отображение X->Y, где X и Y - произвольные множества, и удовлетворяющая следующим условиям:

-

xX (области оперделения) легко вычислить y=fk(x), yY.

-

При известном k yY легко вычислить x=fk -1(y),xX.

-

Почти для всех k и почти для всех y нахождение x=fk -1(y) вычислительно невозможно без знания параметра k.

На основе односторонних функций с секретом и строятся асимметричные криптосистемы. Так, алгоритм зашифрования с открытым ключом можно рассматривать как одностороннюю функцию с секретом, а секретом для этой функции является секретный ключ, используя который можно расшифровать сообщение. В качестве примера такой функции можно привести используемую в криптосистеме RSA модульную экспоненту (см. криптосистему RSA).