- •2) Понятие ит. Структура и основная классификация.

- •6) Информационное обеспечение ит (внутримашинное)

- •13,15) Основы создания и проектирования ис и ит в управлении организацией.

- •23) Ит документационного обеспечения управленческой деят-сти.

- •1.Развитие систем и технологий подготовки текстовых док-тов

- •2.Выбор системы подготовки текстовых док-тов осуществляется в зависимости от:

- •3. Классификация систем подготовки текстовых док-тов.

- •25 )Виды угроз

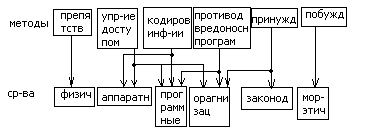

- •26) Защита инф-ии в ис управления организацией.

- •29) Система управления erp

- •32) Кис. Основные понятия и классификация. Стандарты методов управления предприятием.

- •34) Обзор кис

25 )Виды угроз

Угроза представляет собой событие, которое потенциально может нанести вред организации путем раскрытия, модификации или разрушения информации, или отказа в обслуживании критическими сервисами. Угрозы могут быть как неумышленными, так и умышленными.

Угрозы без умысла обычно вызваны сбоями оборудования, программ, ошибками человека, стихийными бедствиями. Угрозы с умыслом направлены на получение информации без оплаты ее деньгами или на уничтожение информации.

В рамках политики безопасности при работе в Интернете определены типичные угрозы и наиболее распространенные уязвимости [30]. Типичными угрозами в среде Интернета являются:

-

Сбой в работе одной из компонент сети - сбой из-за ошибок при проектировании, ошибок оборудования, программ может привести к отказу в обслуживании или компрометации безопасности из-за неправильной работы любого компонента сети. Например, выход из строя брандмауэра или ложные отказы в авторизации серверами аутентификации.

-

Сканирование информации - неавторизованный просмотр важной информации злоумышленниками или авторизованными пользователями. Например, электронное письмо с неверным адресатом, распечатка принтера, неправильно сконфигурированные списки управления доступом, совместное использование несколькими людьми одного источника и т.д.

-

Использование информации не по назначению внутренними и внешними пользователями - использование информации для целей, отличных от авторизованных. Это может привести к отказу в обслуживании, излишним затратам (см. параграф «Совокупная стоимость владения») , потере репутации.

-

Неавторизованное удаление, модификация или раскрытие информации - специальное искажение информации, которое может привести к потере ее целостности или конфиденциальности.

-

Проникновение - атака неавторизованных людей или систем, которая может при вести к отказу в обслуживании или значительным затратам на восстановление после инцидента.

-

Маскарад - попытки замаскироваться под авторизованного пользователя для кражи сервисов или информации, для инициации финансовых транзакций, которые приведут к финансовым потерям или проблемам для организации.

Уязвимость классифицируется с позиций:

• Последствий инцидента с безопасностью (финансовые потери из-за устранения последствий).

* Учета политических или организационных последствий (потери вследствие преувеличения опасности произошедшего, дальнейших ограничений на доступ и т.п.).

26) Защита инф-ии в ис управления организацией.

Руководящим лок-том, в котором расписаны критерии безопасности (разработан гос технич комиссией при Президенте РФ) явл-ся док-т «Автоматизированные с-мы. Защита от несанкционированного доступа к инф-ии. Классификация автоматизированных и требование по защите инф-ии».

В РФ действует 9 классов защищенности (1 класс – самый высокий). В США вопросами защиты инф-ии занимается национ центр компьютерной безопасности.

2 способа шифрования:

-

Классический (закрытый ключ) – закрытым ключом может осущ-ся как шифрование, так и дешифрование с его помощью.

-

Асимметричный (открытый ключ) – закрытый ключ у отправителя, у получателя – открытый ключ. На этом механизме основана электронно-цифровая подпись (получатель может только расшифровать, зашифровать, т.е. подделать не может)

Антивирусные программы.

Для обнаружения, удаления и защиты от компьютерных вирусов разработано несколько видов специальных программ, которые позволяют обнаруживать и уничтожать вирусы. Такие программы называются антивирусными. Различают следующие виды антивирусных программ:

-

программы-детекторы

-

программы-доктора или фаги

-

программы-ревизоры

-

программы-фильтры

-

программы-вакцины или иммунизаторы

1.Программы-детекторы осуществляют поиск характерной для конкретного вируса сигнатуры в оперативной памяти и в файлах и при обнаружении выдают соответствующее сообщение. Недостатком таких антивирусных программ является то, что они могут находить только те вирусы, которые известны разработчикам таких программ.

2.Программы-доктора или фаги, а также программы-вакцины не только находят зараженные вирусами файлы, но и «лечат» их, т.е. удаляют из файла тело программы-вируса, возвращая файлы в исходное состояние. В начале своей работы фаги ищут вирусы в оперативной памяти, уничтожая их, и только затем переходят к «лечению» файлов. Среди фагов выделяют полифаги, т.е. программы-доктора, предназначенные для поиска и уничтожения большого количества вирусов. Наиболее известные из них: Aidstest, Scan, Norton AntiVirus, Doctor Web.

Microsoft Antivirus

Широко используется в наше время утилита Microsoft Antivirus. Этот антивирус может работать в режимах детектора-доктора и ревизора. MSAV имеет дружественный интерфейс в стиле MS-Windows, поддерживается мышь. Хорошо реализована контекстная помощь: подсказка есть практически к любому пункту меню, любой ситуации. Серьёзным неудобством при использовании программы является то, что она сохраняет таблицы с данными о файлах не в одном файле, а разбрасывает их по всем директориям. При запуске проверки диска (как в режиме даления, так и без него) программа сначала сканирует память на наличие известных ей вирусов. После сканирования памяти MSAV принимается за проверку непосредственно диска.

AIDSTEST

При запуске Aidstest проверяет себя оперативную память на наличие известных ему вирусов и обезвреживает их. При этом парализуются только функции вируса, связанные с размножением, а другие побочные эффекты могут оставаться. Поэтому программа после окончания обезвреживания вируса в памяти выдает запрос о перезагрузке. При чем следует перезагрузиться кнопкой RESET, так как при "теплой перезагрузке" некоторые вирусы могут сохраняться. Вдобавок, лучше запустить машину и Aidstest с защищённой от записи дискеты, так как при запуске с зараженного диска вирус может записаться в память резидентом и препятствовать лечению.

3.Программы-ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным. Обнаруженные изменения выводятся на экран монитора. Как правило, сравнение состояний производят сразу после загрузки операционной системы. При сравнении проверяются длина файла, код циклического контроля (контрольная сумма файла), дата и время модификации, другие параметры. Программы-ревизоры имеют достаточно развитые алгоритмы, обнаруживают стелс-вирусы и могут даже очистить изменения версии проверяемой программы от изменений, внесенных вирусом. К числу программ-ревизоров относится широко распространенная в России программа Adinf.

4.Программы-фильтры или «сторожа» представляют собой небольшие резидентные программы, предназначенные для обнаружения подозрительных действий при работе компьютера, характерных для вирусов. Программы-фильтры весьма полезны, так как способны обнаружить вирус на самой ранней стадии его существования до размножения. Однако, они не «лечат» файлы и диски. Для уничтожения вирусов требуется применить другие программы, например фаги. К недостаткам программ-сторожей можно отнести их «назойливость» (например, они постоянно выдают предупреждение о любой попытке копирования исполняемого файла), а также возможные конфликты с другим программным обеспечением. Примером программы-фильтра является программа Vsafe, входящая в состав пакета утилит MS DOS.

5. Вакцины или иммунизаторы - это резидентные программы, предотвращающие заражение файлов. Вакцины применяют, если отсутствуют программы-доктора, «лечащие» этот вирус. Вакцинация возможна только от известных вирусов. Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на их работе, а вирус будет воспринимать их зараженными и поэтому не внедрится. В настоящее время программы-вакцины имеют ограниченное применение.

27 – 28) Стандарт методов управления производством и дистрибуции MRPII

Стандарт методов управления производством и дистрибуции MRP II является наиболее распространенным в мире. Стандарт разработан американским обществом по контролю за производством и запасами (American Production and Inventory Control Society). Кратко рассмотрим последнее издание документа «MRP II Standart System», требования к информационным производственным системам. MRPII, по мнению создателей стандарта, представляет собой набор проверенных на практике принципов, моделей и процедур управления и контроля, направленных на повышение экономической эффективности деятельности предприятия.

Стандарт MRP II имеет богатую историю, которая начинается с 1960-х годов. Со временем стандарт реформировался и охватывал все больше производственных и непроизводственных операций. Так, в 1960-1970 гг. регламентировалась лишь сфера планирования потребностей в материалах, основываясь на данных о запасах (Material Requierment Planning). В 1970-1980 гг. рассматривалось уже планирование потребностей в материалах по замкнутому циклу (Cloosed Loop Material Requirment Planning). В начале 1990 гг. была охвачена сфера прогнозирования, планирования и контроля за производством на основе данных, полученных от поставщиков и потребителей. К началу XXI века стандарт MRP II описывает планирование потребностей в распределении и ресурсах на уровне предприятия (Enterprise Resourse Planning и Distributed Requirements Planning).

Структура MRP II точно соответствует функциональным группам системы.

-

Планирование продаж и производства - Sales and Operation Planning.

-

Управление спросом - Demand Management.

-

Составление плана производства - Master Production Scheduling.

-

Планирование материальных потребностей - Material Requirement Planning.

-

Спецификации продуктов - Bill of Materials.

-

Управление складом - Inventory Transaction Subsystem.

-

Плановые поставки - Scheduled Receipts Subsystem.

-

Управление на уровне производственного цеха - Shop Flow Control.

-

Планирование производственных мощностей - Capacity Requirement Planning.

-

Контроль показателей на входе и выходе - Input/output control.

-

Материально техническое снабжение - Purchasing.

-

Планирование ресурсов реализации товаров - Distribution Resourse Planning.

-

Планирование и контроль производственных операций - Tooling Planning and Control.

-

Финансовое планирование - Financial Planning.

-

Моделирование - Simulation.

-

Оценка результатов деятельности - Performance Measurement.

Считается, что усовершенствованные MRP системы включают [143; с. 522]: архитектуру клиент/сервер; реляционную базу данных; графический интерфейс пользователя; поддержку распределенных баз данных; интерфейсные системы для поддержки решений; автоматизированный электронный обмен документов; совместимость с различными операционными системами.

Организация информационных систем в соответствии со стандартом MRPII

Целью построения информационных систем в соответствии со стандартом MRPII является обеспечение оптимального формирования потока материалов (сырья и полуфабрикатов) и готовых изделий. Для этого информационная система класса MRPII объединяет все основные процессы, реализуемые предприятием, которые были рассмотрены в предыдущем параграфе. Для соответствия информационной системы стандарту MRP II необходимо обеспечить реализацию в ней основных перечисленных функций. Кроме того, могут быть задействованы и другие, опциональные функции и процедуры.

При правильной организации создания и применения информационных систем по стандарту MRP II могут быть обеспечены следующие функции:

-

информирование руководства предприятия о результатах деятельности всех под разделений (заказы, виды ресурсов, выполнение поставленных задач);

-

оптимизация потоков материальных ресурсов;

-

сокращение избыточных ресурсов на складах;

-

сокращение непроизводственных затрат;

-

оперативное, краткосрочное, среднесрочное, долгосрочное планирование деятельности предприятия;

-

планирование и оперативный контроль за циклом производства для повышения эффективности использования производственной мощности и используемых ресурсов;

-

создание гибкой информационной системы в отделе реализации продукции (контроль за платежами, отгрузкой продукции и сроками выполнения договорных обязательств);

-

автоматизация финансовой деятельности и предоставление ее результатов на уровень руководства предприятием;

-

уменьшение совокупной стоимости владения средств информационных технологий;

-

гибкое изменение системы в зависимости от нужд предприятия.

Для стандарта MRP II совершенно естественным является использование иерархии планов. Иерархия планов - это зависимость планов нижних уровней от планов более высоких уровней путем соответствия заданным свыше показателям-ограничителям. Связь планов подразумевает также и возможность обратного воздействия.

Цепочка планов может быть представлена следующим образом:

СТРАТЕГИЧЕСКОЕ ПЛАНИРОВАНИЕ

БИЗНЕС-ПЛАНИРОВАНИЕ

ПЛАНИРОВАНИЕ ОБЪЕМОВ ПРОДАЖ И ПРОИЗВОДСТВА

[объем продаж (прогноз), производство, запасы, отгрузка (прогноз), незавершенный объем производства]

ПЛАНИРОВАНИЕ РЕСУРСОВ

ГЛАВНЫЙ ПЛАН-ГРАФИК ПРОИЗВОДСТВА

ПЛАНИРОВАНИЕ ПОТРЕБНОСТЕЙ В МАТЕРИАЛАХ

ПЛАНИРОВАНИЕ ПОТРЕБНОСТЕЙ В МОЩНОСТЯХ