- •1. Класифікація і коротка характеристика технічних каналів витоку інформації

- •2. АНаліз каналів витоку інформації та несанкціонованого доступу до інформації на даному об'єкті

- •3. Методи і засоби блокування каналів витоку інформації

- •4. Способи захисту від витоку інформації

- •5. Моделювання можливих каналів витоку інформації

- •7. Література

5. Моделювання можливих каналів витоку інформації

Результати аналізу стану захисту від витоку інформації на даному об'єкті в процентному відношенні представлені синім кольором на графіках, що містяться на рис. 3-7. В ході проведення заходів по підвищенню рівня захисту на об'єкті, а саме:

-

встановлення акустогенераторів моделі «Эхо» та «Эхо-кейс»;

-

встановлення віброакустогенераторів моделі «VNG-006D»;

-

застосування при телефонних розмовах телефонних/факсимільних скремблерів моделі «Грот»;

-

використання виявників мікро-відеокамер моделі «Циклон»;

-

впровадження регулярних тестувань приміщень за допомогою нелінійних локаторів як пошукових пристроїв з метою виявлення радіопередаючих та інших засобів (диктофонів тощо) одержання інформації;

-

встановлення на ЕВМ найновіших баз антивірусних програм, таких як «Антивірус Касперського», «NOD32»; програми захисту від несанкціонованого доступу до ПК через локальну мережу – Fire Wall;

-

використання штор та жалюзі для захисту від зняття інформації через вікна по оптичному каналу;

-

застосування пристроїв «NG-220» для захисту об'єкта від витоку інформації по мережі електроживлення (~220В);

-

впровадження системи фізичного обмеження доступу (двері із кодовими замками, введення для персоналу пропусків з різним рівнем доступу, тощо);

Було одержано значне підвищення рівня захисту, що відображено на графіках (рис.3-7.)

Рис.3. Рівень захисту каналів зв'язку.

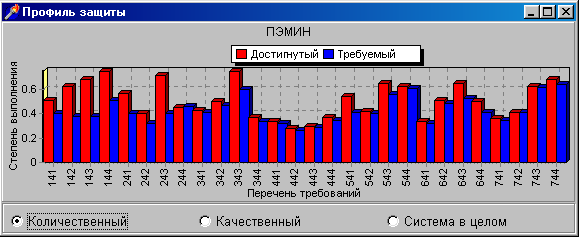

Рис. 4. Рівень захисту від побічного електромагнітного випромінювання.

Рис.5. Рівень захисту об'єктів інформаційних систем.

Рис.6.

Рівень захисту процесів і програм.

Рис.6.

Рівень захисту процесів і програм.

Рис.7. Рівень керування системою захисту.

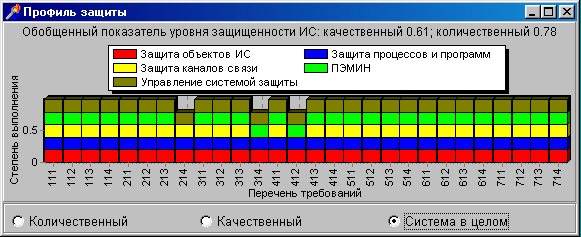

Визначені параметри загального показника рівня захищеності ІС зображено на рис.8.

Рис. 8. Загальний показник рівня захищеності ІС.

7. Література

1. Абалмазов Э.И. «Методы и инженерно-технические средства противодействия информационным угрозам» М.: Гротек, 1997 г. – 248 с.

2. Викторов А.Д., Генне В.И., Гончаров Э.В. Побочные электромагнитные излучения персонального компьютера и защита информации // Защита информации.– 1995. N 3. – С. 69-72.

3. Каторин Ю.Ф., Куренков Е.В., Лысов А.В., Остапенко А.Н., под общ. Ред. Е.В Куренкова. «Энциклопедия промышленного шпионажа» – С. Петербург: ООО “Изд-во Полигон”, 1999. – 512 с.

4. Торокин А.А. «Основы инженерно-технической защиты информации» – М.: Изд-во “Ось-89”, 1998 г. – 336 с.

5. Хорев А.А. «Способы и средства защиты информации» М.: МО РФ, 2000 г. – 316 с.

6. ВИСНОВОК

У

курсовій роботі я здобув практичні

навички проектування комплексної

системи захисту об’єктів ТЗПІ на

прикладі офісу фірми, в якому здійснюється

робота з конфіденційною інформацією.

У

курсовій роботі я здобув практичні

навички проектування комплексної

системи захисту об’єктів ТЗПІ на

прикладі офісу фірми, в якому здійснюється

робота з конфіденційною інформацією.

Був проведений аналіз каналів витоку інформації та несанкціонованого доступу до інформації на даному об'єкті. Прийняті міри по захисту від витоку інформації.