- •6.4.1 Оцінка автентичності захисту інформації з використанням симетричних алгоритмів. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Ми застосуємо в оцінці відповідне більше, так як не доведено, що в режимі виробки імітоприкладки забезпечується досконала автентичність.

- •1.12 Оцінка автентичності інформації, захищеної з використанням асиметричних алгоритмів. Приклади розв’язку задач та задачі для самостійного розв’язання

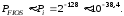

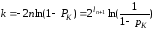

- •Відомо також, що імовірність обману можна визначити як

- •1.13 Криптоаналіз rsa та дискретних логарифмiв методом -Поларда. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Задача 1.

- •1.14 Криптоаналiз rsa методом квадратичного решета. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Задача 1.

- •2.7 Аналіз методiв перетворень в перспективних симетричних криптографічних системах. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.9 Симетричні потокові шифри. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.9.1 Приклади розв’язку задач

- •2.10 Стійкість асиметричних криптосистем, що базуються на криптоперетвореннях в простих полях. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.11 Стійкість асиметричних криптосистем, що базуються на криптоперетвореннях в групі точок еліптичних кривих. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Використовуючи формули для додавання точок:

- •При подвоєнні маємо:

- •2.12 Електронні цифрові підписи та їх застосування. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.13 Криптографічні протоколи. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.14 Криптографічні протоколи направленого шифрування. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Побудуйте однораундовий протокол автентифікації, використовуючи rsa криптографічне перетворення, оцініть стійкість протоколу, якщо довжина модуля

- •1) Факторизуємо модуль n і визначаємо прості числа p та q;

- •2.15 Криптографічні протоколи виробки та установки ключів. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.16 Криптографічні протоколи розподілу таємниці. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.17 Функції гешування та їх властивості. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.17.1 Приклади розв’язку задач

2.17 Функції гешування та їх властивості. Приклади розв’язку задач та задачі для самостійного розв’язання

2.17.1 Приклади розв’язку задач

Задача 1.

Оцініть імовірність нав’язування хибного повідомлення (інформації), якщо для контролю цілісності повідомлення використовується геш-функція.

Розв’язок задачі.

Нехай

захищене повідомлення має вигляд

.

.

Якщо

алгоритм гешування відомий зловмиснику,

а на практиці це справед-

ливо

для однонаправлених геш, то він завжди

може обчислити геш-значення як для

хибного

,

так і модифікованого

,

так і модифікованого повідомлень.

Таким чином, за допомогою геш-значення

забезпечити цілісність та справжність

повідомлення неможливо. Нав’язування

може бути здійснено з імовірністю 1. Для

забезпечення цілісності та справжностіМ

геш-значення необхідно зашифровувати

на особистому ключі, тобто використовувати

електронний цифровий підпис.

повідомлень.

Таким чином, за допомогою геш-значення

забезпечити цілісність та справжність

повідомлення неможливо. Нав’язування

може бути здійснено з імовірністю 1. Для

забезпечення цілісності та справжностіМ

геш-значення необхідно зашифровувати

на особистому ключі, тобто використовувати

електронний цифровий підпис.

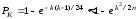

Якщо

використовується ключова геш-функція

(4 режим ГОСТ 28147-89 FIPS-197

тощо), то відповідно до сьогоднішніх

поглядів на криптостійкість вказаних

шифрів

,

де

,

де – довжина імітоприкладки. (Вказане

справедливо для зловмисника, який не

знає таємного ключа).

– довжина імітоприкладки. (Вказане

справедливо для зловмисника, який не

знає таємного ключа).

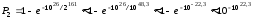

В результаті маємо

Таким чином, при використанні імітоприкладки забезпечуємо імітозахист.

Задача 2.

Визначте

число k

спроб створення колізії для геш-функції

з імовірністю

для ГОСТ 28147-89,SHA-1

та SHA-2.

для ГОСТ 28147-89,SHA-1

та SHA-2.

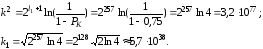

Розв’язок задачі.

Нехай

– є довжина геш-функції, тоді число

різних геш-значень

– є довжина геш-функції, тоді число

різних геш-значень .

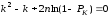

Показано [72], що при

.

Показано [72], що при величиниk,

n

та

величиниk,

n

та

пов’язані співвідношенням

пов’язані співвідношенням

. (2.156)

. (2.156)

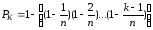

При

умові, що

. (2.157)

. (2.157)

Враховуючи, що

і

і

,

а також те, що

,

а також те, що

Вираз (2.156) можна подати у вигляді

Вираз (2.156) можна подати у вигляді

.

.

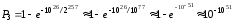

Знаходимо

Аналогічно

Задача 3.

Знайдіть

імовірність появи колізій при використанні

геш-функцій МД-5, SHA-1,

ГОСТ34.311-95 та SHA-2,

якщо оракул формує геш-значення протягом

10 років зі швидкістю

бітів/с,

а довжина гешувального повідомлення

бітів/с,

а довжина гешувального повідомлення =

4 кбайт = 32 кбіт/с.

=

4 кбайт = 32 кбіт/с.

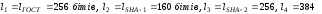

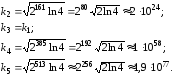

Знаходимо число k значень геш-функцій, що будуть обчислені протягом t = 10 років.

Знаходимо

як

як

.

.

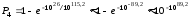

В

результаті для МД5

,

тому

,

тому

.

.

Для SHA-1

.

.

Для ГОСТ 34.311-95

.

.

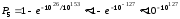

Далі

для SHA-2

при

=384

бітів

=384

бітів

,

,

а

при

=512

бітів

=512

бітів

Задача 4. Порівняйте геш-функції МД5, SHA-1 та RIPEMD –160, що використовуються в США.

Алгоритм RIPEMD схожий як з МД5, так і SHA-1. За основу при їх побудові взяти алгоритм гешування МД4. В таблиці 2.32 наведено показники розглядуваних алгоритмів гешування.

Таблиця 2.32 – Показники алгоритмів МД5, SHA-1, RIPEMD –160

|

Параметр |

МД5 |

SHA-1 |

RIPEMD –160 |

|

Довжина геш |

128 бітів |

160 бітів |

160 бітів |

|

Довжина базового блоку, що обробляється |

512 бітів |

512 бітів |

512 бітів |

|

Число кроків обробки |

64(4 раунди по 16 кроків) |

80(4 раунди по 20 кроків) |

160 (5 здвоєних раундів по 16 кроків) |

|

Максимальна дов-жина оброблюваного повідомлення |

|

|

|

|

Число перетворень |

4 |

4 |

5 |

|

Число констант сумування |

64 |

4 |

9 |

бітів

бітів бітів

бітів