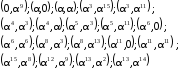

- •6.4.1 Оцінка автентичності захисту інформації з використанням симетричних алгоритмів. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Ми застосуємо в оцінці відповідне більше, так як не доведено, що в режимі виробки імітоприкладки забезпечується досконала автентичність.

- •1.12 Оцінка автентичності інформації, захищеної з використанням асиметричних алгоритмів. Приклади розв’язку задач та задачі для самостійного розв’язання

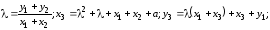

- •Відомо також, що імовірність обману можна визначити як

- •1.13 Криптоаналіз rsa та дискретних логарифмiв методом -Поларда. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Задача 1.

- •1.14 Криптоаналiз rsa методом квадратичного решета. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Задача 1.

- •2.7 Аналіз методiв перетворень в перспективних симетричних криптографічних системах. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.9 Симетричні потокові шифри. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.9.1 Приклади розв’язку задач

- •2.10 Стійкість асиметричних криптосистем, що базуються на криптоперетвореннях в простих полях. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.11 Стійкість асиметричних криптосистем, що базуються на криптоперетвореннях в групі точок еліптичних кривих. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Використовуючи формули для додавання точок:

- •При подвоєнні маємо:

- •2.12 Електронні цифрові підписи та їх застосування. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.13 Криптографічні протоколи. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.14 Криптографічні протоколи направленого шифрування. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Побудуйте однораундовий протокол автентифікації, використовуючи rsa криптографічне перетворення, оцініть стійкість протоколу, якщо довжина модуля

- •1) Факторизуємо модуль n і визначаємо прості числа p та q;

- •2.15 Криптографічні протоколи виробки та установки ключів. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.16 Криптографічні протоколи розподілу таємниці. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.17 Функції гешування та їх властивості. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.17.1 Приклади розв’язку задач

Використовуючи формули для додавання точок:

маємо

При подвоєнні маємо:

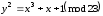

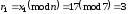

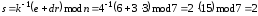

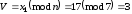

Задача 8.

Знайдіть

вирішення

,

, .

Мультиплікативний елемент

.

Мультиплікативний елемент .

.

Розв’язок.

.

.

Рівнянню відповідають такі елементи:

Будуємо множину відкритих ключів

Таким

чином порядок точки

n=20.

n=20.

2.12 Електронні цифрові підписи та їх застосування. Приклади розв’язку задач та задачі для самостійного розв’язання

2.12.1 Приклади розв’язку задач

Задача 1.

Визначте ЕЦП, зробіть класифікацію та оцініть ступінь дії загроз відносно ЕЦП.

Згідно з прийнятою класифікацією можна зазначити такі види загроз.

1.

Екзистенціальна підробка (existential

forgery). При її реалізації зловмис-ник

(криптоаналітик) може створити для

довільного повідомлення

,

що

відрізняється від перехопленогоМ,

діючий (правильний) для

,

що

відрізняється від перехопленогоМ,

діючий (правильний) для

цифровий

підпис.

цифровий

підпис.

2. Селективна підробка (selective forgery). Є загроза створення для раніше вибраного повідомлення М правильного ЕЦП (М).

3. Універсальна підробка (universal forgery). Сутність цієї загрози в тому, що криптоаналітик, використовуючи ненадійність математичного стандарту ЕЦП, може знайти другий алгоритм цифрового підпису, функціонально еквівалентний істинному, що дозволяє йому створити або модифікувати істинні повідомлення.

4. Повне розкриття. Загроза “повне розкриття” заключається в успішному розв’язку криптоаналітиком задачі криптоаналізу і він може обчислити особистий (таємний) ключ, можливо такий, що відрізняється від діючого, але такий, що разом з відкритим складає узгоджену пару. В цьому випадку криптоаналітик може виробляти підписи для будь-яких повідомлень і потім нав’язувати їх кореспондентам.

Задача 2.

Визначте, зробіть класифікацію та оцініть атаки, що можуть бути реалізовані на ЕЦП.

Відносно ЕЦП можуть бути здійснені такі атаки:

- атака на основі відомого відкритого ключа;

- атака на основі відомих підписаних повідомлень;

- проста атака з вибором підписаних повідомлень;

- направлена атака з вибором підписаних повідомлень;

- адаптивна атака з вибором підписаного повідомлення.

1. Атака на основі відомого відкритого ключа (сертифіката) завжди доступна внутрішньому зловмиснику, який зареєстрований та має доступ до бази сертифікатів. Крім того, до бази сертифікатів може мати доступ і зовнішній зловмисник, так як згідно з протоколом Х-509 бази сертифікатів центрів управління сертифікатами є загальнодоступними, а їх криптографічний захист здійснюється тільки для забезпечення цілісності та справжності. Таким чином, ця атака є однією із найслабших. Вона може бути виконана зловмисником при знанні криптоаналітиком загальносистемних параметрів, відкритих ключів та знанні принципів застосування ЕЦП.

2.

Атака на основі відомих підписаних

повідомлень. Ця атака може бути здійснена

як внутрішнім так і зовнішнім зловмисником.

При її підготовці злов-

мисник

знає принципи застосування ЕЦП, знає

або має доступ до загальносистемних

параметрів, а також має деяку кількість

підписаних повідомлень

.При

цьому криптоаналітик не може вибирати

підписані повідомлення. Особливістю

цієї атаки є те, що криптоаналітик може

не знати відкритих ключів.

.При

цьому криптоаналітик не може вибирати

підписані повідомлення. Особливістю

цієї атаки є те, що криптоаналітик може

не знати відкритих ключів.

3. Проста атака з вибором підписаних повідомлень. При її здійсненні злов- мисник знає принципи та особливості застосування ЕЦП, знає або має доступ до загальносистемних параметрів, може вибирати деяку множину підписаних повідомлень, а також має доступ до відкритих ключів уже після вибору підписаних повідомлень.

4. Направлена атака з вибором повідомлень. Під час здійснення цієї атаки зловмисник також знає принципи та можливості застосування ЕЦП, знає або має доступ до загальносистемних параметрів, може по своїй волі вибирати спочатку відкритий ключ конкретного абонента (користувача), а після цього вибирати підписані повідомлення.

5. Адаптивна атака з вибором підписаного повідомлення. При здійсненні цієї атаки зловмисник також знає принципи та особливості застосування ЕЦП, знає загальносистемні параметри і може вибирати як відкритий ключ так і підписані повідомлення. При цьому вибір наступного підписаного повідомлення він може робити, знаючи підпис попереднього вибраного повідомлення.

Задача 3.

Визначте умови та сформуйте пропозиції з реалізації в системі КЗІ загрози типу екзистенційна на підробку ЕЦП.

Аналіз

показує, що ця загроза може бути

реалізована при обчисленні ЕЦП з

використанням геш-функції. Відомо, що

при використанні однонаправлених або

криптографічних геш-функцій можливі

колізії, коли для двох різних пові-домлень

М

та

.

Для захисту від загрози екзистенціальна

підробка до геш-функції висувається

вимога відсутності поліноміального

алгоритму створення колізій.

.

Для захисту від загрози екзистенціальна

підробка до геш-функції висувається

вимога відсутності поліноміального

алгоритму створення колізій.

При доведенні стійкості ЕЦП проти цієї загрози вважається, що значення геш-функції формується деяким оракулом (чорним ящиком). На його вхід подаються випадкові повідомлення M1,M2,M3,…,Mk , в результаті чого на виході формуються також випадкові значення геш-функції Послідовності Mi та hi, що обчислені, він запам’ятовує і, якщо Mi=Mj, ij, то оракул видає раніше обчислене значення hi.

Для захисту від екзистенціальної підробки ЕЦП геш-функція має задовольняти такі вимоги:

1) не вище ніж поліноміальна складність обчислення значення геш-функції;

2) не нижче ніж експоненціальна складність визначення повідомлення Mi за відомим значенням hi;

3) практична захищеність від колізій, коли можна знайти Mi та Mj, такі, що H(Mi)=H(Mj), з імовірністю не вище ніж Pk, де Pk завідомо задане значення.

Розглянемо

реалізацію загрози. Нехай Q

та G

є відкритий ключ і базова точка для ЕЦП

ECDSA. Зловмисник вибирає випадкове число

l

та обчислює параметр цифрового підпису

,

деr

є х

координата. Далі приймається, що s=r

та обислюється

,

деr

є х

координата. Далі приймається, що s=r

та обислюється

,

деn

– порядок базової точки. Якщо криптоаналітик

може сформувати повідомлення М1

таке, що

,

деn

– порядок базової точки. Якщо криптоаналітик

може сформувати повідомлення М1

таке, що

,

,

то

є дійсний ЕЦП.

є дійсний ЕЦП.

Далі,

якщо геш-функція не захищена від колізій,

то криптоаналітик може знайти M2

таке, що H(M2)=H(M1),

де M1

– дійсне, уже підписане повідомлення.

Потім ЕЦП

приєднується до

приєднується до іM2

посилається замість M1.

Отримувач не визначить, що до M2

приклеєний підпис від M1

і йому буде нав’язано хибне повідомлення.

іM2

посилається замість M1.

Отримувач не визначить, що до M2

приклеєний підпис від M1

і йому буде нав’язано хибне повідомлення.

Таким чином, для практичного захисту від загрози типу екзистенціальна підробка при використанні ЕЦП типу ECDSA необхідно, щоб геш-функція, яка використовується, забезпечувала практичний захист від колізій.

Задача 4.

При

виробці цифрового підпису використовуються

однонаправлені геш-функції SHA-1 ГОСТ

34.311-95 та SHA-2. Вони формують геш значення

для SHA-1 довжина l

=160 бітів, для ГОСТ 34.311-95 l=256

бітів і SHA-2 – 256,384 чи 512 бітів. Оракул

здійснює обчислення геш значень зі

швидкістю

Мбіт/с для SHA-1,

Мбіт/с для SHA-1, для ГОСТ 34.311-95,

для ГОСТ 34.311-95, для SHA-2 (lh=256

бітів) і

для SHA-2 (lh=256

бітів) і

для SHA-2 (lh=512

бітів).

для SHA-2 (lh=512

бітів).

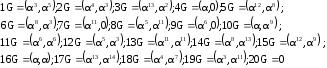

Необхідно знайти імовірність екзистенціальної підробки, якщо оракул функціонує протягом одного року.

Розв’язок задачі зробимо, використовуючи загальну теорію колізій, що базується на “парадоксі про день народження”.

Справедливо рівняння

,

,

де k – число обчислень, зроблених оракулом за один рік, n – розмір множини допустимих значень геш, Pk – імовірність колізії.

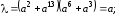

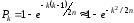

Обчислимо значення ni та ki. Величини ni обчислюються просто

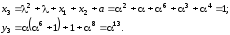

Далі

обчислено число k

геш-значень, що можуть бути сформовані

оракулом протягом року, якщо довжина

повідомлень, що гешуються

Кбіт=

1 Кбайт.

Кбіт=

1 Кбайт.

,

,

де

с/рік.

с/рік.

Підставивши значення, маємо

Оскільки

усі

,

то для обчислення імовірності колізії

можна застосувати формулу

,

то для обчислення імовірності колізії

можна застосувати формулу

.

.

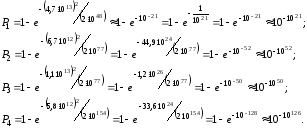

Підставивши в наведену формулу значення ki та ni , маємо:

Із наведених розрахунків випливає, що усі розглянуті геш-функції є колізійно стійкими, тому ЕЦП на сонові ECDSA є захищеною від загрози типу екзистенціальна підробка.

Задача 5.

Виробіть

особистий ключ, обчисліть для нього

відкритий ключ, виробіть та перевірте

цифровий підпис, якщо в ECDSA

використовується еліптична крива

,

базова точкаG=(13,7)

має порядок

,

базова точкаG=(13,7)

має порядок

,

величина кофактораh=4.

,

величина кофактораh=4.

Розв’язок задачі.

Спочатку

необхідно згенерувати особистий ключ

.

Вибираємо випадковоd=3.

Розраховуємо відкритий ключ

.

Вибираємо випадковоd=3.

Розраховуємо відкритий ключ

Q=dG=3(13,7)=(17,3).

Таким чином, особистий ключ d=3, відкритий ключ Q=(17,3).

Виробка цифрового підпису.

Нехай значення геш-функції е=6.

Виробка підпису здійснюється в такому порядку:

1. Генерується випадкове ціле число k із інтервалу [1,6], наприклад 4.

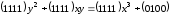

2. Знаходимо

.

.

3. Виділяємо х1 компонента x1=17.

4.

Знаходимо

.

.

5.

Обчислюємо

.

.

Таким

чином підпис повідомлення М

з геш-функцією

.

.

Перевірка цифрового підпису.

При

перевірці цифрового підпису відомо

значення

,

відкритий ключQ=(17,3)

та е=6.

Перевірка здійснюється в такому порядку:

,

відкритий ключQ=(17,3)

та е=6.

Перевірка здійснюється в такому порядку:

1.

Обчислюємо

.

.

2. Знаходимо

3. Обчислюємо

.

.

4. Виділяємо x1 координату x1=17.

5. Знаходимо

.

.

6. Таким чином

.

.

Повідомлення цілісне та справжнє.