- •6.4.1 Оцінка автентичності захисту інформації з використанням симетричних алгоритмів. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Ми застосуємо в оцінці відповідне більше, так як не доведено, що в режимі виробки імітоприкладки забезпечується досконала автентичність.

- •1.12 Оцінка автентичності інформації, захищеної з використанням асиметричних алгоритмів. Приклади розв’язку задач та задачі для самостійного розв’язання

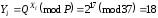

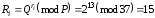

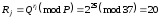

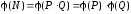

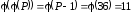

- •Відомо також, що імовірність обману можна визначити як

- •1.13 Криптоаналіз rsa та дискретних логарифмiв методом -Поларда. Приклади розв’язку задач та задачі для самостійного розв’язання

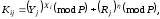

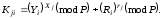

- •Задача 1.

- •1.14 Криптоаналiз rsa методом квадратичного решета. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Задача 1.

- •2.7 Аналіз методiв перетворень в перспективних симетричних криптографічних системах. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.9 Симетричні потокові шифри. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.9.1 Приклади розв’язку задач

- •2.10 Стійкість асиметричних криптосистем, що базуються на криптоперетвореннях в простих полях. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.11 Стійкість асиметричних криптосистем, що базуються на криптоперетвореннях в групі точок еліптичних кривих. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Використовуючи формули для додавання точок:

- •При подвоєнні маємо:

- •2.12 Електронні цифрові підписи та їх застосування. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.13 Криптографічні протоколи. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.14 Криптографічні протоколи направленого шифрування. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Побудуйте однораундовий протокол автентифікації, використовуючи rsa криптографічне перетворення, оцініть стійкість протоколу, якщо довжина модуля

- •1) Факторизуємо модуль n і визначаємо прості числа p та q;

- •2.15 Криптографічні протоколи виробки та установки ключів. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.16 Криптографічні протоколи розподілу таємниці. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.17 Функції гешування та їх властивості. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.17.1 Приклади розв’язку задач

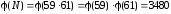

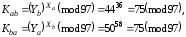

1) Факторизуємо модуль n і визначаємо прості числа p та q;

2) знаходимо значення функції:

;

;

3) розв’язуємо рівняння:

.

.

Факторизацію виконуємо, використовуючи метод двійкового решета.

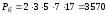

Спочатку визначаємо базу розкладу – прості невеликі числа р1, р2 , ... рr , добуток яких Рб є близьким до N=3599.

.

.

Знаходимо

.

.

Будуємо таблицю аналогічно як у задачі 1, пп. 1.14.

Таблиця 2.25 – Розрахунки

|

x |

|

Z2mod3599 |

2 |

3 |

5 |

7 |

17 |

залишок |

|

1 |

60 |

1 |

─ |

─ |

─ |

─ |

─ |

1 |

|

2 |

61 |

122 |

1 |

─ |

─ |

─ |

─ |

61 |

|

3 |

62 |

245 |

─ |

─ |

1 |

2 |

─ |

─ |

|

4 |

63 |

370 |

1 |

─ |

1 |

─ |

─ |

37 |

|

14 |

73 |

1730 |

1 |

─ |

1 |

─ |

─ |

173 |

|

23 |

82 |

3125 |

─ |

─ |

5 |

─ |

─ |

─ |

|

26 |

85 |

27 |

─ |

3 |

─ |

─ |

─ |

─ |

|

49 |

108 |

867 |

─ |

1 |

─ |

─ |

2 |

─ |

|

61 |

120 |

4 |

2 |

─ |

─ |

─ |

─ |

─ |

|

62 |

121 |

245 |

─ |

─ |

1 |

2 |

─ |

─ |

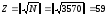

Беремо рядки зі значеннями x=3 та x=62, в результаі маємо:

;

;

.

.

Перемноживши рядки, маємо:

або

.

.

Знайшовши залишок від значення 7502, маємо

.

.

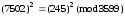

Отже x=304 , y=245.

Далі

НОД (│304-245│,3599)=59=Р,

=

= =61.

=61.

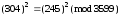

Отже Р=59, Q=61.

Далі знаходимо

.

.

Тепер ключовий розв’язок має вигляд

.

.

Після переходу до рівняння

,

,

подамо його у вигляді

.

.

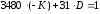

Розв’язуємо це діафантове рівняння , використовуючи ланцюгові дроби

;

r0=112;

;

r0=112;

;

r1=3;

;

r1=3;

;

r2=1;

;

r2=1;

;

r3=7; μ=3;

;

r3=7; μ=3;

;

;

;

;

;

;

;

;

.

.

Перевіримо правильність розв’язку

.

.

Таким чином Ek=31; Dk=3031.

2.15 Криптографічні протоколи виробки та установки ключів. Приклади розв’язку задач та задачі для самостійного розв’язання

2.15.1 Приклади розв’язку задач

Задача 1.

Синтезуйте повний протокол узгодження та установки ключів, використовуючи криптографічні перетворення в групі точок ЕК. Обґрунтуйте та виберіть розміри загальносистемних параметрів та ключів.

Розв’язок задачі.

Згідно з вимогами міжнародного стандарту ISO-15946-3 та стандарту США X9.63 повний протокол-примітив базується на використанні довгострокових та сеансових ключів. Нехай криптографічні перетворення здійснюються над простим полем Галуа GF(P). Тоді довгостроковими загальносистемними параметрами є:

A та B – параметри кривої y2 = x2 + Аx + В (mod P);

порядок кривої u та порядок поля P;

коефіцієнт ковариації h (u =

,

деn

порядок базової точки G).

,

деn

порядок базової точки G).

Як загальносистемні параметри, що використовуються при формуванні сеансових ключів, можуть бути як загальносистемні параметри виробки довгострокових ключів так і інші загальносистемні параметри. Ми вибираємо різні криві і відповідно різні базові точки та ключі.

Загальносистемними параметрами сеансових ключів є:

al, be, ue, he, Pe, de,a, Qe,a, de,b, Qe,b .

Для довгострокових ключів загальносистемними параметрами є:

as, bs, us, hs, Ps, ds,a, Qs,a, ds,b, Qs,b.

В подальшому розглянемо випадок, коли загальносистемні параметри та базова точка при криптографічних перетвореннях будуть однакові для формування як довгострокових ключів так і сеансових.

Далі довгострокові відкриті ключі сертифікуються та висилаються кореспондентам A та B згідно з рис. 2.30.

Qs,a

![]()

A B

ds,a Qs,b ds,b

![]()

Рисунок 2.30 – Висилання сертифікованих ключів

Виробляємо загальні довгострокові секрети

;

;

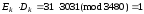

Сеансові ключі виробляються згідно з рис. 2.31

Qe,a

![]()

A B

de,a Qe,b de,b

![]()

Рисунок 2.31 – Виробка сеансових ключів

Короткострокові загальні секрети є

;

;  .

.

Загальний

секрет на сеанс виробляємо як

.

Сеансів ключ обчислюємо, як:

.

Сеансів ключ обчислюємо, як: ,

,

де kdf – є геш або друга функція.

Тепер

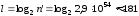

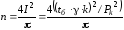

обґрунтуємо порядок базової точки n

з кута зору стійкості, вважаючи, що

секретним є тільки сеансовий ключ ds.

Найбільш простим (швидким) на сьогодні

методом роз’язку дискретного

логарифмічного рівняння в групі точок

ЕК є метод

–Полларда.

Його складність визначається як

–Полларда.

Його складність визначається як

.

(2.143)

.

(2.143)

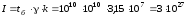

Якщо

потужність криптоаналітичної системи

є

,

тоді безпечний час є

,

тоді безпечний час є

.

.

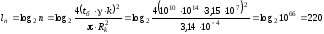

Нехай

років, а

років, а =1010

операцій складання на ЕК/с, тоді

=1010

операцій складання на ЕК/с, тоді

,

,

де

k

=

с/рік.

с/рік.

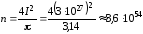

Знаходимо із рівняння n

.

.

В двійковому поданні довжина e в бітах

бітів.

бітів.

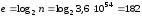

Якщо секретними є як довгостроковий так і короткостроковий ключі, тоді складність роз’язку двох рівнянь

.

.

Якщо Iд обмежений I, тобто

і

.

.

Тому

біт.

біт.

Таким чином, вибираючи модулі з довжиною більше 182 бітів, можна забезпечити заданий рівень стійкості.

Задача 2.

Розробіть

однопрохідний протокол з використанням

довгострокових (головних) ключів на

основі криптоперетворень в групі точок

ЕК. Визначте необхідну величину порядку

базової точки, якщо необхідно забезпечити

захист від криптоаналітика з потужністю

1014

операцій складання на ЕК/с. з tб

= 1010

років (при імовірності успішного

криптоаналізу Pk

10-2).

10-2).

Розв’язок задачі.

Виробку ключів зображено на рис. 2.32

Qs,b

![]()

A B

ds,a Qs,a ds,b

![]()

Qe,a

de,a

![]()

Рисунок 2.32 – Виробка ключів

;

;

;

;

Загальний секрет Z виробляємо

Z = Zs || Ze

і далі аналогічно як і в задачі 1.

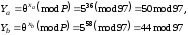

Вважаючи,

що для розв’язку дискретних логарифмічних

рівнянь в групі точок ЕК застосовується

метод

–Полларда

для розв’язку рівнянь

–Полларда

для розв’язку рівнянь

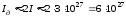

Необхідно застосувати криптоаналітичну систему з потужністю 2I, де I – потужність, необхідна для розв’язку одного рівняння.

Оскільки

,

то

,

то

.

.

Далі із рівняння (2.143)

.

.

Порядок базової точки в бітах визначаємо як

бітів.

бітів.

Задача 3.

Нехай

виробка загального секрету здійснюється

за схемою Діфі-Хеллмана в полі GF(97)

причому твірний елемент

=5

для користувачівA

та B.

Необхідно виробити загальний секрет.

=5

для користувачівA

та B.

Необхідно виробити загальний секрет.

Розв’язок задачі.

Кореспондент A генерує особистий ключ Xa, скажімо Xa = 36.

Кореспондент B генерує особистий ключ Xb, скажімо Xb = 58.

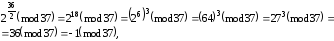

Далі кореспонденти A та B обчислюють свої відкриті ключі

та обмінюються ними між собою.

Загальні секрети виробляються як

оскільки

,

,

то ключ вироблено правильно.

Задача 4.

Ключі криптографічного перетворення виробляються відповідно до протоколу з використанням схем Діфі-Хеллмана. Розробіть протоколи виробки ключів, якщо перетворення здійснюється в полі GF(P), P=37.

Розв’язок задачі.

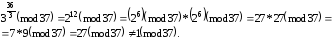

Загальносистемними параметрами в схемах Діфі-Хеллмана є просте число Р=37 та твірний елемент Q. Оскільки Q не відомо, то виберемо його, перевіривши виконання умов:

де

– співмножники канонічного розкладуР-1.

– співмножники канонічного розкладуР-1.

Розкладаємо

Р-1:

.

ОтжеQ

буде твірним, якщо

.

ОтжеQ

буде твірним, якщо

Вибираємо випадкове значення Q=2. Обчислюємо

таким

чином

і умова про твірний елемент виконується.

і умова про твірний елемент виконується.

Обчислюємо

Таким

чином, Q=2

– твірний елемент. Зазначимо, що всього

для простого Р

існує

твірних елементів.

твірних елементів.

Генеруємо довгострокові ключі для Аі та Аj користувачів:

|

Ai |

Aj |

|

Xi=17 |

Xj=11 |

|

|

|

Сертифікуємо Yi та Yj і розсилаємо сертифікати Yi та Yj . В результаті у Аi є Хі , Yj та Yi ; у Аj є Хj , Yj та Yi . На кожному сеансі зв’язку формуються сеансові ключі:

|

Ai |

Aj |

|

rri=17 |

rj=11 |

|

|

|

Загальний секрет формується таким чином:

Користувач Аі розраховує загальний секрет, як

а

користувач Aj

як

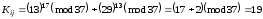

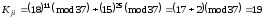

Підставивши значення, маємо

,

,

.

.

Таким

чином

і кореспондентиAi

та Aj

виробили однаковий загальний секрет.

Цей загальний секрет може бути використаний

як у явному вигляді, так і за рахунок

відповідного перетворення.

і кореспондентиAi

та Aj

виробили однаковий загальний секрет.

Цей загальний секрет може бути використаний

як у явному вигляді, так і за рахунок

відповідного перетворення.