- •Введение

- •1 Анализ современных отечественных и зарубежных технологий защиты информации

- •2 Аналитическая часть

- •2.1 Исследование объекта защиты

- •2.1.1 Общая характеристика органа муниципального управления

- •2.1.2 Организационная структура

- •2.1.3 Анализ существующей информационной системы

- •2.2 Основные угрозы информационной безопасности

- •2.2.1 Классификация угроз информационной безопасности

- •2.2.2 Неформальная модель нарушителя

- •2.2.3 Описание модели угроз

- •2.2.4 Оценка рисков

- •2.3 Нормативно-правовая база организации защиты информации

- •3 Конструкторская часть

- •3.1 Общие принципы построения комплексной системы защиты информации

- •3.2 Организационные меры защиты

- •3.3 Физические меры защиты

- •З.4 Аппаратно-программные средства защиты

- •3.4.1 Средства защиты информации от несанкционированного доступа

- •3.4.2 Средства криптографической защиты информации

- •3.4.3 Антивирусное программное обеспечение

- •3.4.4 Межсетевое экранирование

- •3.4.5 Резервирование информации

- •3.4.6 Обеспечение целостности данных при отключении электроэнергии

- •4 Организационно-экономическая часть

- •4.1 Расчет стоимости проекта

- •4.2 План организационных мероприятий по внедрению разработанной системы

- •4.3 Описание эффекта от внедрения разработанной системы

- •5 Безопасность жизнедеятельности

- •5.1 Введение в безопасность жизнедеятельности

- •5.2 Условия трудовой деятельности инженера

- •5.3 Требования к помещению

- •5.3.1 Требования к освещению

- •5.3.2 Требования по шуму и вибрации

- •5.3.3 Требования по электромагнитному излучению

- •5.3.4 Требования по микроклимату

- •5.3.5 Требования по окраске помещений

- •5.3.6 Требования к режиму труда

- •5.3.7 Требования к эргономике рабочего места

- •5.3.8 Требования по пожаробезопасности

- •5.3.9 Требования по электробезопасности

- •5.3.10 Выводы по разделу

- •Заключение

- •Список литературы

- •Приложение в

- •Приложение г

- •Приложение д

- •Приложение е

- •Приложение ж

- •II. Взаимоотношения и связи

- •III. Должностные обязанности

- •IV. Права

- •V. Ответственность:

- •2. Порядок пропуска в административное здание и проезд транспортных средств на прилегающую к зданию территорию

- •3. Оформление и выдача постоянных электронных пропусков

- •5. Оформление и выдача разовых электронных пропусков

- •6. Соблюдение внутриобъектового режима

- •7. Контроль за соблюдением пропускного и внутриобъектового режима

- •Приложение к

- •I.Общие положения

- •II. Цели и задачи отдела

- •III. Структура

- •IV. Руководство

- •V.Деятельность

- •VI. Права и ответственность отдела по защите информации.

- •VII. Взаимодействие отдела с другими структурными подразделениями.

- •VIII. Заключительные положения

1 Анализ современных отечественных и зарубежных технологий защиты информации

Современные технологии защиты информации представлены большим количеством разнообразных программных и аппаратных средств. Задачи, решаемые любым системным средством, в том числе, и средством защиты информации, полностью определяются областью его практического использования. Особенностью построения системы защиты в органах муниципального управления является то, что пользователь должен рассматриваться в качестве основного потенциального злоумышленника (инсайдера). Это обусловливается тем, что пользователь в данном случае обрабатывает не собственную информацию и, следовательно, может быть заинтересован в ее хищении. В связи с этим, основу обеспечения информационной безопасности в данном случае составляют механизмы защиты, реализующие разграничительную политику доступа к информационным ресурсам. Далее рассмотрены технологии защиты от несанкционированного доступа, криптографической защиты, антивирусной защиты и межсетевые экраны, которые наиболее часто применяются для организации защиты в органах муниципального управления.

Под несанкционированным доступом (НСД) к информации понимается такой доступ, который нарушает правила использования информационных ресурсов компьютерной системы, установленные для ее пользователей. Несанкционированный доступ является реализацией преднамеренной угрозы информационной безопасности и часто называется еще атакой или нападением на компьютерную систему.

Защита от НСД осуществляется с помощью программных или технических средств управления доступом. Управление доступом включает следующие функции защиты:

1. Идентификация пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора).

2. Опознание (установление подлинности) объекта или субъекта по предъявленному им идентификатору.

3. Проверка полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту).

4. Разрешение и создание условий работы в пределах установленного регламента.

5. Протоколирование обращений к защищаемым ресурсам.

6. Регистрация (сигнализация, отключение, задержка работ, отказ в запросе) при попытках несанкционированных действий.

Программные средства защиты от НСД представляют собой программное обеспечение, специально предназначенное для выполнения функций управления доступом к защищаемой информации. Программные средства реализуют механизмы контроля доступа, цифровой подписи, защиты при вводе и выводе информации и т.д. Технические средства реализуются в виде электрических, электромеханических и электронных устройств. Вся совокупность технических средств делится на аппаратные и физические. Под аппаратными средствами принято понимать технику или устройства, которые сопрягаются с подобной аппаратурой по стандартному интерфейсу, например, система опознания и разграничения доступа к информации (посредством паролей, записи кодов и другой информации на различные карточки). Физические средства реализуются в виде автономных устройств и систем: замки на дверях, где размещена аппаратура, решетки на окнах, источники бесперебойного питания, электромеханическое оборудование охранной сигнализации и т.д.

Существует большое количество средств защиты от НСД, например:

1. СЗИ от НСД Secret Net.

2. Электронный замок «Соболь».

Secret Net является сертифицированным средством защиты информации от несанкционированного доступа.

Ключевые возможности Secret Net:

1. Аутентификация пользователей.

2. Разграничение доступа пользователей к информации и ресурсам автоматизированной системы.

3. Доверенная информационная среда.

4. Контроль утечек и каналов распространения конфиденциальной информации.

5. Контроль устройств компьютера и отчуждаемых носителей информации на основе централизованных политик, исключающих утечки конфиденциальной информации.

6. Централизованное управление системой защиты, оперативный мониторинг, аудит безопасности.

7. Масштабируемая система защиты, возможность применения Secret Net (сетевой вариант) в организации с большим количеством филиалов.

Электронный замок «Соболь» — это аппаратно-программное средство защиты компьютера от несанкционированного доступа (аппаратно-программный модуль доверенной загрузки).

Электронный замок «Соболь» может применяться как устройство, обеспечивающее защиту автономного компьютера, а также рабочей станции или сервера, входящих в состав локальной вычислительной сети.

Возможности электронного замка «Соболь»:

1. Аутентификация пользователей.

2. Блокировка загрузки ОС со съемных носителей.

3. Контроль целостности программной среды.

4. Контроль целостности системного реестра Windows.

5. Контроль конфигурации компьютера (PCI-устройств, ACPI, SMBIOS).

6. Сторожевой таймер.

7. Регистрация попыток доступа к ПЭВМ.

Криптографические средства защиты информации представляют собой совокупность технических, математических, алгоритмических и программных методов преобразования данных (шифрование данных), которая делает их бесполезными для любого пользователя, у которого нет ключа для расшифровки. Криптографические преобразования обеспечивают решение следующих базовых задач защиты – конфиденциальности (невозможности прочитать данные и извлечь полезную информацию) и целостности (невозможность модифицировать данные для изменения смысла или внесения ложной информации). Технологии криптографии позволяют реализовать следующие процессы информационной защиты:

1. Идентификация (отождествление) объекта или субъекта сети или информационной системы.

2. Аутентификация (проверка подлинности) объекта или субъекта сети;

3. Контроль / разграничение доступа к ресурсам локальной сети или внесетевым сервисам.

4. Обеспечение и контроль целостности данных.

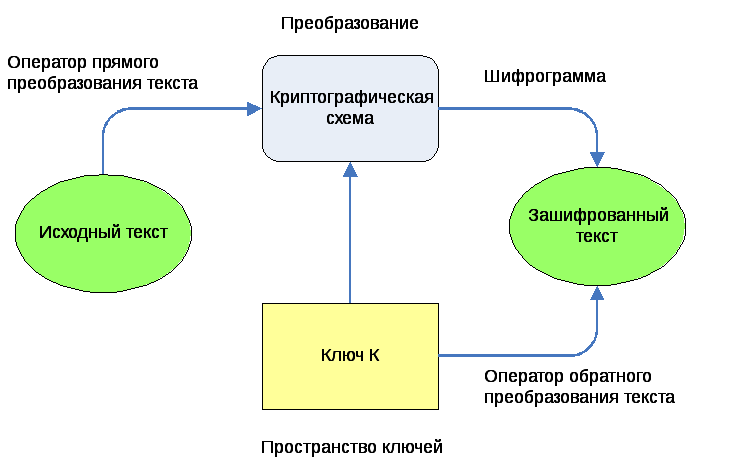

Общая схема функционирования криптосистемы представлена на рисунке 1.

Рисунок 1 - Общая схема криптосистемы

Для современной криптографии характерно использование открытых алгоритмов шифрования, предполагающих использование вычислительных средств. Известно более десятка проверенных алгоритмов шифрования, которые при использовании ключа достаточной длины и корректной реализации алгоритма криптографически стойки. Распространенные алгоритмы:

1. Симметричные DES, AES, ГОСТ 28147-89, Camellia, Twofish, Blowfish, IDEA, RC4 и др..

2. Асимметричные RSA и Elgamal (Эль-Гамаль).

3. Хэш-функции MD4, MD5, MD6, SHA-1, SHA-2, ГОСТ Р 34.11-94.

Существует большое количество комплексных средств криптографической защиты, например:

1. ViPNet Custom.

2. КриптоПро.

Программные продукты КриптоПро позволяют использовать механизмы электронной подписи и шифрования в различных прикладных приложениях, начиная от офисного программного обеспечения и заканчивая специализированными программами для сдачи электронной отчетности.

ViPNet Custom включающие программные и программно-аппаратные комплексы (средства защиты информации ограниченного доступа, в том числе персональных данных). ViPNet Custom позволяет организовывать защиту информации в крупных сетях (от нескольких десятков до десятков тысяч сетевых узлов - рабочих станций, серверов и мобильных компьютеров) и нацелен на решение двух важных задач информационной безопасности:

1. Создание защищенной, доверенной среды передачи информации ограниченного доступа с использованием публичных и выделенных каналов связи (Интернет, телефонные и беспроводные линии связи) путем организации виртуальной частной сети (VPN) с одним или несколькими центрами управления.

2. Развертывание инфраструктуры открытых ключей (PKI) с организацией Удостоверяющего центра с целью использования механизмов электронно-цифровой подписи в прикладном программном обеспечении заказчика (системах документооборота и делопроизводства, электронной почте, банковском программном обеспечении, электронных торговых площадках и витринах), с поддержкой возможности взаимодействия с PKI-продуктами других отечественных производителей.

Одним из важнейших средств защиты информации является использование антивирусного программного обеспечения (антивирусов).

Антивирус — это специализированная программа для обнаружения компьютерных вирусов, а также нежелательных (считающихся вредоносными) программ вообще и восстановления заражённых (модифицированных) такими программами файлов, а также для профилактики — предотвращения заражения (модификации) файлов или операционной системы вредоносным кодом.

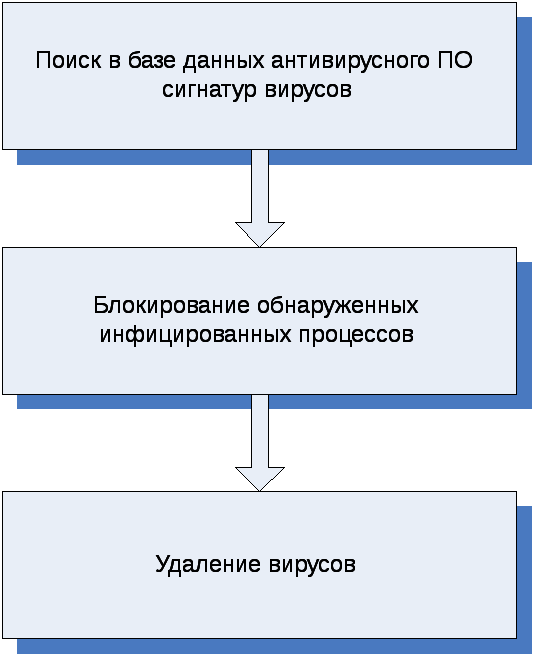

Схема функционирования большинства существующих антивирусов представлена на рисунке 2.

Рисунок 2 - Схема функционирования антивируса

В настоящее время антивирусное ПО разрабатывается, в основном, для ОС семейства Windows от компании Microsoft. Это связано с большой популярностью этой ОС и, соответственно, большим количеством вредоносных программ именно под данную платформу.

Антивирусное ПО, сертифицированное ФСТЭК России:

1. Kaspersky Endpoint Security 8.0.

2. ESET NOD 32.

3. Dr.Web 6.0.

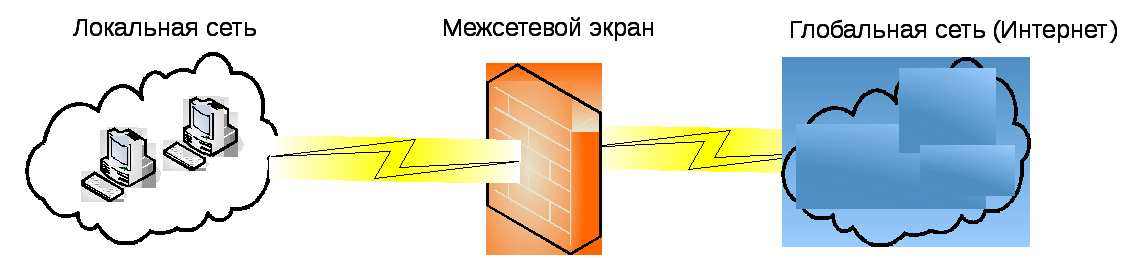

Межсетевое экранирование (МЭ, firewalls) является одним из самых распространенных средств по защите сети от несанкционированного проникновения. Применение МЭ в настоящее время фактически стало стандартом сетевой безопасности. На рисунке 3 представлена типовая схема сети с межсетевым экраном.

Рисунок 3 - Схема сети с МЭ

МЭ представляет собой комплекс аппаратных и программных средств, осуществляющих контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами. Задачей МЭ является защита компьютерных сетей или отдельных узлов от НСД. МЭ часто называют фильтрами, так как их основная функция заключается в том, чтобы контролировать взаимодействие внешней и внутренней сети с помощью фильтрации всего входящего и исходящего трафика, основываясь на заданных правилах. Кроме того, некоторые МЭ также поддерживают технологию сетевой трансляции адресов (NAT - Network Address Translation), т.е. позволяют выполнять динамическую замену внутри сетевых адресов или портов на внешние, используемые за пределами ЛВС.

Основной характеристикой при классификации МЭ является поддерживаемый уровень модели OSI. В таблице 1 представлены существующие типы МЭ.

Таблица 1 - Типы межсетевых экранов

|

Поддерживаемый уровень модели OSI |

Тип межсетевого экрана |

|

Канальный |

Управляемые коммутаторы |

|

Сетевой |

Фильтры сетевого уровня (выполняют анализ IP-адреса источника и приёмника, протокола, портов отправителя и получателя) |

|

Сеансовый |

- Шлюзы, транслирующие адреса (NAT, PAT) или сетевые протоколы (транслирующий мост); - Фильтры контроля состояния канала; - Шлюзы сеансового уровня; - Брандмауэры с динамической фильтрацией пакетов |

|

Прикладной |

Шлюз прикладного уровня (прокси-сервер) |

Существует также понятие межсетевой экран «экспертного уровня». МЭ данного типа базируются на посредниках прикладного уровня или инспекторах состояния, но обязательно комплектуются шлюзами сеансового уровня и сетевыми фильтрами. Такие МЭ, как правило, имеют систему протоколирования событий и оповещения администраторов, средства поддержки удаленных пользователей, средства построения виртуальных частных сетей и т. д. Большинство имеющихся в настоящее время на рынке МЭ относятся к данному типу.

Изначально МЭ представляли собой комплекс программных средств, стоящий между сетевым адаптером и операционной системой. Но проблемы совместимости аппаратных компонентов, ОС и программного обеспечения МЭ привели к тому, что параллельно с программными МЭ стали развиваться программно-аппаратные комплексы защиты, которые представляли собой аппаратные устройства с предварительно установленным и сконфигурированным на них ПО межсетевого экрана и операционной системой. Эти устройства обладали гораздо более стабильными параметрами производительности, расширенными сетевыми возможностями, усиленными функциями безопасности, а также значительно увеличенной надежностью.

Современные Unified Threat Management (UTM) и Next Generation Firewall (NGFW) совмещают в себе функции межсетевого экранирования, возможность организации защищенного VPN-соединения, функциональность Web-фильтрации и контроля приложений, функции IPS/IDS и DLP-систем, имеют встроенные антивирусные движки и т.д. Существуют также так называемые XTM (eXtensible Threat Management – расширяемое управление угрозами) МЭ, с помощью которых можно не только управлять доступом в сеть, но и выборочно разрешать или запрещать работу определенных сетевых приложений или даже отдельных их функций, разграничивая доступ по отделам компании, должностным обязанностям сотрудников и времени суток.

К наиболее распространенным МЭ относятся:

1. МЭ ViPNet.

2. Fortigate 60С - представляет собой программно-аппаратный МЭ с рядом дополнительных функций.

3. UserGate 5.2F - популярный МЭ, который может быть представлен как полностью программное решение или в виде программно-аппаратного комплекса.

4. SSEP - персональный сетевой экран, который включает в себя функции антивируса и системы обнаружения вторжений.

ViPNet Office Firewall 3.1 - программный межсетевой экран, предназначенный для небольших и средних организаций. Он позволяет обеспечить защиту локальной сети от любых атак из Интернета, а также дает возможность гибкого управления доступом к интернет - ресурсам и организации виртуальных локальных сетей. Данный МЭ сертифицирован ФСБ России и может использоваться для защиты информации от НСД в государственных структурах. Данная программа имеет следующие преимущества:

Поддержка неограниченного количества сетевых адаптеров.

Поддержка различных способов подключения к сети.

Встроенный контроль приложений для обнаружения и ограничения сетевой активности программ - «шпионов».

Использование drag-and-drop в интерфейсе программы для перемещения фильтров.

Поддержка протокола SIP для автоматического открытия портов, обеспечивающих работу VoIP-телефонии.

Главной особенностью российского рынка МЭ является особенно сильное влияние регуляторов, что привело к четкому разделению МЭ на две основные группы: сертифицированные и не сертифицированные. В проектах, где обрабатывается информация уровня «совершенно секретно» и «особо важно», используется только сертифицированное российское оборудование.

Помимо рассмотренных технологий, одним из ключевых средств, обеспечивающих целостность информации, является резервное копирование программ и данных. В локальных сетях, где установлены несколько серверов, чаще всего система резервного копирования устанавливается в свободные слоты серверов. В крупных сетях предпочтение отдается выделенному специализированному архивационному серверу, который автоматически архивирует информацию с жестких дисков серверов и рабочих станций в определенное время, установленное администратором сети, и выдает отчет о проведенном резервном копировании.