- •Введение

- •1 Анализ современных отечественных и зарубежных технологий защиты информации

- •2 Аналитическая часть

- •2.1 Исследование объекта защиты

- •2.1.1 Общая характеристика органа муниципального управления

- •2.1.2 Организационная структура

- •2.1.3 Анализ существующей информационной системы

- •2.2 Основные угрозы информационной безопасности

- •2.2.1 Классификация угроз информационной безопасности

- •2.2.2 Неформальная модель нарушителя

- •2.2.3 Описание модели угроз

- •2.2.4 Оценка рисков

- •2.3 Нормативно-правовая база организации защиты информации

- •3 Конструкторская часть

- •3.1 Общие принципы построения комплексной системы защиты информации

- •3.2 Организационные меры защиты

- •3.3 Физические меры защиты

- •З.4 Аппаратно-программные средства защиты

- •3.4.1 Средства защиты информации от несанкционированного доступа

- •3.4.2 Средства криптографической защиты информации

- •3.4.3 Антивирусное программное обеспечение

- •3.4.4 Межсетевое экранирование

- •3.4.5 Резервирование информации

- •3.4.6 Обеспечение целостности данных при отключении электроэнергии

- •4 Организационно-экономическая часть

- •4.1 Расчет стоимости проекта

- •4.2 План организационных мероприятий по внедрению разработанной системы

- •4.3 Описание эффекта от внедрения разработанной системы

- •5 Безопасность жизнедеятельности

- •5.1 Введение в безопасность жизнедеятельности

- •5.2 Условия трудовой деятельности инженера

- •5.3 Требования к помещению

- •5.3.1 Требования к освещению

- •5.3.2 Требования по шуму и вибрации

- •5.3.3 Требования по электромагнитному излучению

- •5.3.4 Требования по микроклимату

- •5.3.5 Требования по окраске помещений

- •5.3.6 Требования к режиму труда

- •5.3.7 Требования к эргономике рабочего места

- •5.3.8 Требования по пожаробезопасности

- •5.3.9 Требования по электробезопасности

- •5.3.10 Выводы по разделу

- •Заключение

- •Список литературы

- •Приложение в

- •Приложение г

- •Приложение д

- •Приложение е

- •Приложение ж

- •II. Взаимоотношения и связи

- •III. Должностные обязанности

- •IV. Права

- •V. Ответственность:

- •2. Порядок пропуска в административное здание и проезд транспортных средств на прилегающую к зданию территорию

- •3. Оформление и выдача постоянных электронных пропусков

- •5. Оформление и выдача разовых электронных пропусков

- •6. Соблюдение внутриобъектового режима

- •7. Контроль за соблюдением пропускного и внутриобъектового режима

- •Приложение к

- •I.Общие положения

- •II. Цели и задачи отдела

- •III. Структура

- •IV. Руководство

- •V.Деятельность

- •VI. Права и ответственность отдела по защите информации.

- •VII. Взаимодействие отдела с другими структурными подразделениями.

- •VIII. Заключительные положения

З.4 Аппаратно-программные средства защиты

3.4.1 Средства защиты информации от несанкционированного доступа

Защита от несанкционированного доступа необходима, прежде всего, для серверов. Для обеспечения защиты от НСД была выбрана система Secret Net. Система Secret Net предназначена для защиты от несанкционированного доступа к информационным ресурсам компьютеров, функционирующих под управлением операционных систем MS Windows 8/7/Vista/XP и Windows Server 2012/2008/2003.

Защита от несанкционированного доступа (НСД) обеспечивается комплексным применением набора защитных механизмов, расширяющих средства безопасности ОС Windows.

Система Secret Net может функционировать в следующих режимах:

1. Автономный режим — предусматривает только локальное управление защитными механизмами.

2. Сетевой режим — предусматривает локальное и централизованное управление защитными механизмами, а также централизованное получение информации и изменение состояния защищаемых компьютеров.

Основные функции, реализуемые системой Secret Net:

1. Контроль входа пользователей в систему.

2. Разграничение доступа пользователей к ресурсам файловой системы и устройствам компьютера.

3. Создание для пользователей ограниченной замкнутой среды программного обеспечения компьютера (замкнутой программной среды).

4. Разграничение доступа пользователей к конфиденциальным данным.

5. Контроль потоков конфиденциальной информации в системе.

6. Контроль вывода на печать и добавление грифов в распечатываемые документы (маркировка документов).

7. Контроль целостности защищаемых ресурсов.

8. Контроль подключения и изменения устройств компьютера.

9. Функциональный контроль ключевых компонентов Secret Net.

10. Защита содержимого дисков при несанкционированной загрузке.

11. Уничтожение (затирание) содержимого файлов при их удалении.

12. Теневое копирование выводимой информации.

13. Регистрация событий безопасности в журнале Secret Net.

14. Мониторинг и оперативное управление защищаемыми компьютерами (только в сетевом режиме функционирования).

15. Централизованный сбор и хранение журналов (только в сетевом режиме функционирования).

16. Централизованное управление параметрами механизмов защиты (только в сетевом режиме функционирования).

Система Secret Net состоит из следующих отдельно устанавливаемых программных средств:

1. Компонент «Secret Net 7» (далее — клиент).

2. Компонент «Модификатор схемы Active Directory» (далее — модификатор AD).

Используется только в сетевом режиме функционирования. Применяется в случае использования Active Directory для размещения и хранения сведений об объектах централизованного управления.

3. Компонент «Secret Net 7 — Сервер безопасности» (далее — сервер безопасности или СБ).

Используется только в сетевом режиме функционирования.

4. Компонент «Secret Net 7 — Программа управления» (далее — программа оперативного управления).

Используется только в сетевом режиме функционирования.

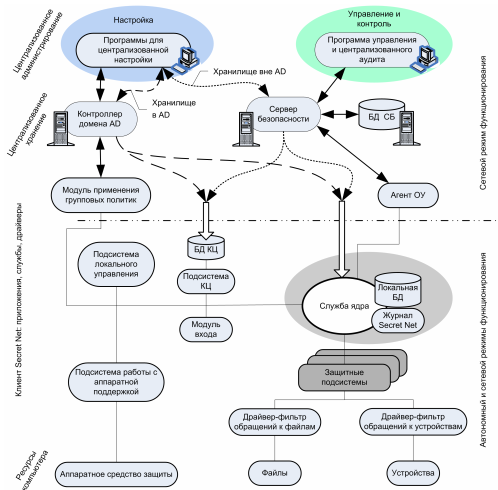

Обобщенная структурная схема взаимодействия основных компонентов системы Secret Net представлена на рисунке 9.

Рисунок 9 - Структурная схема взаимодействия компонентов Secret Net

Дополнительно устанавливается электронный замок «Соболь» в комплекте с идентификаторами Rutoken на каждый сервер. Электронный замок «Соболь» контролирует неизменность аппаратной конфигурации компьютера, файлов ОС и реестра Windows, прикладных программ. Обеспечивается запрет загрузки ОС с внешних носителей, что гарантирует загрузку штатной доверенной операционной системы. Дополнительный модуль сторожевого таймера блокирует доступ к компьютеру при обнаружении попытки отключения электронного замка «Соболь». Электронный замок «Соболь» осуществляет ведение системного журнала, записи которого хранятся в специальной энергонезависимой памяти.