- •Іироіьоюстаглндп

- •Наприклад, англійська абетка

- •Послідовність біграм відкритого тексту перетворюється за допомогоюшифрувальної таблиці на послідовність біграм шифртекстузатакими правилами:

- •5128066284580377 Або такого: 1772850682584780537.

- •Abcdefghijklmnopqrstuvwxyz

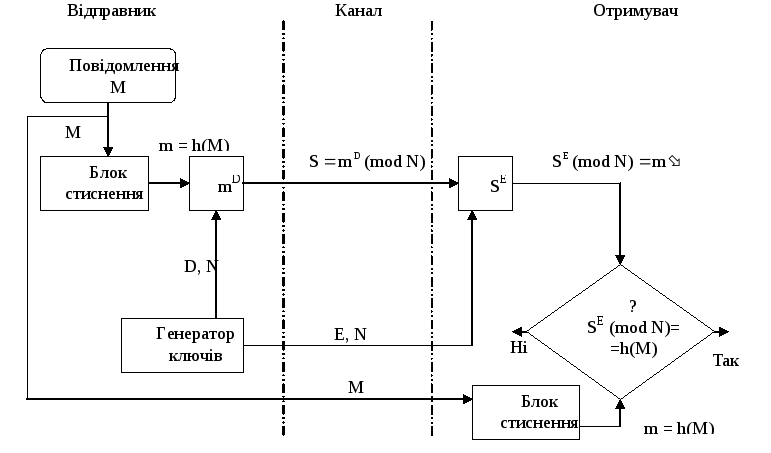

- •4.8.3 Розподілення ключів

- •Незахищенний канал

- •Момра лаоео йзшвж угуем

- •Приклад маршрутного переставляння

- •Шифррешеткаявля …

- •Послідовність біграм відкритого тексту перетворюється за допомогоюшифрувальної таблиці на послідовність біграм шифртекстузатакими правилами:

- •6 Практичні роботи

- •6.1 Практична робота № 1

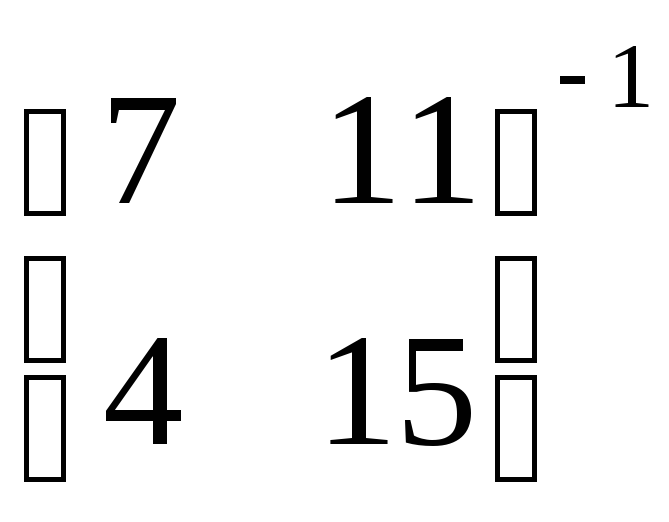

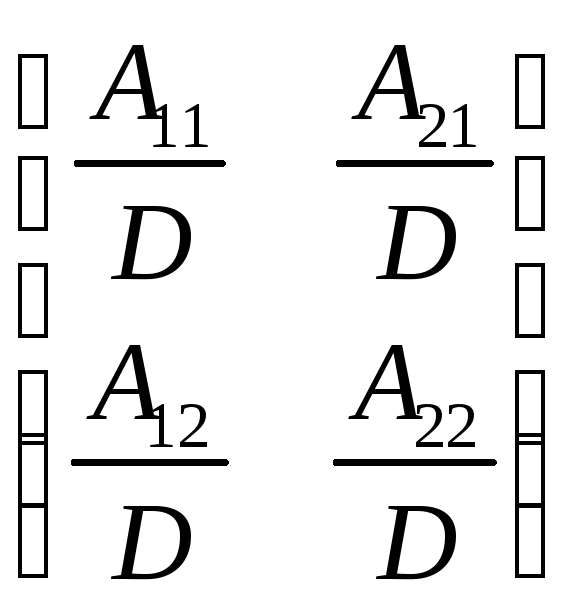

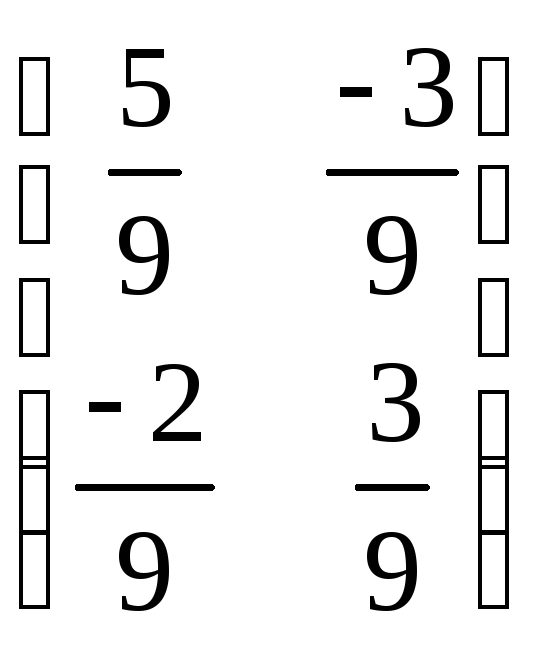

- •Основні способи знаходження обернених величин а - 1≡ 1 mod n.

- •6.2 Практична робота № 2

- •6.3 Практична робота № 3

- •6.5 Практична робота № 5

- •6.6 Практична робота № 6

- •6.7 Практична робота № 7

- •6.8 Практична робота № 8

- •Список рекомендованої літератури

Abcdefghijklmnopqrstuvwxyz

За ключ-гасло обирається число, котре легко запам'ятовується, наприклад 13579. Це гасло періодично виписується над літерами відкритого тексту (одна цифра над літерою). При шифруванні літера відкритого тексту замінюється на літеру, котра відстоїть від неї праворуч (циклічно) в абетці на кількість літер, зумовлюваних відповідною цифрою гасла. Так, наприклад, за зазначеного гасла слово THE TABLE перетворюється на шифровану послідовність UKJAJCOJ.

Подальша модернізація призвела в наш час до шифру модульного гаммування.

Пронумеруємо літери абетки: А = 01, В = 02, С = 03, …, Z = 26.

Слово THE TABLE набуває вигляду:

20.08.05.20.01.02.12.05.

Застосуємо операцію циклічного (модульного) додавання. Від звичайного додавання ця операція відрізнюється тим, що, якщо сума перевищує 26, від неї віднімається 26; обернена операція – віднімання схарактеризовується тим, що, якщо в результаті виходить від’ємне число, до нього додається 26.

Зашифровування провадиться за операцією модульного додавання. Випишемо гасло 13579 періодично під відкритим текстом і складемо відповідні числа. Здобудемо шифртекст: 21.11.10.01.10.13.15.10., що відповідає сполученню літер UKJAJCOJ. При розшифровуванні гасло віднімається з літер шифртексту.

Астрологічні захоплення Віженера навернули його до шифру, в якому шифрзнаками є положення небесних тіл у момент шифрування. Він намагався перевести свої послання на "мову неба".

Історія іноді "забувається" на сторіччя. Нашого часу шифр Віженера, який полягає в періодичному продовженні ключового слова за таблицею Тритемія, витіснив імена попередників. При цьому цей шифр часто зпримітизовується до елементарності, завдаючи образи його авторові. На початку ХХ сторіччя один з популярних американських журналів подав дуже спрощену систему Віженера як шифр, який "неможливо розкрити!".

Шифри Віженера з коротким періодичним гаслом використовуються й у наші дні в системах шифрування, від яких не вимагається високої криптографічної стійкості. Приміром, ці шифри використовуються в програмі-архіваторі "ARJ", у програмі "Word for Wіndows" (версія 2.6)тощо.

Шифр Віженера надалі модернізувався. Так, у XІX сторіччі англійський адмірал Бофор запропонував використовувати таблицю, подану на рис.1.5. У такої таблиці є одна перевага: правила зашифровування й розшифровування за нею збігаються: і в тім, і в тім разі літери вилучаються з верхнього ряду абетки. Це створює певні зручності при використанні шифрів: не треба запам'ятовувати два різні правила (зашифровування й розшифровування).

Зауважимо, що з розвиненням математики зникла потреба у таблицях Віженера й Бофора при зашифровуванні й розшифровуванні.

У ХVІІ сторіччі Дж. Фальконер (Англія) видав книгу "Розкриття секретних повідомлень". У ній викладено деякі розроблені ним методи дешифрування. Зокрема він запропонував використовувати перебирання можливих відкритих слів за їхньою довжиною, якщо в шифрованому тексті залишалося розбивання на слова.

Запропонована Фальконером система шифрування поєднує два шифри: вертикальної перестановки й гаммування.

Наведемо приклад. Оберемо гасло ЛІЛІПУТ. За цим гаслом будується так званий номерний ряд за таким правилом: літери гасла нумеруються за абеткою, при цьому однакові літери набувають послідовних номерів. Зазначеному гаслові відповідає такий номерний ряд: 3 1 4 2 5 7 6

АБВГДЕЄ ЖЗИ І Ї Й К Л М Н О П РС Т У ФХЦЧШЩ Ь ЮЯ

1 3 5 6 7

2 4

|

|

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

|

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

|

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

|

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

|

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

|

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

|

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

|

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

|

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

|

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

|

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

|

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

|

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

|

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

|

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

|

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

|

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

|

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

|

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

|

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

S |

|

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

T |

|

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

U |

|

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

V |

|

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

W |

|

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

X |

|

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

Y |

|

Z |

Y |

X |

W |

V |

U |

T |

S |

R |

Q |

P |

O |

N |

M |

L |

K |

J |

I |

H |

G |

F |

E |

D |

C |

B |

A |

Z |

|

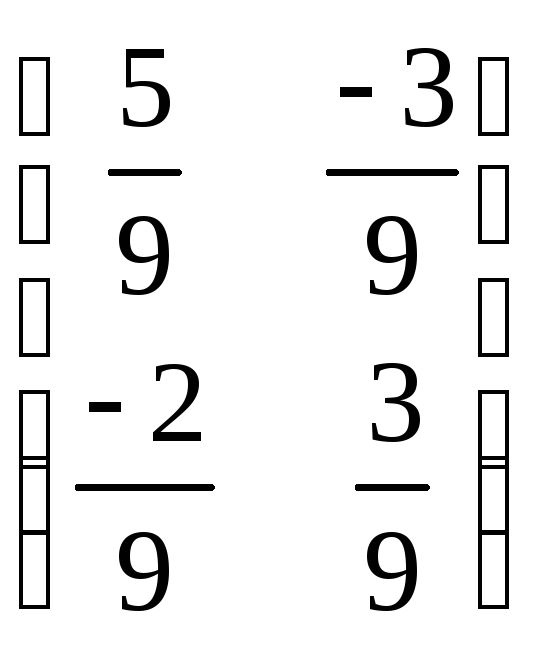

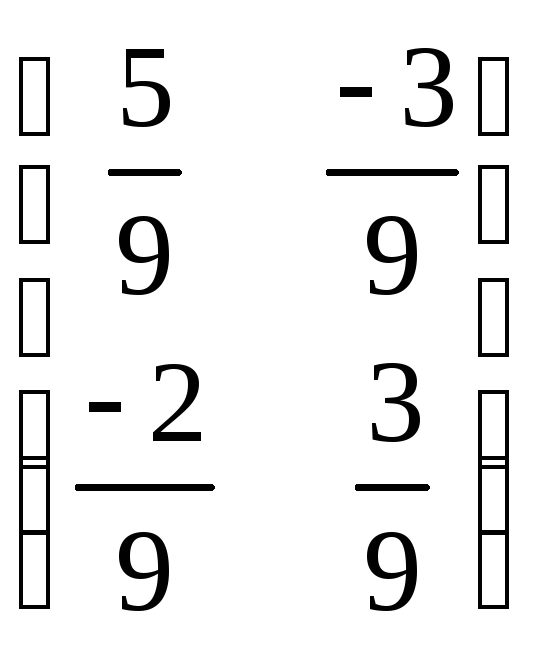

Рисунок 1.5 – Шифр Бофора для англійської абетки

| ||||||||||||||||||||||||||

1.3.2 Роторні машини

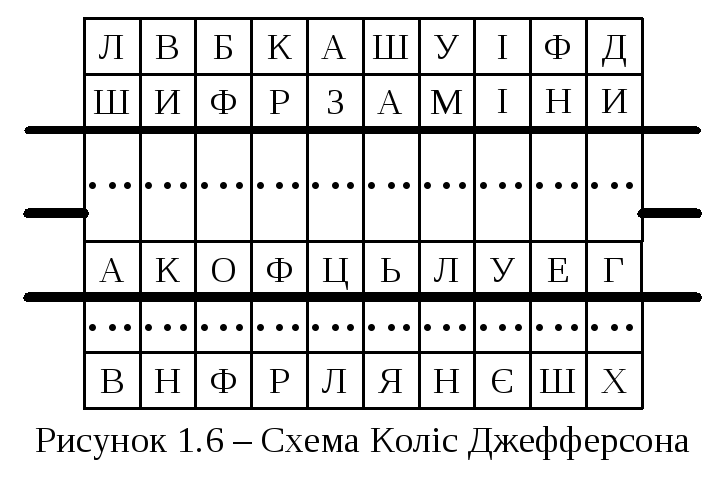

Першою спробою побудувати роторну машину була так звана машина Джефферсона (колеса Джефферсона), яка була створена наприкінці 18-го віку першим державним секретарем Америки Томасом Джефферсоном. Вона уявляла собою певну кількість дисків, що надіваються на вісь, утворюючи, таким чином, циліндр. На ободі кожного колеса рівномірно і випадково були нанесені символи алфавіту, з яких формувався текст криптограм. Розподілення символів було випадковим і на кожному колесі воно відрізнялось від розподілення на інших колесах. Колеса можна знімати та міняти місцями. Уздовж циліндру можуть пересуватись та фіксуватись дві паралельні планки. Прокручуючи кожне колесо, блок відкритого тексту набирали уздовж першої планки. Текст, що складається таким чином уздовж другої планки і не мав ніякого смислу, уявляв собою відповідний блок зашифрованого тексту (криптограми). Ключем у даному випадку будуть розподілення букв на колесах, послідовність цих коліс та відстань між планками.

Всього машина Джефферсона мала 36 дисків на кожному з яких було нанесено по 26 букв латинського алфавіту. Це означає, що загальна кількість варіантів, якими може бути зашифроване повідомлення дорівнює 26!*36! і має порядок 10 60.

Нажаль, винахід Джефферсона було забуто на багато років через те, що рівень розвитку математики на той час не дозволяв зробити правильну оцінку стійкості такого способу шифрування. Сам Джефферсон та його адміністрація продовжували користуватись іншими, значно гіршими шифрами.

У 20-х роках ХХ сторіччя було винайдено електромеханічні пристрої шифрування, котрі автоматизують процеси шифрування й дешифрування. Робота таких машин базується на принципі багатоабеткової заміни символів вихідного тексту за довгим ключем відповідно до версії шифру Віженера. Більшість з них – американська машина SІGABA (М-134), англійська TYPEX, німецька ENІGMA, японська PURPLE - були роторними машинами.

Головною деталлю роторної машини є ротор (чи колесо) із дротовими перемичками всередині. Ротор має форму диска (розміром з хокейну шайбу). На кожному боці диска розташовано рівномірно за колом m-електричні контакти, де m – кількість знаків абетки (в разі латинської абетки m = 26, української – 33). Кожен контакт на передньому боці диска з'єднано з одним з контактів на задньому боці. Як наслідок електричний сигнал, котрий являє собою знак, буде переставлено відповідно до того, як він проходить через ротор від переднього боку до заднього.

Приміром, ротор можна закомутувати дротовими перемичками для підставляння А замість Ф, Б – замість У, С – замість Л і т. п. При цьому вихідні контакти одного ротора мають приєднуватися до вхідних контактів ротора, який слідує за ним. Тоді, наприклад, якщо на клавіатурі чотирироторної машини натискалася клавіша А, то перший ротор міг перетворити її на літеру Ф, яка, пройшовши через другий ротор, могла стати літерою Т, яку третій ротор міг замінити на літеру К, котра могла бути перетворена четвертим ротором на літеру Е шифртексту. Після цього ротори поверталися – і наступного разу заміна була іншою. Аби спантеличити криптоаналітиків, ротори оберталися з різною швидкістю.

Щоб роторна машина була оптимальною, повинні виконуватись наступні умови:

період повторення має бути великим;

після шифрування кожного знаку якомога більша частина роторів повинна міняти своє положення.

Щодо машини “Енігма”, то другому пункту вимог вона не відповідає, але цим забезпечується простота її технічної реалізації. Ускладнення способу обертання дисків має виконуватись таким чином, щоб зберігалась однозначність шифрування, а це дуже складна справа.

Роторна машина може бути налаштована за ключем зміною будь-яких її змінних:

роторів;

порядку розташування роторів;

кількості місць зупинки на колесо;

характеру руху і т. д.

Оскільки перекомутовувати ротори складно, то зазвичай на практиці машини забезпечували комплектом роторів, у якому перебувало більше роторів, аніж можна водночас розмістити в машині. Первинне налаштовування за ключем здійснювалося вибором роторів, які складають комплект. Вторинне налаштовування за ключем здійснювалося вибором порядку розташування роторів у машині й установленням параметрів, керуючих рухом машини. З метою утруднення розшифровування шифртекстів неправочинним користувачем ротори щодня переставляли місцями чи замінювали. Більша частина ключа визначала початкові положення роторів і конкретні переставляння на комутаційній дошці, за допомогою якої здійснювалося початкове переставляння вихідного тексту до його шифрування.

Роторні машини були найважливішими криптографічними пристроями під час другої світової війни й домінували, принаймні, до кінця 50–х років минулого сторіччя.

1.3.3 Одноразова система шифрування

Майже всі застосовувані на практиці шифри схарактеризовуються як умовно надійні, оскільки вони можуть бути в принципі розкриті за наявності необмежених обчислювальних можливостей. Абсолютно надійні шифри не можна зруйнувати навіть за використання необмежених обчислювальних можливостей. Існує єдиний такий шифр, застосовуваний на практиці, – одноразова система шифрування. Характерною рисою одноразової системи шифрування є одноразове використання ключової послідовності.

Одноразова система шифрує вихідний відкритий текст

![]() =

(Х0,

Х1,

..., Xn–1)

=

(Х0,

Х1,

..., Xn–1)

на шифртекст

![]() =

(Y0,

Y1

...,Yn–1)

=

(Y0,

Y1

...,Yn–1)

за допомогою підставляння Цезаря

Yi = (Xi + Ki) mod m, 0 < i < n,

де Кi – i-й елемент випадкової ключової послідовності.

Ключовий

простір

![]() одноразової системи являє собою набір

дискретних випадкових величин з

одноразової системи являє собою набір

дискретних випадкових величин з![]() і міститьmn

значень.

і міститьmn

значень.

Процедура розшифровувания описується співвідношенням

Xi = (Yi – Кi) mod m,

де Кi – i-й елемент тієї ж самої випадкової ключової послідовності.

Одноразову систему винайдено 1917 року американцями Дж. Моборном та Г. Вернамом. Для реалізації цієї системи підставляння іноді використовують одноразовий нотатник. Цей нотатник складено з відривних листків, на кожному з яких надруковано таблицю з випадковими числами (ключами) Ki. Нотатник виконується в двох екземплярах: один використовується відправником, а другий – одержувачем. Для кожного символу Xi повідомлення використовується свій ключ Кi з таблиці лише одноразово. Після того як таблицю використано, її має бути вилучено з нотатника і знищено. Шифрування нового повідомлення розпочинається з нового листка.

Цей шифр є абсолютно надійний, якщо набір ключів Кi є насправді випадковий і непередбачуваний. Якщо криптоаналітик спробує викорис-товувати для заданого шифртексту всі можливі набори ключів і відновити всі можливі варіанти вихідного тексту, то вони усі виявляться рівноймовірними. Не існує жодного способу обрати вихідний текст, що його було насправді надіслано. Теоретично доведено, що одноразові системи є нерозкривними системами, оскільки їхній шифртекст не містить достатньої інформації для відновлення відкритого тексту.

Здавалося б, що завдяки даному достоїнству одноразові системи варто застосовувати завжди, коли є вкрай потрібна абсолютна інформаційна безпека. Однак можливості застосовування одноразової системи є обмежені чисто практичними аспектами. Істотним моментом є вимога одноразового використання випадкової ключової послідовності. Ключова послідовність з довжиною, не меншою за довжину повідомлення, повинна передаватися одержувачеві повідомлення заздалегідь чи окремо певним секретним каналом. Ця вимога не буде надто обтяжливою для передавання насправді важливих одноразових повідомлень, наприклад гарячою лінією Москва – Київ. Однак така вимога практично є нездійсненна для сучасних систем опрацьовування інформації, де потрібно зашифровувати безліч мільйонів символів.

У деяких варіантах одноразового нотатника вдаються до більш простого керування ключовою послідовністю, але це призводить до певного зниження надійності шифру. Наприклад, ключ обумовлюється зазначенням місця в книзі, відомій і відправникові й одержувачеві повідомлення. Ключова послідовність розпочинається з певного місця цієї книги й використовується в такий самий спосіб, як і в системі Віженера. Іноді такий шифр називають шифром з рухомим ключем.

2 Принципи криптографічного захисту інформації

Перші криптосистеми виникають вже на початку нової ери. Приміром, Цезар у своєму листуванні використовував уже більш-менш систематичний шифр, котрий дістав його ім'я.

Бурхливого розвинення криптографічні системи набули роками першої й другої світових війн минулого сторіччя. Розпочинаючи з післявоєнного часу й по нинішній день розвинення обчислювальних засобів прискорює розробляння й удосконалювання криптографічних методів.

Чому проблема використання криптографічних методів в інформаційних системах (ІС) стала сьогодні надто актуальна?

З одного боку, розширилося використання комп'ютерних мереж, зокрема глобальної мережі Інтернет, якими передаються потужні обсяги інформації державного, військового, комерційного та приватного характеру, що вона не припускає можливості доступу до неї сторонніх осіб.

З іншого боку, поява нових потужних комп'ютерів, технологій мережних та нейронних обчислень уможливила дискредитацію криптографічних систем, котрі ще донедавна вважалися за стійкі.

2.1 Задачі, що вирішуються криптографічними методами

Перш ніж розпочати вивчення основних криптографічних систем і методів, що лежать в основі їх побудови, треба визначитися із основними поняттями у сфері криптографічного захисту інформації. Тобто, треба дати відповідь на запитання, що саме має захищатися в телекомунікаційних системах, а також від чого та від кого воно має захищатись і як.

Відповідь на перше запитання вимагає побудови моделі інформаційного процесу. Для цього треба визначитися з тим, хто є учасниками інформаційного процесу, які задачі перед ними стоять і як вони збираються їх вирішувати.

Відповідь на друге запитання повинні давати критерії нормального протікання інформаційних процесів у системі і визначити потенційно можливі обставини, що приводять до відхилення їх протікання від нормального. Такі обставини називають „загрозами”, а особи, що навмисно або ненавмисно можуть їх утворювати називають потенційними „порушниками”.

Розгорнута відповідь на друге запитання є моделлю порушника. Порушник – це окрема особа, сума цілей і можливостей, що відповідає принципові: два суб’єкти, що мають однакові цілі і можливості – це один суб’єкт.

Існує досить велика кількість методів захисту інформації. Щодо криптографічних, то до їх складу відносять методи, в основі яких лежать секретні алгоритми. Термін „секретний алгоритм” має широке тлумачення, але насамперед, мається на увазі алгоритм, який цілком або будь-який параметр чи частина параметрів якого, відомі лише учасникам інформаційного процесу.

Надалі, під інформаційним процесом будемо мати на увазі процес взаємодії кількох суб’єктів, що передбачає обмін інформації між ними. Таких суб’єктів може бути, що найменше два. Що стосується відхилення у протіканні інформаційного процесу від норми, то ні якого об’єктивного критерію такої норми не існує. Тому загрозами ми і будемо називати, будь-які можливі обставини, що ведуть до такого відхилення. Порушники, що здійснюють загрози, можуть бути або законними учасниками інформаційного процесу, або особами, що просто мають доступ до інформації, яка обробляється чи передається в ході інформаційного процесу і, таким чином, можуть впливати на його протікання.

Якщо учасники інформаційного процесу не мають змоги впливати на його протікання, то такий процес називають „взаємодією в умовах довіри один до одного”. У протилежному випадку, процес називають „взаємодією недовіри один до одного”. Процеси останнього типу в сучасних системах є найбільш розповсюдженими. Слід зауважити, що тут мова йдеться не про особисту недовіру учасників процесу один до одного, а про дещо більше. Повинні враховуватись всі фактори, як у внутрішньому, так і у зовнішньому середовищі функціонування системи, що можуть впливати на процес інформаційних взаємин.

Таким чином, задачі, що вирішуються криптографічними методами, можна розділити за наступними критеріями:

- згідно з характером взаємовідносин, що мають захищатись;

- згідно з цілями, що ставить перед собою порушник;

- згідно з можливостями зловмисників.

Найпростішим випадком інформаційних взаємодій є передача даних від одного суб’єкту до другого. Відповідно, самою розповсюдженою задачею, що вирішується криптографічними методами, є захист конфіденційності інформації, що зберігається та передається по каналах зв’язку. Одночасно, ця задача є й самою важливою, не зважаючи на те, що втілення інформаційних технологій в різноманітні сфери людської діяльності значно розширило їх коло.

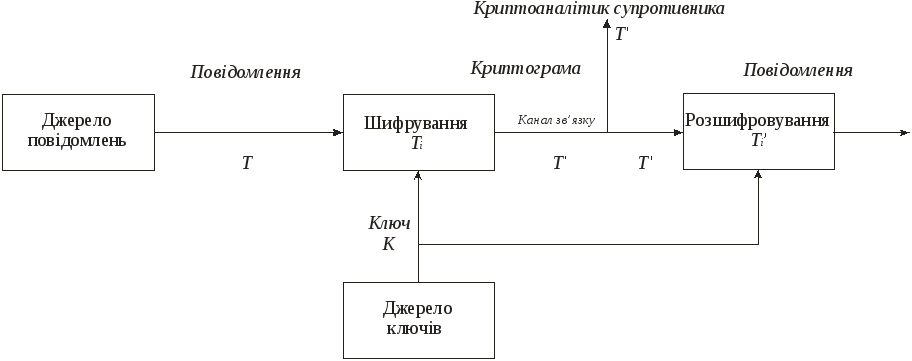

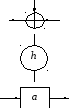

2.2 Секретна система зв’язку

Задача, що полягає у захисті інформації під час передачі по каналах зв’язку, вперше була сформульована К. Шенноном у вересні 1945 року, а опублікована у відкритому вигляді у 1949 році в технічному журналі Bell System Technical Journal. Він запропонував секретну систему зв’язку, що приведена на рисунку 2.1.

Згідно із запропонованою системою, на стороні, що передає повідомлення Ті мається джерело повідомлень і джерело ключів Кj. При цьому, на обох множинах Т і К, завдані розподілення Р(Т) і Р(К). Це означає, що для будь-якого Ті є Т визначена ймовірність р(Ті) є Р(Т), а для будь-якого Кj є К визначена ймовірність р(Кі) є Р(К) і виконуються правила.

![]() і

і

![]() .

.

Рисунок 2.1 – Схема секретної системи зв’язку

Ключ, сформований на стороні, що подає повідомлення з імовірністю р(Кі), передається на протилежну сторону через окремий закритий канал зв’язку, до якого можливий порушник не повинен мати доступу. Необхідність такого каналу є дуже серйозним недоліком секретних систем, оскільки в мережах з великою кількістю користувачів їх реалізація вимагає занадто великих ресурсів.

2.3 Вимоги до реалізації сучасних криптоалгоритмів.

Сучасні криптографічні системи можуть бути реалізовані програмним, програмно-апаратним чи апаратним шляхом.

Існують наступні загальні вимоги до реалізації криптографічних алгоритмів:

- криптографічні алгоритми повинні бути адаптовані до новітньої програмно-апаратної бази (наприклад, алгоритми блочного шифрування в програмній реалізації повинні бути адаптовані до операцій з 64-розрядними числами);

- обсяг ключа повинен відповідати сучасним методам і засобам розшифровування зашифрованих повідомлень;

- операції шифрування і розшифровування повинні по можливості бути простими, щоб задовольняти сучасним вимогам швидкісних характеристик;

- обсяг повідомлення в ході виконання операцій шифрування повинен зводитися до мінімуму;

- повинно бути виключене явище розмноження помилок.

До недавнього часу алгоритми шифрування реалізовувалися у виді окремих пристроїв, що обумовлювалося використанням криптографії для засекречування різних методів передачі інформації (телеграф, телефон, радіозв’язок). В даний час вона також знаходить широке застосування. Це зумовлено наступними причинами.

По-перше, апаратна реалізація володіє кращими швидкісними характеристиками, ніж програмно-реалізовані алгоритми шифрування. Використання спеціальних чипів, адаптованих до реалізації процедур шифрування і розшифровування, приводить до того, що, на відміну від процесорів загального призначення, вони дозволяють оптимізувати багато математичних операцій, що застосовуються алгоритмами шифрування.

По-друге, апаратні засоби захисту інформації мають незрівнянно більшу захищеність як від побічних електромагнітних випромінювань, що виникають у ході роботи апаратури, так і від безпосереднього фізичного впливу на пристрої, де здійснюються операції шифрування і збереження ключової інформації. Їх виконують таким чином, що у випадку виявлення до них несанкціонованого доступу, вони саморуйнуються.

По-третє, апаратні засоби більш зручні в експлуатації, тому що дозволяють здійснювати операції шифрування і розшифровування для користувача в прозорому режимі; крім того, їх легко інсталювати.

По-четверте, з огляду на різноманіття варіантів застосування засобів криптографічного захисту інформації, апаратні засоби повсюдно використовуються для захисту телефонних переговорів, відправлення факсимільних повідомлень і інших видів передачі інформації, де неможливо використовувати програмні засоби.

До переваг програмної реалізації можна віднести те, що програма, написана під одну операційну систему, може бути модифікована під будь-який тип ОС.

Крім того, обновити програмне забезпечення можна з меншими часовими і фінансовими витратами. До того ж багато сучасних осягнень в області криптографічних протоколів недоступні для реалізації у виді апаратних засобів.

До недоліків програмних засобів криптографічного захисту варто віднести можливість втручання в дію алгоритмів шифрування й одержання доступу до ключової інформації, що зберігається в загальнодоступній пам’яті.

Таким чином, слабка фізична захищеність програмних засобів є одним з основних недоліків подібних методів реалізації алгоритмів шифрування.

Крім того, програмна реалізація засобів криптографічного захисту не в змозі забезпечити виконання деяких характеристик, необхідних для надійного використання алгоритмів шифрування. Наприклад, генерація ключової інформації не повинна вироблятися програмними давачами випадкових чисел; для цієї мети необхідно використовувати спеціальні апаратні пристрої.

Програмно-апаратна реалізація дозволяє користувачам усунути деякі недоліки програмних засобів захисту інформації і при цьому зберегти їхні переваги (за винятком цінового критерію).

Основними функціями, покладеними на апаратну частину програмно-апаратного комплексу криптографічного захисту інформації, звичайно є генерація ключової інформації і збереження ключової інформації в пристроях, захищених від несанкціонованого доступу з боку зловмисника.

Крім того, за допомогою методик такого типу можна здійснювати автентифікацію користувачів за допомогою паролів (статичних чи динамічно змінюваних, котрі можуть зберігатися на різних носіях ключової інформації – смарт-карти, touch-memory і т. д.) або на основі унікальних для кожного користувача біометричних характеристик.

2.3.1 Параметри сучасних шифрів

В реальних умовах, під час побудови криптографічних систем, використовуються шифри, що не є досконалими. Це відбувається через те, що дуже важко реалізувати систему, яка б формувала велику кількість випадкових ключів, що відповідали б умовам Шеннона, та забезпечувала б їх своєчасне секретне розподілення у мережах зв’язку із великою кількістю користувачів.

Крім того, недосконалість шифру зовсім не означає, що він обов’язково буде зламаний. Насправді, все залежить від інтелектуальних та обчислювальних ресурсів криптоаналітика. Якщо криптографічне перетворення передбачає виконання досить великої кількості складних операцій, у можливого зловмисника не вистачить можливостей для того щоб дешифрувати перехоплене повідомлення за розумний термін.

Таким, чином сучасні криптографічні системи мають будуватись з урахуванням можливостей імовірного супротивника, від якого захищається інформація і, в такому разі, звичайно, виникає питання про те, яким чином ці можливості мають враховуватись.

В якості міри, за допомогою якої оцінюється складність обчислювального процесу під час дешифрування повідомлень, частіше за все використовують кількість елементарних операцій w деякого типу, що виконуються протягом часу дешифрування одного повідомлення, або визначення одного ключа. В кожному окремому випадку обговорюється, що саме включається у термін “елементарна операція”. Це може бути або сукупність операцій, що виконуються на конкретній апаратурі за один етап шифрування, або сукупність операцій, що виконується протягом часу однієї спроби підбору ключа, або щось інше. Головне – щоб вибір цієї міри був обґрунтований.

Складність процедур дешифрування залежить від кількості апріорної інформації, що є в розпорядженні у криптоаналітика. Найскладнішою вважається ситуація, коли крім перехопленої криптограми довжиною в n символів у нього нічого не має. Такий спосіб атаки на шифр називають “аналізом на основі перехоплених криптограм”.

В цій ситуації, єдиним способом дешифрування криптограми є перевірка усіх можливих значень ключа. Якщо його довжина дорівнює довжині повідомлення, повна кількість ключів, які треба буде перебрати складає величину 2 n . Цю величину називають потужністю ключового простору. Підвищення потужності ключового простору, звичайно, збільшує криптографічну стійкість шифру, але не завжди і необов’язково. Наприклад, для шифру простої заміни потужність ключового простору дорівнює величині т !, де т це кількість символів у алфавіті. Хоча при досить великій довжині тексту потужність ключового простору буде непомірно великою, як відомо, шифри простої заміни ламаються статистичними методами досить легко.

На жаль, не існує універсальних методів, що їх можна було б застосувати для криптографічного аналізу будь-яких шифрів. Кожен з відомих шифрів потребує розробки індивідуального способу аналізу і дешифрування. Надалі, під методом аналізу шифру будемо розуміти сукупність правил та дій, що сформульовані на основі дослідження конкретного шифру і використання яких дає змогу виконати дешифрування криптограми з імовірністю, що відрізняється від нуля.

Дешифрування з імовірністю, яка відрізняється від нуля означає, що, в разі, якщо ми будемо обирати ключ не з усієї з множини К, а тільки з деякої її частини Кl К, яка сформована випадковим вибором із К, імовірність дешифрування співпадає з імовірністю попадання ключа, за допомогою якого зашифроване повідомлення, в множину Кl.

Для подальшого вивчення принципів будування шифрів, що відповідають заданим умовам щодо їх криптографічної стійкості, введемо необхідні визначення.

Мінімальна імовірність практичного дешифрування – обґрунтована числова величина, що характеризує практичну значимість алгоритму дешифрування. Ця величина залежить від багатьох параметрів і, в першу чергу від вимог до безпеки. Один і той же шифр в різних умовах буде мати різні величини цього параметру.

Алгоритм дешифрування – обчислювальний алгоритм, що побудований на основі конкретного методу аналізу шифру і дає змогу виконувати дешифрування.

Обчислювач – пристрій, що реалізує алгоритм дешифрування і має фіксовану кількість команд, кожна з яких називається елементарною операцією та виконується за один такт роботи.

Потужність обчислювача – число тактів, що виконується за одну секунду.

Пам’ять обчислювача – доступна пам’ять, що використовується в процесі обчислення та зберігання даних.

Надійність алгоритму дешифрування – імовірність дешифрування, що визначається обраним методом дешифрування та алгоритмом його реалізації.

Важкість алгоритму дешифрування – число операцій, що необхідне для реалізації алгоритму дешифрування на даному обчислювачі, поділене на надійність даного алгоритму (якщо він допускає його реалізацію).

Максимально припустима пам’ять – числова величина, що характеризує практичну значимість алгоритму дешифрування.

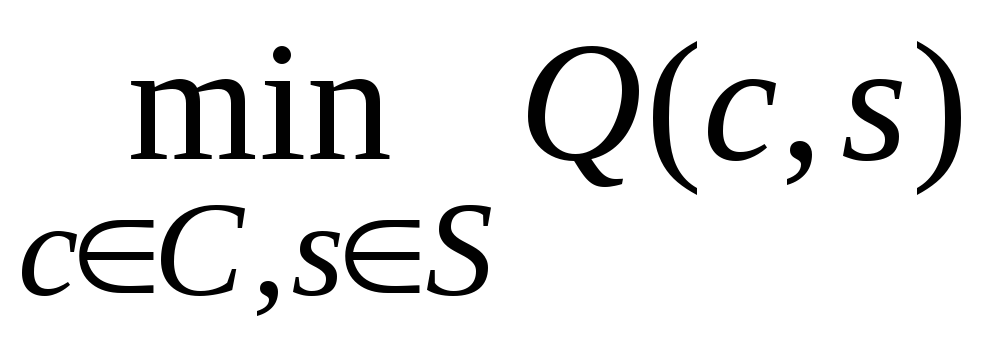

Нехай М – множина всіх можливих методів аналізу шифру F з імовірністю дешифрування (мінімальна імовірність практичного дешифрування). Через S визначимо множину всіх алгоритмів дешифрування, що вимагають пам’яті не більше за величину RAM і відповідають множині М. Крім того, нехай С - множина всіх обчислювачів. Тоді визначимо через Q(c,s) важкість дешифрування алгоритму S по відношенню до обчислювача Q для всіх s S та с С.

З урахуванням сказаного, можна зробити наступне визначення. Стійкість шифру F при заданій мінімальній надійності та максимальному об’ємі пам’яті RAM, називається величина Q(F), що дорівнює

Іншими словами, стійкість шифру, це кількість операцій, що мають бути виконаними при умові використання найбільш ефективного алгоритму та найбільш потужного обчислювача.

Крім терміну стійкість, часто використовують такий термін як практична стійкість, який означає важкість реалізації найшвидшого з відомих алгоритмів, що відповідає найбільш ефективному з відомих методів на найшвидшому з доступних обчислювачів.

Таким чином, при створенні того чи іншого шифру треба враховувати можливості, що має криптоаналітик супротивника. Побудова шифрів, стійкість яких значно перевершує необхідну не оправдана, оскільки вона досягається збільшенням часу, що витрачається на виконання процедур зашифрування та розшифровування, а також використанням занадто великих обчислювальних ресурсів.

2.3.2 Елементарні криптографічні перетворення

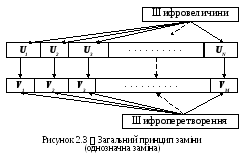

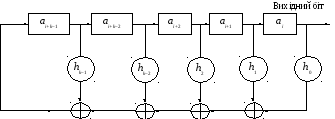

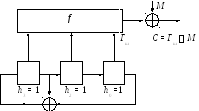

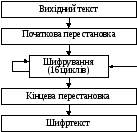

У статті, що була опублікована Шенноном у 1949 році, було запропоновано будувати шифри, які задовольняють певним умовам щодо їх стійкості, шляхом використання послідовності операцій заміни, перестановок та функціональних перетворень. Такі операції називають елементарними криптографічними перетвореннями (рис.2.2). Щоб перетворення можна було називати елементарним, воно повинно досить легко реалізовуватися програмними або апаратними засобами.

Рисунок 2.2 Елементарні криптографічні перетворення

Історично так склалося, що на початку розвитку криптографії утворювались та використовувались шифри, які містили одне просте перетворення. Сьогодні такі перетворення входять до складу сучасних шифрів у якості елементарних. Здебільшого, це були заміни одних символів на інші або їх перестановки місцями у межах повідомлення, що має бути зашифрованим. Причому, найбільшу і різноманітнішу групу складають саме шифри заміни, тому розглянення елементарних криптографічних перетворень почнемо саме з них.

В загальному випадку шифр заміни можна описати наступною алгебраїчною моделлю

![]()

Будемо, також вважати, що слова відкритого тексту складаються символами алфавіту Ап, а слова криптограм символами алфавіту Вт. В загальному випадку, у відкритому тексті групи символів, що складаються з алфавіту Ап, замінюються на групи символів, що складаються з алфавіту Вт. При цьому довжина шифровеличин та відповідних до них шифроперетворень може не співпадати. Крім того, кожній із шифровеличин може бути поставлена у відповідність більше ніж одне шифроперетворення. Тобто, під час зашифровування повідомлення, заміна може бути не однозначною. Щодо розшифрування, то воно залишається однозначним, незалежно від способу зашифровування.

З урахуванням сказаного, множину шифровеличин U можна розглядати як множину слів Uі алфавіту А*.

![]()

а множину шифроперетворень V як множину слів Vі алфавіту В*

![]()

Тоді

![]() а

а

![]() Якщо кількість символів

у алфавітах А

і В

відповідно дорівнює п

і т,

тоді загальна кількість шифровеличин

Uі

повинна складати

N

п

а загальна кількість

шифроперетворень

Vі

повинна складати М

т.

Якщо кількість символів

у алфавітах А

і В

відповідно дорівнює п

і т,

тоді загальна кількість шифровеличин

Uі

повинна складати

N

п

а загальна кількість

шифроперетворень

Vі

повинна складати М

т.

При такому способі завдання шифру заміни, потужність ключового простору r, що визначає стійкість шифру, буде досить великою.

Множину V можна представити як сімейство з r варіантів такого її розподілення

![]()

Для

того, щоб шифрування було однозначним,

всі підмножини

![]() не повинні пересікатись, тобто

не повинні пересікатись, тобто

![]()

і

кожна з підмножин

![]() не

повинна бути пустою

не

повинна бути пустою

![]()

Таким чином, з урахуванням вище сказаного, можна надати наступне визначення шифру заміни.

Шифром заміни є шифр, що передбачає заміну шифровеличин відкритого тексту на відповідні до них фіксовані шифроперетворення або групи шифроперетворень закритого тексту.

У найпростішому випадку

шифровеличини співпадають із символами

алфавіту Ат,

за допомогою яких утворюються відкриті

повідомлення, а шифроперетворення із

символів алфавіту Вп,

з якого утворюються криптограми. Причому,

Вп,

частіше за все, є підстановкою на Ат

, що утворюється за

допомогою відображення

![]() .

Тодіп

=

т

i N=M.

Шифри, які передбачають співпадання

довжини шифровеличин та відповідних

до них шифроперетворень, називають

шифрами

рівнозначної заміни.

В протилежному випадку

мають місце шифри

різнозначної заміни.

.

Тодіп

=

т

i N=M.

Шифри, які передбачають співпадання

довжини шифровеличин та відповідних

до них шифроперетворень, називають

шифрами

рівнозначної заміни.

В протилежному випадку

мають місце шифри

різнозначної заміни.

Прикладом такого шифру є шифр

Цезаря, що вважається одним перших

історично відомих шифрів. Згідно з

принципом шифрування, що він передбачає,

кожен символ аі

закритого повідомлення

![]() перетворюється у відповідний до нього

символbі

закритого

повідомлення

перетворюється у відповідний до нього

символbі

закритого

повідомлення

![]() за правилом

за правилом

![]()

де k – є ключ до шифру.

У цьому шифрі використовуються лише адитивні операції над елементами множини Ат . Потужність його ключового простору обмежується довжиною алфавіту, тобто величиною т. Через це його стійкість дуже низька, але зважаючи на те, що він використовувався у ті часи, коли переважна більшість людей взагалі читати не вміла, вона була достатньою.

Інший варіант цього шифру, що з’явився значно пізніше і відомий під назвою афінної системи підстановок Цезаря, крім адитивних, використовує мультиплікативні операції, передбачає шифрування за правилом

![]()

де с,d – є цілими числами, при чому числа с і т мають бути взаємнопростими для того, щоб забезпечувалась однозначність шифрування.

Потужність ключового простору такого шифру значно більша по відношенню до попередньої його реалізації і дорівнює т!, але він так само має дуже низьку криптографічну стійкість. Статистичні характеристики символів відкритого тексту при таких способах шифрування цілком переходять на символи у відповідній до нього криптограмі. Це відбувається через те, що обидва наведені приклади відповідають шифрам однозначної заміни, коли кожен символ відкритого тексту під час його зашифрування завжди перетворюється у один і той же символ криптограми. Існує багато інших прикладів таких шифрів. До їх складу можна віднести шифр Полібія, шифрування за допомогою магічних квадратів, шифрування за допомогою таблиць Трисемуса тощо.

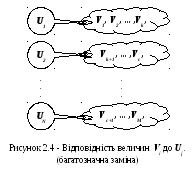

Щоб запобігти повному перенесенню статистичних характеристик відкритих повідомлень на відповідні до них криптограми, у минулі часи до складу алфавіту Вп, з якого утворюються закриті криптограми, добавляли додаткові символи так, щоб n < m. Під час зашифрування повідомлень у такий спосіб, кожен символ відкритого тексту можна було замінити на один кількох різних символів заздалегідь визначеної підмножини алфавіту Вп. Цей принцип добре ілюструється рисунком 2.4. Шифри такого типу називають шифрами багатозначної заміни або шифрами пропорційної заміни.

Ідея пропорційної заміни полягає в тому, що символи відкритого тексту, які зустрічаються досить рідко по відношенню до інших, повинні передбачати більшу кількість варіантів заміни. Така процедура є досить ефективним способом підвищення стійкості шифру по відношенню до способів його статистичного криптоаналізу. На відміну від шифрів багатозначної заміни, шифри, що передбачають лише один варіант заміни, називають шифрами однозначної заміни.

Наведені вище приклади шифрів заміни, є одноалфавітними шифрами. Намагання подальшого підвищення їх стійкості по відношенню до різноманітних способів статистичного криптоаналізу привело до побудови так званих багатоалфавітних шифрів. Їх формальне представлення було наведене вище. Багатоалфавітним шифром заміни є шифр, у якому залежність між шифровеличинами у відкритому тексті та відповідними до них шифроперетвореннями у закритому тексті зберігається лише для окремих частин повідомлення, що підлягає шифруванню.

Щоб реалізувати багатоалфавітну заміну, повідомлення, що підлягає зашифруванню, має бути розподілене на блоки однакової довжини (останній блок може мати меншу довжину). Надалі, кожен символ чергового блоку, що має бути зашифрованим, перетворюється у символ криптограми шляхом заміни його на відповідний символ окремого алфавіту. Загальна кількість таких алфавітів дорівнює довжині блоку. Взагалі, шифри, що вимагають попереднього розподілення відкритого тексту на блоки однокової довжини, і подальше зашифрування кожного з них окремо, називають блочними шифрами. У протилежному випадку, мають місце так звані поточні шифри.

Зрозуміло, що шифри багатоалфавітної заміни мають вищу стійкість до різноманітних способів статистичного криптоаналізу у порівнянні з одноалфавітними шифрами. Протягом часу було розроблено багато варіантів таких шифрів, що забезпечують достатньо високу криптографічну стійкість навіть с точки зору вимог нинішнього часу. Серед них найбільш цікавими були роторні машини, що дозволяли механізувати процедури шифрування великих об’ємів повідомлень.

Шифрування відкритих текстів способом перестановки передбачає зміну позицій шифровеличин у відкритому повідомлені. У сучасних криптосистемах такі шифри використовуються, як правило, у комбінації з іншими типами криптографічних перетворень.

Для подальшої формалізації перестановочних шифрів надамо визначення перестановки.

Перестановкою набору цілих чисел від 0 до N-1 будемо називати зміну порядку їх запису. Для того, щоб показати, що символ аі переставлено з i-тої позиції в позицію (i), де 0 (i) < n, скористаємось таким записом

![]()

Загальне число перестановок на множині (0,1, ... , N-1) дорівнює

![]()

Далі перестановку набору S={s0,s1, ... , sN-1} символів будемо розглядати як взаємно-однозначне відображення на себе

![]()

![]()

Якщо повідомлення, що підлягає зашифруванню сформоване символами алфавіту А, загальна кількість яких дорівнює т, загальна кількість варіантів, що дають змогу утворити перестановку у групі з п символів, дорівнює (mn)!.

Реалізація шифрів перестановки принципово вимагає попереднього розподілу відкритого тексту на блоки однакової довжини у тих ситуаціях, коли загальна довжина тексту перевищує деяку величину, що визначається типом шифру. При такому розподілі кожен блок зашифровується незалежно від інших блоків.

Довжина блоку визначає потужність ключового простору. Якщо вона складається з бінарних символів і дорівнює п’яти, існує 120 способів її перестановки. Це означає, що для реалізації такого шифру потрібен пристрій, пам’ять якого повинна вміщувати всі 120 таблиць відповідних перестановок, тобто 2880 біт. У разі ж коли довжина блоку складає 128 символів, операція перестановки стає технічно неможливою, хоча потужність ключового простору, що вона забезпечить, буде дорівнювати 2128 або 1038. В цьому полягає фундаментальна дилема криптографії – ми знаємо, що є ідеалом, але він для нас практично недосяжний.

Щодо цієї ситуації, то слід пам’ятати, що очевидною слабою стороною перестановочних шифрів є повне перенесення статистичних характеристик символів відкритих текстів на символи криптограм. Однак ця властивість не є їх невід’ємною негативною властивістю, вона обумовлена обраною довжиною блоку.

Прикладами перестановочних шифрів може бути велика кількість табличних шифрів, що використовувались у “доком’ютерний” період криптографії. У сучасних криптографічних системах операції перестановки символів входять як обов’язкова складова частина загального алгоритму.

2.3.3 Будування композиційних шифрів.

Будь-яка секретна система уявляє собою відображення множини повідомлень Т, що мають передаватись через незахищений канал, у множину криптограм Т’. Раніше було показано, що виконання таких відображень за допомогою елементарних перетворень супроводжується перенесенням статистичних характеристик відкритих текстів на відповідні до них криптограми. Намагання скасувати цей недолік у певний час породило ідею побудови композиційних шифрів, суть якої полягає в тому, що комбінація двох або більшого числа секретних систем має більшу криптографічну стійкість, ніж кожна із складових систем окремо. Дотепер існує два основних способи перетворення двох або більшої кількості секретних систем у деяку загальну систему.

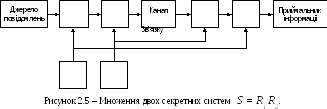

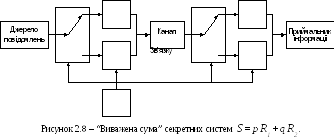

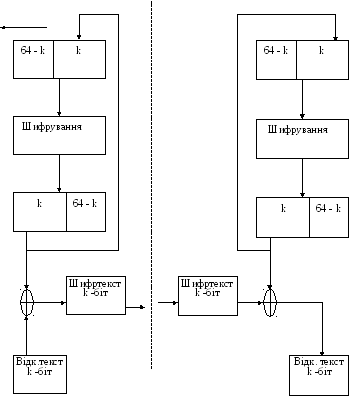

Першим таким способом є використання операції множення кількох секретних систем. Наприклад, якщо їх дві R1 і R2 (як це показано на рисунку 6), то спочатку повідомлення зашифровується за допомогою системи R1, а потім, утворена таким чином криптограма, знову підлягає зашифруванню вже за допомогою секретної системи R2. Ключ загальної системи S, що уявляє собою добуток складових систем і визначається за правилом

![]()

містить у собі обидва відповідні складові ключі, що обираються незалежно один від одного, кожен із своєю імовірністю.

Таким чином, якщо система R1 передбачає наявність т ключів, що обираються відповідно з імовірностями

![]()

а система R2 – п ключів, що обираються відповідно з імовірностями

![]()

загальна секретна система буде мати тп ключів, які обираються з імовірностями рі рj’ відповідно.

Слід пам’ятати, що множення секретних систем у загальному випадку не є комутативним (тобто R1 R2 R2 R1), хоча можуть існувати й виняткові ситуації.

П ринцип

реалізації складної секретноїсистеми

зв’язку з використанням множення

простих систем

показаний на рисунку 6. З цього рисунку

видно, що на приймальній стороні процедури

розшифрування мають виконуватись у

зворотному порядку у відповідності до

процедур зашифрування на стороні джерела

повідомлень.

ринцип

реалізації складної секретноїсистеми

зв’язку з використанням множення

простих систем

показаний на рисунку 6. З цього рисунку

видно, що на приймальній стороні процедури

розшифрування мають виконуватись у

зворотному порядку у відповідності до

процедур зашифрування на стороні джерела

повідомлень.

Множення секретних систем у сучасних криптографічних системах використовується досить часто. Наприклад спочатку використовується шифрування способом підстановки (заміни), а потім шифрування способом перестановки, або ще якось по-іншому. Саме такий лінійний спосіб будування складних секретних систем, у свій час, був рекомендований К. Шеноном. Він стверджував, що досягнення необхідної стійкості має відбуватись за рахунок чергування достатньої кількості різних елементарних операцій криптографічного перетворення. При цьому слід зауважити, що набір функціональних перетворень, які використовуються у якості елементарних, обмежується набором команд процесору обчислювального пристрою.

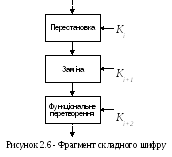

Найкраще, якщо такі елементарні перетворення будуть параметричними, тобто, такими, що залежать кожне від свого ключа ( рис.2.6).

Дотримання рекомендацій, запропонованих К.Шенноном, забезпечує необхідну стійкість за рахунок перемішування та розсіювання символів відкритого тексту.

Розсіювання – це властивість шифру, що вказує на те, як кожен символ у відкритому тексті впливає на шифрування символів у закритому тексті. У оптимальному випадку, кожен із символів відкритого тексту повинен впливати на всі символи у закритому тексті. Це означає, що коли у відкритому тексті (блоці) змінити хоча б один символ, то у відповідному до нього закритому тексті (блоці) кожен символ поміняє своє значення на протилежне з імовірністю, що дорівнює 0,5.

Перемішування – це здатність шифру приховувати статистичну залежність між символами відкритого тексту та символами у відповідній до нього криптограмі. Якщо алгоритм зашифрування забезпечує досить якісне перемішування символів відкритого тексту, то між символами відкритого та закритого текстів не існує ніяких статистичних і функціональних залежностей.

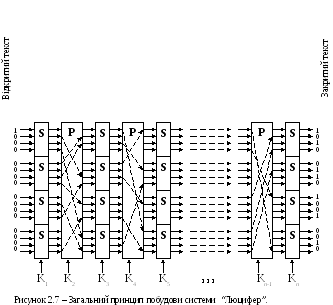

Шифр, що у достатній мірі відповідає цим умовам, може бути розкритий лише повним перебором ключів по всій їх множині. Першою серйозною спробою побудувати такий шифр була система “Люцифер”. Вона передбачає поступове чергування замін та перестановок символів відкритого тексту.

Спрощена система системи “Люцифер” наведена на рисунку 2.7. Перед тим як виконувати зашифрування, повідомлення розподіляють на блоки фіксованої довжини.

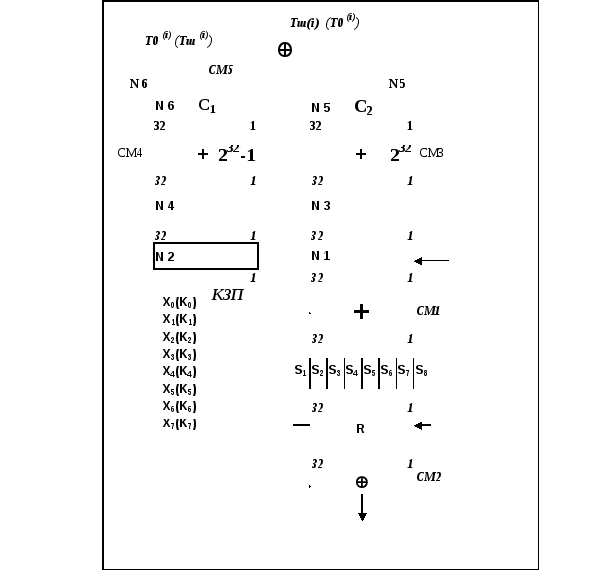

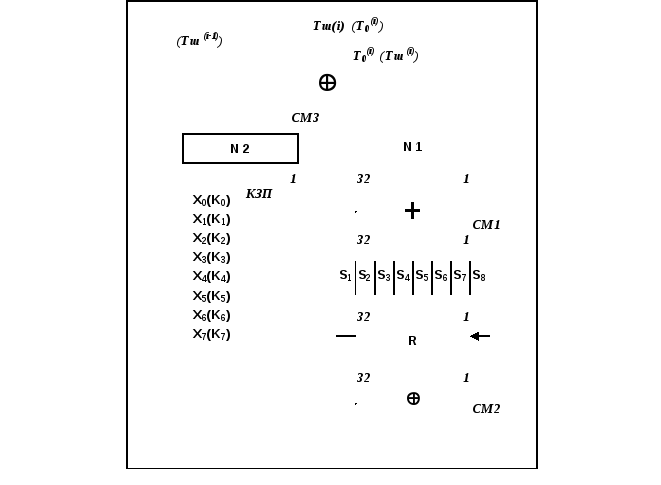

У зв’язку із тим, що реалізація замін та

перестановок символів вимагає достатньо

великої пам’яті, черговий блок інформації,

якій підлягає зашифруванню розподіляється

на блоки меншої довжини. У наведеному

на рисунку прикладі, 16 розрядний блок

розділяється на чотири 4-х розрядні

блоки, для кожного з яких передбачається

наявність 32-х бітного блоку пам’ятіS,

що

забезпечують заміну вхідних символів.

Якщо обмежитись одним блоком пам’яті

на всі 16 розрядів, то його загальний

об’єм складав би 216

бітів

або 16384 байтів, тобто у 1024 разів більше.

зв’язку із тим, що реалізація замін та

перестановок символів вимагає достатньо

великої пам’яті, черговий блок інформації,

якій підлягає зашифруванню розподіляється

на блоки меншої довжини. У наведеному

на рисунку прикладі, 16 розрядний блок

розділяється на чотири 4-х розрядні

блоки, для кожного з яких передбачається

наявність 32-х бітного блоку пам’ятіS,

що

забезпечують заміну вхідних символів.

Якщо обмежитись одним блоком пам’яті

на всі 16 розрядів, то його загальний

об’єм складав би 216

бітів

або 16384 байтів, тобто у 1024 разів більше.

Виходи всіх блоків S під’єднуються до загального блоку Р, що забезпечує перестановку вхідних символів. Загальна пам’ять, що потребує реалізація такого блоку має складати лише 32 біти. Саме виконання рівномірної перестановки у межах всього 16-ти розрядного блоку надає ефективність розсіюванню символів блоку, що підлягає зашифруванню.

Для того щоб наведена система забезпечувала високу криптографічну стійкість, кількість етапів чергування замін та перестановок повинна бути великою, а кожен символ на її виході повинен бути складною функцією від символів на всіх її входах. Що стосується секретності цієї системи, то для її забезпечення необхідно, щоб заміни та перестановки, які виконуються блоками S та Р відповідно, були параметричними. Це означає, що для кожного етапу криптографічного перетворення має існувати свій окремий і незалежний від інших ключ Кі.

Система “Люцифер” була майже єдиною спробою реалізувати ефективну лінійну систему криптографічного перетворення, що виконувались корпорацією ІВМ. Як спало ясно пізніше, забезпечення необхідної криптографічної стійкості у такій системі вимагало великої кількості етапів шифрування і, як слідство, великих обчислювальних ресурсів.

Другий

спосіб формування складних криптографічних

систем

називається “виваженою

сумою”

і передбачає наявність декількох простих

систем

(двох і більше, наприклад R1

і R2).

Кожного разу, перед зашифруванням

чергового повідомлення, випадковим

чином з імовірністю р,

обирається система

шифрування R1,

або система

шифрування R2,

з імовірністю q

=

1-

р.

Таким чином, в загальному випадку, у

криптографічному перетворені повідомлення

буде брати участь одна із двох окремих

секретних систем

із загальною областю визначення за

правилом

![]() .

Щоб таку систему

можна було практично реалізувати,

необхідно, щоб вибір секретної системи

повністю визначався складом ключа. В

цьому разі буде забезпечено співпадання

процедур зашифрування та розшифрування

як на стороні джерела повідомлень, так

і на приймальній стороні.

.

Щоб таку систему

можна було практично реалізувати,

необхідно, щоб вибір секретної системи

повністю визначався складом ключа. В

цьому разі буде забезпечено співпадання

процедур зашифрування та розшифрування

як на стороні джерела повідомлень, так

і на приймальній стороні.

Наведена система передбачає наявність т ключів, що обираються відповідно з імовірностями

![]()

кожен

з яких перетворює повідомлення Ті

в одну з т

можливих криптограм. Якщо на основі

обраного ключа буде вибрана система

R1,

то повідомлення Ті

буде

перетворене на одну з криптограм

![]() з

імовірностями

з

імовірностями

![]() Якщо ж, навпаки, буде обрано систему

R2

,

це повідомлення буде перетворене

на одну з криптограм

Якщо ж, навпаки, буде обрано систему

R2

,

це повідомлення буде перетворене

на одну з криптограм

![]() з

імовірностями

з

імовірностями

![]()

Наведений спосіб формування композиційного шифру дає змогу робити вибір з будь-якої кількості секретних систем. У загальному випадку її можна представити як

![]()

Це означає, що криптоаналітик супротивника крім визначення ключа, має робити вибір щодо секретної системи, що значно ускладнює задачу дешифрування. Щоб це було насправді так, алгоритм вибору системи повинен також триматись в секреті.

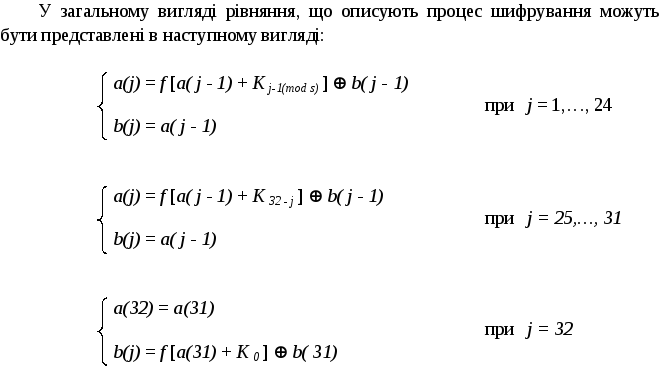

2.4 Загальні відомості про блочні шифри.

При блочному шифруванні вихідний текст спочатку розбивається на однакові по довжині блоки, а потім для перетворення блока відкритого тексту в блок шифртексту застосовується функція шифрування, яка залежить від ключа.

Розподілення повідомлення на блоки пов’язане із технічними та алгоритмічними особливостями реалізації криптографічних систем.

Вибір довжини блоку визначає потужність вхідного алфавіту. Збільшення такої потужності викликає необхідність попереднього дослідження обраних способів криптографічних перетворень, які обираються до складу алгоритму шифрування. При цьому критерієм якості способу розподілення на блоки та архітектури створеного алгоритму обираються експлуатаційні характеристики криптографічної системи. У принципі, потужність вхідного алфавіту, в першу чергу залежить від довжини слова мікропроцесору, що використовується обчислювальною системою, яка є у розпорядженні власників інформаційних ресурсів і потенційних порушників.

Блочні шифри, на відміну від поточних, мають додаткові можливості підвищення їх криптографічної стійкості.

Під час шифрування текстів з малою ентропією мається можливість побудови для них статистичних способів дешифрування, подібних до тих, що використовуються під час аналізу шифрів простої заміни. Підвищення довжини вхідного слова викликає зростання “середньої ентропії на знак”, а це, у свою чергу, приводить до нелінійного зростання складності статистичного криптоаналізу зашифрованого тексту.

Зворотною стороною зростання складності криптоаналізу блочних шифрів є складність доказового обґрунтування їх криптографічної стійкості.

Щоб обійти цю проблему, довжина блоку обирається не дуже великою і операції шифрування, що входять до складу алгоритму шифрування повторюються кілька разів. У більшості криптографічних систем, які були запропоновані розробниками у якості державних стандартів протягом 70 – 80 років двадцятого сторіччя, довжина блоку дорівнює 64-м бітам. Якщо довжину блоку зробити меншої довжини, дешифрування криптограм легко виконується із застосуванням невеликих обчислювальних ресурсів. На відміну, збільшення цієї довжини приводить до зростання терміну шифрування та кількості необхідних обчислювальних ресурсів.

Усі блочні шифри мають ще два суттєвих недоліки, для усунення яких необхідно приймати спеціальні міри.

Перший полягає у тому, що довжина вхідного слова, передбаченого алгоритмом шифрування є фіксованою, а повідомлення, які підлягають шифруванню, в загальному випадку мають довжину, що не є кратною довжині вхідного слова. Це означає, що останній блок, як правило, буде мати меншу довжину. Якщо доповнити його будь-якими символами, наприклад нулями, то, у середньому, половина останнього блоку буде відома криптоаналітикові супротивника. А це, у свою чергу, значно зменшить криптографічну стійкість алгоритму шифрування. З ціллю подолання такого недоліку, розроблені як загальні, прийнятні для усіх блочних алгоритмів способи, так й індивідуальні, прийнятні для конкретних криптографічних систем.

Друга проблема полягає у тому, що однакові блоки будуть зашифровані однаково, а це дозволить супротивникові отримувати допоміжну інформацію, що значно підвищить його можливості у виконанні статистичного криптоаналізу. Для усунення цього недоліку також, у свій час, було запропоновано відповідні міри захисту, опис яких буде наведено далі.

В сучасних блочних шифрах блоки відкритого тексту і шифртексту уявляють собою двійкові послідовності довжиною звичайно 64 біта. Тобто кожний блок може приймати 264 значень. Тому підстановки виконуються в абетках дуже великого розміру (264 ≈ 1019 „символов”)

Під N – розрядним блоком будемо розуміти послідовність з одиниць і нулів довжини N3:

![]() х

=

(х0,

х1,

…,

хn-1)

х

=

(х0,

х1,

…,

хn-1)

![]() Z2,N;

Z2,N;

х в Z2,N можна тлумачити як вектор та як двійкове уявлення цілого числа

![]() =

=

![]() .

.

Наприклад, якщо N = 4, то

(0,0,0,0) → 0 (0,1,0,0) → 4 (1,0,0,0) → 8 (1,1,0,0) → 12

(0,0,0,1) → 1 (0,1,0,1) → 5 (1,0,0,1) → 9 (1,1,0,1) → 13

(0,0,1,0) → 2 (0,1,1,0) → 6 (1,0,1,0) → 10 (1,1,1,0) → 14

(0,0,1,1) → 3 (0,1,1,1) → 7 (1,0,1,1) → 11 (1,1,1,1) → 15

Незважаючи на те, що блочні шифри є випадковою подією підстановок (тільки на абетках дуже великого розміру), їх треба розглядати окремо.

По-перше, більшість симетричних шифрів, які використовуються в системах передавання повідомлень, є блочними шифрами.

По-друге, блочні шифри зручніше описувати в алгоритмічному вигляді, а не як звичайні підстановки.

Блочним

шифром будемо

звати елемент

![]()

![]()

![]() ,

: х→

у=

(x),

де

х = (х0,

х1,

…,

хN-1),

(у0,

у1,

…,

уN-1)

,

: х→

у=

(x),

де

х = (х0,

х1,

…,

хN-1),

(у0,

у1,

…,

уN-1)

Припустимо, що

(xi) = уi, 0 ≤ i < m,

для

деякого

![]()

![]()

![]() ,

вихідного

тексту Х =

,

вихідного

тексту Х =

![]() {

xi

: xi

{

xi

: xi

![]() Z2,N

} та шифртексту Y

= {уi}.

Z2,N

} та шифртексту Y

= {уi}.

Якщо

х![]() {xi},то

(xi)

{xi},то

(xi)

![]() {уi},

так як

є перестановкою на Z2,N

.

{уi},

так як

є перестановкою на Z2,N

.

Коли

відомо, що

належить

невеликій підмножині П з

![]()

![]() ,

тоді можна зробити деякий висновок.

Наприклад, коли

,

тоді можна зробити деякий висновок.

Наприклад, коли

П = {j : 0 ≤ j< 2N }, j(i) =(i+j) (mod2N), 0 ≤ i < 2,

то значення (x)при завданном значенні х однозначно визначає . В цьому випадку Х є підмножиною підстановки Цезаря на Z2,N .

Криптографічне значення цієї властивості повинне бути явним: якщо вихідний текст шіфрується підстановкою , яка вибрана з повної симетричеської групи, тоді злочинець, що буде шукати відповідність вихідного та шифрованного текстів

xi ↔ уi, 0 ≤ i < m,

не

зможе визначити вихідний текст, який

відповідав би у![]() {уi}.

{уi}.

Якщо для шифрування вихідного тексту використовується підсистема

з

П![]()

![]()

![]() ,

тоді

систему, яка буде одержана після

підстановок П будемо називати системою

блочних

шифрів

чи системою

блочних

підстановок.

,

тоді

систему, яка буде одержана після

підстановок П будемо називати системою

блочних

шифрів

чи системою

блочних

підстановок.

Ключевою

системою блочних шифрів є

підмножина П[К] симетричеської групи![]()

![]()

П[К]

= {

{k}:k![]() K},

K},

яке

індексується по параметру

k![]() K;

де k

– ключ, а К – простір ключей. При цьому

треба, щоб різні ключи відповідали

різним підстановкам Z2,N

.

K;

де k

– ключ, а К – простір ключей. При цьому

треба, щоб різні ключи відповідали

різним підстановкам Z2,N

.

Ключева система блочних шифрів П[К] використовується наступним образом. Користувач i та користувач j деяким образом укладають згоду відносно ключа k з К, вибираючи, таким чином, елемент з П[К] та передають текст, який зашифровуваний з використанням обранної підстановки. Для того, щоб обозначити N – розрядний блок шифрованного тексту, який відповідає N – розрядному блоку вихідного тексту х з використанням підстановки {k} за допомогою ключа k наведемо запис

y = {k,х}.

Припустімо, що злочинцю

Відомий простір ключей;

Відомий алгоритм визначення підстановки {k} по значенню ключа k;

Невідомо, який саме ключ обрано користувачем.

Тоді злочинець може:

Получити ключ внаслідок недбалості користувача i та користувача j;

Перехопити (шляхом перехоплення телефонних та комп’ютерних повідомлень) шифрованний текст y,який передається від користувача i до користувача j, а потім „перебирати” усі ключи з ключевого простіру К доки не буде одержане повідомлення вихідного тексту, яке можна було б розуміти.

Получити відповідні вихідний та шифрованний тексти (x ↔ у) та скористатися методом „перебирання” усіх ключів з ключевого простіру К.

Зробити каталог N – розрядних блоків, де записувалась частість їх появи в вихідному та шифрованному текстах. Каталог дає змогу вишуковувати найвірогідніші слова, користуючись при цьому наступною інформацією:

листинг на мові асемблеру характеризується дуже виявленним структурованним форматом;

цифрове уявлення графічної та звукової інформації має невеликий набір знаків.

Припустімо,

що N

= 64

та

кожний елемент![]()

![]() може

використовуватися як підстановка, так

що К =

може

використовуватися як підстановка, так

що К =![]()

![]()

Тоді

Існує 264 64-розрядних блоків; злочинець не може використовувати каталог з 264≈1.8·1019 рядками;

Випробування на ключ при кількості ключів, які дорівнюють (264)!, практично є неможливими; відповідність вихідного та зашифровуванного текстів для деякіх N – розрядних блоків {k,xi} = уi , 0 ≤ i < m, не дає злочинцю ніякої інформації відносно значення {k,x} для x

{

x

i}.

{

x

i}.

Системи шіфрування з блочними шифрами, абеткою Z2,64 та простіром ключів

К

=![]()

![]() є неподільними (тому, що виходить за

межі можливості як, злочинця, так і того

користувача, що створив вихідний текст).

є неподільними (тому, що виходить за

межі можливості як, злочинця, так і того

користувача, що створив вихідний текст).

Таким чином, вимоги до блочного шифру визначаються у наступному. Необхідно:

Досить велике N (64 чи більше) для того, щоб ускладнити користування каталогом;

Досить великий простір ключів для того, щоб виключити змогу підбору кдючів;

Складні співвідношення {k,x}: х→ у= (k,x) поміж вихідним повідомленням та шифртекстом для того, щоб аналітичні та/чи статистичні методи визначення вихідного тексту та/чи ключа на базі відповідності вихідного повідомлення та шифртексту було не можна реалізувати.

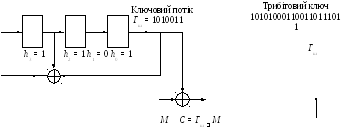

2.5 Генерування блочних шифрів.

2.5.1 Використання нелінійних структур для побудови блочних шифрів.

Комбінація простих шифруючих перетворень у лінійний ланцюжок дозволяє створити цілком надійний складний шифр. Проблема полягає в тому, що для рішення цієї задачі потрібна занадто велика кількість перетворень.

З цієї причини в сучасних криптосистемах поширилась інша схема, відмінність якої складається у використанні нелінійних структур і операцій над шифруючими блоками даних.

Нелінійність структури шифруючого перетворення набагато ускладнює процедури криптоаналізу.

Застосування, на додаток до цього, в алгоритмі шифрування операцій функціонального перетворення, також істотно ускладнює процедуру перетворення шифруючого блоку (числа можливих варіантів).

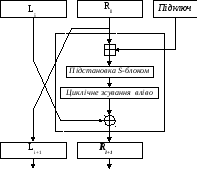

Встановлено, що більш вигідно не перетворювати переданий блок відповідно до застосовуючого ключа, а спочатку скомбінувати цей блок зі значенням ключа, а вже потім, піддавати його деякому перетворенню.

Ті

Кі

Варіант попередньої

комбінації

даних і ключа

Варто мати на увазі, що, застосовуючи деяку операцію «», необхідно

Ki

Ti+1

Ti

Ti

(Т К) К = Т

Ti+1

Ti

Ki

Ti

Ki

Тi+1 = Тi f (Тi , Кi ).

У загальному виді, цю функцію можна записати так

Тi+1 = F(Тi , Кi ).

Відмінність цих виразів у тому, що функціяFповинна мати зворотну операцію, а функціяf– не обов'язково.

Від функції fпотрібнамаксимально можлива складність ( числоможливих варіантів перетворення) і нелінійність перетворень. Іншою вимогою до функції є виконання умовизворотності перетворень.

Складність проблеми в тім, що зворотність перетворень є особливістюлінійних систем. Рішення нелінійних рівнянь щодо одного з аргументів у загальному видівідсутнє.

Зворотність виразуозначає, що повинна існувати ефективнообчислюючафункція g (Тi+1, Кi )задовольняюча умові

F(Тi Кi ) = g (Тi+1, Кi ) .

Зі сказаного випливає, що для побудови ефективного шифру варто визначити пари функцій, що були б нелінійні і, у той же час, зворотні одна одній.

Прикладом пари операцій такого типу, які широко застосовуються у сучасних симетричних криптосистемах, служать наступні перетворення.

2.5.2 Використання мереж Фейстеля.

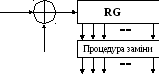

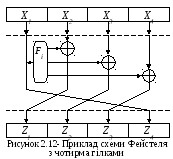

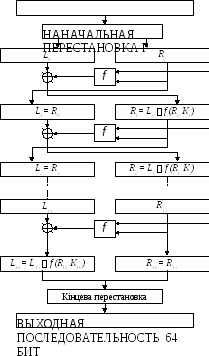

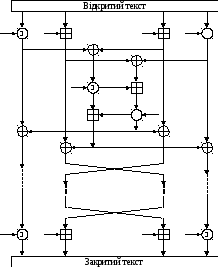

Самим розповсюдженим способом створення блочних шифрів є використання мереж Фейстеля (Рис.2.9).

Підвищення ефективності шифрування було можливим лише у разі відмови від лінійної структури алгоритму. Але, в цьому разі, дуже важко забезпечити зворотний характер криптографічних перетворень. Проблема була у тому, щоб побудувати алгоритм, який не містив би їх взагалі. І ця задача була вирішена співробітниками лабораторії фірми IBM Watson Research Lab нової оригінальної архітектури симетричного шифру на базі незворотних перетворень.

Як відомо, ідея використання зворотної операції ”додавання по модулю два”, виникла досить давно. Її запропонував ще Вернам у 1925 році для побудови шифру, що, як стало зрозуміло значно пізніше, був досконалим. Стійкість такого способу визначається властивостями шифрувальної гамми. Спосіб її формування є найскладнішою з проблем сучасної криптографії.

Рисунок 2.9 Схема мережі Фейстеля

Якщо

гамма побудована за допомогою будь-якого,

реалізованого програмним методом

генератору, вона обов’язково буде

рекурентною, тобто, її зміст буде мати

кінцеву довжину і буде циклічно

повторюватись через певну кількість

кроків. Визначивши період повторення

такої гамми, знайти її зміст не так

складно. В усякому разі, ця задача не є

складною для криптоаналітика, що має

д осить

великі обчислювальні ресурси. Якщо ж

формувати гамму за допомогою складних

апаратних засобів, які використовують

не рекурентні, а реальні випадкові

процеси, процедура розподілу ключової

інформації стає занадто складною.

осить

великі обчислювальні ресурси. Якщо ж

формувати гамму за допомогою складних

апаратних засобів, які використовують

не рекурентні, а реальні випадкові

процеси, процедура розподілу ключової

інформації стає занадто складною.

Хорст Фейстель підійшов до проблеми наступним чином. Він запропонував формувати шифрувальну гамму з самої інформації, яка підлягає шифруванню.

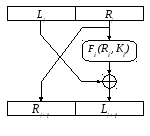

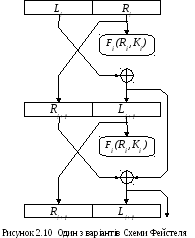

Спочатку масив інформації, який має бути зашифрованим розділяється на блоки фіксованої довжини. Кожен з таких блоків під час кожної ітерації шифрування розділяється на дві однакові частини: ліву Li і праву Ri . Потім з правої частини формується шифрувальна гамма, довжина якої дорівнює половині блоку. Принцип її формування визначається за допомогою складного нелінійного функціонального перетворення Fi ( Ri , Кі ), що залежить від ключа. Перша (ліва) половина нового (утвореного протягом однієї ітерації) блоку Li+1 утворюється з правої половини попереднього блоку Ri , тобто

![]()

Щодо другої (правої) половини нового блоку, то вона є результатом гаммування лівої половини попереднього блоку (складанням її ”по модулю два” зі створеною гаммою) за правилом

![]()

Як видно із цього виразу, перетворення правої частини блоку залежить від змісту ключа Кі . Це означає, що для кожної ітерації шифрування потрібен окремий ключ. Таким чином, як і у схемі, яку запропонував К. Шеннон, кожне перетворення блоку, який підлягає шифруванню має бути параметричним (тобто таким, що залежить від деякого параметру). Крім того, зважаючи на те, що протягом однієї ітерації буде зашифрованою лише половина блоку, загальне їх число має бути парним. І самі ключі Кі , і функції Fi ( Ri , Кі ), можуть мати свій власний вигляд для кожного етапу шифрування. Що стосується проміжних ключів, то вони можуть бути сформовані з головного ключа за допомогою якого-небудь алгоритму або окремо, таким чином, щоб вони були незалежні один від одного.

У разі якщо довжина лівої частини блоку дорівнює довжині його правої частини, має місце так звана збалансована схема Фейстеля. В другому разі – це розбалансована схема Фейстеля. Це, у свою чергу, вимагає формування різних по довжині шифрувальних гамм, і різних функцій для виконання відповідних нелінійних перетворень, в залежності від номеру ітерації.

З

вичайно

виникає питання про те, чи буде

перетворення, яке виконано за допомогою

схеми Фейстеля зворотним? Властивість

схеми Фейстеля полягає в тому, що навіть

коли у якості нелінійного перетворення

використовується функція, яка сама не

є зворотною, або до якої не існує зворотної

функції, перетворення залишається

зворотнім. Справа тут у тому, що для

виконання зворотного перетворення не

треба обчислювати функціюFi-1(

Ri

,

Кі

).

Єдине, про що слід пам’ятати – під час

розшифровування даних проміжні ключі

мають використовуватися у зворотному

порядку. Більш того, схема Фейстеля є

симетричною.

вичайно

виникає питання про те, чи буде

перетворення, яке виконано за допомогою

схеми Фейстеля зворотним? Властивість

схеми Фейстеля полягає в тому, що навіть

коли у якості нелінійного перетворення

використовується функція, яка сама не

є зворотною, або до якої не існує зворотної

функції, перетворення залишається

зворотнім. Справа тут у тому, що для

виконання зворотного перетворення не

треба обчислювати функціюFi-1(

Ri

,

Кі

).

Єдине, про що слід пам’ятати – під час

розшифровування даних проміжні ключі

мають використовуватися у зворотному

порядку. Більш того, схема Фейстеля є

симетричною.

Н аявність

у алгоритмі операції “додавання по

модулю два”, дозволяє виконувати

операції розшифрування даних за допомогою

того самого алгоритму, яким вони були

зашифровані.

аявність

у алгоритмі операції “додавання по

модулю два”, дозволяє виконувати

операції розшифрування даних за допомогою

того самого алгоритму, яким вони були

зашифровані.

Стійкість криптосистеми, що побудована на основі схеми Фейстеля, цілком залежить від вигляду нелінійної функції гаммування Fi ( Ri , Кі ), яке виконується протягом кількох ітерацій. Через це, для забезпечення надійного зашифрування загальне число етапів повинно бути досить великим. Чим більше їх кількість, тим краще виконується розсіювання та перемішування символів відкритого тексту і тим вище стійкість шифру до диференціального та лінійного криптоаналізу.

Практично всі відомі шифри побудовані на основі збалансованої схеми Фейстеля, а нелінійне функціональне перетворення, що використовується на кожному етапі шифрування одне і теж. Такі схеми називають гомогенними, а у протилежному випадку гетерогенними. Використання гетерогенної схеми Фейстеля забезпечує вищу стійкість шифрів, але їх побудова уявляє собою дуже складну задачу, через необхідність забезпечення зворотності алгоритму шифрування. Популярність гомогенної збалансованої схеми визначається тим, що їх реалізація значно дешевше, швидкість шифрування вище, а необхідна стійкість легко досягається ускладненням нелінійної функції шифрування та незначним збільшенням числа етапів перетворення відкритого тексту.

Для того, щоб ще підвищити стійкість гомогенних алгоритмів, ключ, який подається на вхід нелінійної функції, складається за будь-яким модулем із гаммою, що утворена на попередньому етапі. Така операція поширює вплив результатів шифрування кожної ітерації на шифрування у наступних етапах.

Майже всі шифри, що стали державними стандартами шифрування у різних країнах світу використовують схему Фейстеля і вона дуже добре пройшла випробування часом. У таких шифрах незначні модифікації, як правило, стосуються додаткових початкових і кінцевих операцій (whitening), над блоком даних, що підлягає шифруванню, і виконують його рандомізацію.

Щодо рандомізації, то ця операція є не що інше як гаммування блоку даних перед початком його шифрування. Гамма повинна мати такі статистичні дані, щоб символи в отриманому після цього блоці були рівномірно розподілені по його довжині.

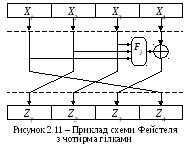

Протягом останніх років зустрічаються модифікації, що передбачають збільшення кількості гілок у запропонованій схемі. Це пояснюється тим, що збільшення довжини блоку більше як до 128 символів, приводить до ускладнення виконання математичних операцій по модулю 64 і вище. Найчастіше зустрічаються схеми, що включають чотири гілки.