- •1. Аналитическая часть

- •1.1 Технико-экономическая характеристика предметной области и предприятия. Анализ деятельности «как есть»

- •1.1.1 Характеристика предприятия и его деятельности

- •1.1.2. Организационная структура управления предприятием

- •1.1.3 Программная и техническая архитектура ис предприятия

- •1.2 Характеристика комплекса задач, задачи и обоснование необходимости автоматизации

- •1.2.1 Выбор комплекса задач автоматизации и характеристика существующих бизнес процессов

- •1.2.2 Определение места проектируемой задачи в комплексе задач

- •1.2.3 Обоснования необходимости использования вычислительной техники для решения задачи.

- •1.2.4 Анализ системы обеспечения информационной безопасности и защиты информации

- •1.3 Анализ существующих разработок и выбор стратегии автоматизации «как должно быть»

- •1.3.1 Анализ существующих разработок для автоматизации задачи

- •1.3.2 Выбор и обоснование стратегии автоматизации задачи

- •1.3.3 Выбор и обоснование способа приобретения ис для автоматизации комплекса задач

- •1.4 Обоснование проектных решений

- •1.4.1 Обоснование проектных решений по информационному обеспечению

- •1.4.2 Обоснование проектных решений по программному обеспечению

- •1.4.3 Обоснование проектных решений по техническому обеспечению

- •2 Проектная часть

- •2.1 Разработка проекта автоматизации

- •2.1.1 Этапы Жизненного Цикла проекта автоматизации

- •2.1.2 Ожидаемые риски на этапах жизненного цикла и их описание

- •2.2 Информационное обеспечение задачи

- •2.2.1 Информационная модель и её описание

- •2.2.2 Характеристика нормативно-справочной, входной и оперативной информации

- •2.2.3 Характеристика результатной информации

- •2.3 Программное обеспечение задачи

- •2.3.1 Общие положения (дерево функций и сценарий диалога)

- •2.3.2. Характеристика базы данных

- •2.3.3 Структурная схема пакета (дерево вызова процедур и программ)

- •2.3.4 Описание программных модулей

- •2.4 Контрольный пример реализации проекта и его описание

- •3. Обоснование экономической эффективности

- •3.1 Выбор и обоснование методики расчета экономической эффективности

- •3.2 Расчёт показателей экономической эффективности проекта

- •Список литературы Список литературы должен содержать книги не позднее 2007 года

1.2.3 Обоснования необходимости использования вычислительной техники для решения задачи.

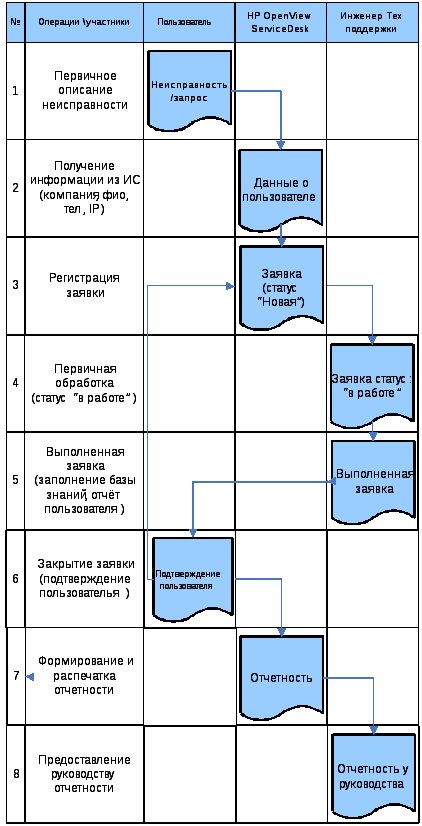

Весь процесс формирования, обработки и выполнения заявки описан в схеме документооборота, которая представлена рисунке №7

Рис. № 7 Документооборот обработки заявки горячей линии ОАО “РОСНО”

При существующей реализации обмена данными между персоналом и отделом технической поддержки уже используется вычислительная техника, так же она необходима и при реализации данного дипломного проекта.

Необходимые технические средства на этапах обработки заявок, представленных на рисунке №6 представлены в таблице № 2.

Таблица № 2

Технические средства, используемые на этапах обработки заявки

|

Этап № |

Программные и технические средства |

|

A1 |

ПК пользователя, почтовый клиент |

|

A2, А3,А4 |

Сервер приложений, база данных, ПО системы SD, почтовый сервер |

|

A5 |

ПК инженера или администратора (зависит от того кто выполняет заявку) |

|

A6 |

ПК администратора, ПО системы SD |

Программные и технические средства необходимые для обработки заявок.

Приведем соотношение существующих показателей затрат на осуществление обработки и выполнения заявки:

Таблица №3

Соотношение показателей затрат на обработку и выполнение заявки.

|

Показатели |

Существует |

Планируется достигнуть |

|

Количество потерянных заявок за мес*.(* заявка через почту, потерянная в процессе согласования) |

5-7шт |

0 шт |

|

Количество обрабатываемых заявок в ночное время. |

3-5 шт |

20-30 шт |

|

Время реакции на инцидент с момента получения письма на горячую линию до формирования заявки |

От 1 мин 20 мин |

От 1до 3 мин |

|

Отношение количества обработанных заявок в день в ручную к автоматически обработанных. |

500\0 шт |

500\350 шт |

Давайте проясним ситуацию, при ручной обработке заявки, она регистрируется и назначается определённому исполнителю сотрудником горячей линии в соответствии с устной договоренности с инженерами группы поддержки пользователей или администраторами

1.2.4 Анализ системы обеспечения информационной безопасности и защиты информации

В компании ОАО “РОСНО” существует своя политика безопасности. Каждый сотрудник при поступлении получает должностную инструкцию, в которой четко описаны его права и обязанности с точки зрения информационной безопасности. Каждому сотруднику присваивается логин в систему Доменной авторизации, в рамках которой выдается доступ к определенным ресурсам сети и доступа в глобальную сеть интернет. Для данной учетной записи есть пароль, а у пароля есть своя политика безопасности, которая регламентирует срок действия пароля и его криптографическую стойкость В большинстве случаев количество входящего трафика не ограничивается, зато ограничивается список разрешённых сайтов . Для получения доступа к закрытым сайтам следует написать заявку на горячую линии с приложенным одобрением руководителя отдела. Далее эта заявка будет согласована на уровне службы Безопасности компании и только после этого доступ будет предоставлен или не предоставлен с указанием причин.

В компании реализована своя политика ИБ и ЗИ: На уровне человеческого фактора и программно. Аппаратно ограничений нет

В отделе Службы Безопасности есть определённая должность по ИБ, через данного сотрудника согласовывается доступ к определенным ресурсам и только потом заявка подаётся на сетевых администраторов.

Защиты информации с пользовательских компьютеров в компании реализована только Программно. Реализация ограничение на подключение любых периферийных устройств по портам USB, com, ltp, PCI и выполнена средствами Программного продукта ZLOCK и управляется централизовано на сервере. Для того чтобы подключить новый девайс к компьютеру, который автоматически блокирует новые устройства, следует позвонить на сотруднику СБ, назвать номер заявки в рамках которой производится установка нового оборудования

В рамках отдельной структуры Службы безопасности, которая контролирует уровни доступа по проксимити картам (пропуска) считывание датчиков тревоги и просматривает видеонаблюдение есть отдельный человек в данной структуре, который занимается именно Информационной безопасностью. Все заявки по доступу к ресурсам и подключению.

Защита информации в серверной регламентируется следующими ограничения доступа:

1) Права доступа по электронному пропуску (proxy- карта)

2) Роспись за получение и сдача ключа у охранника.

3)Разблокировка датчиков открытия двери у у оперативного дежурного СБ

Средства защиты от инсайдерских угроз в компании следующие:

За каждым пользователем закреплён компьютер/ноутбук и монитор, которые имеют идентификационный ПИН код, за который он несет материальную ответственность.