- •08-20.Кгка.010.20.106 пз

- •Розробка криптопротоколу

- •Аналіз сучасного стану питання та обґрунтування теми

- •Поняття протоколів автентифікації та основні вимоги до них

- •Опис протоколу

- •Математичний опис алгоритму

- •Аналіз криптопротоколу

- •Постулати і правила ban-логіки

- •Аналіз криптопротоколу з використанням ban-логіки

- •Розробка структури спеціалізованого процесора

- •Опис операційного автомату

- •Розробка структурної схеми спеціалізованого процесора

- •Визначення технічних характеристик спеціалізованого процесора

- •Програмна реалізація моделі спеціалізованого процесора

- •Обґрунтування вибору програмних засобів

- •Розробка блок - схеми керуючої програми

- •Програмна реалізація основних функцій програми

- •Результати тестування програми

- •Інструкції по роботі з програмою

- •Інструкція з технічного обслуговування

- •Інструкція системного програміста

- •Інструкція програміста

- •ВИсновки

- •Технічне завдання

- •08-20.Кгка.010.20.106 тз

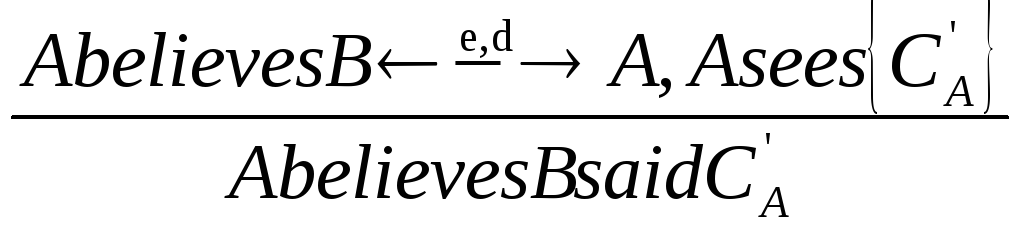

Аналіз криптопротоколу з використанням ban-логіки

Виконаємо аналіз протоколу автентифікації з використанням алгоритму асиметричного шифрування Pohlig–Hellman.

А

→ В

![]()

Якщо В вірить, що А і В розділяють між собою ключі e,d, і В бачить повідомлення СА, тоді В вірить, що А послала СА.

А

← В

Якщо А вірить, що А і В розділяють між собою ключі e,d, і А бачить повідомлення С’А, тоді А вірить, що сторона В послала С’А.

А

: R![]()

Якщо А і В володіють формулою Rдля автентифікації один одного і А бачить С’А, А вірить, що В відправляє С’А, то А автентифікує В (R).

За результатами аналізу можна зробити висновок, що протокол є стійким та дозволяє виявити несанкціоноване втручання сторонньої особи.

Розробка структури спеціалізованого процесора

Опис операційного автомату

Складовою частиною спеціалізованого процесора, що реалізує протокол двосторонньої автентифікації, є операційний автомат [8]. Математично операційний автомат – описується п’ятіркою множин:

ОА={DI, DO, S, Y, X},

де: DI– множина вхідних даних;

DO– множина вихідних даних;

S– множина проміжних даних;

Y– множина виконуваних операцій;

X– множина логічних умов.

Визначимо ці множини для протоколу автентифікації з використанням алгоритму асиметричного шифрування Pohlig – Hellman:

DI = {e, n, d, CA, Ek};

DO = {R, CA’};

S = {E, k, n};

Y = {y1, y2, y3};

X = {x1};

де е – відкритий ключ;

n – модуль,

d – закритий ключ,

СА – повідомлення відправлене стороною А стороні В.

Ек – функція шифрування.

R – результат перевірки автентифікації.

CA’ – зашифроване повідомлення, відправлене стороною В стороні А.

Е – результати шифрування.

К – ключ шифрування/розшифрування.

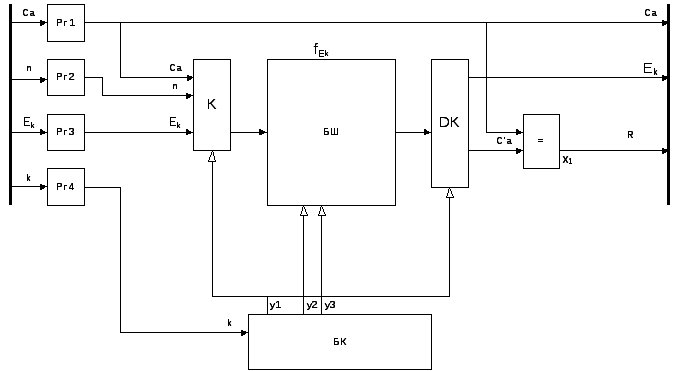

Розробка структурної схеми спеціалізованого процесора

Скористаємось канонічним методом синтезу для побудови структурної схеми спеціалізованого процесора. Згідно з цим методом кожному математичному елементу наведених множин поставлено у відповідність структурний елемент. Елементам множини DI відповідають входи процесора. Елементам множини S відповідають регістри для збереження даних. Елементам множини DО відповідають виходи процесора. Реалізація функції зашифрування та розшифрування здійснюється за допомогою блоку шифрування. З урахуванням цього, розробимо схему спеціалізованого процесора для реалізації криптопротоколу автентифікації з використанням алгоритму шифрування Pohlig-Hellman(рис. 1).

Рисунок 1 - Структурна схема спеціалізованого процесора

Опис блоків при побудові структурної схеми спеціалізованого процесора:

Рг 1 – Рг 4– регістри, в які записують початкові дані;

БШ – блок зашифрування і розшифрування даних за алгоритмомPohlig-Hellman;

К, DK– комутатор та декомутатор, визначають в якому режимі, зашифрування чи розшифрування, працюватиме автомат;

БК – блок, в якому здійснюються перетворення з ключем.

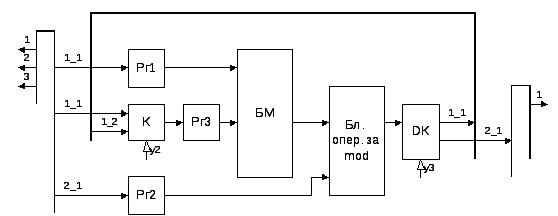

Оскільки в Pohlig-Hellmanдля зашифрування і розшифрування використовується одна і таж процедура, тому блок зашифрування і розшифрування буде мати вигляд показаний на рис. 2 .

Рисунок 2 - Структура блоку шифрування Pohlig – Hellman

БМ – блок множення.

Визначення технічних характеристик спеціалізованого процесора

Для розробленого процесора визначимо такі технічні характеристики:

час реалізації криптопротоколу;

складність апаратури для обчислень;

ємність пам’яті.

Час реалізації криптопротоколу будемо визначати в таких умовних одиницях, як час виконання однієї арифметичної операції для піднесення до степеня –tар, час виконання операцій за модулем –tм, час генерування значення ключа –tген.

Час реалізації криптопротоколу можна прийняти рівним часу, який потрібен для виконання всіх операцій зашифрування та розшифрування .

Для виконання зашифрування чи розшифрування потрібно:

128∙16 арифметичних операцій для піднесення до степеня;

2∙128 операцій для реалізації операцій за модулем;

1∙128 час генерування заначення ключа.

Оскільки для реалізації всього криптопротоколу потрібно лише раз проводити зашифрування та розшифрування даних то маємо:

t=1∙[(128∙16) tар+(2∙128) tм+(128)tген]=1∙[2048 tар+256 tм+128tген]= 2048 tар+256 tм+128tген

Розрахуємо складність апаратури для обчислень.

Введемо такі умовні одиниці:

для регістрів та суматорів – розряд регістра;

для мультиплексорів та демультиплексорів – кількість комутуємих зв’язків.

Отже, для процесора потрібно:

чотири 128-розрядних регістри;

1 мультиплексор;

Отже складність апаратури:

4∙128+1=513 розрядів регістра.

Розрахуємо об’єм пам’яті для побудованого пристрою. У блоці шифрування та у блоці розшифрування повинен бути регістр для зберігання проміжних значень, кожен елемент яких яляє собою 32-бітне число. Отже, об’єм пам’яті: 32*512=16384 біт (2048 байт).