Информационные технологии управления / УМК

.pdf

541

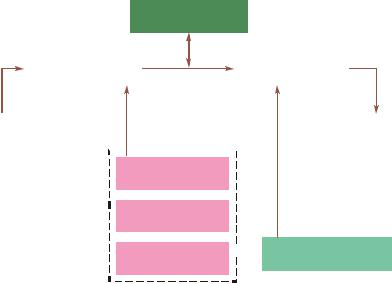

Криптоаналитик

|

шифрование |

|

|

|

открытый |

расшифрование |

|

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

канал |

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

отправитель |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

получатель |

||

сообщений |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

сообщений |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

секретный ключ

ключи

отправителя

открытый ключ  аутентичный канал

аутентичный канал

Несимметричная криптосистема (цифровая подпись)

Рис 1. Схема процесса подписания и проверки электронного документа с помощью электронной цифровой подписи

Электронная цифровая подпись жестко увязывает в одно целое содержание документа и секретный ключ для формирования ЭЦП, делает невозможным изменение документа без нарушения целостности данной подписи. Механизм применения электронной цифровой подписи включает два криптографических преобразования: формирование электронной цифровой подписи под документом и проверки подлинности подписи под документом.

Таким образом, использование криптографии с открытым ключом обеспечивает необходимые требования к соблюдению конфиденциальности информации и аутентификации электронных документов при их передаче по открытым сетям. Непростой остается одна проблема — как получателю информации убедиться) что открытый ключ отправителя — это именно его открытый ключ, а не лица, маскирующегося под него. Проблема еще более усложняется при большом числе адресатов.

Снова вернемся к зарубежному опыту электронного документооборота в электронной коммерции. Многие современные международные системы обмена информацией в открытых сетях используют перспективный протокол (точнее технологию) безопасных электронных трансакций в сети Интернет SET (Security electronics transaction), предназначенный для организации электронной торговли через Интернет. Протокол выполнения защищенных трансакций SET является стандартом, разработанным компаниями MasterCard и VISA при значительном участии IBM, GlobeSet и других партнеров. Он позволяет покупателям приобретать товары через Интернет, используя самый защищенный в настоящее время механизм выполнения платежей. SET является открытым стандартным многосторонним протоколом для проведения безопасных платежей с использованием пластиковых карточек в Интернете. SET обеспечивает кросс-аутентификацию счета держателя карточки, продавца и банка продавца (для проверки готовности оплаты товара), целостность и секретность сообщения, шифрование ценных и уязвимых данных. Поэтому SET можно назвать стандартной технологией или системой протоколов выполнения безопасных платежей с использованием пластиковых карточек через Интернет.

SET позволяет потребителям и продавцам подтвердить подлинность всех участников сделки, происходящей в Интернете, с помощью криптографии, применяя в том числе и цифровые подписи и сертификаты. По своим функциям цифровые сертификаты аналогичны обычной печати, которой удостоверяют подпись на бумажных документах.

Цифровые сертификаты содержат открытые криптографические ключи абонентов, заверенные электронной цифровой подписью центра сертификации и обеспечивают однозначную аутентификацию участников обмена. Центры сертификации обеспечивают

542

надежное распространение и сопровождение ключевой информации. Цифровые сертификаты

— это определенная последовательность битов, основанных на криптографии с открытым ключом. Они представляют собой совокупность персональных данных владельца и открытого ключа его электронной подписи (а при необходимости и шифрования), связанных

вединое неизменяемое целое электронной подписью центра сертификации. Цифровой сертификат оформляется в виде файла или области памяти и может быть записан на дискету, смарт-карточку и любой другой носитель данных.

Цифровые сертификаты предотвратят возможность подделок, от которых не застрахованы существующие виртуальные системы. Сертификаты держателя карточки и продавца также дают уверенность в том, что их трансакции будут обработаны с тем же высоким уровнем защиты, что и трансакции, которые обрабатываются сегодня традиционными способами.

По такой схеме разворачиваются многие современные международные системы обмена информацией в открытых сетях, которые располагают широкой сетью центров сертификации, обеспечивающих выдачу и сопровождение цифровых сертификатов для всех участников электронного обмена документами. Они отвечают требованиям международного стандарта X.509 ITU-T. Примерами центров сертификации являются американские компании

VeriSign и GTE.

Выводы

Внедрение систем юридически значимого электронного документооборота, кроме решения чисто технических вопросов, требует проработки законодательной базы, организационных вопросов ключевого управления, обеспечения равных прав и финансовых гарантий всем участникам электронного документооборота.

Это может быть реализовано при помощи инструментов страхования, разработки документации, регламентирующей использование ключевой информации, электронной цифровой подписи, правил разбора конфликтных ситуаций, а также договорной и регламентирующей нормативной документации, определяющей юридическую значимость электронных документов, контроля соблюдения установленных процедур и правил общения

всети.

Внастоящее время правительство внесло в Государственную думу законопроект «Об электронной цифровой подписи». В нем, в частности, записано, что «целью настоящего Федерального закона является обеспечение правовых условий для использования электронной цифровой подписи в электронных документах, при соблюдении которых электронная цифровая подпись в электронном документе признается юридически равнозначной собственноручной подписи человека (гражданина или индивидуального органа юридического лица) в документе на бумажном носителе». Таким образом, первый шаг в направлении развития электронной коммерции России может быть сделан в ближайшее время. Вторым шагом может стать создание в России своих центров сертификации электронного обмена документами, что облегчит появление институтов страхования электронных сделок.

Подводя итог изложенному, можно отметить, что хотя тема публикации весьма суха и непопулярна в народе, может пройти совсем немного времени, как мы окажемся в условиях совершенно новой для нас деловой среды. И начало этому процессу будет положено с принятием закона об электронной цифровой подписи.

543

10. ДЕСЯТЬ СОВЕТОВ ПО ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

К службе информационной безопасности организации вполне можно отнести слова одного из мудрецов прошлого, сказанные об армии: ее кормят десять лет, а используют один раз.

Искандер Конеев

IKoneev@central.nbu.com, руководитель службы компьютерной безопасности Национального банка Узбекистана

COMPUTERWORLD РОССИЯ, 8 ИЮНЯ 1999 Г.

Если ваша компания решила организовать подобную службу, то, надеюсь, мои советы не окажутся лишними. Полагаю, что они обратят на себя внимание и тех, кто давно работает в этом направлении и интересуется опытом коллег из других компаний и организаций.

Обычно решение вопросов информационной безопасности возлагается на одного из администраторов сети или системных аналитиков, однако порой бывает и иначе. Я, например, перед тем как заняться вопросами безопасности, был прикладным программистом. В любом случае, если вам, техническому специалисту, поручили управлять компьютерной безопасностью, то вот первый совет.

1.Приготовьтесь стать бюрократом, чиновником. Вам не удастся уйти от работы с большим количеством документов. Если до назначения на новый пост вы думали, что безопасность решается только техническими мерами, то вы сильно ошибались. Независимо от того, кто будет готовить документы (вы или ваши подчиненные), в любом случае значительную часть времени вам придется считать, писать, согласовывать и утверждать. Причем начинать готовить нормативное пространство для своей работы лучше всего с первых дней, иначе однажды вы столкнетесь с тем, что у вас нет документированной стратегии развития безопасности, программ мероприятий, технических требований и т.д. То есть, скорее всего, не то чтобы их совсем нет, вы сами все это прекрасно себе представляете, но ваше руководство об этом, вероятно, ничего не знает либо слышало от вас, но уже забыло.

Если в вашей организации, кроме профессионалов в области информационных технологий, есть и пользователи из бизнес-подразделений, то, вероятнее всего, именно они окажутся наиболее частыми нарушителями безопасности. Большинство пользователей, с которыми мне довелось общаться, совершенно твердо уверены (особенно на начальной стадии работы с ПК), что если они получили от фирмы компьютер для работы, то он находится в их полном распоряжении, и они могут делать с ним буквально все, начиная от изменения настроек рабочей среды и заканчивая установкой любых интересных программ.

2.Объясните сотрудникам компании, что компьютеры, а также сеть с ее ресурсами — это собственность фирмы, поэтому всем пользователям придется придерживаться определенных правил. Эту фразу в той или иной формулировке необходимо включить в один из базовых документов по безопасности, с которым трудно знакомить всех новых пользователей.

Вам придется их познакомить с множеством документов — инструкциями, правилами

ит.д. Это особенно важно, если посредством сети предоставляются услуги нескольких типов: доступ к многопользовательской автоматизированной системе каких-нибудь расчетов, Internet, электронной почте и т.п. Прочувствовать важность документов пользователю хорошо помогает знакомство с ними под роспись. Нелишне также предложить ему подписать обязательство о соблюдении корпоративной политики безопасности.

3.Необходимо хорошо проработать все документы, чтобы не мучить пользователей новыми инструкциями и обязательствами каждый месяц. Несомненно, в

документы придется вносить изменения, но ряд положений должен быть закреплен принципиально: ответственный за безопасность данного компьютера (особенно если на нем работают несколько человек); базовые принципы соблюдения безопасности при работе с данным ресурсом; порядок добавления нового пользователя и т.д.

Несмотря на все ваши старания, пользователи все равно будут нарушать правила. И в

544

один прекрасный день вы решите наказать их за все. Однако когда вы подготовите список кандидатов на материальное ущемление, то, вполне вероятно, вдруг обнаружите, что они вовсе не злоумышленники, просто они не знали, как не нарушать безопасность.

4.Прежде чем наказать, необходимо научить. При общении с пользователями я часто сталкивался с тем, что многие очевидные для меня вещи оказываются отнюдь не такими уж очевидными для обычных сотрудников: например, почему нельзя открыть доступ

ксвоему диску всем на свете вместо того, чтобы возиться с настройкой прав, или почему нельзя установить с красивого диска какую-нибудь интересную программу. Ваша задача заключается в том, чтобы подготовить предельно ясные методические пособия, через которые красной нитью должны пройти две мысли: во-первых, нельзя самостоятельно устанавливать программное обеспечение, и во-вторых, нельзя самостоятельно менять системные настройки. И тем и другим занимается специальная служба поддержки. Чтобы ваш компьютерный отдел не дергали по мелочам, можно описать подробнейшим образом ряд функций, которые позволительно делать самим пользователям.

Развивая информационную безопасность, вы, скоре всего, столкнетесь с тем, что для решения ваших задач вам потребуется дополнительное финансирование (вот здесь вам как раз и должна помочь ваша стратегия и программа развития). Руководство, раз уж оно решило развивать информационную безопасность после соответствующих обоснований и сокращений будет готово выделить вам определенные суммы.

5.Вы должны быть уверены, что, планируя свои мероприятия по безопасности, вы обеспечили их комплексность, то есть последовательный и равномерный охват всех ее сфер. В противном случае может оказаться, что, например, приобретя средства биометрической идентификации пользователя при включении компьютера, вы забыли должным образом защитить компьютер от удаленного доступа.

Планируя мероприятия по безопасности, наверняка придется столкнуться с необходимостью дифференцированного подхода к защите различных видов информации. Проще говоря, документ с описанием секретов технологии производства надо защищать иначе, чем электронное письмо с новогодним поздравлением для зарубежного партнера. При этом необходимо учитывать, что часть информации должна быть защищена даже от просмотра, другая часть может быть просмотрена, но не должна несанкционированно изменяться, а для третьей самое главное — быть всегда доступной. Подготовить и вести подобную классификацию бывает довольно затруднительно, ведь вы можете разбираться в тонкостях функционирования информационных потоков, но не иметь представления о специфике бизнес-процессов, а специалист по производственным процессам может просто не представлять специфики защиты информации (при рассылке запроса на классификацию наиболее часто приходится получать ответы двух видов: «у нас нет ничего важного» и «у нас все очень важно»).

6.Если покопаться в старых документах советского периода, то можно найти классификатор документов для хранения — инструкцию, определяющую, какие документы сколько лет должны храниться в архивах. В зависимости от срока хранения можно косвенно сделать вывод об их важности. Другой способ — разделить всю информацию на две—три большие группы, например, на бизнес-информацию (необходимую для производства процесса) и на всю остальную, или на информацию ключевых подразделений (руководства, планирования, финансирования), информацию других важных подразделений (например, компьютерного отдела) и прочую. Третий способ — возложить ответственность за сохранность критически важной информации на пользователей, которые с ней работают, обеспечив их необходимыми инструментами, например программой шифрования/дешифрации. Но, скорее всего, лучше совместить все разумные способы.

Если ваша организация имеет многофилиальную структуру и в разных учреждениях обеспечением безопасности или поддержкой компьютерной сети занимаются разные сотрудники, то вы можете столкнуться с ситуацией, когда в рамках соблюдения концептуальных корпоративных стандартов защита информации в филиалах осуществляется

545

весьма разными способами, иногда настолько специфично, что с уходом ключевого сотрудника из филиала новому специалисту придется строить схему безопасности заново.

7.Необходимо согласовывать действия подведомственных ключевых фигур информационной сети — системных администраторов, специалистов по безопасности и других. Для этого нужно разработать корпоративные стандарты настройки ключевых объектов, например, серверов, автоматизирующих производственный процесс, рабочих станций типовых пользователей и т.д., и установить централизованный контроль за соблюдением этих стандартов. Несмотря на то, что специалисты по безопасности — это обычно выходцы из компьютерных подразделений, через некоторое время интересы безопасности и системной поддержки начинают сталкиваться. Как известно, самое безопасное судно — это то, которое стоит на берегу, поэтому для безопасности лучше, когда производится поменьше работ, причем все действия в сети проходят сквозь множество разрешений, регистраций и т.д. Для системных же администраторов (после того, как с них сняли ответственность за безопасность) главное — как можно проще и быстрее проводить ежедневные работы, эксперименты, скачивать из Internet и устанавливать новое программное обеспечение. Кроме того, иногда у них возникает желание протестировать на возможность взлома систему безопасности.

8.Дружите с системными администраторами и другими компьютерными специалистами. Вы все работники одной компании. К тому же эти люди наверняка могут

помочь вам и словом и делом. Неплохо бы при этом иметь формально закрепленный документ о разграничении обязанностей, ведь вам все равно придется их контролировать, а им — создавать среду для выполнения вами контрольных функций.

Бывает и так, что ваши благие намерения по развитию безопасности, как документальные, так и неформальные, могут натолкнуться на суровую правду жизни в виде регламентирующих документов вышестоящих организаций, согласно которым то, что вы делаете, запрещено, либо подлежит сертификации, либо вообще никак не обозначено, и вы работаете на свой страх и риск.

9. Следует развивать знакомства с представителями руководящих организаций.

Даже если вы не сможете напрямую влиять на их решения в свою пользу, то, по крайней мере, будете в курсе нововведений. Кроме того, можно создать такие условия, когда они будут заинтересованы в сотрудничестве с вами (не исключено, правда, что такое сотрудничество выйдет за рамки проблем информационной безопасности).

Последний совет полезен только для тех, кто имеет возможность обращаться за справками к ресурсам Internet, хотя они в этом совете, скорее всего, не так уж и нуждаются.

10.Ищите информацию. Почти все кем-то уже придумано, и добрые люди положили это где-то в Internet для всеобщего доступа. Вам надо лишь найти информацию и ее переработать.

11.КАК УБЕРЕЧЬСЯ ОТ ВИРУСНОЙ АТАКИ

Денис Зенки denis@аvр.гu

BUSINESS ONLINE, №9 2001

На заре компьютерной эры, когда вычислительные машины были достоянием лишь секретных правительственных организаций, все было тихо и спокойно. Инженерам и в голову не приходило заниматься такими глупостями, как, например, создание вирусов, — и без этого хватало работы. Однако уже в конце 70-х компьютеры начинают активно проникать в жизнь все более широких слоев населения, и к середине 90-х они становятся обязательным атрибутом чуть ли не каждой современной компании, а компьютерная грамотность стала в ряд с умением читать и писать. К компьютерам получают доступ сотни миллионов людей со всего мира, а Всемирная паутина, именуемая Интернетом, связывает их

546

невидимыми каналами связи. Наивно было бы полагать, что эта орава пользователей в своей работе с компьютерами преследует благие цели составления бухгалтерских отчетов, ведения складского хозяйства или просто испытывает желание «утонуть» в увлекательной компьютерной игре. Сегодня десятки тысяч хакеров самых разных возрастов и убеждений рыскают по всемирному киберпространству, взламывают компьютерные системы, крадут конфиденциальную информацию, опустошают банковские счета, уничтожают данные. Наиболее распространенным инструментом для достижения этих целей стали компьютерные вирусы.

Многочисленные вирусные атаки ставят под угрозу нормальное функционирование глобальной экономики в целом. По данным аналитического центра издательства Information Week, в 2000 году потери мирового хозяйства, вызванные вирусной и хакерской активностью, составили 1,6 трлн. долл. Другая американская исследовательская организация

— Forrester Research — прогнозирует, что к 2003 году компании увеличат расходы на информационную безопасность в 3 раза, для того чтобы сохранить свою способность противостоять усиливающимся вирусным атакам на компьютерные системы. Прогноз, надо сказать, не из приятных для российской экономики, особенно если учитывать, что у многих отечественных предприятий не хватает средств даже на выплату зарплаты. Как сократить расходы и одновременно повысить эффективность защиты? Ответ на этот вопрос состоит в понимании проблемы и проведении четкой и продуманной корпоративной политики компьютерной безопасности.

Что такое вирус?

Благодаря многочисленным голливудским блокбастерам понятие «вирус» в глазах публики приобрело демонический оттенок и устойчиво ассоциируется чуть ли не со злым внеземным разумом, проникшим на Землю. Необоснованный страх тем более опасен, что лишает пользователей способности трезво рассуждать, когда на компьютере действительно появляется вирус: часто в панике они наносят компьютерам больший ущерб, чем мог бы сделать сам вирус. В действительности вирус — это самая обычная компьютерная программа, которая обладает свойством незаметно для пользователя создавать свои копии и внедрять их в другие программы или секторы дисков. Совсем даже не страшно, правда?

Другое заблуждение большинства пользователей состоит в распространении понятия «вирус» на все остальные типы вредоносных программ, такие как сетевые черви и троянские программы. «Черви» в отличие от вирусов не имеют способности «размножаться», но умеют автоматически рассылать себя по электронной почте, сетевым ресурсам и другим каналам передачи данных. «Троянцы» не умеют ни того, ни другого — они «вручную» засылаются жертве под видом какой-нибудь полезной утилиты и, будучи запущенными, производят на компьютере самые разные нежелательные действия. Важно отметить, что сегодня уже трудно найти вредоносную программу которая была бы «чистым» вирусом, «червем» или «троянцем». Современные компьютерные жучки — это в подавляющем большинстве сложные многокомпонентные программы, которые сочетают характерные черты двух или даже всех трех типов.

Как защитить сеть?

Вряд ли стоит говорить, что компьютерная сеть предприятия даже небольшого масштаба — это сложный организм, требующий от системного администратора несравненно больших знаний и умения, нежели защита настольного компьютера домашнего пользователя.

Структура обычной сети включает такие элементы, как рабочие станции (мобильные и стационарные), файловые серверы и серверы приложений (физические и логические), почтовые шлюзы и web-серверы. Вместе с тем продуманная система антивирусной защиты сети — это не просто установка специализированного антивирусного ПО. Более того, такой подход к проблеме может привести к неправильному или неэффективному функционированию вычислительных мощностей предприятия. В результате может снизиться производительность сети в целом и даже лучший в мире антивирус пропустит «заразу», последствия чего вообще трудно предсказать.

547

Итак, как же правильно использовать антивирусные программы? Здесь необходим комплексный подход, при котором защита от вирусов сегментов сети работала бы как совокупность взаимосвязанных и взаимодополняющих элементов. Наш взгляд на проблему сводится к необходимости контроля мест хранения данных и каналов их передачи, а также равномерному распределению нагрузки на элементы корпоративной сети. Давайте рассмотрим это подробнее.

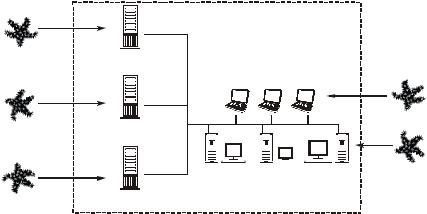

Как вирус проникает в сеть?

WEB-сервер

Мобильные пользователи

Файловый сервер

Рабочие станции

Почтовая система

firewall

Рабочие станции являются наиболее уязвимым местом в защите корпоративной сети, поскольку управляются наименее опытными в плане «вирусоустойчивости» пользователями. Сегодня, когда рабочее место буквально каждого сотрудника современного предприятия оборудуется компьютером, нередко подключенным к Интернету, уровень защиты корпоративной сети автоматически многократно понижается. Сквозь эту «лазейку» проникает до 95% всех вредоносных программ. Как показывает практика, должный результат в образовании рядовых пользователей не всегда достигается даже долговременным и целенаправленным просвещением: они все также открывают присланные неизвестно откуда «картинки» с изображениями любимых теннисисток, актрис, певиц. В этой связи важно максимально исключить человеческий фактор и установить соответствующее антивирусное ПО. «Соответствующее» означает, во-первых, антивирусный монитор, проверяющий все используемые на компьютере объекты в масштабе реального времени, т. е. в момент попытки их запуска. В случае попытки выполнения зараженного файла монитор автоматически сообщит об инциденте пользователю и системному администратору, которые смогут своевременно принять необходимые меры. Во-вторых, ежедневно все локальные диски рабочих станций должны проходить всеобъемлющую проверку антивирусным сканером с максимальной глубиной поиска. Максимальная глубина поиска подразумевает применение эвристического анализатора кода (поиск неизвестных вирусов) и избыточного сканирования (для обнаружения вирусов, использующих необычные технологии внедрения в файлы). Обе технологии требуют больших затрат вычислительных ресурсов компьютера, однако вряд ли это будет принципиально, если сканирование проводится уже, например, по окончании рабочего дня.

Важно не забывать мобильных пользователей, которые, бывает, приносят целые «зоопарки» вредоносных программ на своих ноутбуках. В отношении их необходимо применять настоящие драконовские меры: проводить полную проверку дисков каждый раз при подключении к сети.

Часто рядовые пользователи страдают желанием отключить навязчивые антивирусные программы или изменить параметры их работы. При этом они плохо представляют себе последствия такой самодеятельности. Поэтому следующий важный совет системным администраторам — исключить возможность изменения параметров и

548

отключения антивирусов локальными пользователями.

Системный администратор крупной сети может схватиться за голову: «Как же я буду все это делать на моих 500 станциях»? Действительно, неужели ему придется лично каждый день обегать всех своих подопечных для глубокого сканирования? Ответ очень прост: в передовые антивирусные комплексы уже интегрированы технологии, позволяющие проводить всю эту работу удаленно и в полностью автоматическом режиме. Например, в самой популярной российской программе «Антивирус Касперского» (www.kaspersky.ru) внедрена система управления «Сетевой Центр Управления», дающая возможность один раз консоли администратора задать порядок работы пакета на рабочих станциях, включить автопилот и забыть об этой головной боли.

Другим уязвимым элементом корпоративной сети является почтовый шлюз, через который проходит электронная корреспонденция предприятия. По данным «Лаборатории Касперского», в 2000 году более 80% всех зарегистрированных вирусных инцидентов произошло именно через электронную почту. Почему же она получила такую популярность среди создателей вредоносных программ?

Во-первых, электронная почта — это идеальный транспорт для компьютерных вирусов, обеспечивающий высочайшую скорость их распространения. Благодаря последним достижениям технологий связи, доставка электронного письма даже в противоположную точку земного шара требует нескольких минут, а в некоторых случаях даже нескольких секунд. Сравните со многими месяцами, необходимыми вирусу; чтобы добраться до другого города при помощи дискет. Исключительная популярность Интернета предопределила и бурное развитие электронной почты: в наши дни к ней имеют доступ сотни миллионов людей по всему миру. Более того, сегодня трудно и практически невозможно вести эффективный бизнес, управлять современным предприятием или организацией без использования электронной почты.

Вторым обстоятельством, предопределившим пристрастие компьютерного андеграунда к электронной почте, является простота ее использования в процессе разработки программ. Существует множество учебников и руководств, которые подробно описывают процедуру внедрения подпрограмм для взаимодействия с почтовыми клиентами. Таким образом, даже студент способен создать простейшую программу, умеющую рассылать письма по электронной почте.

Наконец, не стоит забывать и такой важный психологический момент. Одной из главных причин создания людьми компьютерных вирусов является их желание показать себя, сделать так, чтобы их запомнили, пусть даже на геростратовом поприще. Для достижения этой цели они готовы пойти на все, чтобы их создания нанесли как можно больший вред, стали как можно более известными. Лучший вариант для этого, чем использование электронной почты, придумать сложно.

Таким образом, сегодня антивирусная защита корпоративных почтовых систем является важнейшим аспектом политики безопасности предприятия в целом. Именно это направление в перспективе будет определять эффективность и устойчивость функционирования корпоративных вычислительных систем. Конечно, это не значит, что системный администратор должен просто установить на почтовый сервер антивирус с настройками «по умолчанию» и забыть о нем.

Основным правилом является защита всех узлов и установка многоуровневой системы фильтрации всей почтовой корреспонденции. Наиболее распространенной структурой размещения опорных пунктов антивирусной защиты является так называемая схема 2+1. Схема подразумевает установку антивирусного модуля на корпоративный почтовый сервер, который осуществляет первичную проверку поступающих сообщений. В связи с нагрузкой, которая ложится на почтовый сервер, рекомендуется настраивать антивирусный модуль на минимальное потребление системных ресурсов, т. е. отключать такие «тяжелые» функции, как избыточное сканирование, эвристический анализ, проверка архивированных и сжатых файлов.

549

Второй уровень защиты составляет специальное антивирусное ПО, устанавливаемое на рабочих станциях, подключенных к службе электронной почты. Оптимальным вариантом является использование антивирусных модулей, интегрированных в локальные почтовые клиенты. Здесь рекомендуется включить все имеющиеся инструменты защиты от вирусов: это будет несколько замедлять работу компьютера, однако никак не скажется на функционировании сети в целом. Существует альтернатива интегрированным антивирусным модулям — антивирусные мониторы, которые в масштабе реального времени проверяют все используемые объекты. Однако первый вариант все же является более предпочтительным, потому как проверяет все входящие и исходящие сообщения сразу же после их получения или отправления, в то время как мониторы способны распознать вредоносный код, только когда пользователь попробует его запустить. Кроме того, антивирусный модуль способен не только обнаруживать, но и успешно лечить зараженные сообщения.

В-третьих, необходимо использовать и классический антивирусный сканер, способный проверять сетевые и локальные диски. Это необходимо для проведения регулярных (не менее 1 раза в день) проверок почтовых баз, хранящихся на сервере и рабочих станциях. Данное обстоятельство накладывает определенные требования на используемый антивирус, а именно поддержку различных форматов почтовых баз. Иными словами, важно, чтобы антивирусный сканер мог проверять содержимое почтовых баз, а не рассматривать их как обычные файлы.

Опасным рассадником вирусов могут также стать файловые серверы и серверы приложений, совместно используемые сразу многими сотрудниками предприятия. Так, зараженная программа с одного компьютера, скопированная на сервер, может моментально попасть на другой компьютер, если его владелец проявит интерес к этой программе. На серверы, как и на рабочие станции, необходимо устанавливать антивирусные мониторы, проверяющие файлы «на лету», и регулярно проводить полномасштабную проверку антивирусным сканером. Как и в случае с почтовыми шлюзами, для оптимизации работы сервера мы рекомендуем отключать «тяжелые» инструменты борьбы с вирусами (эвристический анализатор и пр.) на уровне сервера и возлагать эту задачу на клиентские антивирусные программы.

В качестве дополнительного барьера на пути вирусов в сеть предприятия мы рекомендуем установить специальный антивирусный модуль на корпоративный межсетевой экран, который сможет проводить антивирусную фильтрацию всех входящих и исходящих потоков данных.

Наконец, не стоит забывать про корпоративный web-сервер. Здесь таится опасность даже большего масштаба, чем в случае с почтовыми шлюзами или рабочими станциями. Web-сервер является предметом открытого доступа, к которому могут обращаться не только сотрудники компании, но и любой желающий. Можете себе представить, какой ущерб репутации предприятия может нанести вирус в файле, хранящийся на web-сервере и открытый для публичной загрузки? История знает немало примеров, когда десятки тысяч пользователей загружали зараженные программы и запускали их на своих компьютерах, что приводило к сбоям и потере важной информации. Источниками «заразы» могут быть внутренние сетевые ресурсы и внешний взлом. Первая проблема решается реализацией описанной выше структуры антивирусной защиты. Что касается второго, то должен подтвердить — от хакерского взлома никто гарантированно не защищен. Причинами взлома могут быть недавно обнаруженные «дыры» в системах безопасности, перехват или простой подбор паролей доступа к web-серверу В результате хакер может, например, заменить какую-нибудь полезную программу на свое «творение», которое впоследствии скачают ваши потенциальные покупатели. Для исключения такой возможности можно использовать специализированные ревизоры изменений, такие как, например, Kaspersky WEB Inspector. Такие программы собирают со всех файлов web-сервера их уникальные «отпечатки» (CRCсуммы) и после в масштабе реального времени постоянно контролируют их соответствие оригиналам. В случае нарушения целостности информации ревизор мгновенно оповестит о

550

произошедшем инциденте системного администратора и восстановит первоначальное содержимое сервера.

Описанная схема была бы малоэффективной, если бы не сопровождалась внимательным отношением к своевременному обновлению антивирусных баз всех задействованных в схеме модулей и программ. Как известно, антивирус способен распознать и удалить вирус только в том случае, если данные о нем присутствуют в базе данных программы. Современные алгоритмы распознавания неизвестных вирусов страдают недостаточной надежностью и высоким уровнем ложных срабатываний. Таким образом, чем чаще обновляется ваш антивирус, тем более оперативно вы можете противостоять атакам даже самых «свежих» вирусов. Идеалом являются real-time-обновления «Лаборатории Касперского», когда пользователь получает обновления сразу же после их производства и тестирования антивирусными экспертами.

В области антивирусной безопасности, как ни в какой другой, идеально работает известный закон Мэрфи, гласящий, что если какая-нибудь неприятность может произойти, то она обязательно произойдет. Можно понадеяться на авось и не «залатать» вовремя брешь в системе безопасности или забыть обновить используемое антивирусное программное обеспечение. Смею вас уверить, что последствия этой халатности не заставят себя ждать, и скоро системный администратор обнаружит в подведомственной ему сети нелегально копошащихся хакеров и настоящий вирусный «зоопарк». Как это ни шокирующе звучит, но крайний педантизм и легкая стадия паранойи — залог успешности в деле защиты компьютерных сетей. Но даже эти ценные качества человеческой натуры не способны обеспечить надежную защиту, если у всех сотрудников предприятия нет четкого понимания своего места и роли в борьбе с внешними вторжениями, если в компании не проводится жесткая и продуманная до мельчайших подробностей политика компьютерной безопасности. Надеюсь, мы помогли уважаемому читателю разобраться в основах этой политики. Удачи в борьбе с вирусами!

12. МЕНЬШЕ РИСКОВ — МЕНЬШЕ СТРЕССОВ

В процессе деятельности любой, даже обласканный неслыханными удачами, везением и покровительством бизнес сталкивается с проблемами. Общеизвестный факт: «Проблемы легче избежать или минимизировать ее влияние, чем пытаться решать последствия по мере их проявления». Конечно, если знать, как это делать. Поэтому любой нормальный бизнес не в последнюю очередь оценивает и риски, исходящие от всех компонент и связующих элементов бизнеса, потенциально являющихся источником проблем. Именно поэтому, прежде чем кидаться решать проблему, необходимо риски оценить. Вот почему такое понятие, как «управление рисками» или «оценка рисков», а проще говоря, «risk management» присутствует не только в ядерной промышленности и прочих потенциально опасных отраслях, но и в бизнесах, с атомными электростанциями или химическими заводами никак не связанных. Например, отсутствие на любом предприятии информационной безопасности — это очень серьезный риск, который может привести к полному краху. Для владельца бизнеса его крах в личном плане будет пострашнее аварии на химзаводе. Вообще оценка рисков в бизнесе — вещь необходимая и жизненно важная. Насколько важная, можно судить по диаграмме 1, где показано, как изменились учитываемые в анализе категории рисков за последние 30 лет.

Александр Мурадян

im@telecominfo.ru,руководитель направления «Эффективность ИТ» компании «Коминфо Консалтинг»

BUSINESS ONLINE. №9. 2001

Далее мы более подробно рассмотрим технологическую составляющую производственных рисков.