- •Содержание дипломного проекта

- •1.6. Средства аппаратной защиты сети…………………………………………………..35

- •1.7. Структурная схема защиты от нсд…………………………………………………51

- •2.5. Правила монтажа……………………………………………………………………....91

- •1.2. Современное состояние информационной безопасности.

- •1.3. Общие характеристики объекта внедрения системы

- •1.3.1. Подсистема физической безопасности.

- •1.3.2. Подсистема сигнализации

- •1.3.3. Охранное освещение

- •1.3.4. Подсистема контроля

- •1.4. Анализ и оценка угроз безопасности информации

- •Основные виды угроз информационной безопасности:

- •1.4.1. Классификация угроз безопасности

- •1.4.2. Основные непреднамеренные искусственные угрозы

- •1.4.3. Основные преднамеренные искусственные угрозы

- •1.5. Атаки сети, виды и защита

- •1.6. Средства аппаратной защиты сети.

- •1.6.1. Конструкция маршрутизатора

- •1.6.2. Брандмауэр (firewall)

- •1.6.3. Пакетные фильтры

- •1.6.4. Шлюзы сеансового уровня

- •1.6.5. Шлюзы прикладного уровня

- •1.6.6. Spi-брандмауэры

- •1.6.7. Протокол nat

- •1.6.8. Перенаправление портов (Port mapping)

- •1.6.9. Dmz-зона

- •1.6.10. Методы аутентификации

- •Dhcp-сервер

- •1.6.11. Виртуальные сети vpn

- •Режимы функционирования vpn

- •1.7. Структурная схема системы защиты от нсд.

- •1.8. Характеристики выбранного оборудования.

- •1.8.1. Межсетевой экран для сетей средних предприятий d-Link dfl-1100.

- •1 Dmz порт, 1 защищенный порт lan, 1 порт для резервирования.

- •Общие характеристики: Аппаратура

- •Программное обеспечение

- •Физические параметры и условия эксплуатации:

- •1.8.2. Настраиваемый коммутатор 10/100 Мбит/с Fast Ethernet.

- •24 Порта 10/100Мбит/с для подключения рабочих станций.

- •2 Комбо 1000base-t/sfp порта для гибкого подключения Gigabit Ethernet.

- •Vlan для повышения производительности и безопасности.

- •Общие характеристики: Аппаратура

- •Программное обеспечение

- •Производительность

- •Физические параметры и условия эксплуатации:

- •1.8.3. Характеристики Kerio WinRoute Firewall

- •1.9. Выводы.

- •Глава 2.

- •2.1. Введение

- •2.2 Проблемы монтажа кабельных систем.

- •2.3 Схема размещения оборудования.

- •2.4. Оборудование, применяемое для организации кабельной

- •О компании

- •2.4.1. Кабель.

- •Utp кабель, одножильный Магистральный, неэкранированный, для внешней прокладки

- •Utp кабель, многожильный Патч-кордовый, неэкранированный

- •2.4.2 Короба

- •2.4.3. Вставки для розеток

- •2.4.4. Настенные двухсекционные шкафы aesp

- •2.4.5. Патч-корды

- •2.5. Правила монтажа.

- •2.6. Алгоритм технологического процесса монтажа кабельной

- •2.7. Выводы.

- •Глава 3.

- •3.1. Введение.

- •3.2. Обоснование экономической эффективности внедрения

- •3.3. Расчёт рисков компании.

- •3.4. Расчёт стоимости внедрения комплексной системы зи.

- •Стоимость монтажных работ

- •3.5. Расчёт периода окупаемости внедряемой системы.

- •3.6. Выводы.

- •Глава 4.

- •4.1. Введение.

- •4.2. Рабочее место оператора пк. Факторы производственной

- •4.3. Вредные факторы, присутствующие на рабочем месте и их

- •4.4. Общие требования к помещению машинного зала.

- •4.5. Основные требования к освещению.

- •4.6. Расчет общего освещения.

- •4.7. Меры защиты от поражения электрическим током.

- •4.8. Меры по снижению уровня шума.

- •4.9. Защита от излучений.

- •4.10. Нормирование метеорологических условий в машинном

- •4.11. Требования по пожарной безопасности.

- •4.12. Психофизиологические опасные и вредные

- •4.13. Планировка рабочего места оператора пк и организация

- •4.14. Выводы.

1.6. Средства аппаратной защиты сети.

Средств для защиты от разного рода атак извне (то есть из Интернета) на локальную сеть разработано очень много, но все они имеют один серьезный недостаток: чтобы реализовать такого рода защиту, необходимо выделить ПК, на котором будет установлено и настроено специализированное ПО. Если речь идет о достаточно крупной сети, насчитывающей не менее сотни ПК, то такое решение вполне оправданно. В нашем случае мы будем применять совмещенные методы. Т.е. программно аппаратные меры. Для начала приведём основные определения и принципы работы аппаратных средств. Для рассмотрения возьмём аппаратуру компании D-Link.

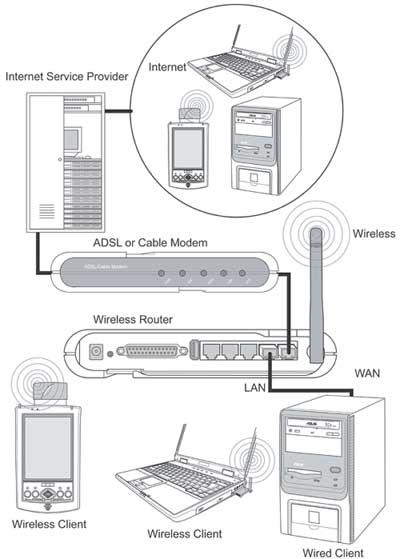

1.6.1. Конструкция маршрутизатора

Поскольку маршрутизаторы являются пограничными сетевыми устройствами, то есть устанавливаются на границе между двумя сетями или между локальной сетью и Интернетом, выполняя роль сетевого шлюза, то они должны иметь как минимум два порта (см. рисунок). К одному из этих портов подключается локальная сеть, и этот порт называется внутренним LAN-портом. Ко второму порту подключается внешняя сеть (Интернет), и этот порт называется внешним WAN-портом. Как правило, маршрутизаторы класса SOHO имеют один WAN-порт и несколько (от одного до четырех) внутренних LAN-портов, которые объединяются в коммутатор. В большинстве случаев WAN-порт коммутатора имеет интерфейс 10/100Base-TX, и к нему может подключаться xDSL-модем с соответствующим интерфейсом либо сетевой Ethernet-кабель.

В некоторых моделях маршрутизаторов, кроме WAN-порта, есть последовательный порт для подключения аналогового модема. Как правило, этот порт предназначен для создания резервного низкоскоростного соединения по коммутируемой линии с провайдером.

Учитывая широкое распространение беспроводных сетей, создан целый класс так называемых беспроводных маршрутизаторов. Эти устройства, кроме классического маршрутизатора с WAN- и LAN-портами, содержат интегрированную точку беспроводного доступа, поддерживающую протокол IEEE 802.11a/b/g. Беспроводной сегмент сети, которую позволяет организовать точка доступа, относится к внутренней сети с точки зрения маршрутизатора, и в этом смысле компьютеры, подключаемые к маршрутизатору беспроводным образом, ничем не отличаются от компьютеров сети, подключенных к LAN-порту.

Типичная схема использования маршрутизатора класса SOHO

Любой маршрутизатор, как устройство сетевого уровня, имеет свой IP-адрес. Кроме того, IP-адрес есть и у его WAN-порта. К примеру, маршрутизатор может иметь следующий IP-адрес:

IP-адрес: 192.168.1.254;

маска подсети: 255.255.255.0.

При этом у его WAN-порта может быть такой адрес:

IP-адрес: 10.0.0.254;

маска подсети: 255.255.255.0.

Компьютеры, подключаемые к LAN-портам маршрутизатора, должны иметь IP-адрес той же подсети, что и сам маршрутизатор. Кроме того, в сетевых настройках этих ПК необходимо задать адрес шлюза по умолчанию, совпадающий с IP-адресом маршрутизатора. К примеру, в рассмотренном выше случае сетевые настройки ПК, подключаемого к LAN-порту, могут быть следующими:

IP-адрес: 192.168.1.10;

маска подсети: 255.255.255.0;

шлюз по умолчанию: 192.168.1.254.

Устройство, подключаемое к WAN-порту со стороны внешней сети, должно иметь IP-адрес из той же подсети, что и WAN-порт маршрутизатора. В нашем случае это могут следующие сетевые настройки:

IP-адрес: 10.0.0.10;

маска подсети: 255.255.255.0.

В рассмотренном выше примере использовался так называемый статический способ задания IP-адреса (Static IP), который поддерживают все маршрутизаторы. Его следует применять для ознакомления с возможностями работы маршрутизатора или для его тестирования. Однако в реальных условиях чаще используется динамический (Dynamic IP) способ задания IP-адреса, когда маршрутизатор выступает в роли DHCP-клиента, автоматически получая IP-адрес, адрес шлюза по умолчанию и сервера DNS от провайдера (DHCP-сервера). Этот способ обеспечивает провайдеру достаточную гибкость при конфигурировании своей сети и поддерживается всеми провайдерами.