- •Содержание дипломного проекта

- •1.6. Средства аппаратной защиты сети…………………………………………………..35

- •1.7. Структурная схема защиты от нсд…………………………………………………51

- •2.5. Правила монтажа……………………………………………………………………....91

- •1.2. Современное состояние информационной безопасности.

- •1.3. Общие характеристики объекта внедрения системы

- •1.3.1. Подсистема физической безопасности.

- •1.3.2. Подсистема сигнализации

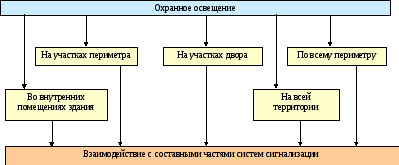

- •1.3.3. Охранное освещение

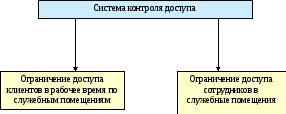

- •1.3.4. Подсистема контроля

- •1.4. Анализ и оценка угроз безопасности информации

- •Основные виды угроз информационной безопасности:

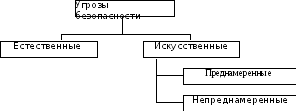

- •1.4.1. Классификация угроз безопасности

- •1.4.2. Основные непреднамеренные искусственные угрозы

- •1.4.3. Основные преднамеренные искусственные угрозы

- •1.5. Атаки сети, виды и защита

- •1.6. Средства аппаратной защиты сети.

- •1.6.1. Конструкция маршрутизатора

- •1.6.2. Брандмауэр (firewall)

- •1.6.3. Пакетные фильтры

- •1.6.4. Шлюзы сеансового уровня

- •1.6.5. Шлюзы прикладного уровня

- •1.6.6. Spi-брандмауэры

- •1.6.7. Протокол nat

- •1.6.8. Перенаправление портов (Port mapping)

- •1.6.9. Dmz-зона

- •1.6.10. Методы аутентификации

- •Dhcp-сервер

- •1.6.11. Виртуальные сети vpn

- •Режимы функционирования vpn

- •1.7. Структурная схема системы защиты от нсд.

- •1.8. Характеристики выбранного оборудования.

- •1.8.1. Межсетевой экран для сетей средних предприятий d-Link dfl-1100.

- •1 Dmz порт, 1 защищенный порт lan, 1 порт для резервирования.

- •Общие характеристики: Аппаратура

- •Программное обеспечение

- •Физические параметры и условия эксплуатации:

- •1.8.2. Настраиваемый коммутатор 10/100 Мбит/с Fast Ethernet.

- •24 Порта 10/100Мбит/с для подключения рабочих станций.

- •2 Комбо 1000base-t/sfp порта для гибкого подключения Gigabit Ethernet.

- •Vlan для повышения производительности и безопасности.

- •Общие характеристики: Аппаратура

- •Программное обеспечение

- •Производительность

- •Физические параметры и условия эксплуатации:

- •1.8.3. Характеристики Kerio WinRoute Firewall

- •1.9. Выводы.

- •Глава 2.

- •2.1. Введение

- •2.2 Проблемы монтажа кабельных систем.

- •2.3 Схема размещения оборудования.

- •2.4. Оборудование, применяемое для организации кабельной

- •О компании

- •2.4.1. Кабель.

- •Utp кабель, одножильный Магистральный, неэкранированный, для внешней прокладки

- •Utp кабель, многожильный Патч-кордовый, неэкранированный

- •2.4.2 Короба

- •2.4.3. Вставки для розеток

- •2.4.4. Настенные двухсекционные шкафы aesp

- •2.4.5. Патч-корды

- •2.5. Правила монтажа.

- •2.6. Алгоритм технологического процесса монтажа кабельной

- •2.7. Выводы.

- •Глава 3.

- •3.1. Введение.

- •3.2. Обоснование экономической эффективности внедрения

- •3.3. Расчёт рисков компании.

- •3.4. Расчёт стоимости внедрения комплексной системы зи.

- •Стоимость монтажных работ

- •3.5. Расчёт периода окупаемости внедряемой системы.

- •3.6. Выводы.

- •Глава 4.

- •4.1. Введение.

- •4.2. Рабочее место оператора пк. Факторы производственной

- •4.3. Вредные факторы, присутствующие на рабочем месте и их

- •4.4. Общие требования к помещению машинного зала.

- •4.5. Основные требования к освещению.

- •4.6. Расчет общего освещения.

- •4.7. Меры защиты от поражения электрическим током.

- •4.8. Меры по снижению уровня шума.

- •4.9. Защита от излучений.

- •4.10. Нормирование метеорологических условий в машинном

- •4.11. Требования по пожарной безопасности.

- •4.12. Психофизиологические опасные и вредные

- •4.13. Планировка рабочего места оператора пк и организация

- •4.14. Выводы.

1.3.3. Охранное освещение

Изобразим схематично состав данной подсистемы. Опять же оговорюсь, что инфраструктура здания имеет все нижеперечисленные компоненты.

1.3.4. Подсистема контроля

В здании действует вахтовая пропускная система. Пропуска на территорию здания разделяются на два вида:

1. Разовые пропуска (разрешение прохода на территорию на один день);

2. Постоянные пропуска(разрешение прохода на территорию на 6 месяцев);

Проход на территорию здания разрешен с 8:00 до 21:00. Для прохода на территорию в другое время необходимо заявление с обоснованием причины посещения, с печатью и подписью директора компании. Заявление необходимо подать на рассмотрение директору службы безопасности за день до посещения.

1.4. Анализ и оценка угроз безопасности информации

Система безопасности здания ЦНИИМЭ, в котором располагается офис компании «Гарант-Центр», включает в себя достаточное количество подсистем, и как говорилось выше, эти подсистемы работают достаточно хорошо. Таким образом, нам необходимо спроектировать именно подсистему защиты информации от НСД в компьютерной системе компании. Начнем проектирование с анализа возможных угроз безопасности информации в такой системе.

Определение 1. Под угрозой обычно понимают потенциально возможное событие, действие (воздействие), процесс или явление, которое может привести к нанесению ущерба чьим-либо интересам.

Основные виды угроз информационной безопасности:

стихийные бедствия и аварии (наводнение, ураган, землетрясение, пожар и т.п.);

сбои и отказы оборудования (технических средств) автоматизированных систем;

последствия ошибок проектирования и разработки компонентов автоматизированных систем (аппаратных средств, технологии обработки информации, программ, структур данных и т.п.);

ошибки эксплуатации (пользователей, операторов и другого персонала);

преднамеренные действия нарушителей и злоумышленников (обиженных лиц из числа персонала, преступников, шпионов и т.п.).

1.4.1. Классификация угроз безопасности

Все множество потенциальных угроз по природе их возникновения разделяется на два класса: естественные (объективные) и искусственные (субъективные)

Естественные угрозы - это угрозы, вызванные воздействиями объективных физических процессов или стихийных природных явлений, независящих от человека.

Искусственные угрозы - это угрозы АС, вызванные деятельностью человека. Среди них, исходя из мотивации действий, можно выделить:

непреднамеренные (неумышленные, случайные) угрозы, вызванные ошибками в проектировании АС и ее элементов, ошибками в программном обеспечении, ошибками в действиях персонала и т.п.;

преднамеренные (умышленные) угрозы, связанные с корыстными устремлениями людей (злоумышленников).

Источники угроз по отношению к АС могут быть внешними или внутренними (компоненты самой АС - ее аппаратура, программы, персонал).

Примеры естественных угроз

Наиболее типичной естественной угрозой АС, не связанной с деятельностью человека, является, например, пожар. Поэтому при проектировании АС целесообразно рассмотреть вопросы противопожарной безопасности.

Для зданий, где размещаются технические средства АС, расположенных в долинах рек или на побережье, весьма вероятной угрозой является затопление. В этих случаях аппаратные средства АС целесообразно устанавливать на верхних этажах зданий и должны приниматься другие меры предосторожности.

Нанесение ущерба ресурсам АС может также произойти в следствии стихийного бедствия. Ущерб может быть нанесен при технических авариях, например, при внезапном отключении электропитания и т.д.