- •Содержание дипломного проекта

- •1.6. Средства аппаратной защиты сети…………………………………………………..35

- •1.7. Структурная схема защиты от нсд…………………………………………………51

- •2.5. Правила монтажа……………………………………………………………………....91

- •1.2. Современное состояние информационной безопасности.

- •1.3. Общие характеристики объекта внедрения системы

- •1.3.1. Подсистема физической безопасности.

- •1.3.2. Подсистема сигнализации

- •1.3.3. Охранное освещение

- •1.3.4. Подсистема контроля

- •1.4. Анализ и оценка угроз безопасности информации

- •Основные виды угроз информационной безопасности:

- •1.4.1. Классификация угроз безопасности

- •1.4.2. Основные непреднамеренные искусственные угрозы

- •1.4.3. Основные преднамеренные искусственные угрозы

- •1.5. Атаки сети, виды и защита

- •1.6. Средства аппаратной защиты сети.

- •1.6.1. Конструкция маршрутизатора

- •1.6.2. Брандмауэр (firewall)

- •1.6.3. Пакетные фильтры

- •1.6.4. Шлюзы сеансового уровня

- •1.6.5. Шлюзы прикладного уровня

- •1.6.6. Spi-брандмауэры

- •1.6.7. Протокол nat

- •1.6.8. Перенаправление портов (Port mapping)

- •1.6.9. Dmz-зона

- •1.6.10. Методы аутентификации

- •Dhcp-сервер

- •1.6.11. Виртуальные сети vpn

- •Режимы функционирования vpn

- •1.7. Структурная схема системы защиты от нсд.

- •1.8. Характеристики выбранного оборудования.

- •1.8.1. Межсетевой экран для сетей средних предприятий d-Link dfl-1100.

- •1 Dmz порт, 1 защищенный порт lan, 1 порт для резервирования.

- •Общие характеристики: Аппаратура

- •Программное обеспечение

- •Физические параметры и условия эксплуатации:

- •1.8.2. Настраиваемый коммутатор 10/100 Мбит/с Fast Ethernet.

- •24 Порта 10/100Мбит/с для подключения рабочих станций.

- •2 Комбо 1000base-t/sfp порта для гибкого подключения Gigabit Ethernet.

- •Vlan для повышения производительности и безопасности.

- •Общие характеристики: Аппаратура

- •Программное обеспечение

- •Производительность

- •Физические параметры и условия эксплуатации:

- •1.8.3. Характеристики Kerio WinRoute Firewall

- •1.9. Выводы.

- •Глава 2.

- •2.1. Введение

- •2.2 Проблемы монтажа кабельных систем.

- •2.3 Схема размещения оборудования.

- •2.4. Оборудование, применяемое для организации кабельной

- •О компании

- •2.4.1. Кабель.

- •Utp кабель, одножильный Магистральный, неэкранированный, для внешней прокладки

- •Utp кабель, многожильный Патч-кордовый, неэкранированный

- •2.4.2 Короба

- •2.4.3. Вставки для розеток

- •2.4.4. Настенные двухсекционные шкафы aesp

- •2.4.5. Патч-корды

- •2.5. Правила монтажа.

- •2.6. Алгоритм технологического процесса монтажа кабельной

- •2.7. Выводы.

- •Глава 3.

- •3.1. Введение.

- •3.2. Обоснование экономической эффективности внедрения

- •3.3. Расчёт рисков компании.

- •3.4. Расчёт стоимости внедрения комплексной системы зи.

- •Стоимость монтажных работ

- •3.5. Расчёт периода окупаемости внедряемой системы.

- •3.6. Выводы.

- •Глава 4.

- •4.1. Введение.

- •4.2. Рабочее место оператора пк. Факторы производственной

- •4.3. Вредные факторы, присутствующие на рабочем месте и их

- •4.4. Общие требования к помещению машинного зала.

- •4.5. Основные требования к освещению.

- •4.6. Расчет общего освещения.

- •4.7. Меры защиты от поражения электрическим током.

- •4.8. Меры по снижению уровня шума.

- •4.9. Защита от излучений.

- •4.10. Нормирование метеорологических условий в машинном

- •4.11. Требования по пожарной безопасности.

- •4.12. Психофизиологические опасные и вредные

- •4.13. Планировка рабочего места оператора пк и организация

- •4.14. Выводы.

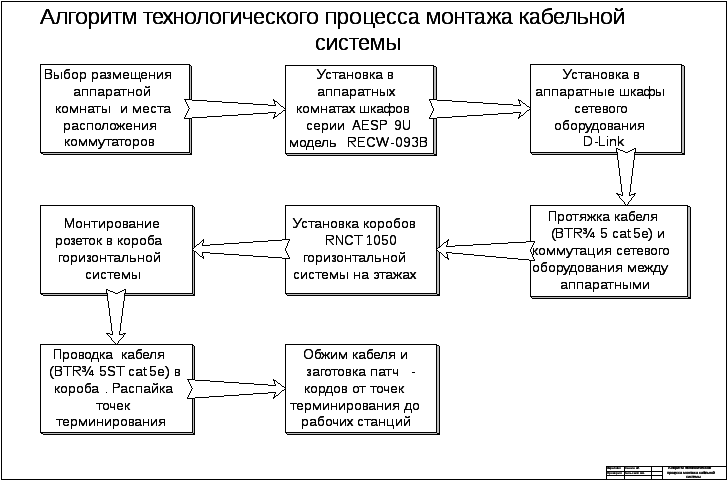

2.6. Алгоритм технологического процесса монтажа кабельной

системы.

Изобразим схемотично алгоритм технологического процесса монтажа.

2.7. Выводы.

В данной главе дипломного проекта рассмотрен технологический процесс монтажа кабельной системы ЛВС ООО «Гарант-Центр». Описаны основные требования при монтаже кабельных систем. Приведены основные характеристики применяемого оборудования.

Глава 3.

Организационно-экономическая часть.

Технико-экономическое обоснование внедрения комплексной системы защиты информации в ЛВС ООО «Гарант-Центр».

Разработал: Санин А.И.

Консультант: Короткова Т.Л.

3.1. Введение.

В условиях рыночной экономики возможностей для инвестирования довольно много. Вместе с тем, любое предприятие имеет, как правило, ограниченные свободные финансовые ресурсы доступные для инвестирования. Поэтому при вложении свободных финансовых средств необходимо выбрать оптимальный инвестиционный проект.

В данном разделе мы рассмотрим проект организации комплексной системы защиты информации в ЛВС ООО «Гарант-Центр» и оценим эффективность введения данной системы на предприятии.

Переоценить финансовые потери компаний, связанные с несанкционированным доступом к приватной информации, очень сложно. Начнём наше исследование с официально опубликованной статистики.

По данным аналитической компании Datamonitor, несмотря на то, что многие компании уже пострадали из-за несанкционированного доступа на свои сайты, они не торопятся увеличивать расходы на системы безопасности.

Согласно мнению Datamonitor, одним из главных препятствий в развитии электронного бизнеса является проблема безопасности, которая усугубляется тем, что около половины всех компаний тратят лишь 5% своих ИТ-бюджетов на системы защиты. Специалисты считают, что именно из-за отсутствия безопасности в Интернет В2С и В2В-торговля не сможет достигнуть в 2005 году намеченных объемов в 660 млрд. и 6 трлн. долл. соответственно. В докладе Datamonitor также сообщается, что многие компании уже пострадали от несанкционированного доступа к своим системам, а 30% среди них еще так и не установили соответствующих систем защиты. В докладе Datamonitor также говорится, что американские компании увеличат расходы на электронную безопасность на 28% в течение ближайших нескольких лет, и к 2005 году они достигнут 30 млрд. долл. Несмотря на то, что проблемы с безопасностью ежегодно приносят убытков на сумму в 15 млрд. долл., компании тратят на е-security всего 8,7 млрд., но эта сумма будет постепенно увеличиваться и в 2005 году достигнет 11,9 млрд. долл.

О тчет

по компьютерной преступности,

опубликованный ФБР за 2004 год,

свидетельствует:

Финансовые потери 494 опрошенных

компаний в 2004 году составили $141 496 560,

что значительно меньше, чем в прошлом

году – 530 респондентов показали убытки

от компьютерных инцидентов $201 797 340.

тчет

по компьютерной преступности,

опубликованный ФБР за 2004 год,

свидетельствует:

Финансовые потери 494 опрошенных

компаний в 2004 году составили $141 496 560,

что значительно меньше, чем в прошлом

году – 530 респондентов показали убытки

от компьютерных инцидентов $201 797 340.

Рисунок 1 показывает: количество «успешных» атак на компьютерные системы.

Таким образом, проблема НСД к конфиденциальной информации в настоящее время стоит очень остро.