- •12.1 Обобщённая структура компьютерных сетей

- •12.2 Классификация компьютерных сетей

- •7 Прикладной 6 Представительный 5 Сеансовый 4 Транспортный 3 Сетевой2 Канальный1 Физический

- •3.2.1 Коды с исправлением ошибок

- •3.2.2 Коды обнаруживающие ошибки

- •1.1 Основные понятия и определения

- •1.4 Многоуровневая организация вычислительных процессов

- •2.1 Комбинационные схемы

- •1) Конъюнкция (логическое умножение) .

- •2) Дизъюнкция (логическое сложение) .

- •3) Отрицание (инверсия) .

- •4) Конъюнкция и инверсия (Штрих Шеффера) .

- •5) Дизъюнкция и инверсия (Стрелка Пирса) .

- •6) Эквивалентность .

- •7) Отрицание эквивалентности .

- •3.1 Функциональные узлы последовательного типа

- •3.1.1 Регистры

- •3.1.2 Счётчики

- •3.2.1 Шифраторы и дешифраторы

- •3.2.2 Компараторы

- •3.2.3 Сумматоры

- •4.1 Основные характеристики и классификация процессоров

- •6.2.1 Прикладная программная модель процессоров Pentium

- •6.2.2 Системная программная модель процессоров Pentium

- •6.5 Перспективы развития процессоров

- •7.1 Иерархическая организация памяти

- •7.5 Ассоциативная память

- •8.4 Сегментно-страничная организация памяти

7 Прикладной 6 Представительный 5 Сеансовый 4 Транспортный 3 Сетевой2 Канальный1 Физический

Рисунок 13.4 – Взаимодействие уровней ЭМ ВОС

Для правильной передачи данных необходимо придерживаться согласованных и установленных правил, оговоренных в протоколе передачи данных:

1) Синхронизация– механизм распознавания начала и окончания блока данных.

2) Инициализация– установление соединения между взаимодействующими узлами сети.

3) Блокирование– разбиение передаваемой информации на блоки данных строго определённой длины (включая символы начала и конца блока).

4) Адресация– обеспечивает идентификацию различного оборудования данных, которое обменивается друг с другом информацией во время взаимодействия.

5) Обнаружение ошибок– вычисление контрольных битов для проверки правильности переданных блоков данных.

6) Нумерация блоков– позволяет установить ошибочно передаваемую или потерявшуюся информацию.

7) Управление потоком данных– служит для распределения и синхронизации потоков блоков данных.

8) Методы восстановления– механизм возврата к определенному положению для повторной передачи информации после прерывания процесса передачи данных.

9) Разрешение доступа– распределение, контроль и управление ограничениями доступа к данным (например, «только приём»).

В следующих лекциях более подробно будут рассмотрены содержание и функции уровней ЭМ ВОС.

Безопасность информации в КС. Виды угроз безопасности.

Под угрозой безопасностипонимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию ресурсов сети, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства. Угрозы принято делить на:

непреднамеренные, или случайные;

умышленные.

Случайные угрозывозникают как результат ошибок в программном обеспечении, выхода из строя аппаратных средств, неправильных действий пользователей или администратора сети и т. п.Умышленные угрозыпреследуют цель нанесения ущерба пользователям и абонентам сети и в свою очередь подразделяются на активные и пассивные.Пассивные угрозынаправлены на несанкционированное использование информационных ресурсов сети, но при этом не оказывают влияния на ее функционирование. Примером пассивной угрозы является получение информации, циркулирующей в каналах сети, посредством прослушивания.Активные угрозыимеют целью нарушение нормального процесса функционирования сетипосредством целенаправленного воздействияна ее аппаратные, программные и информационные ресурсы. К активным угрозам относятся, например, разрушение или радиоэлектронное подавление линий связи, вывод из строя компьютера или операционной системы, искажение сведений в пользовательских базах данных или системной информации и т. п.К основным угрозам безопасности относятся:

раскрытие конфиденциальной информации;

компроментация информации;

несанкционированный обмен информацией;

отказ от информации;

отказ в обслуживании;

несанкционированное использование ресурсов сети;

ошибочное использование ресурсов сети.

Угрозы раскрытия конфиденциальной информацииреализуются путем несанкционированного доступа к базам данных.^ Компрометация информацииреализуется посредством внесения несанкционированных изменений в базы данных.Несанкционированное использование ресурсов сетиявляется средством раскрытия или компрометации информации, а также наносит ущерб пользователям и администрации сети.^ Ошибочное использование ресурсов является следствием ошибок, имеющихся в программном обеспечении ЛВС.Несанкционированный обмен информацией между абонентами сети дает возможность получать сведения, доступ к которым запрещен, т.е. по сути приводит к раскрытию информации.^ Отказ от информациисостоит в непризнании получателем или отправителем этой информации фактов ее получения или отправки.Отказ в обслуживаниипредставляет собой весьма распространенную угрозу, источником которой является сама сеть. Подобный отказ особенно опасен в случаях, когда задержка с предоставлением ресурсов сети может привести к тяжелым для абонента последствиям.

Безопасность информации в КС. Криптографические методы защиты информации.

Решить проблемы безопасности призвана криптография — наука об обеспечении безопасности данных. Криптография и построенные на ее основе системы призваны решать следующие задачи:

Конфиденциальность. Информация должна быть защищена от несанкционированного доступа как при хранении, так и при передаче. Доступ к информации может получить только тот, для кого она предназначена. Обеспечивается шифрованием.

Аутентификация. Необходимо однозначно идентифицировать отправителя. Обеспечивается электронной цифровой подписью и сертификатом.

Целостность. Информация должна быть защищена от несанкционированного изменения как при хранении, так и при передаче. Обеспечивается электронной цифровой подписью.

В соответствии с названными задачами основными методами обеспечения безопасности это шифрование, цифровая подпись и сертификаты

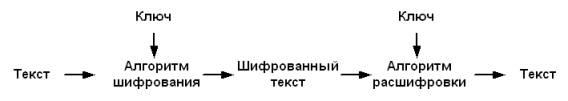

Технология шифрования - преобразует простой текст в форму, которую невозможно прочитать, не обладая специальным шифровальным ключом. Схема шифрования:

Шифрование передаваемых через Интернет данных позволяет защитить их от посторонних лиц. Однако для полной безопасности должна быть уверенность в том, что второй участник транзакции является тем лицом, за которое он себя выдает. В бизнесе наиболее важным идентификатором личности заказчика является его подпись. В электронной коммерции применяется электронный эквивалент традиционной подписи — цифровая подпись. С ее помощью можно доказать не только то, что транзакция была инициирована определенным источником, но и то, что информация не была испорчена во время передачи.

Электронный сертификат представляет собой цифровой документ, который связывает открытый ключ (используемый при шифровании) с определенным пользователем или приложением. Для заверения электронного сертификата используется электронная цифровая подпись доверенного центра — ЦС (Центра Сертификации). Исходя из функций, которые выполняет ЦС, он является основным компонентом всей инфраструктуры открытых ключей (ИОК или PKI — Public Key Infrastructure).

Безопасность информации в КС. Стеганографические методы защиты информации.

В отличие от криптографической защиты информации, предназначенной для сокрытия содержания информации, стеганографическая защита предназначена для сокрытия факта наличия (передачи) информации.

Методы и средства, с помощью которых можно скрыть факт наличия информации, изучает стеганография (от греч. – тайнопись). Методы и способы внедрения скрытой информации в электронные объекты относятся к компьютерной стеганографии.

Основными стеганографическими понятиями являются сообщение и контейнер. Сообщением mM, называют секретную информацию, наличие

которой необходимо скрыть, где M - множество всех сообщений,

обычно M = Z2n для nZ. Контейнером bB называют несекретную

информацию, которую

используют для сокрытия сообщений, где B - множество всех контейнеров,

обычно B=Z2q, при этом q>>n. Пустой контейнер (контейнер-оригинал) - это

контейнер b, не содержащий сообщения, заполненный контейнер

(контейнер-результат) bm - это контейнер b, содержащий сообщение m.

Стеганографическим преобразованием, принято называть зависимости

F: MBKB, F-1: BKM,

которые сопоставляют тройке (сообщение, пустой контейнер, ключ) контейнер-результат, и паре (заполненный контейнер, ключ) исходное сообщение, т.е.

F(m,b,k) = bm,k, F-1(bm,k) = m, где mM, b, bmB, kK.

Стеганографической системой называют (F, F-1, M, B, K) совокупность

сообщений, контейнеров и связывающих их преобразований [1].

Анализ применяемых на практике методов компьютерной стеганографии позволяет выделить следующие основные классы.

1. Методы, основанные на наличии свободных участков в представлении/хранении данных.

2. Методы, основанные на избыточности представления/хранения данных.

3. Методы, основанные на применении специально разработанных форматов представления/хранения данных.

Подчеркнем, что методы внедрения скрытой информации в объекты зависят, прежде всего, от назначения и типа объекта, а также от формата, в котором представлены данные. То есть, для любого формата представления компьютерных данных могут быть предложены собственные стеганографические методы.

Остановимся на стеганографических методах, которые часто применяются на практике.

Широко известен метод внедрения скрытой информации в младшие биты данных, представленных в цифровом виде. Метод основывается на том факте, что модификация младших, наименее значимых битов данных, представленных в цифровом виде, с точки зрения органов чувств человека не приводит к изменению функциональности и даже качества изображения или звука. Отметим, что информация, скрытая в последних битах цифрового контента не является помехоустойчивой, то есть при искажениях или сжатии с потерей данных она теряется.

На практике используются также широкополосные сигналы и элементы теории шума. Информация скрывается путем фазовой модуляции информационного сигнала (несущей) с псевдослучайной последовательностью чисел. Используется и другой алгоритм: имеющийся диапазон частот делится на несколько каналов, и передача производится между этими каналами.

Достаточно развиты методы, применяемые для тайнописи в текстовых файлах.

Скрытые гарнитуры шрифтов. Данный метод основан на внесении малозаметных искажений, несущих смысловую нагрузку, в очертания букв.

Цветовые эффекты. Например, для символов скрываемого сообщения применяют белый цвет на белом фоне.

«Нулевой шифр». Этот метод основан на выборе определенных позиций символов (иногда используются известные смещения слов\предложений\ абзацев).

Обобщение акростиха. Метод заключается в том, что по определенному закону генерируется осмысленный текст, скрывающий некоторое сообщение.

Невидимые коды. Символы скрываемого сообщения кодируются определенным количеством дополнительных пробелов между словами или числом пустых строк.

Разработаны методы внедрения скрытой информации и для файлов в формате HTML:

в конец каждой строки добавляют определенное число пробелов, кодирующее скрываемую информацию;

скрываемое сообщение размещают в специальном файле, у которого удаляют заголовок, причем такой заголовок хранится у получателя (скрываемое сообщение обычно дополнительно шифруется);

присоединяют дополнительные страницы, на которых и размещают скрываемую информацию;

записывают скрываемую информацию в мета-тэги (эти команды предназначены для сообщения информации о html-документе поисковым серверам и не видны при отображении страницы на экране);

записывают скрываемую информацию в тэги с неизвестными программам-браузерам идентификаторами;

применяют цветовые эффекты.

Назначение и функции физического уровня ЭМ ВОС. Линии связи.

ФС – физическая среда передачи сигналов данных. Физическая среда передачи сигналов данных определяет линию связи и может представлять собой кабель, то есть набпр проводов, изоляционных и защитных оболочек и соединительных разъемов, а также земную атмосферу и космическое пространство, через которые распространяются электромагнитные волны (радиосигналы). Различают линии связи:

· проводные (воздушные);

· кабельные (медные и волоконно – оптические);

· радио линии наземной и спутниковой связи.

Каждая среда характеризуется частотным диапазоном, в котором наиболее благоприятны условия для передачи сигналов.

Проводные (воздушные) линии связи представляют собой провода без изолирующих и экранирующих оплеток, проложенные между столбаи и висящие в воздухе. Скоростные качества и помехозащищенность низкие. Частотный диапазон 10 –150 кГц, до 500 кГц у ЛЭП.

Кабельные линии представляют собой довольно сложную конструкцию. Кабель состоит из проводников, заключенных в несколько слоев изоляции: электрической, электромагнитной, механической, возможно и климатической. Может быть оснащен разъемами. В компьютерных сетях для передачи данных используются три основных типа кабеля: кабели на основе скрученных пар медных проводов, коаксиальные кабели с медной жилой и волоконно-оптические кабели.

Скрученная пара проводой называется витой парой (twsted pair) Витая пара существует в экранированном варианте (Shielded Twsted Pair, STP) и не-экранированном (Unshielded Twsted Pair, UTP), когда изоляционная обертка отсутствует. Каждая витая пара имеет свою граничную частоту. В локальных сетях это 10-100 мГц. Каждая среда вносит затухание в передаваемый сигнал. Витая пара отличается высокой степенью затухания и высокой чувствительностью к высокочастотным помехам. Из за этого дальность передачи по витой паре не превышает 100 метров.

Коаксиальный кабель (coaxial) имеет несимметричную конструкцию и состоит из внутренней медной жилы и оплетки, отделенной от жилыслоем изодяции (Рис.6).

-Диаоепсфик Центральная жига

атапничаский звсран внашняя изоляция!

Назначение и функции физического уровня ЭМ ВОС. Модуляция.

Физический уровень (англ. Physical layer)

Самый нижний уровень модели предназначен непосредственно для передачи потока данных. Осуществляет передачу электрических или оптических сигналов в кабель или в радиоэфир и, соответственно, их приём и преобразование в биты данных в соответствии с методами кодирования цифровых сигналов. Другими словами, осуществляет интерфейс между сетевым носителем и сетевым устройством.

На этом уровне работают концентраторы (хабы), повторители (ретрансляторы) сигнала и медиаконверторы.

Функции физического уровня реализуются на всех устройствах, подключенных к сети. Со стороны компьютера функции физического уровня выполняются сетевым адаптером или последовательным портом. К физическому уровню относятся физические, электрические и механические интерфейсы между двумя системами. Физический уровень определяет такие свойства среды сети передачи данных как оптоволокно, витая пара, коаксиальный кабель, спутниковый канал передач данных и т. п. Стандартными типами сетевых интерфейсов, относящимися к физическому уровню, являются: V.35, RS-232C, RS-485, RJ-11, RJ-45, разъемы AUI и BNC.

Протоколы: IRDA, USB, EIA RS-232, EIA-422, EIA-423, RS-449, RS-485, Ethernet (включая 10BASE-T, 10BASE2, 10BASE5, 100BASE-TX, 100BASE-FX, 100BASE-T, 1000BASE-T, 1000BASE-SX и другие), 802.11Wi-Fi, DSL, ISDN, SONET/SDH, GSM Um radio interface, IEEE 802.15, ITU и ITU-T, Firewire, TransferJet, Etherloop, ARINC 818, G.hn/G.9960.

Модуля́ция (лат. modulatio — размеренность, ритмичность) — процесс изменения одного или нескольких параметров высокочастотного несущего колебания по закону низкочастотного информационного сигнала (сообщения).

Передаваемая информация заложена в управляющем (модулирующем) сигнале, а роль переносчика информации выполняет высокочастотное колебание, называемое несущим. Модуляция, таким образом, представляет собой процесс «посадки» информационного колебания на заведомо известную несущую.

В результате модуляции спектр низкочастотного управляющего сигнала переносится в область высоких частот. Это позволяет при организации вещания настроить функционирование всех приёмо-передающих устройств на разных частотах с тем, чтобы они «не мешали» друг другу.

В качестве несущего могут быть использованы колебания различной формы (прямоугольные, треугольные и т. д.), однако чаще всего применяются гармонические колебания. В зависимости от того, какой из параметров несущего колебания изменяется, различают вид модуляции (амплитудная, частотная, фазовая и др.). Модуляция дискретным сигналом называется цифровой модуляцией или манипуляцией.

|

Содержание

|

Виды модуляции

![]()

Аналоговая модуляция

![]()

Амплитудная модуляция (АМ)

Амплитудная модуляция с одной боковой полосой (SSB — однополосная АМ)

Балансная амплитудная модуляция (БАМ) — АМ с подавлением несущей

Квадратурная модуляция (QAM)

Угловая модуляция

Частотная модуляция (ЧМ)

Линейная частотная модуляция (ЛЧМ)

Фазовая модуляция (ФМ)

Сигнально-кодовая модуляция (СКМ), в англоязычном варианте Signal Code Modulation (SCM)

Сигма-дельта модуляция (∑Δ)

Цифровая модуляция

Основная статья: Манипуляция (модуляция)

![]()

Импульсная модуляция

![]()

Импульсно-кодовая модуляция (ИКМ или PCM — Pulse Code Modulation)

Дифференциальная импульсно-кодовая модуляция (ДИКМ или DPCM — Differential PCM)

Адаптивная дифференциальная импульсно-кодовая модуляция (АДИКМ или ADPCM — Adaptive DPCM)

Широтно-импульсная модуляция (ШИМ)

Амплитудно-импульсная модуляция (АИМ)

Частотно-импульсная модуляция (ЧИМ)

Скважностно-импульсная модуляция

Фазово-импульсная модуляция (ФИМ)

Дельта-модуляция (ДМ или Δ-модуляция)

Сигма-дельта-модуляция (ΣΔ)

Основные характеристики

Энергетическая эффективность (потенциальная помехоустойчивость) характеризует достоверность передаваемых данных при воздействии на сигнал аддитивного белого гауссовского шума, при условии, что последовательность символов восстановлена идеальным демодулятором. Определяется минимальным отношением сигнал/шум (Eb/N0), которое необходимо для передачи данных через канал с вероятностью ошибки, не превышающей заданную. Энергетическая эффективность определяет минимальную мощность передатчика, необходимую для приемлемой работы. Характеристикой метода модуляции является кривая энергетической эффективности — зависимость вероятности ошибки идеального демодулятора от отношения сигнал/шум (Eb/N0).

Спектральная эффективность

—

отношение скорости передачи данных к

используемой полосе пропускания

радиоканала.

—

отношение скорости передачи данных к

используемой полосе пропускания

радиоканала. AMPS: 0,83

NMT: 0,46

GSM: 1,35

Устойчивость к воздействиям канала передачи характеризует достоверность передаваемых данных при воздействии на сигнал специфичных искажений: замирания вследствие многолучевого распространения, ограничение полосы, сосредоточенные по частоте или времени помехи, эффект Доплера и др.

Требования к линейности усилителей. Для усиления сигналов с некоторыми видами модуляции могут быть использованы нелинейные усилители класса C, что позволяет существенно снизить энергопотребление передатчика, при этом уровень внеполосного излучения не превышает допустимые пределы. Данный фактор особенно важен для систем подвижной связи.

Сложность реализации модемов определяется вычислительным ресурсом, требуемым для реализации алгоритма демодуляции, и требованиями к характеристикам аналоговой части.

Назначение и функции канального уровня ЭМ ВОС. Сервисы канального уровня.

Канальный уровень (англ. Data Link layer) — уровень сетевой модели OSI, который предназначен для обеспечения взаимодействия сетей на физическом уровне и контроля за ошибками, которые могут возникнуть. Полученные с физического уровня данные он упаковывает во фреймы, проверяет на целостность, если нужно исправляет ошибки (посылает повторный запрос поврежденного кадра) и отправляет на сетевой уровень. Канальный уровень может взаимодействовать с одним или несколькими физическими уровнями, контролируя и управляя этим взаимодействием. Спецификация IEEE 802 разделяет этот уровень на 2 подуровня — MAC (Media Access Control) регулирует доступ к разделяемой физической среде, LLC (Logical Link Control) обеспечивает обслуживание сетевого уровня.

На этом уровне работают: коммутаторы, мосты.

В программировании этот уровень представляет драйвер сетевой платы, в операционных системах имеется программный интерфейс взаимодействия канального и сетевого уровней между собой, это не новый уровень, а просто реализация модели для конкретной ОС. Примеры таких интерфейсов: ODI, NDIS

Основной задачей канального уровня обеспечить сервис сетевому уровню. Назначение этого сервиса - помочь передать данные процесса на сетевом уровне одной машины процессу на сетевой уровень другой машины.

Так как это показано на рис.3-1 а. Фактически передача будет происходить так, как показано на рис.3-1 b. Однако, для простоты изложения мы будем считать, что это происходит как на рис.3-1 а.

Канальный уровень может создаваться для различного сервиса, который может варьироваться от системы к системе. Однако, есть три общие вида сервиса:

Сервис без уведомления и без соединения.

Сервис с уведомлением и без соединения.

Сервис с уведомлением и с соединением.

Сервис без уведомления и без соединения не предполагает, что прием переданного кадра должен подтверждаться, что до начала передачи должно устанавливаться соединение, которое после передачи должно разрываться. Если в результате помех на физическом уровне кадр будет потерян, то никаких попыток его восстановить на канальном уровне не будет. Этот класс сервиса используется там, где физический уровень обеспечивает высокую надежность при передаче так, что восстановление при потери кадров можно оставить на верхние уровни. Он также применяется при передаче данных в реальном времени там, где лучше потерять часть данных, чем увеличить задержку в их доставке. Например, передача речи. Большинство ЛВС использует этот класс сервиса на канальном уровне.

Следующий класс сервиса - уведомление без соединения. В этом классе получение каждого посланного кадра должно быть подтверждено. Если подтверждения не пришло в течении определенного времени, то кадр должен быть послан опять. Этот класс сервиса используется над ненадежной физической средой передачи, например, беспроводной.

Можно конечно было бы подтверждать не кадры, а все сообщение на сетевом уровне. Однако, это было бы не выгодно для больших сообщений, при передаче которых разрушалось бы 10-20%. Повторная передача таких сообщений заняла бы больше времени, чем передача их отдельных фрагментов. Так что подтверждение на канальном уровне следует рассматривать как оптимизацию, а не необходимость.

Наиболее сложный класс сервиса на канальном уровне - сервис с уведомлением и соединением. Этот класс сервиса предполагает, что до начала передачи между машинами устанавливается соединение и данные передаются по этому соединению. Каждый передаваемый кадр нумеруется и канальный уровень гарантирует, что он будет обязательно получен и только один раз и все кадры будут получены в надлежащей последовательности. При сервисе без соединения этого гарантировать нельзя потому, что потеря подтверждения получения кадра приведет к его пересылке так, что появиться несколько идентичных кадров.

При сервисе с подтверждение и соединением передача разбивается на три этапа. На первом этапе устанавливается соединение: инициируются переменные на обоих машинах и счетчики, отслеживающие какие кадры были приняты, а какие нет. На втором этапе один или несколько кадров передается. На третьем - соединение разрывается: переменные, счетчики, буфера и другие ресурсы, использованные для поддержки соединения, освобождаются.

На рис.3-2 показан типичный фрагмент WAN где два маршрутизатора соединены через телефонную линию. Когда кадр поступает в маршрутизатор, аппаратура проверяет контрольную сумму и передает кадр канальному уровню. Канальный уровень проверяет является ли поступивший кадр ожидаемым и если да, то передает пакет, расположенный в кадре, сетевому уровню на другой машине. Процесс на сетевом уровне выбирает надлежащую линию для передачи и посылает пакет на канальный уровень.

Не желательно на сетевом уровне заниматься пропажей кадров. Это задача канального уровня обеспечить надежный канал. Это особенно важно при беспроводной среде передачи.

Назначение и функции канального уровня ЭМ ВОС. Методы обнаружения и исправления ошибок в кадрах.

Канальный уровень (англ. Data Link layer) — уровень сетевой модели OSI, который предназначен для обеспечения взаимодействия сетей на физическом уровне и контроля за ошибками, которые могут возникнуть. Полученные с физического уровня данные он упаковывает во фреймы, проверяет на целостность, если нужно исправляет ошибки (посылает повторный запрос поврежденного кадра) и отправляет на сетевой уровень. Канальный уровень может взаимодействовать с одним или несколькими физическими уровнями, контролируя и управляя этим взаимодействием. Спецификация IEEE 802 разделяет этот уровень на 2 подуровня — MAC (Media Access Control) регулирует доступ к разделяемой физической среде, LLC (Logical Link Control) обеспечивает обслуживание сетевого уровня.

На этом уровне работают: коммутаторы, мосты.

В программировании этот уровень представляет драйвер сетевой платы, в операционных системах имеется программный интерфейс взаимодействия канального и сетевого уровней между собой, это не новый уровень, а просто реализация модели для конкретной ОС. Примеры таких интерфейсов: ODI, NDIS

В рассмотрении физической среды мы отмечали, что у беспроводных систем связи, аналоговых каналов, например, петля в телефонных системах, достаточно высокий уровень ошибок в канале. Поэтому ошибки при передаче- это реальность, которую надо обязательно учитывать.

В разных средах характер ошибок разный. Ошибки могут быть одиночные, а могут возникать группами, сразу по несколько. У групповых ошибок есть свои достоинства и недостатки. Достоинство заключается в следующем. Пусть данные передаются блоками по 1000 бит, а уровень ошибки 0,001 на бит. Если ошибки изолированные и независимые, то практически каждый блок будет содержать ошибку в среднем. Если же они

возникают группами по 100 сразу, то ошибки будут содержать 1-2 блока из каждых 100 в среднем. Недостатком групповых ошибок является то, что их труднее обнаруживать и исправлять, чем одиночные.